联想指纹识别软件被曝存在漏洞

近年来,随着部门顽固木马通用熏染代码开源的扩散,黑色生产团伙大规模植入软件供应链、盗版系统等环节Bootkit或Rootkit类木马,为了获得在用户机械上执行随机代码的高权限,用户机械成为随时待宰杀的肉鸡。行使肉鸡0x1 概述

近年来,随着部门顽固木马通用熏染代码开源的扩散,黑色生产团伙大规模植入软件供应链、盗版系统等环节Bootkit或Rootkit类木马,为了获得在用户机械上执行随机代码的高权限,用户机械成为随时待宰杀的肉鸡。行使肉鸡

本文主要从传播渠道、影响限制、盈利方式、工艺特点、典型案例等维度清点Bootkit/Rootkit顽固的木马。

1. Rootkit类木马

Rootkit一词来自于unix领域。由于unix主机系统管理员的账root账号完全控制主机,拥有管理员权限,称为root这台电脑。Rootkit最初的寄义在于能够逃避管理员发现持续维护root一套权限工具。Windows系统中Rootkit为了实现隐藏,木马通常通过加载驱动进入系统的核心层,并通过修改指定的文件、过程、网络链接程、网络链接等信息。

2. Bootkit类木马

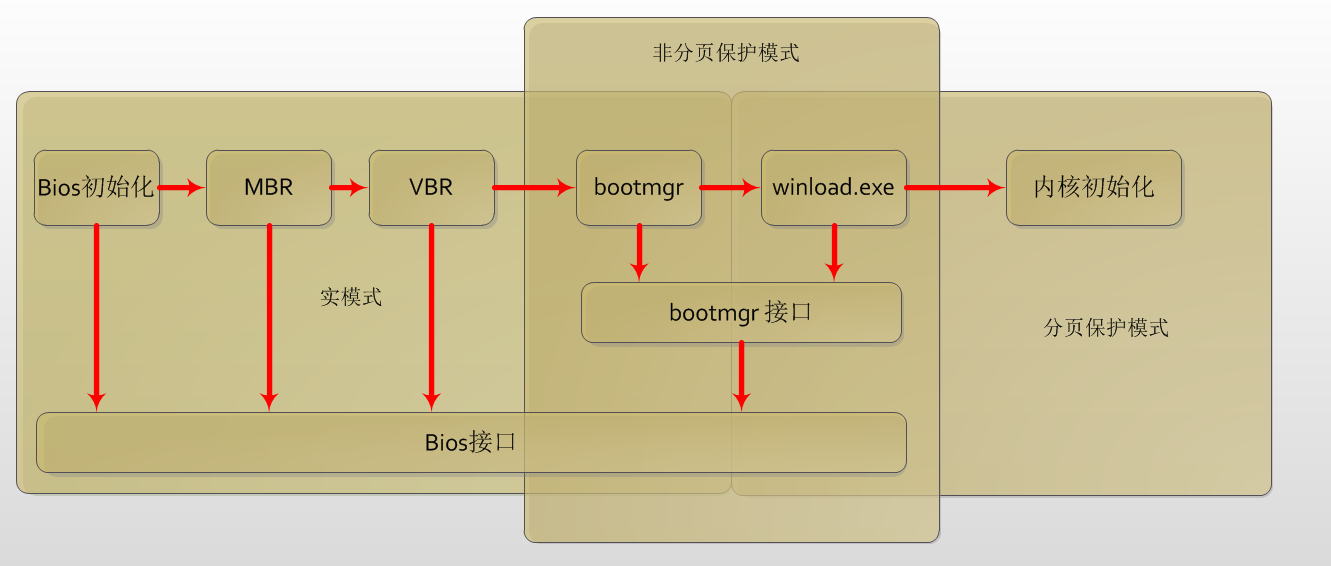

指系统开启阶段(boot)就已植入的Rootkit可以为木马Boot和Rootkit木马集成,常见Windows Bootkit包罗熏染BIOS(基本输入输出系统),MBR(主要指导记录),VBR(卷指导记录)等。

(图1:Windows 系统启动顺序图

0x2 Bootkit木马

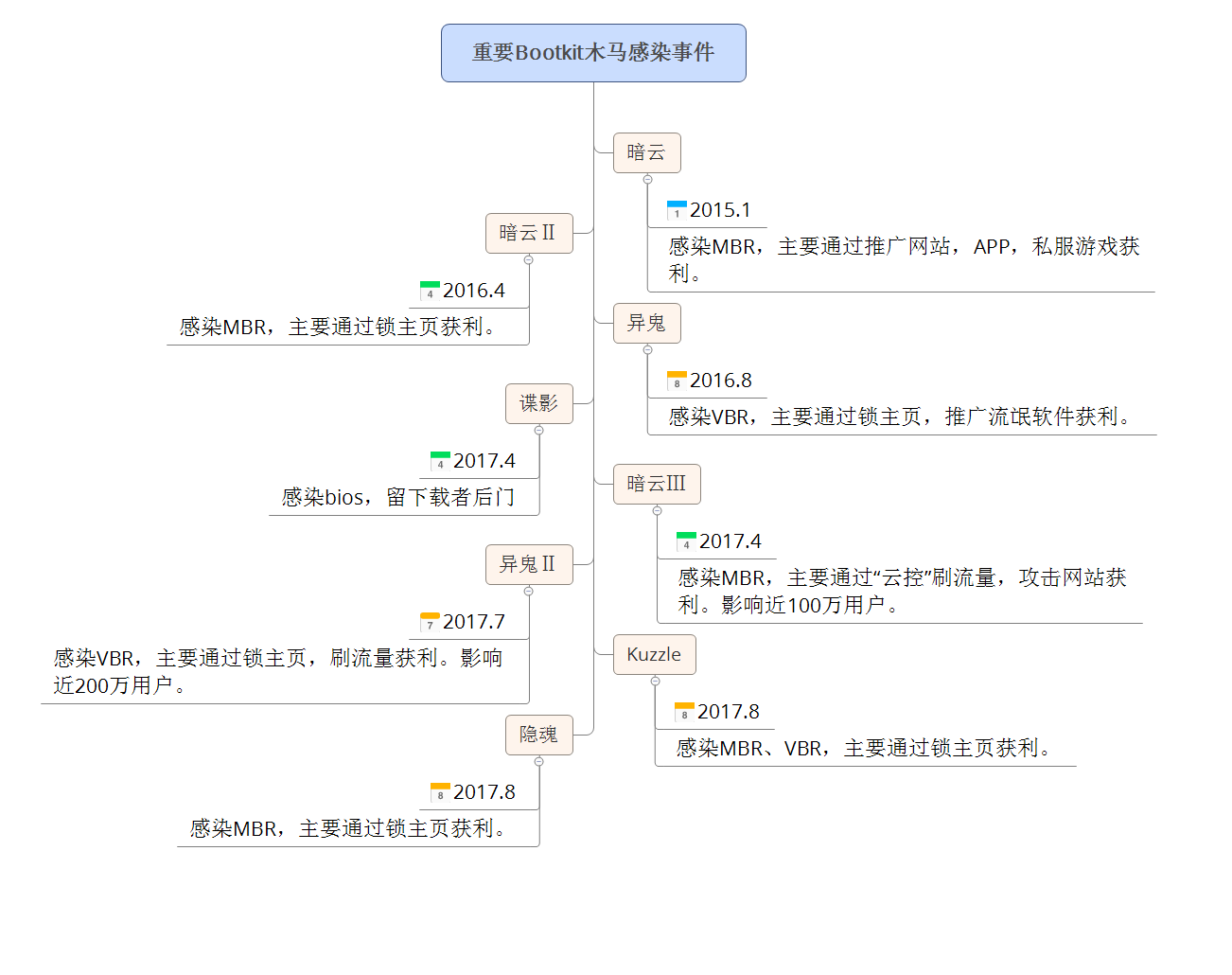

2017年发生了多起熏染磁盘MBR,VBR的Bootkit木马事宜:4月份发生熏染磁盘MBR暗云系列木马暗云Ⅲ;7磁盘在月份被熏染VBR的异鬼Ⅱ木马;Kuzzle木马既影响磁盘MBR又熏染VBR。此外,2017年还发现了熏染BIOS间谍影木马。相对于MBR和VBR,BIOS熏染更大,工艺难度更大。

1. MBR(主要指导记录)熏染木马

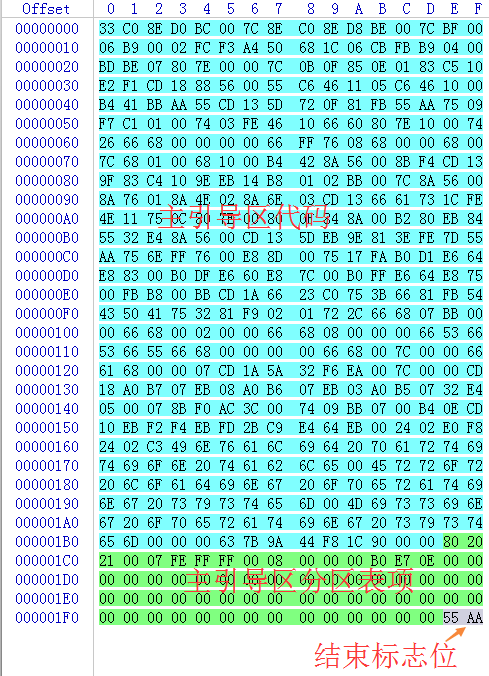

MBR英文全称Main Boot Record(主指导纪录),磁盘操作系统是磁盘前面的指导代码(DOS)在对硬盘举行初始化时发生的。MBR共占用512个字节,包括446字节的指导代码、64字节的4个分区表和2字节的字节(0xaa55)。MBR熏染主要是篡改MBR指导代码部门的结构,BIOS启动后,将控制权转移给控制权MBR,这时熏染了MBR的Bootkit木马获得了执行控制权。

(图2:MBR结构示意图)

2. VBR(卷指导记录)熏染木马

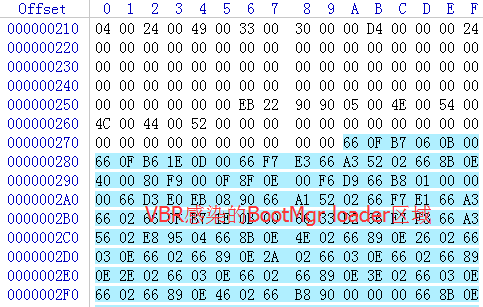

VBR英文全称Volume Boot Record(卷指导纪录),在指导分区表项的四个主分区中,只有一个是激活的。计算机会读取激活分区的第一个风扇区域,称为卷指导记录。其主要功能是找到激活分区的根目录NTLDR(XP)、bootmgr(Win7 以上)、grldr(Grub)可用于指导的程序。VBR熏染木马往往修改了系统BootMgr loader代码(主分区0x27A当系统执行控制权转移到第一位时VBR后,VBR恶意代码可以在系统加载前优先执行。

(图3:VBR熏染的BootMgr loader区域)

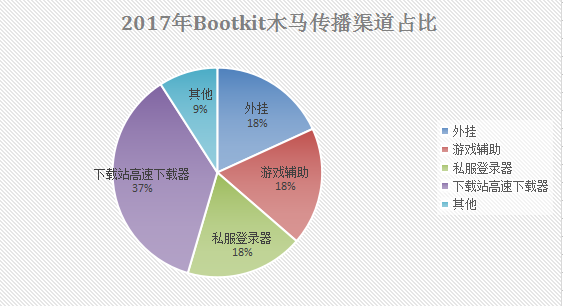

3. Bootkit木马传播渠道统计

和APT攻击中的用户是被动攻击中的差异,Bootkit木马吸烟用户机械更多的是由用户的自动行为引起的。例如,当用户在一些第三方下载站下载软件时使用高速下载通道,其中高速下载器可能与恶意木马捆绑;或者在玩游戏时使用游戏辅助、私人服务登录器等,这些软件通常与恶意木马捆绑在城市。

在这些流通渠道中,下载站的高速下载器是罪魁祸首。与其他流通渠道相比,下载站受众更多,流量更广,影响更大。异鬼系列Bootkit以木马为例,熏染机械达到数百万的原因,下载站高速下载器是主要推手之一。

通过整理2017年多个典型的例子Bootkit从木马熏染案例可以看出,其流通渠道主要包括下载站高速下载器、插件、游戏辅助、私人服务登录器等,其中下载站高速下载器占比最大(37%)。

(图4:2017年Bootkit 木马传播渠道的比例

4. 流传趋势及影响局限

Bootkit吸烟用户机械后,往往会隐藏一段时间。吸烟机械数量积累到一定数量后,接受云指令,实施恶意行为,如锁定主页、刷流量等。Bootkit它往往表现出攻击的趋势,但事实上,其熏染过程是一个持续而渐进的过程。

近年来,腾讯电脑管家不断跟踪Bootkit2017年率先发现多起熏染事项Bootkit发作,包括熏染MBR的暗云系列Bootkit木马,熏染VBR异鬼系列木马等,其中暗云系列于2015年首次发现,并于2017年4月发现Ⅲ再次发作。2016年发现异鬼木马,其变种异鬼Ⅱ2017年7月再次发作。

(图5:主要Bootkit木马熏染)

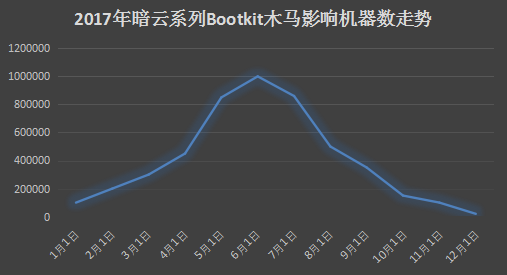

暗云系列于2017年4月出现Bootkit木马变种(熏染MBR)暗云Ⅲ,6月份大规模发作DDoS攻击。未来腾讯电脑管家等平安软件将推出专杀工具,木马影响机械数量逐渐下降。

(图6:2017年暗云系列Bootkit 木马影响机械数的趋势

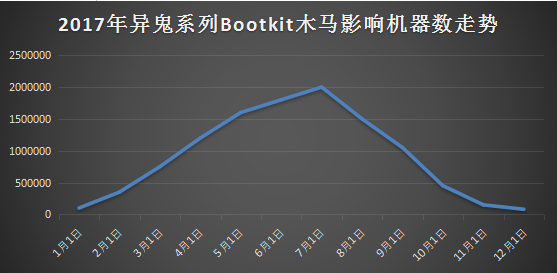

2017年7月,腾讯电脑管家再次发现异鬼系列木马变异鬼Ⅱ,影响用户机械的数量接近200万台。此外,腾讯电脑管家等平安软件推出了专用杀戮工具,木马影响机械数量逐渐下降。

(图7:2017异鬼系列Bootkit木马影响机械数走势)

5. Bootkit分析利润分析

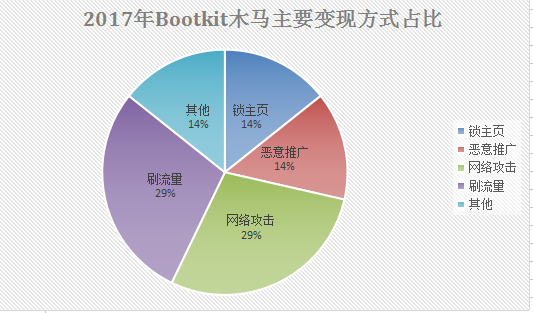

Bootkit熏染用户机械后,木马会以某种方式盈利。2017年整理了多个典型的例子Bootkit在木马熏染案例中,可以看出其主要盈利方式有:刷流量、锁定主页、恶意推广、网络攻击等。

通过刷流量和网络攻击获利的比例最高(29%),二是锁定主页和恶意推广,占14%。

(图8:2017年Bootkit 木马主要实现方式的比例

主要盈利方式如下:

锁主页

将用户主页修改为推广ID尾巴的主页,然后从相应的平台金

恶意推广

通过后台恶意弹窗广告,或者静默安装软件,进而从对应广告同盟赚取佣金

网络攻击

指定目的通过云控指令实现DDOS流量攻击,然后从打手雇主获得响应待遇

刷流量

点击并浏览指定的自媒体,然后从雇主或平台获得佣金

6. Bootkit木马工艺特点

与其它木马相比,Bootkit木马具有行使更大、启动更早、隐蔽性更高、杀软匹敌性更强、操作系统完全兼容、云控制等工艺特点。

启动早

磁盘被熏染MBR,VBR,BIOS实现启动启动,在系统指导阶段获得执行控制权。

隐蔽性高

无文件可以实现,分析人员很难找到无注册表

杀软匹敌性强

对平安厂家的急救箱工具进行专门匹敌,试图通过设备名称占坑来阻止某些工具的加载运行。

全兼容操作系统

兼容xp、vista、win7、win8等主流操作系统,包括64位和32位。

云控

现实作恶模块由云发布,作者可以将功效模块发送给受害者的计算机进行任何恶意行为。

7. 典型案例

2017年有许多重大事件Bootkit熏染事项,如隐魂Ⅱ”,”暗云Ⅲ”,”Kuzzle”等。由于Bootkit木马的启动方式和自珍惜模式有相似之处。这里有暗云Ⅲ以简单分析为例。

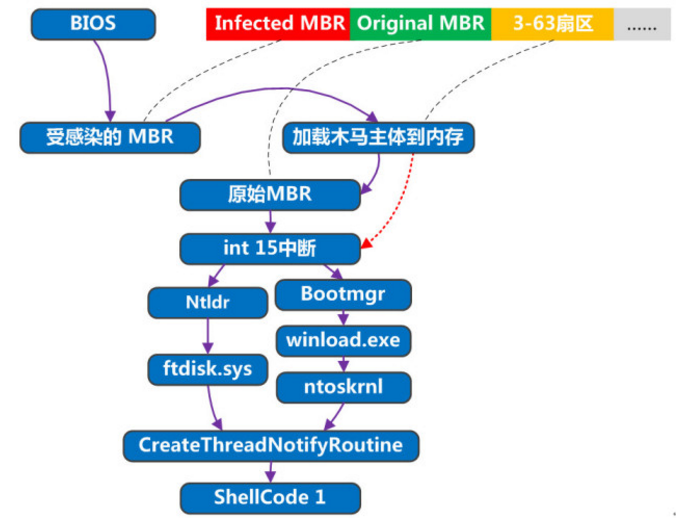

1) 启动方式

MBR木马熏制磁盘MBR通过一步一步地实现启动和启动hook跟随系统的指导流程进入系统核心执行。暗云系列Bootkit以木马为例,其启动过程可总结如下:

a) 电脑启动后,受熏磁盘MBR第一时间获得CPU控制磁盘,然后控制磁盘3-63在内存中加载风扇区域的木马主体进行解密。

b) 木马主体执行后会挂钩int 15中止时,系统指导将通过int 15停止查询内存信息,此时挂钩15号停止的木马可以第二次获得CPU控制权在获得控制权后与木马挂钩BILoadImageEx函数。

c) BILoadImageEx加载ntoskrnl.exe当木马第三次获得控制权时,木马在获得控制权后再次执行挂钩操作。挂钩的位置是ntoskrnl.exe的入口点。

d) 指导完成后进入Windows内核时,挂钩ntoskrnl第四次获得入口点的木马代码CPU控制权,然后分配一个内存空间,将木马内核的主要功效代码复制到分配空间,并建立PsSetCreateThreadNotifyRoutine回调使主功效代码执行。

(图9:2017年暗云系列(MBR) Bootkit启动过程示意图)

20181月4日,舆论周报

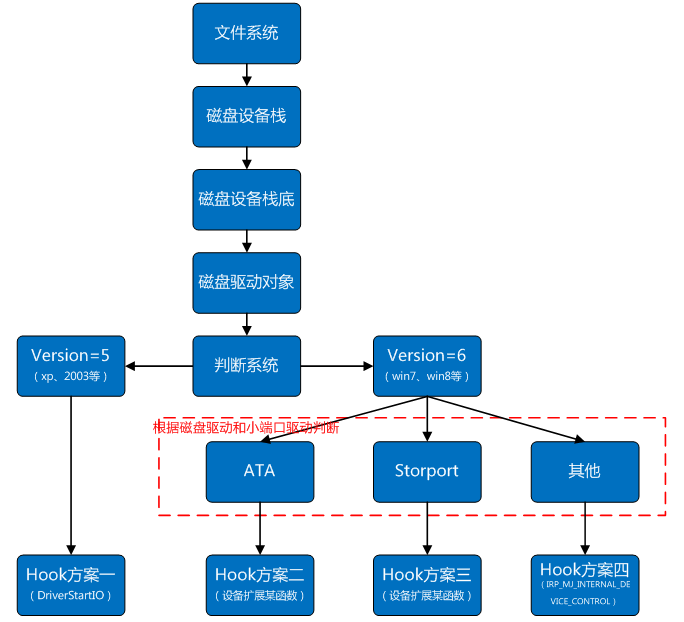

2) 珍惜自己的方式

a) 暗云Ⅲ更换磁盘类型和操作系统DriverStartIo、 AtapiHwStartIo、RaUnitStartIo阻止其他程序读取磁盘等函数1-3F 扇区(MBR)。当检测到读MBR返回组织正常的时间MBR,检测到写MBR时,则直接pass 该操作。

(图10: MBR珍爱挂钩逻辑示意图

b) 新增计时器DPCRoutine 中频检测磁盘钩。如果钩子被删除,将被重新钩住。如果钩子跨越5次,将被迫重启机器。检查自己的代码是否被检测到patch,一旦发现自己被patch则蓝屏。

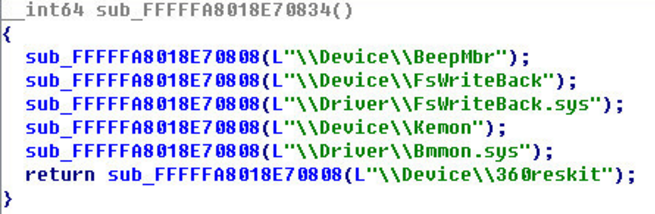

c) 占用指定设备名称的坑,匹配急救箱工具。

(图11:占坑匹配急救箱代码)

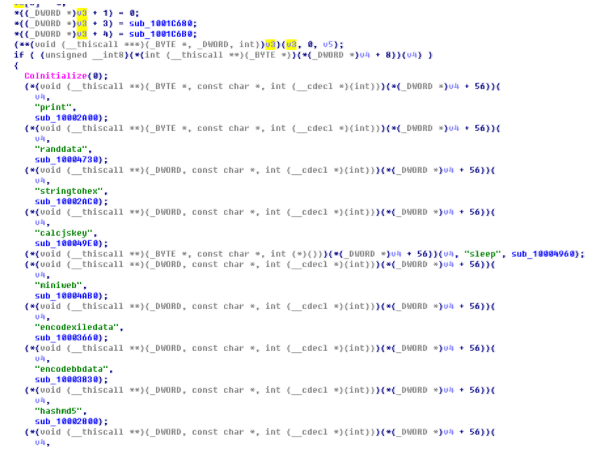

3) 木马功效模块

lcdn.db是暗云Ⅲ直接在内存中加载和执行木马的主要功效模块,该模块集成lua剧本注释器的主要功效从http://www.**sewle.com:8877/ld/ndn.db处下载lua通过跟踪几个剧本,发现目前发布的剧本的主要功能是刷流量和攻击网站。控制器可以随时更新服务器上的剧本,执行各种恶意行为,给用户的电脑造成严重的安全隐患。

(图12:木马功效模块)

4) 分析流传源和盈利方法

a) 流传源

通过暗云Ⅲ木马不断跟踪分析,腾讯电脑管家发现多个下载暗云Ⅲ木马的恶意程序。经过详细分析,这类恶意程序通过正常的红月传奇、传奇霸权等游戏微端举行patch,然后伪装成游戏,通过各大下载站的下载器等流通渠道进行海量推广。

对恶意红月传奇微端进行具体分析后,发现无论是否patch方式,照样内部的shellcode,与暗云木马一致,即暗云木马的开发者和恶意游戏微端的开发者是同一群人。

(图13:恶意微端安装包和下载器传播暗云木马)

b) 盈利方式

理论上,暗云木马可以通过云下令控制多种方式盈利。通过跟踪几个剧本,发现目前发布的剧本的主要功能是刷流量和攻击网站。现在它的主要实现方式是刷流量和网络攻击。

0x3 Rootkit木马

Rootkit木马在Ring0层执行,权限高,往往通过挂钩磁盘钩、注册回调等工艺手段实现自我珍惜,具有杀软竞争激烈、变种多等特点。2017年,计算机管家披露了许多主要内容Rootkit熏染事项狼人杀”木马、“奔雷”木马等。

1. 流传渠道

与Bootkit相比,Rootkit传播渠道加倍普遍,影响更多的机械和用户。Bootkit木马的运行通常是先解密加载的Rootkit,再通过Rootkit执行其他恶意行为。

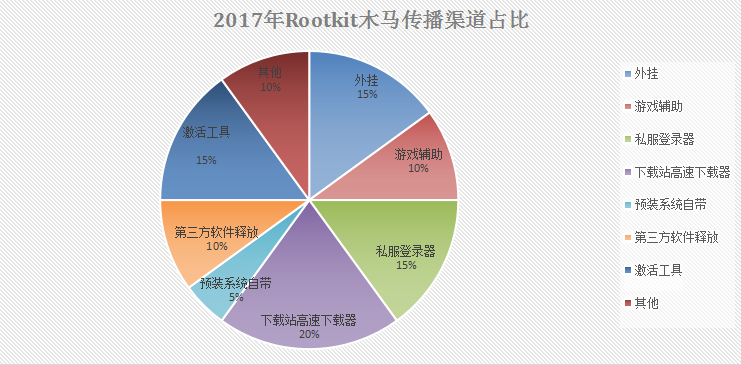

2017年广度较高Rootkit抽样统计显示,其主要流通渠道包括激活工具软件、下载站高速下载器、私服登录器、第三方软件释放等ghost预装系统自带,其中下载站高速下载器比例最高(20%),其次,激活工具软件、插件和私服登录器占15%。

(图14:2017年Rootkit 木马传播渠道的比例

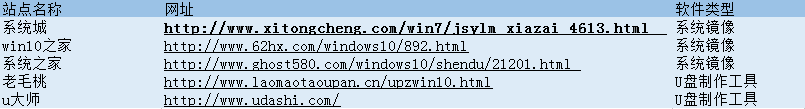

Rootkit流传往往行使部门用户的刚性需求,如游戏辅助、插件等。此外,还有一些ghost经常预埋预装系统Rootkit木马,许多著名的操作系统下载站将捆绑在部门预装系统镜像中Rootkit下表为部门问题网站的木马。

(图15:部门问题网站)

2. 流传特点及影响限制

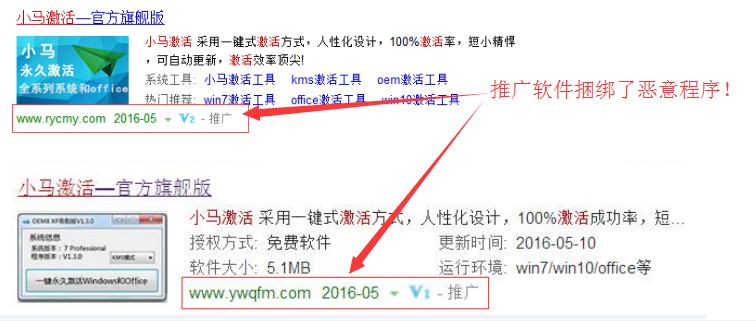

Rootkit流行的特点往往与热门搜索话题的相关资源捆绑在一起,如热门搜索影视剧下载资源、热门游戏插件辅助等,并行使搜索引擎竞价推广,以便在顶级搜索显示页面上出现。例如,在搜索引擎上搜索关键字小马激活Rootkit,而且大部分都是暂时注册的推广网站。

(图16:捆绑Rootkit)

3. 赢利方式

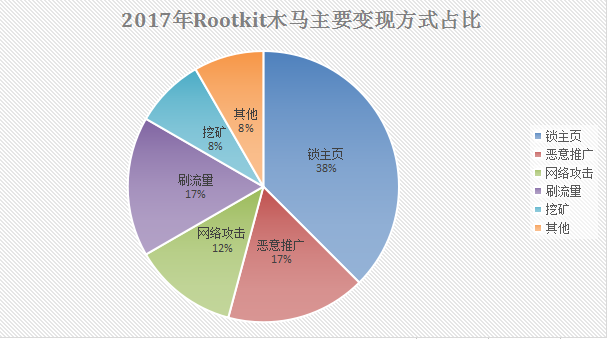

??Rootkit熏染用户机械后,其盈利方式也加倍多样化,2017年广度较高Rootkit抽样分析统计显示,其主要盈利方式有刷流量、锁定主页、恶意推广、网络攻击、挖掘等。其中,锁定主页仍然是实现的主要方式,占38%,其次是刷流量和软件推广,占17%。此外,挖掘利润也逐渐增加(占8%),这似乎逐渐成为一种趋势。

(图17:2017年Rootkit 木马主要实现方式的比例

4. 典型案例

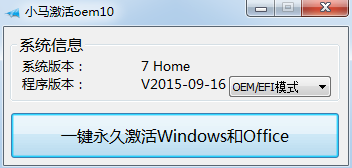

腾讯电脑管家发现了很多Rootkit木马案例,如海盗船系列、狼人杀戮系列、小马激活系列Rootkit木马等。以小马激活木马为例Rootkit简单剖析木马的传播渠道、工艺特点和盈利方式析如下:

1) 流传渠道

在这种情况下,小马激活木马的来源是激活工具软件。由于大多数网民使用免费版本的软件,这些软件经常在限期内输入序列码,所以各种激活软件在互联网上很流行,比如这种情况下的小马激活木马office,Windows系统等效果。另外,木马推广有一定的周期性,通常在周末举行。

(图18:小马激活工具)

2) 自珍措施

a) 匹敌杀软

为了避免杀毒软件的检查和杀戮,小马激活木马将通过这个过程进行。如果有主流的杀戮软件在运行中,用户将被要求退出杀戮软件。乐成释放驱动模块并运行后,将防止杀毒软件加载驱动,损坏杀戮效果,防止

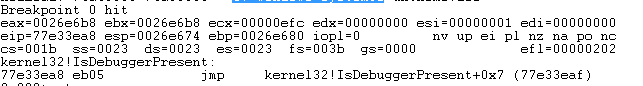

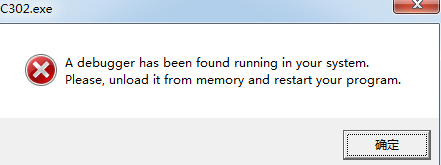

b) 反调试

小马激活木马释放的木马程序C302.tmp加了VMP壳,分析难度大大提高,挪用IsDebuggerPresent判断是否在调试环境中,提醒并退出。

(图19:木马反调试)

(图20:木马反调试)

c) 隐藏注册表和文件

为了提高木马的生存能力,通过挂钩文件系统驱动提高文件珍惜和注册表珍惜的效果FSD实现文件过滤,使其本身不会显示、接收和删除,相关注册表不能接收。

d) 频率仍取代变种

为了逃避查杀,变种更新非常快,每天都有72个新变种按时跟踪到的网盘,相当于每20分钟就有一个变种。

(图21:木马频仍替换变种)

3) 盈利分析

a) 锁主页

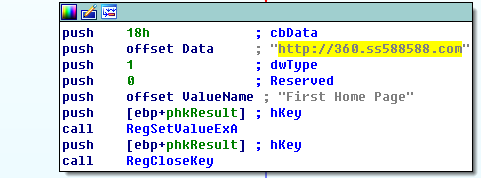

小马激活工具oem10.exe模块通过设置注册表项值来锁定主页URL为http://360.ss588588.com,最后,它将跳转到114网站导航。此外,其驱动模块通过注册注册CreateProcess回调,为浏览器过程添加下令行,实现主页绑定,锁定主页URL为http://360.114la6.com

(图22:木马威胁主页)

b) 恶意推广

小马激活工具释放的木马程序C302.tmp,还通过推广U包括盘装系统、系统下载在内的11个推广链接盈利。

0x4 展望顽固木马的平安形势

1. 2018年Bootkit,Rootkit如果巨大木马的匹敌形势依然严重,与平安软件的匹敌将变得更加有针对性。2017年,计算机管家等主流平安软件被绕过Rootkit越来越多的人绕过这些目标,包括阻止对特定文件和注册表的访问,以及对返回值的篡改。

2. 云控头脑越来越流行,木马与正常软件的界限越来越模糊。在过去的一年里,越来越多的木马倾向于嵌入lua剧本注释器通过发布lua剧本执行恶意行为,长期处于隐蔽状态,作为下载者。

3. 锁定主页、恶意推广、网络攻击等仍然是木马实现的主要手段。此外,随着各种数字加密硬币的兴起,通过采矿获利可能会越来越普遍。

4. 下载站下载器、搜索引擎竞价推广、热搜话题资源捆绑等仍将是木马推广的主要手段。

0x5 平安建议

1. 流行用户实时更新安装补丁,防止各种类型的缺陷攻击。

2. 第三方渠道高速下载器、盗版软件等可能捆绑木马,建议下载软件到正式官方网站下载,使用正版软件。

3. 不要打开不熟悉的网页链接、文档等,并通过正式渠道下载热门搜索资源,如影视。

4. 养成优越的互联网习惯,保持腾讯电脑管家等安全软件的正常运行。

预警:勒索病毒首次关注达世币!