1月1日-14日勒索病毒双周报

2017年是全球破绽攻击异常活跃的一年,本讲述对2017年Windows对缺陷及其典型事项进行清点总结,展望2018年缺陷行使趋势,提供一些保护缺陷攻击的安全建议。一、 前言

2017年是全球破绽攻击异常活跃的一年:5月中旬WannaCry勒索病毒行使永恒蓝瑕疵,洗劫全球150多个国家;12月底CPU特征缺陷的曝光几乎影响了一切Windows、Linux等待操作系统及相关软件;9月和11月Office高危破绽曝光,各种野外行使案件层出不穷,Office 钓鱼邮件逐渐成为攻击者的习用手段……2017全球流传年度破绽攻击,网络安全面临严重破绽威胁。

另外,鉴于目前80%以上的海内产品Office用户使用低版本Office而且存在严重的破绽隐患,Office缺陷保护的主要性提高到了一个新的高度,网络安全进入了一个新的常态。

在这方面,腾讯威胁情报中心和腾讯平安团结实验室的七个实验室一直保持着全球领先的综合实力,并坚持为用户提供最佳的缺陷保护解决方案:

1. 实时推送平安补丁,全年为用户修复50亿次;

2、 针对Office公式编辑器系列缺陷,首先推出独家女娲石防御技术,辅助低版Office同类型的用户免疫Office缺陷攻击;

3. 推出多种特殊的缺陷免疫工具,为非计算机管家用户提供可靠的缺陷保护方案。

(图1:腾讯电脑管家推出的勒索病毒免疫工具)

二、 2017年Windows破绽补丁先容

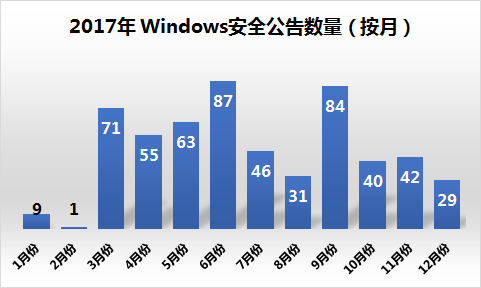

微软固定在每月第二个星期二(海内时间为星期三黎明)宣布补丁。腾讯电脑管家测试确认补丁安全后,会尽快将补丁推给国内用户。

(图2:2017年Windows平安通告数目)

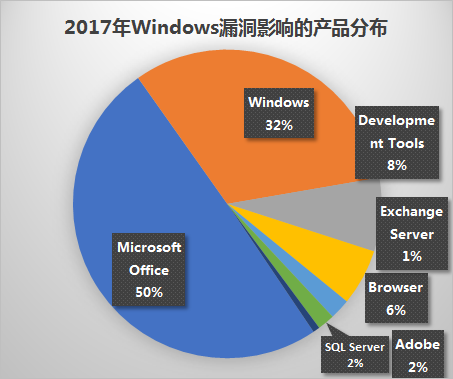

2.1、 补丁类型漫衍

从补丁类型来看,Office补丁占50%。主要原因是:

a) Office涉及的局限性很广包罗Word、Excel、Outlook同时存在等子软件功效Office 2007、2010、2013、2016等版本。

b) Office黑产业从业者仍经常使用相关缺陷:

i. 存在于Office/RTF黑客奥斯卡神洞(CVE-2017-0199),行使Office各种病毒木马流传的逻辑缺陷;

ii. 9月份披露的另一个高风险缺陷: CVE-2017-8759,是一个.NET Framework对于普通用户来说,很少有场景或机会自动触发一个缺陷.NET然而,这个缺陷可以集成到类程序中Office在文档中,构建了一个神秘的触发场景,攻击者可以通过电子邮件钓鱼来肆意传播。

(图3:2017年Windows影响破绽的产物漫衍)

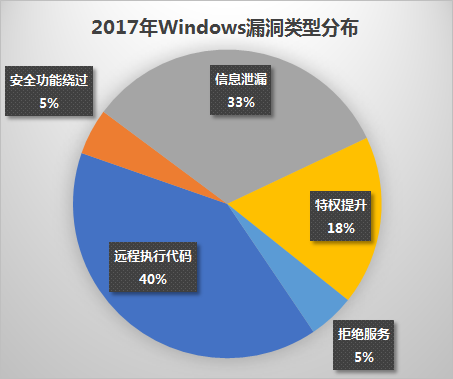

此外,从披露的缺陷类型来看,约73%的远程执行代码缺陷和信息泄露缺陷。 发生于2017年WannaCry行使永恒蓝瑕疵(MS-010)、奥斯卡神洞黑客(CVE-2017-0199)、2017年底公式编辑器的缺陷(CVE-2017-11882、CVE-2018-0802)都是典型的远程执行代码缺陷;跨年跨平台CPU特征破绽(Meltdown、Spectre)属于典型的信息泄露缺陷。

(图4:2017年Windows漫衍)

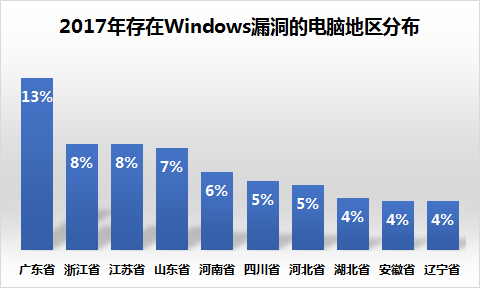

2.2、 破绽存在和破绽攻击具有明显的区域漫衍特征

从国内缺陷机械漫衍的角度来看,它与国内计算机的区域漫衍基本一致。东南沿海繁荣地区、人口大省等地区计算机数量较多,缺陷修复量最高,未修复缺陷的机械数量较多。

(图5:2017年存在Windows破绽电脑区漫衍)

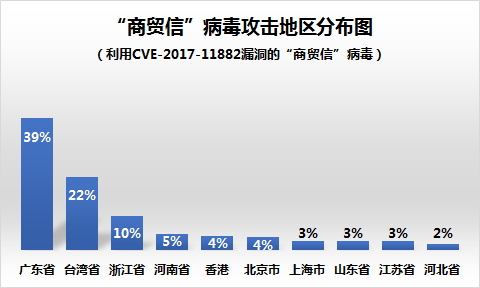

从缺陷攻击的角度来看,缺陷攻击往往有一定的目的,目的群体攻击意识强,其漫衍区域也不同于缺陷机械漫衍区域。

以行使CVE-2017-11882以破绽的商业信病毒为例,攻击者行使钓鱼邮件将包含破绽攻击代码Word文件伪装成采购清单、账单等文件,发送给外贸行业从业人员,吸引目标用户打开文件,触发恶意执行代码。因此,其攻击工具主要集中在珠江三角洲、长江三角洲等外贸行业相对繁荣的地区。

(图6:商贸信病毒攻击区漫衍图)

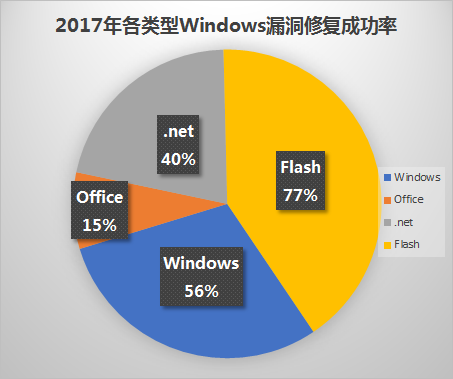

2.3、 破绽修复情况

从各种缺陷的修复率来看,Flash软件缺陷的修复率最高,Office软件修复率垫底。各种类型。Windows缺陷修复失败的原因分析如下:

(图7:2017年各种类型Windows缺陷修复成功率)

a) Flash类更新

各大浏览器、视频、音乐等第三方软件都会自带一个Flash微软官方提供的插件、插件Flash第三方浏览器目录下的所有更新都不能完全笼罩Flash插件导致部门用户电脑上的插件Flash插件有缺陷,无法实时修复。

b) Windows(含IE、Edge等Windows内置浏览器补丁)

微软平安更新只支持Windows 7 SP1 以上版本的操作系统用户没有官方补丁,国内用户仍有部门用户使用Windows XP 及Windows 7 SP0(RTM)操作系统无法正常修复现有缺陷。此外,由于国内原因,Windows操作系统版本巨大,部门平安补丁无法正常更新安装。例如,微软于2016年4月推出Windows更新造成了数百万国内用户的电脑蓝屏。如果用户继续修复此类无法正常更新和安装的缺陷,电脑将频繁蓝屏,无法正常启动。

c) Office

微软11月宣布对手Office2007以下版本Office提供技术支持意味着Office2007以下版本Office即使出现了安全缺陷,微软也不再推出安全更新进行修复。微软只支持Office2010 SP2、Office2013 Sp1、Office2016/365等版本的工艺支持。

此外,国内用户的计算机环境巨大,超过70%Office用户使用Office2007以下版本Office。由于需要付费购买版权,大多数人没有选择升级Office,即使是升级Office大多数用户也使用它Office2010 SP2、Office2013 Sp1因此,2017年,以下版本Office最高修复率基本保持在15%左右。

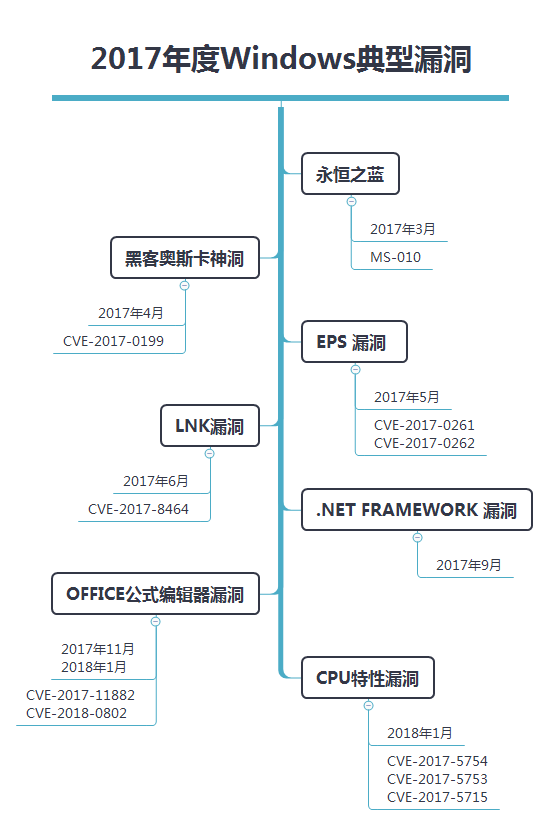

3. 2017年典型Windows破绽

(图8:2017年Windows

3.1、 Office公式编辑器缺陷(CVE-2017-11882/CVE-2018-0802)

2017年11月14日,微软修复了编号CVE-2017-11882的Office远程代码执行缺陷。平安公司EMBEDI也在当天公然CVE-2017-11882分析讲述,讲述其发现缺陷的过程,揭示部门缺陷行使的细节。然后验证代码的缺陷(PoC)并可公开通过Github下载等渠道。

Office公式编辑器的缺陷是典型的栈溢出缺陷,存在于Eqnedit.exe在组件中,缺陷非常简单和稳定,很容易用于黑客攻击。据报道,Eqnedit.exe2000年组件编译加入Office之后没有修改,至今已经存在了17年,这也意味着一切Office版本会受到这个缺陷的影响。

出于安全考虑,微软在2017年11月的补丁中Eqnedt32模块加上了ASLR缺陷缓解措施(地址随机化),但实际效果异常有限。

腾讯电脑管家平安专家CVE-2017-11882在研究的基础上,发现了Eqnedt32模块还有其他缺陷(编号)CVE-2018-0802),很有可能被罪犯行使,所以第一次将这个缺陷同步给微软。

不为人知的黄金矿工世界

2017年12月5日,腾讯平安御见情报中心发出预警:对外贸行业的商业信病毒行使CVE-2017-11882缺陷将恶意行使代码Word文件伪装成采购清单、账单等文件,通过电子邮件在全球外贸行业广泛传播。仅仅一天,大约10万用户就收到了这样的钓鱼电子邮件。

2017年12月20日,腾讯御见威胁情报中心抓获一例黑凤梨(BlackTech)APT组织行使CVE-2018-0802 0day缺陷攻击样本,并在第一时间向微软报告,得到微软公开感谢。经分析,本次攻击采用鱼叉攻击,行使Office在公式编辑器中0day破绽(CVE-2018-0802),将携带恶意代码Office文件伪装成办公文件流传,影响局限性普遍。

3.2、 永恒之蓝(MS-010)

2017年5月12日WannaCry勒索病毒在全球范围内发生了巨大的攻击,包括中国在内的至少有150个国家和30多万用户被招募,金融、能源、医疗等行业受到影响。据统计,损失高达80亿美元。

WannaCry恶意软件的原型来自美国国家平安局(NSA)此前泄露的黑客渗透工具(NSA武器库之一-永恒蓝(Eternal Blue)。据国国家平安局的黑客武器库被犯罪团伙影子经纪人视为犯罪团伙(Shadow Brokers)从而使黑客组织获得大量互联网攻击病毒。

ms17-010对应CVE-2017-0143、CVE-2017-0144、CVE-2017-0145、CVE-2017-0146、CVE-2017-0147、CVE-2017-0148等多个SMB破绽编号。

永恒之蓝破绽(MS-010)是Windows SMB服务在处置SMB v1请求发生时,srv.sys在处置SrvOs2FeaListSizeToNt时间验证异常,导致越界拷贝,导致攻击者在目的系统上执行随机代码。

3.3、 黑客奥斯卡神洞(CVE-2017-0199)

CVE-2017-0199缺陷的行使非常简单,不同于内存损伤缺陷,它不需要做内存结构,不需要绕过一系列微软接受,如ASLR、DEP如有缺陷的缓解措施,可以从远程服务器下载执行随机代码,成功率极高,影响Office所有版本。2017年BlackHat黑帽大会上,CVE-2017-0199被评为最佳客户为最佳客户端。

这个缺点其实是Microsoft Office的OLE实现处置机制的逻辑缺陷的主要原因是word在处置内嵌OLE2LINK当工具通过网络更新时,没有正确处理工具Content-Type导致。攻击者可以恶意行使这个缺陷组织Office当用户打开特殊组织的恶意文件时Office文件完成后,可以在用户系统上随意下令,无需其他操作即可控制用户系统。

2017年4月,微软宣布补丁修复CVE-2017-0199,分为两个部门,一个部门是针对的Office修改了补丁MSO.dll,一个部门是针对的Windows修改了补丁ole32.dll,需要Office补丁和Windows补丁联系在一起,才能完全修复这个缺陷。微软在补丁中增加了一套过滤机制Office两个危险的实验初始化COM直接拒绝工具。

简单过滤COM工具的GUID很容易,但你可以找到另一个COM工具绕过补丁,导致另一个缺陷:CVE-2017-8570的降生,平安研究人员另外找到了一个GUID为{06290BD2-48AA-11D2-8432-006008C3FBFC}的COM工具,它和CVE-2017-0199其中的一个GUID({06290BD3-48AA-11D2-8432-006008C3FBFC})异常相似,可以看出两者只有一个不同。这个新的GUID绕过微软针对CVE-2017-0199的补丁,微软不得不继续添加过滤列表,在8月份继续宣布补丁封堵了这个新的GUID。这个过滤列表预计将在可想象的未来继续增加。

3.4、 EPS 破绽 (CVE-2017-0261、CVE-2017-0262)

CVE-2017-0261是一个EPS的UAF破绽,内陆VM工具分配和内陆VM现有工具的修改称为save和restore它们可以用来封装在内陆VM中的Post语言程序的相关代码。restore从响应中释放新工具并取消save操作后修改现有工具,接受save操作后分配的内存。forall如果运算符组及时,攻击者可以实施类似的操作Use-After-Free破绽攻击。

CVE-2017-0262是一个EPS由forall由操作符引起的,它可以改变执行过程,允许攻击者控制栈上的值。然后攻击者行使了两个数组工具,实现了EPSIMP32.FLT读写基址泄露和随机地址。

这两个缺陷最终实现了FLTLDR.EXE历程中执行随便代码,但它是一个沙箱历程,权限很低,以是攻击者还需要行使内核提权破绽来实现沙箱逃逸,获取到系统的最高控制权。

由于脚本语言的灵活性,微软的一些缺陷缓解机制,如ASLR、DEP一个接一个地绕过,这使得微软在5月份Office补丁采取了更激进的修复措施,直接抑制了EPSIMP32.FLT加载,也就是说,Office不再支持EPS图片格式一劳永逸地消除了一切EPS破绽。

3.5、 LNK破绽(CVE-2017-8464)

微软于2017年6月13日在其官方网站上宣布了紧急通知LNK远程代码执行文件的缺陷——CVE-2017-8464(LNK攻击者可以通过文件码执行缺陷),攻击者可以通过U恶意通过文件共享、邮件等方式LNK并将相应的恶意二进制文件传输给用户,以触发缺陷或执行反应,最终获得计算机控制权。

LNK破绽(CVE-2017-8464)缺陷影响笼罩Windows 10、7、 8.1、 8、 Vista和 RT 8. 1 六个版本,服务器系统Windows Server 2016、2012、 2008 三个版本(U或远程共享包括恶意LNK当用户通过相关恶意二进制文件传递给用户时,当用户通过Windows资源管理器或任何人都可以分析LNK打开恶意文件程序LNK与之相关的恶意二进制代码将在目的系统中执行。

2017年7月,rapid7在metasploit-framework项目中提交了关于行使缺陷的行使(exploit),通过这种行使,我们可以快速组织一个稳定的破绽行使恶意程序。腾讯皇家威胁情报中心再次对严重破绽等级发出预警通知,并多次捕获行使CVE-2017-8464病毒木马在2017年12月捕捉到的一个攻击样本比以前的行使更为典型U就磁盘的传播方式而言,其缺陷攻击是通过网络共享路径传播的,影响更大。如果用户不小心接到了黑客组织的网络共享文件夹,他们将在没有任何操作的情况下被抓住,并植入采矿程序,成为罪犯赚取坏规则的工具。

3.6、 换行符引起的.NET Framework 破绽(CVE-2017-8759)

CVE-2017-8759本质上是一个.Net Framework破绽,在.net库中的SOAP WSDL剖析模块IsValidUrl函数没有正确处理包括回车换行符的情况,导致调用者函数PrintClientProxy有代码注入执行漏。这个缺陷影响了所有主流.NET Framework版本。现在主流windows 7、windows 10等操作系统默认安装.NET Framework,任何使用SOAP所有服务软件都可以通过.NET Framework当然,触发也可以集成Office在文档中,用户只需双击即可打开Office无需其他操作即可触发文档缺陷,实现随机代码执行。

9月份微软修改了补丁WsdlParser.IsValidUrl()函数,它循环遍历location对于换行符等特殊符号,中指定的每个字符都不会输出。对于不是数字或字母的字符,打印成\u****十六进制输出。这有助于避免最终自然代码中的换行符,保证注释符///可以注释location指定内容。

3.7、 跨平台的CPU特征破绽Meltdown(CVE-2017-5754) Spectre(CVE-2017-5753/CVE-2017-5715)

2018年1月4日,外国平安研究机构宣布两组CPU破绽:

Meltdown(熔断),对应缺陷CVE-2017-5754

Spectre(幽灵),对应缺陷CVE-2017-5753/CVE-2017-5715

行使Meltdown缺陷,低权限用户可以接收内核内容,获取内陆操作系统底部的信息;行使Spectre缺陷,当用户通过浏览器接收包括恶意行使的网站时,可能会泄露账号、密码、邮箱等个人隐私信息。

破绽源于CPU为了提高CPU性能引入的新特征。无论是台式机、笔记本电脑、云服务器、智能手机等硬件产品,都是如此Windows、Linux、Mac OS、IOS、Android这两个操作系统都受到操作系统的影响CPU破绽的影响。

2018年1月4日,各大操作系统和软件厂商推出缓解措施,微软当天也紧急宣布windows系统的补丁修复程序。然而,由于补丁修改较大,补丁程序本身仍存在许多问题,如:更新可能会降低部门系统在特定场景下的性能;更新可能与部门软件(安全软件、游戏等)不兼容,导致系统蓝屏等。

四、 破绽攻击防护

4.1、 实时修复系统环境中的安全缺陷

最直接有用的方法是修复系统环境中的安全缺陷。

4.2、 保持腾讯电脑管家等平安软件的正常开启

正常打开腾讯电脑管家等平安软件,可以有效阻止病毒触发流传,有效填补缺陷修复。

另外,腾讯电脑管家针对无法安装补丁的问题Office用户推出了独家的女娲石防御工艺,为攻击瑕疵树立了坚硬的工艺壁垒。

4.3、 培养优越的计算机使用习惯

a) 提高计算机网络平安意识

b) 不要轻易下载未知软件程序

c) 不要轻易打开未知邮件夹带的可疑附件

d) 实时备份主要数据文件

5. 总结和展望

2017年随着各类型高危破绽的曝光,由破绽攻击引起的数字加密钱币勒索事宜和APT攻击层出不穷,缺陷威胁全球化。可以预见,2018年高风险缺陷可能会持续增长,缺陷造成的各种威胁风险也会持续增加,网络安全形势依然严重:

5.1、 Office破绽连续发酵

腾讯御见威胁情报中心首次发现公式编辑器跨年缺陷(CVE-2018-0802)及其缺陷攻击(黑凤梨APT攻击),打开2018年年初的门,行使Office钓鱼邮件的流传可能会在2018年持续发酵。Office以用户计算机为例,仍有部门计算机系统环境无法正常修复已知(或未)Office平安破绽,易受破绽攻击。

5.2、 破绽行使将成为数字加密硬币木马的主要传播途径

2017年,数字加密硬币引发了勒索、盗窃、非法挖掘等网络安全威胁的热潮。随着数字加密硬币价格的持续上涨,2018年数字加密硬币引发的犯罪活动可能发生率较高,网络安全形势不容乐观。

a) 缺陷行使、插件程序、网页挂马、弱密码等都是挖掘木马的主要传播方式。其中,缺陷行使由于其传播速度快、影响广泛,仍将是罪犯获取数字加密硬币的主要手段。

b) 犯罪黑客可能会瞄准整体,用户会提出大量数字加密硬币APT攻击;黑客更行的网民来说,黑客更倾向于在电脑上植入挖掘木马。APT攻击和植入木马最有用的方法仍然是缺陷。

电脑突然自动播放广告音频?