攻击的基本步骤搜集信息 实施入侵 上传程序下载数据 利用一些方法来保持访问,如后门特洛伊木马 隐藏踪迹 信息搜集 在攻击者对特定的网络资源进行攻击以前,他们需要了解将要攻击的环境,这需要搜集汇总各种与目标系统相关的信息,包。

#xFFFD6#xFFFD1 要在远程计算机上执行该过程,请右键单击“计算机管理本地”,单击“连接到另一台计算机”,选择“另一台计算机”,然后键入远程计算机的名称然后可根据该过程中的步骤,从步骤 2 开始,用“。

一个远程攻击是这样一种攻击,其攻击对象是攻击者还无法控制的计算机也可以说,远程攻击是一种专门攻击除攻击者自己计算机以外的计算机无论被攻击的计算机和攻击者位于同一子网还是有千里之遥quot远程 计算机quot此名词最确切。

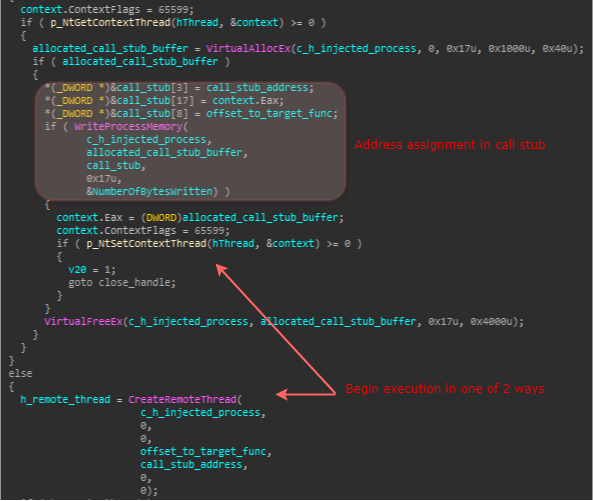

第四步获得控制权攻击者们用FTPTelnet等工具利用系统漏洞进入进入目标主机系统获得控制权之后,就会做两件事清除记录和留下后门他会更改某些系统设置在系统中置入特洛伊木马或其他一些远程操纵程式,以便日后能不被。

网络业务系统漏洞通过掌握目标网络的业务流程信息,然后发现漏洞,例如,在。

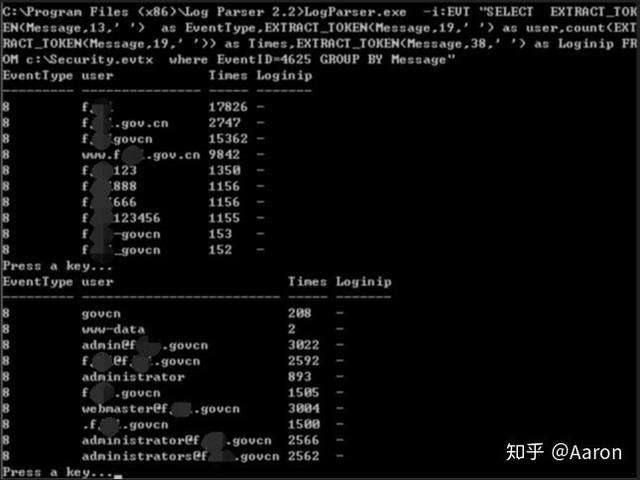

发动攻击的第二步就是与对方建立连接,查找登录信息现在假设通过扫描发现对方的机器建立有IPC$IPC$是共享“命名管道”的资源,它对于程序间的通讯很重要,在远程管理计算机和查看计算机的共享资源时都会用到利用IPC$。

25 More3漏洞利用 31 思考目的性达到什么样的效果 32 隐藏,破坏性根据探测到的应用指纹寻找对应的EXP攻击载荷或者自己编写 33 开始漏洞攻击,获取相应权限,根据场景不同变化思路拿到webshell。

第三个是提权攻击,通过一个没有权限或者是权限很低的user用户做一些动作,绕过一些验证或者是直接通过一些系统或者网站的漏洞直接获取root就是最高的权限的权限,然后登陆进行一些非法的操作 第四个是远程用户 攻击,一般。

确定攻击的目标 ,收集被攻击对象的有关信息 3利用适当的工具进行扫描 4建立模拟环境,进行模拟攻击 5实施攻击 6清除痕迹摘要一般的系统攻击有哪些步骤,各步骤主要完成什么工作提问您好,我。

120 虚拟终端VTY耗尽攻击 这是一种针对网络设备的攻击,比如路由器,交换机等这些网络设备为了便于远程管理,一般设置了一些TELNET用户界面,即用户可以通过TELNET到该设备上,对这些设备进行管理 一般情况下,这些设备的TELNET用户界面。

要完成一次成功的网络攻击,一般有以下几步第一步就是要收集目标的各种信息,为了对目标进行彻底分析,必须尽可能收集攻击目标的大量有效信息,以便最后分析得到目标的漏洞列表分析结果包括操作系统类型,操作系统的版本,打。

还是试试远程登陆吧,用开3389或4899的软件去开人家的端口,然后用telnetteknet基本命令网上查去我也没背多少还有很多溢出工具比如IIShake之类的都是在DOS下攻击的这玩意厉害了但是现在很多家用电脑都打了补丁,砸。

开始 运行 输入CMD,回车 在提示符下输入ping t 回车 注意以上命令包含四个空格,X表示对方的IP地址,IP地址可通过显IP版等工具查到。

相较于需要双端人工操作的传统远程桌面连接软件,AnyDesk推出了无人值守功能,实现了被连接端的自动化处理,大大提高了远程办公的效率,下面便是自动连接的具体配置步骤PC端打开AnyDesk主界面后,点击右上角的功能扩展按钮。

先扫描低级漏洞,或者先扫弱密码是先扫一个范围 然后尝试攻击 找到漏洞或者溢出 最后侵入 说的很笼统,我说的每一个步骤 你都可以去查资料。

为了有效提高网络的管理和维护效率,不少网络管理人员都选用了远程控制模式,来对局域网或服务器进行随时随地的管理!不过当你选用pcAnyWhere远程控制软件或者通过远程桌面连接功能,来对服务器进行远程管理时,往往会给非法攻击者的。

一般Web欺骗使用两种技术手段,即URL地址重写技术和相关信关信息掩盖技术利用URL地址,使这些地址都向攻击者的Web服务器,即攻击者能将自已的Web地址加在所有URL地址的前面这样,当用户和站点进行安全链接时,就会毫不防备。

1关闭局域网共享 在本地连接的属性里,关闭Netbios 2禁止SERVER服务,也就是关闭远程IPC$打印机共享,禁止空连接 3设置计算机管理员的密码4关闭1351394453389等端口5安装金山毒霸的防黑墙COMODO。