PyPI 官方仓库遭request恶意包投毒,攻击行为严重威胁linux服务器安全

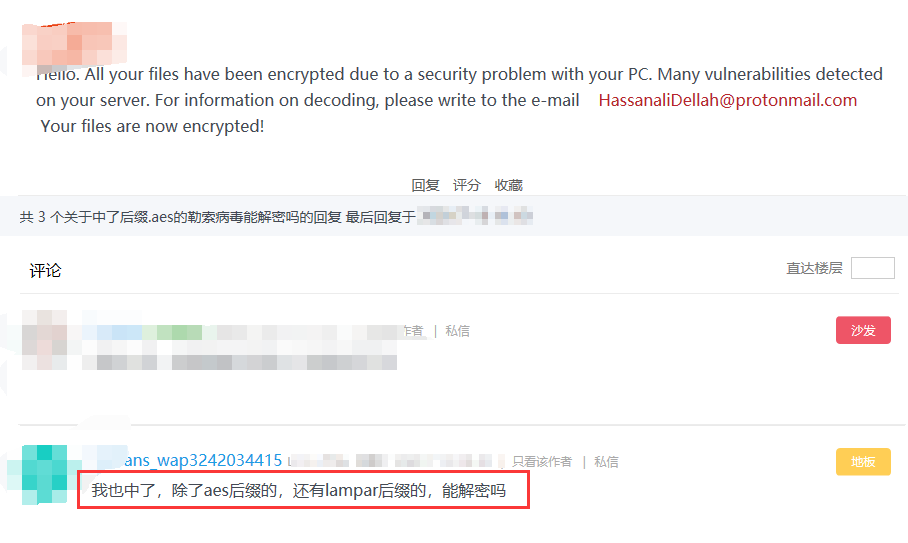

【文章摘要】 腾讯平安威胁情报中心检测到ID为LaoXinWon的勒索病毒攻击者在海内活跃,攻击者疑通过弱口令爆破方式投递勒索病毒。该攻击者同时携带2款勒索病毒样本,一款为C#编写的勒索模块,加密添加.aes扩展后缀。另一款为Delphi编写的Scarab勒索模块,加密添加.lampar扩展后缀。腾讯电脑管家可查杀阻挡此病毒。一、概述

腾讯平安威胁情报中心检测到ID为LaoXinWon的勒索病毒攻击者在海内活跃,攻击者疑通过弱口令爆破方式投递勒索病毒。差别以往的单一家族勒索攻击案例,经溯源后我们发现该攻击者同时携带2款勒索病毒样本,一款为C#编写的勒索模块,加密添加.aes扩展后缀。另一款为Delphi编写的Scarab勒索模块,加密添加.lampar扩展后缀。两款病毒均无法解密,重复加密更是增添了解密难度。腾讯平安专家提醒企业注重提防,腾讯电脑管家可查杀阻挡此病毒。

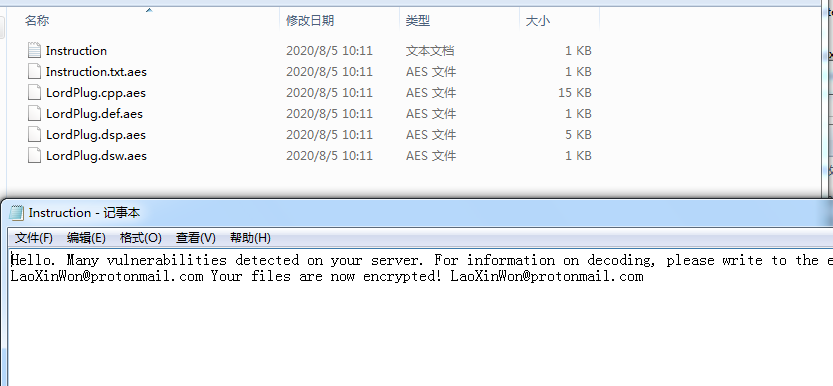

攻击者同时携带了内网共享资源探测工具和历程匹敌工具,在加密完成之后,还会清空系统日志,以隐藏入侵痕迹。系统中招后的勒索信息均要求受害者联系邮箱LaoXinWon@protonmail.com购置解密工具。

在勒索病毒攻击加密局限不停扩大,加密方式越发反常的勒索攻击现状下,攻击者携带两款勒索模块可制止单一病毒易被平安策略阻挡的风险。同时,攻击者存在重复使用2款勒索病毒对受害者文件举行重复加密的情形,进一步增添了文件解密恢复的难度,受害用户纵然支付赎金也可能难以挽回损失。

二、平安建议

企业用户:

1、只管关闭不需要的端口,如:445、135,139等,对3389,5900等端口可举行白名单设置,只允许白名单内的IP毗邻上岸。

2、只管关闭不需要的文件共享,若有需要,请使用ACL和强密码保护来限制接见权限,禁用对共享文件夹的匿名接见。

3、接纳高强度的密码,制止使用弱口令密码,并定期替换密码。建议服务器密码使用高强度且无规律密码,而且强制要求每个服务器使用差别密码治理。

4、对没有互联需求的服务器/工作站内部接见设置响应控制,制止可连外网服务器被攻击后作为跳板进一步攻击其他服务器。

5、对重要文件和数据(数据库等数据)举行定期非内陆备份。

6、建议终端用户郑重下载生疏邮件附件,若非需要,应克制启用Office宏代码。

个人用户:

1、启用腾讯电脑管家,勿随意打开生疏邮件,关闭Office执行宏代码。

2、打开电脑管家的文档守护者功效,行使磁盘冗余空间自动备份数据文档,纵然发生意外,数据也可有备无患。

三、样本剖析

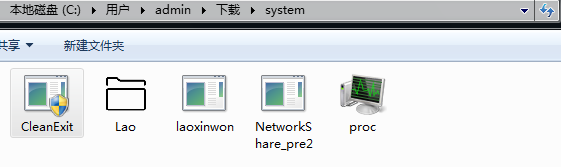

腾讯平安威胁情报中心对受害电脑举行溯源剖析,发现攻击者主要携带了以下5个功效模块,其中包含了2个勒索加密病毒,分别由C#和Delphi编写。1个日志清算工具,1个历程治理工具,1个局域网探测工具。

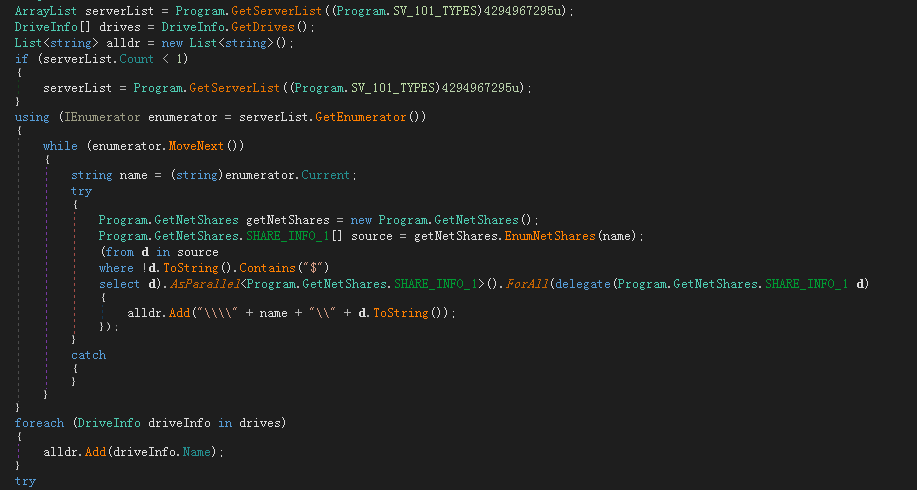

其中Lao.exe为勒索模块,该模块由C#编写,运行后会探测局域网内其它共享资源路径,同时获取内陆磁盘分区根路径,以便后续对这些位置的资源举行加密。

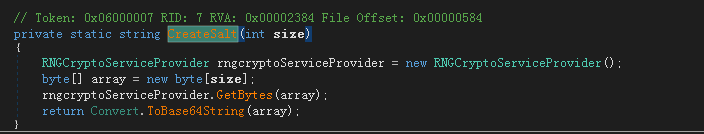

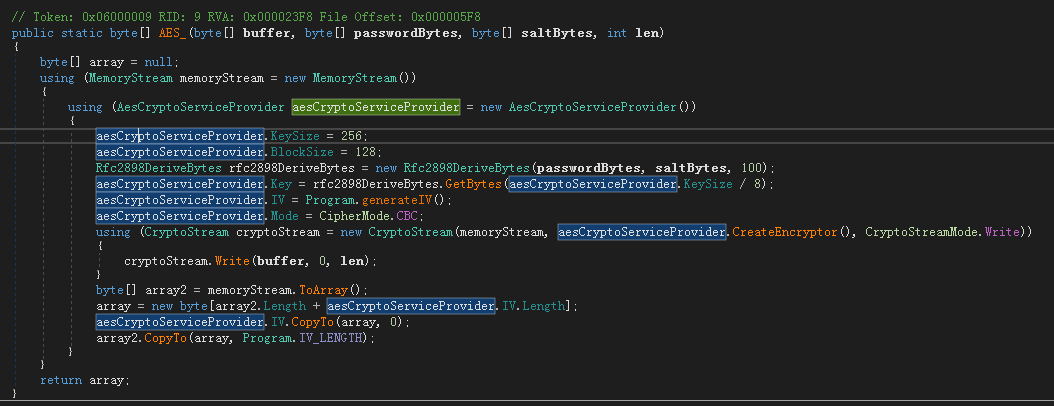

病毒加密前会清扫一些非系统数据类型花样的文件类型,添加.AES加密扩展后缀。对文件内容的加密历程使用AES算法,AES密钥使用强随机的方式天生。

宝塔面板发布紧急安全更新,腾讯安全全面检测

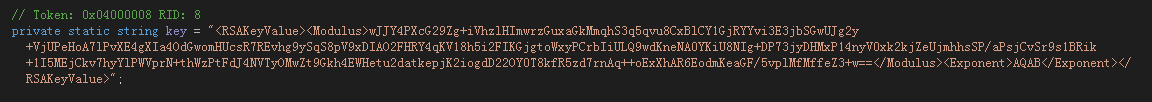

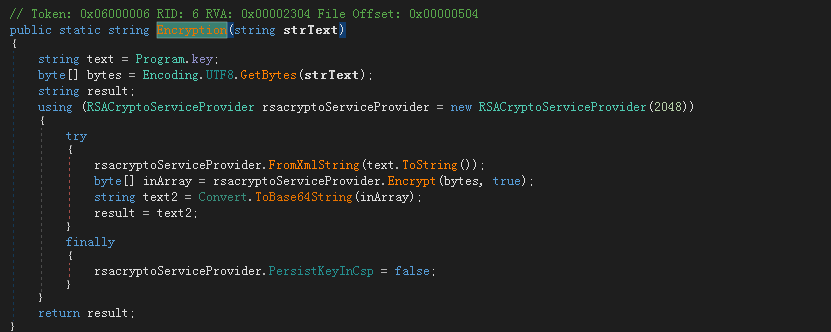

文件内容加密完成后,AES密钥信息则会使用硬编码的RSA 2048进一步举行加密,后存放于文件尾部,硬编码RSA公钥信息如下:

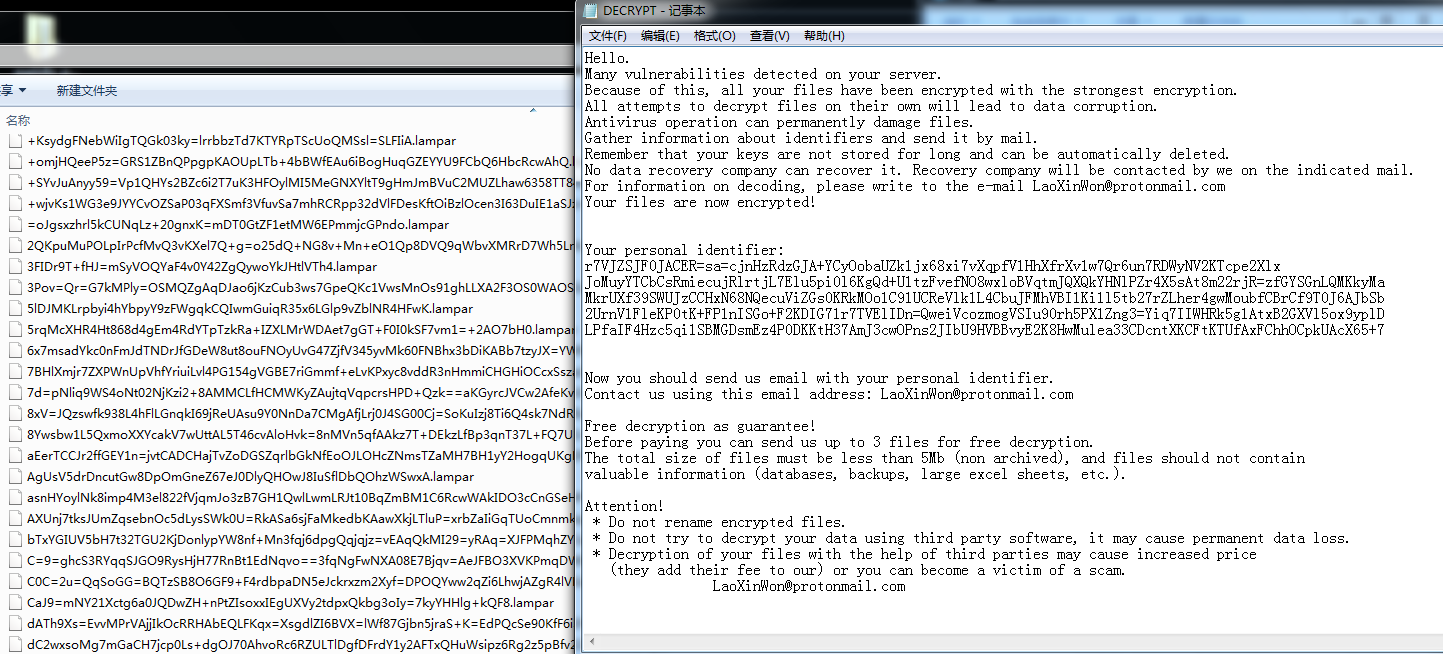

文件加密完成后被添加.aes扩展后缀,留下勒索信要求联系指定邮箱LaoXinWon@protonmail.com购置解密工具。

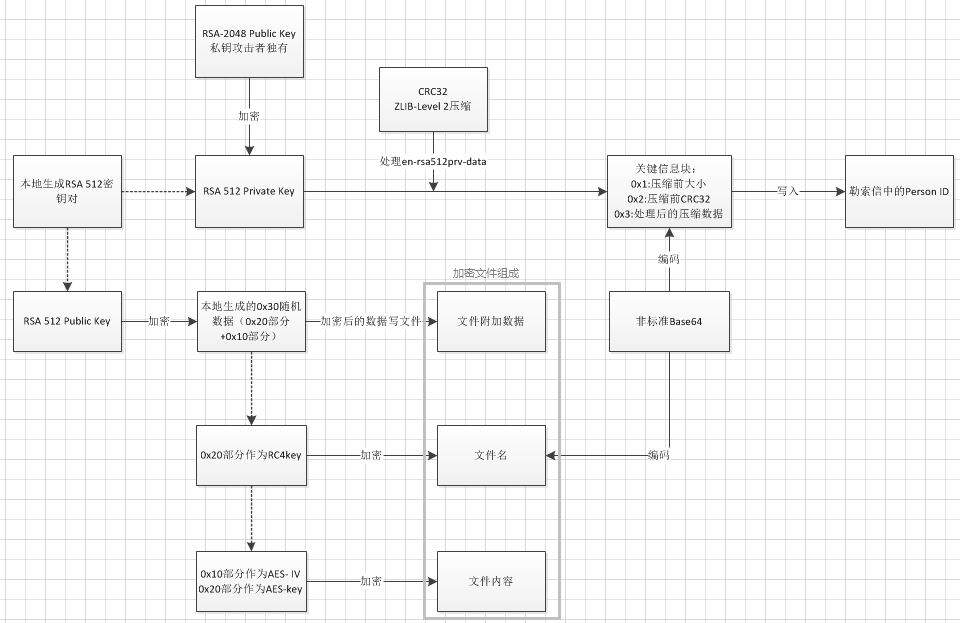

laoxinwon.exe同样是一个由Delphi编写的勒索加密模块,运行后首先从内存中解压出大量要使用的勒索要害明文字串(硬编码公钥,加密后缀,勒索信等)信息,经剖析研判确以为Scarab勒索家族系列。

今年5月份,腾讯平安威胁情报中心发现海内Scarab勒索家族cov19变种活跃,该家族同样使用较庞大的RSA+AES的加密流程,细节流程如下,该家族同样无法解密。

详细剖析讲述可参考:《加密文件增添.Cov19扩展名,FushenKingdee勒索病毒正在活跃》

Scarab勒索家族的最新变种同此前剖析过的cov19系列勒索一样,会同时加密文件名和文件内容,添加加密扩展后缀.lampar,勒索者的留下的勒索信件联系邮箱依然为LaoXinWon@protonmail.com,同前C#版本的勒索病毒购置联系人信息一致。

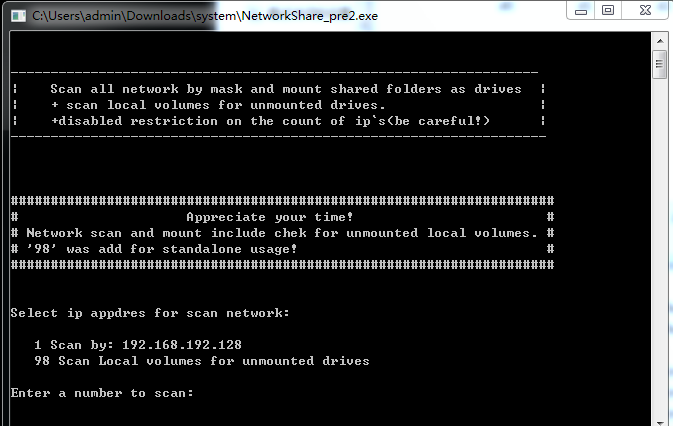

同时攻击者还携带了NetworkShare_pre2.exe,该恶意文件的目的为扫描探测内网可攻击的共享资源,proc.exe则为Process Hacker安装包,主要用于失陷机械内历程上的平安匹敌。

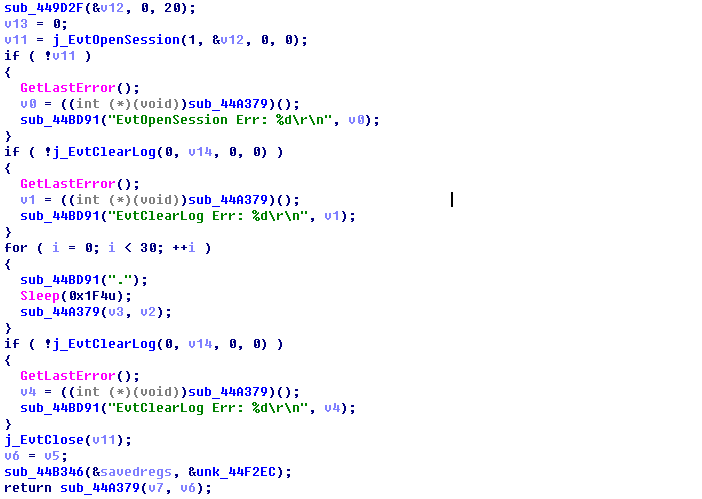

CleanExit.exe主要功效为清算Windows系统日志,攻击者在加密攻击完成后,通常会使用该工具清算系统日志,以隐藏其失陷机械的入侵痕迹。在以往发现的真实案例中,我们也看到内网失陷机作为攻击中转机频仍扫描其它内网资产的历程中,攻击者会使用准时义务的形式不停执行系统日志清算程序,从而隐藏其攻击痕迹。

IOCs

MD5

6fba83749c63118f62282f479d18e22a

0d2d97c53b98bcf4a3843e94f4ca6b26

参考链接

《加密文件增添.Cov19扩展名,FushenKingdee勒索病毒正在活跃》

https://mp.weixin.qq.com/s/GnXrOJ2Ep469c0WUbMplag

黑客缺德,Linux服务器遭遇挖矿蠕虫攻击,已有数千台服务器中招