腾讯安全发布远程桌面服务高危漏洞(CVE-2019-1181 / 1182)修复工具

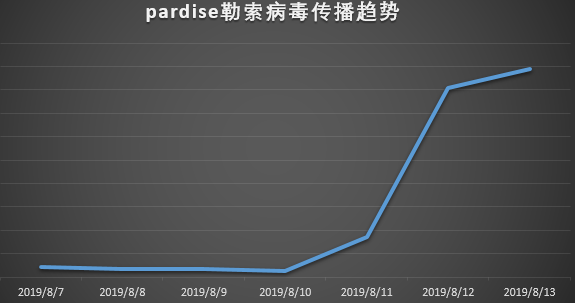

【文章摘要】 腾讯平安御见威胁情报中心监测到Pardise(天堂)勒索病毒呈小范围发作。此次攻击中,黑客通过在色情网站某些页面中嵌入带有CVE-2018-4878Flash破绽攻击代码的SWF文件,当网民接见色情网站时,触发恶意代码,导致电脑被勒索病毒感染,中毒用户会被勒索比特币。一、靠山

近期,腾讯平安御见威胁情报中心监测到Pardise(天堂)勒索病毒呈小范围发作。此次攻击中,黑客通过在色情网站某些页面中嵌入带有CVE-2018-4878 Flash破绽攻击代码的SWF文件,当网民接见色情网站时,触发恶意代码,导致电脑被勒索病毒感染,中毒用户会被勒索比特币。

攻击者使用的破绽工具威胁低版本Adobe Flash Player的用户,破绽触发后会执行Shellcode,并通过Shellcode加载Pardise勒索病毒变种(被加密文件的文件后辍被修改为NewCore)。该病毒检测到用户为俄罗斯、乌克兰、白俄罗斯、哈萨克斯坦等国家时不会加密用户文件。

腾讯平安专家建议用户使用腾讯电脑管家或腾讯御点修复破绽安装补丁,制止因本机Flash Player版本过低导致网页挂马攻击。同时,建议用户在浏览某些高风险网站时,确保平安软件处于开启状态。

二、详细分析

1.流传方式

在接见某色情网站某个页面时,Flash文件A10JFUX5.swf(8位随机名)被请求加载执行

A10JFUX5.swf包罗举行组织的CVE-2018-4878破绽行使代码,破绽位于Flash的com.adobe.tvsdk包中,是一个UAF破绽,需要借助强制GC或者刷新页面来触发该破绽,破绽影响 Flash Player 版本28.0.0.137以及之前的所有版本。

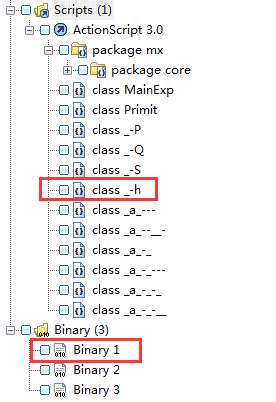

破绽主要POC代码在“_-h”类中,行使破绽后执行的Shellcode在二进制数据 “Binary 1”中,该恶意Flash文件结构如下:

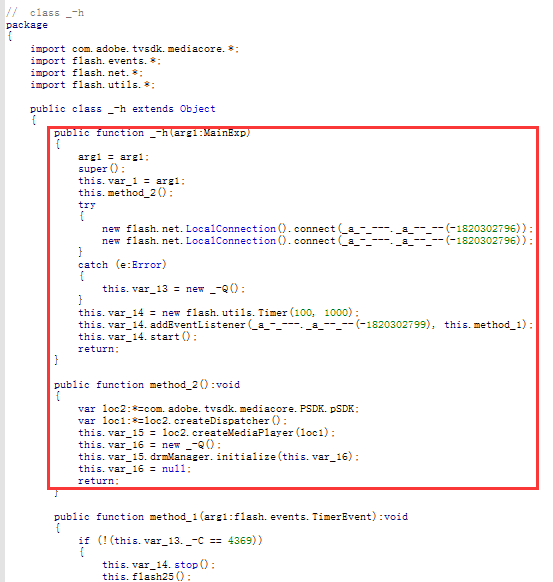

主要破绽行使代码:

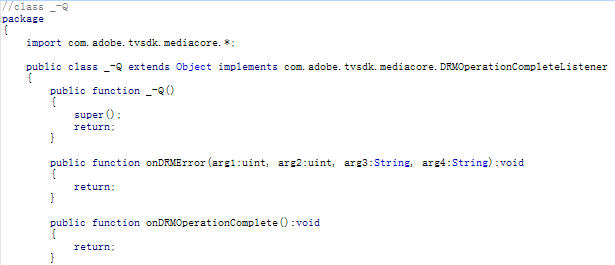

其中var_16是一个继续自DRMOperationCompleteListener类的工具,将该工具注册为MediaPlayer工具的一个通知回调接口,然后释放该工具。但此时在MediaPlayer工具中仍然保存着该工具var_16,当强制系统举行垃圾接纳时MediaPlayer工具的回调执行已经被释放的var_16,从而导致了UAF破绽。

2.勒索病毒

Flash破绽攻击执行Shellcode植入勒索病毒母体rad252BC.tmp.exe,完整路径为

C:\Users\[guid]\AppData\Local\Temp\rad252BC.tmp.exe

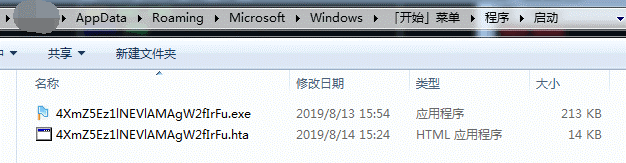

母体运行后将自身和勒索信息相关文件拷贝到启动目录下面,文件名为天生随机字符串

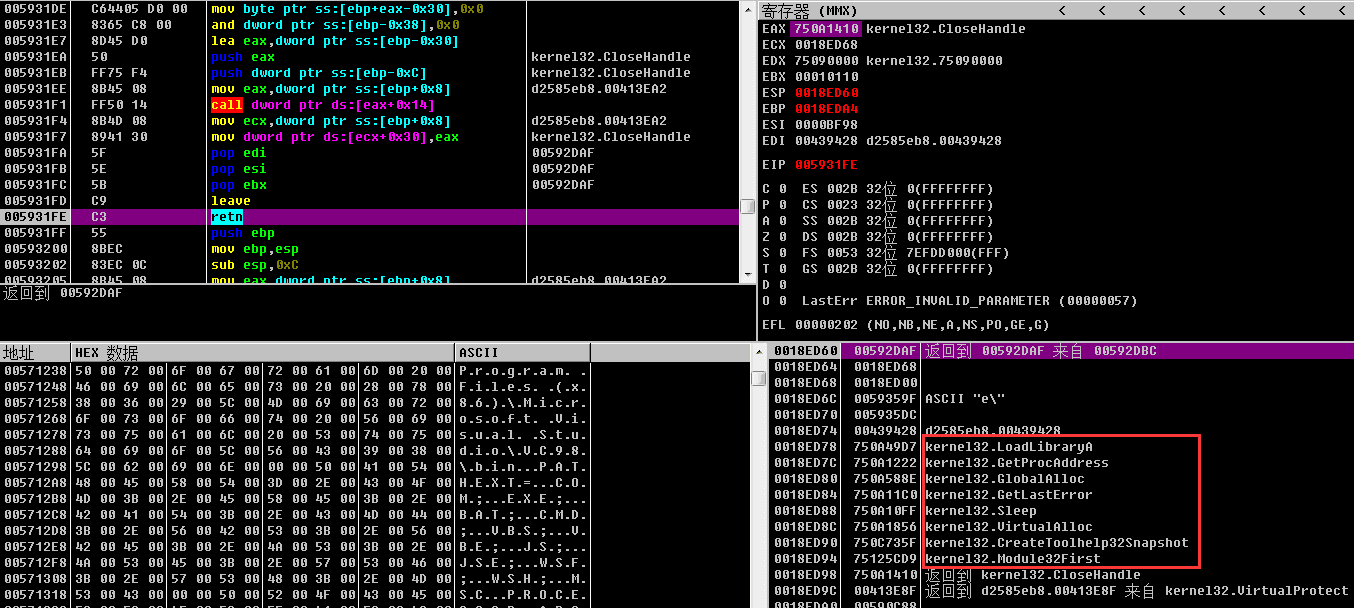

动态获取CreateToolhelp32Snapshot等函数地址

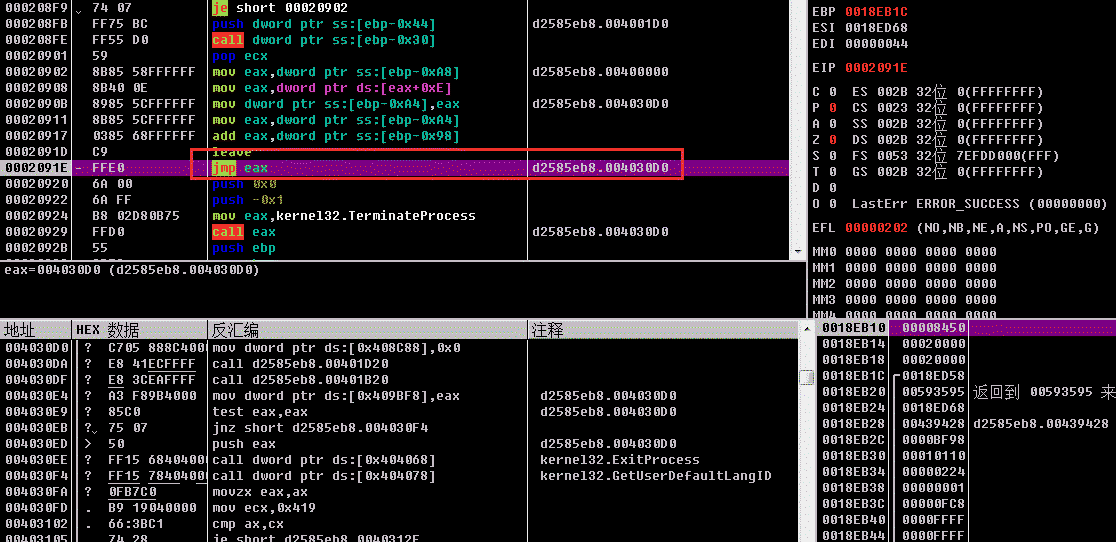

通过VirtualAlloc申请内存,解密焦点Payload的PE文件,并将解密后的代码部署到0x400000之后的内存中,随后跳转至0x4030D0执行

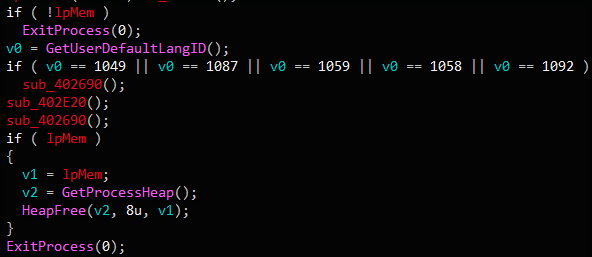

通过GetUserDefaultLangID获取操作系统语言,若是操作系统语言为: 0x419 俄罗斯、0x43f 哈萨克、0x423 白俄罗斯、0x422 乌克兰、0x447 古吉拉特邦,则执行ping 127.0.0.1下令,并删除自身

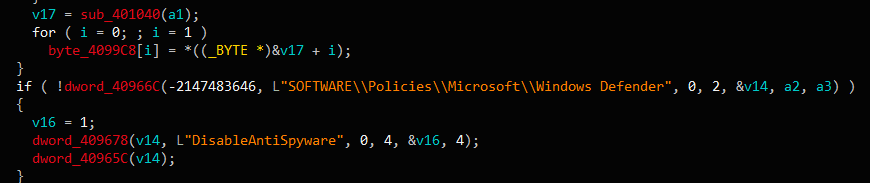

关闭系统自带防护软件Windows Defender

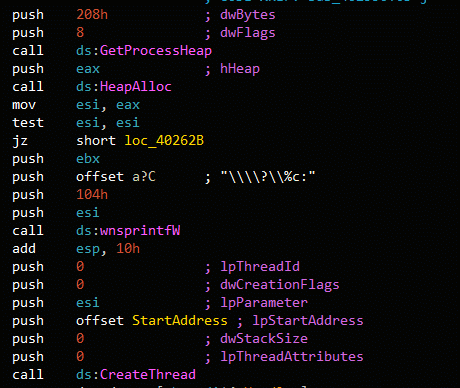

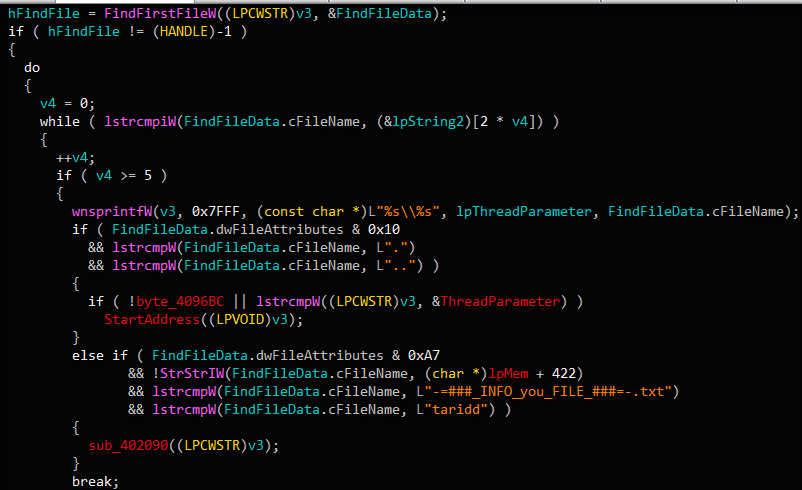

遍历磁盘目录,建立线程对文件举行加密

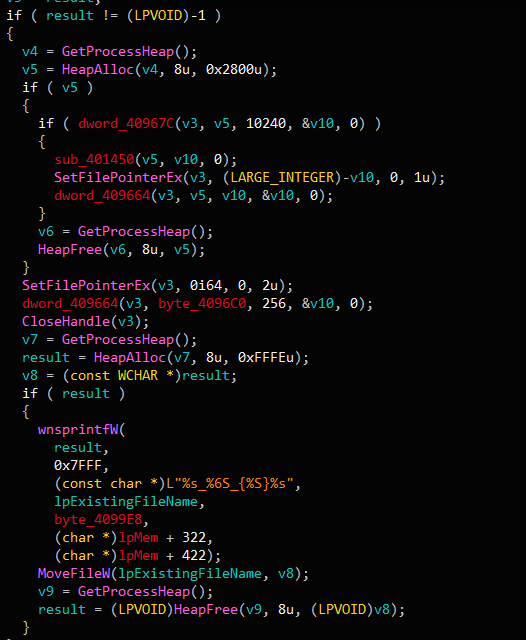

文件加密流程如下

腾讯安全威胁感知系统截获网银大盗木马 提醒网友注意陌生邮件

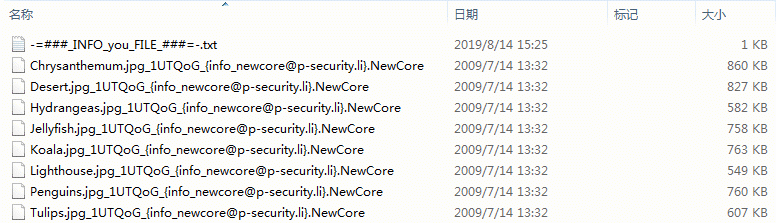

被加密后的文件后缀为[原文件名]_[6位随机字符串]_{info_newcore@p-security.li}.NewCore

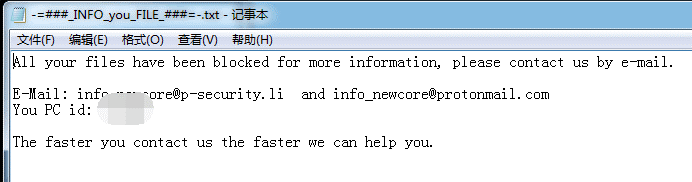

天生勒索提醒txt文本

(-=###_INFO_you_FILE_###=-.txt)

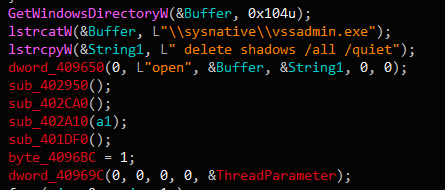

删除卷影

弹出勒索提醒文本

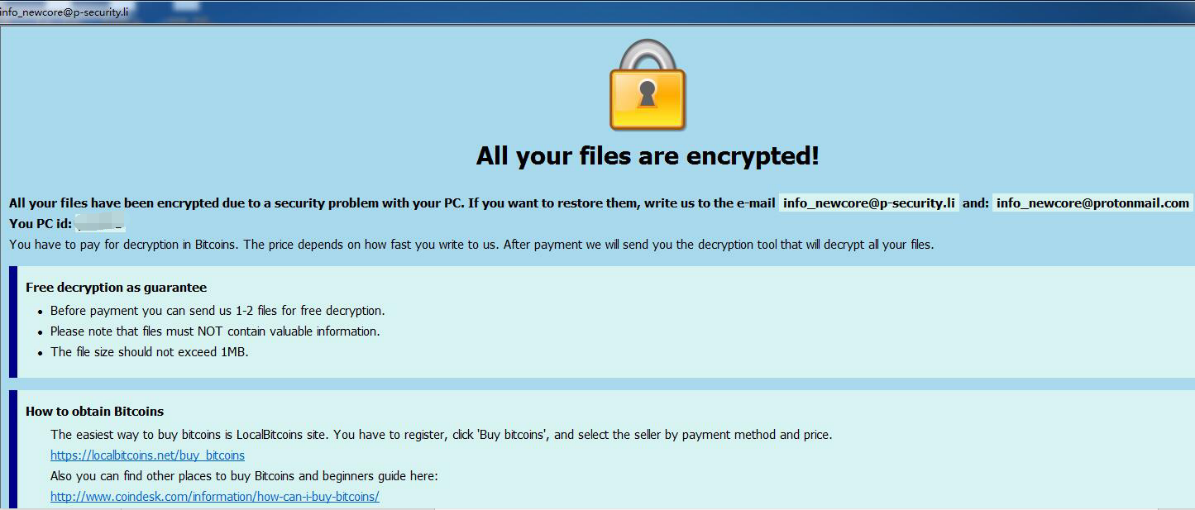

弹出勒索提醒窗口

三、平安建议

1、实时升级AdobeFlashPlayer到高版本(推荐用户使用腾讯电脑管家或腾讯御点内置的软件治理功效,搜索Flash Player安装最新版本),凭据Adobe官方通告接纳其他缓解措施。

https://helpx.adobe.com/security/products/flash-player/apsa18-01.html

2、只管关闭不需要的端口,如:445、135,139等,对3389,5900等端口可举行白名单设置,只允许白名单内的IP毗邻上岸。

3、只管关闭不需要的文件共享,若有需要,请使用ACL和强密码保护来限制接见权限,禁用对共享文件夹的匿名接见。

4、接纳高强度的密码,制止使用弱口令密码,并定期替换密码。建议服务器密码使用高强度且无规律密码,而且强制要求每个服务器使用差别密码治理。

5、对没有互联需求的服务器/工作站内部接见设置响应控制,制止可连外网服务器被攻击后作为跳板进一步攻击其他服务器。

6、对重要文件和数据(数据库等数据)举行定期非内陆备份。

7、教育终端用户郑重下载生疏邮件附件,若非需要,应克制启用Office宏代码。

8、在终端/服务器部署专业平安防护软件,Web服务器可思量部署在腾讯云等具备专业平安防护能力的云服务。

9、个人用户打开电脑管家的文档守护者功效,行使磁盘冗余空间自动备份数据文档,纵然发生意外,数据也可有备无患。

IOCs

4fa43ed5cccd1ed0af1f07de7f5bb92d

d2585eb85a2f38765279f3eced4f1642

参考链接:

https://www.secpulse.com/archives/102159.html

https://www.freebuf.com/vuls/162369.html

刷量者被反涮:“流量宝”利用漏洞传播紫狐病毒,中毒电脑被安装流氓软件