腾讯电脑管家:病毒团伙通过搜索引擎广告推广恶意软件 数十万用户

腾讯平安威胁情报中心发现,一个病毒团伙通过伪装各种著名软件的官方下载站传播病毒下载器,通过购买搜索引擎广告获得流量。病毒团伙使用的关键词包括谷歌浏览器flashplayer等待名软件,病毒运行后将推装30个以上的软件。腾讯平安威胁情报中心发现,一个病毒团伙通过伪装各种著名软件的官方下载站传播病毒下载器,通过购买搜索引擎广告获得流量。病毒团伙使用的关键词包括谷歌浏览器flash player等待一个著名的软件。病毒下载器运行后,将在互联网上获取推广配置文件。根据配置文件的定义,它将默默地推动跨越30个软件。此外,它还将通过锁定浏览器主页和添加网站收藏夹获得收入。

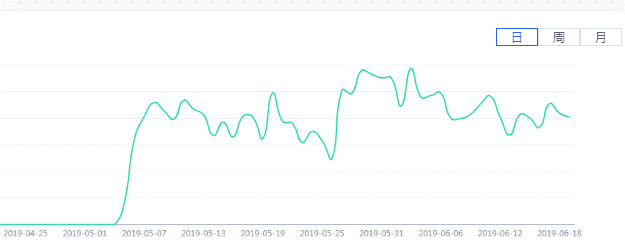

据腾讯安图高级威胁追溯系统统计,该病毒于5月初开始活跃,每天有近万用户下载,数十万用户的电脑被熏染。

流传趋势

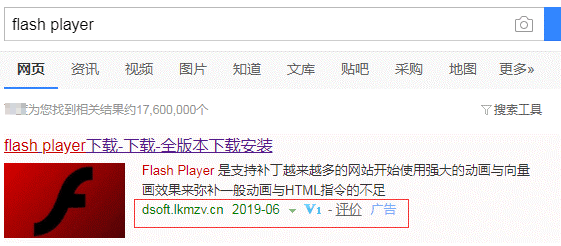

以flash player例如,在搜索引擎中搜索关键词flash player,搜索效果第一条显示伪装flash player官方下载页面(有广告字样)

引诱用户通过搜索引擎广告下载

点击进入后,是一个名为软件管家的下载页面,点击该页面的任何链接下载病毒下载器。病毒下载器的文件MD5会频仍在变换更新,主要目的是防止平安软件检测后堵塞。

冒充常用工具软件下载页面

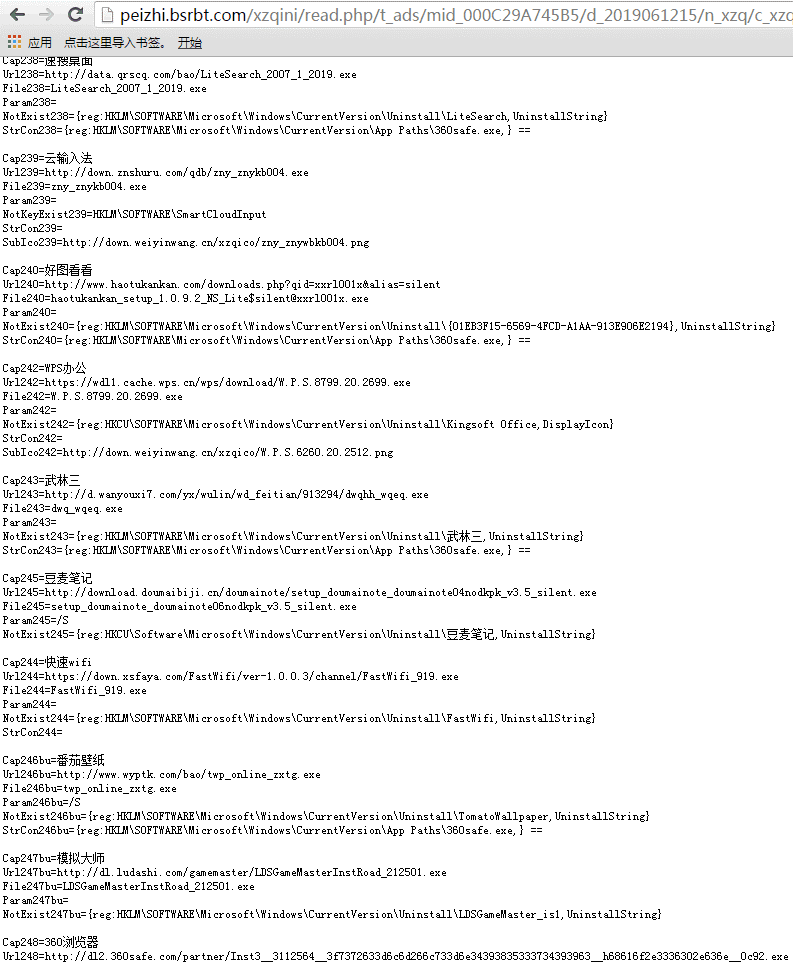

病毒下载器运行后,提议获取配置文件。配置文件的地址是:

hxxp://peizhi.bsrbt.com/xzqini/read.php/t_ads/mid_000C29A745B5/d_2019022109/n_xzq/c_xzq-/rgn_440000/ctd_440300/cnt_CN.gif,配置文件中有软件需要推广安装。

目前在配置文件列表中有跨越30软件推广,只要用户运行病毒下载器,计算机就会安装很多软件,包括快速助手、模拟大师、灭神游戏、复制兔子乐趣压力,而不是通过搜索引擎安装用户寻找的软件。

云配置文件推送软件列表(总跨越30款)

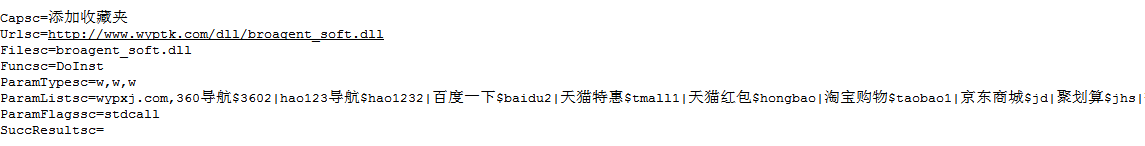

除了软件推装,病毒还会通过云下载更改浏览器设置、添加收藏夹和主页绑架Dll文件broagent_soft.dll加包罗天猫红包,淘宝购物等收藏夹,Dll文件的下载地址也在云配置文件中。

将多个网站添加到收藏夹中

通过篡改注册表网站导航和浏览器快速启动参数进行主页绑架。在配置文件中,浏览器使用参数hxxp://990.jlbtcg.cn 启动,最后跳转到带推广id某网站导航站。

快速启动参数以改变浏览器

平安建议:

1. 建议用户在响应软件的官方网站上下载,或使用腾讯计算机管家内置的软件来管理和安装常用软件,以防止意外被伪装页面欺骗。

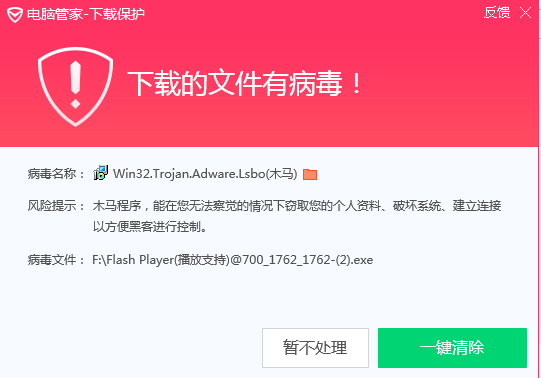

2. 保持杀毒软件的珍爱功效开启,腾讯电脑管家可阻挡查杀该病毒下载器。

IOC:

DNS:

攻击者使用WinRAR假装加密压缩GlobeImposter腾讯安全专家轻松解密勒索病毒

peizhi.bsrbt.com

dsoft.lkmzv.cn

down.ttp1.cn

MD5:

4f5a76433623c306f2de4828e18d4599

9a87ec896c9b029ef4eb55e1956612b9

776b1c0a68aa00c8b7473008164d36b3

b9e64c1bc2fdb434d3b09959735fd7d5

290fca119066d8ed090012a02393f72e

2e95fe28390b36365ad2d088b8446dbe

3fcf5fb527dbf90c2d888bd66102699a

3f79cbd01e8153224be4b0cca54c7a71

06929d1ebc78ed94782d968ed4caae80

791f5c1654a37aeb74d119ede603d271

a29f3b4c0efa274f69fe68dc808c766f

ba6138b0a49371a41b9aa92de4d1144a

fd65edb5a9c211120406eb309c51d018

77df998baabaa41d73997f0bc8960a28

8b7ebccf477faed3f7dcd8e2c07547a4

3c49530f2532d7d8fa2fa13b0137cba9

9c0c2006a63e8d0408dc67d9f79de720

3fda928d785e79bb40c9207e8595ba80

72771f431978b6bab01c5af6d574ce26

c5d4a09399b577961b4d8e9373338e09

3fca456aafeb975bbe2d4a352993d87b

a0a990e1e3cc60b11622cc82f49efc84

d48067609eec2559d286409fc5937d26

c548b185e55664a4e1819233e4b16c07

718a6c75760f8ad2e89b53a1e91da218

5d2536d26d1b12f534a5e347bd772343

edc70063bc2f59901e7b84d2a0920924

95ceaa05e50c3306489e7af79437313c

cc15e3e31c544a1025429217fc629e6c

2019上半年勒索病毒专题报告