后续微软曝光高风险漏洞作恶团伙销售相关攻击工具,为黑灰生产嫁衣

上周,一个名字SandBoxEscaper浮躁女黑客SandboxEscaper在2019年5月21日-54份公然于月24日Windows平台下的POC代码:https://github.com/SandboxEscaper/polarbearrepo,原POC演示随意写文件DACL并删除系统目录下的文件。腾讯御见威胁情报中心捕获了贪图使用的信息。0day利用上述四个内陆特权提升缺陷的恶意样本0day中的一个。破绽靠山

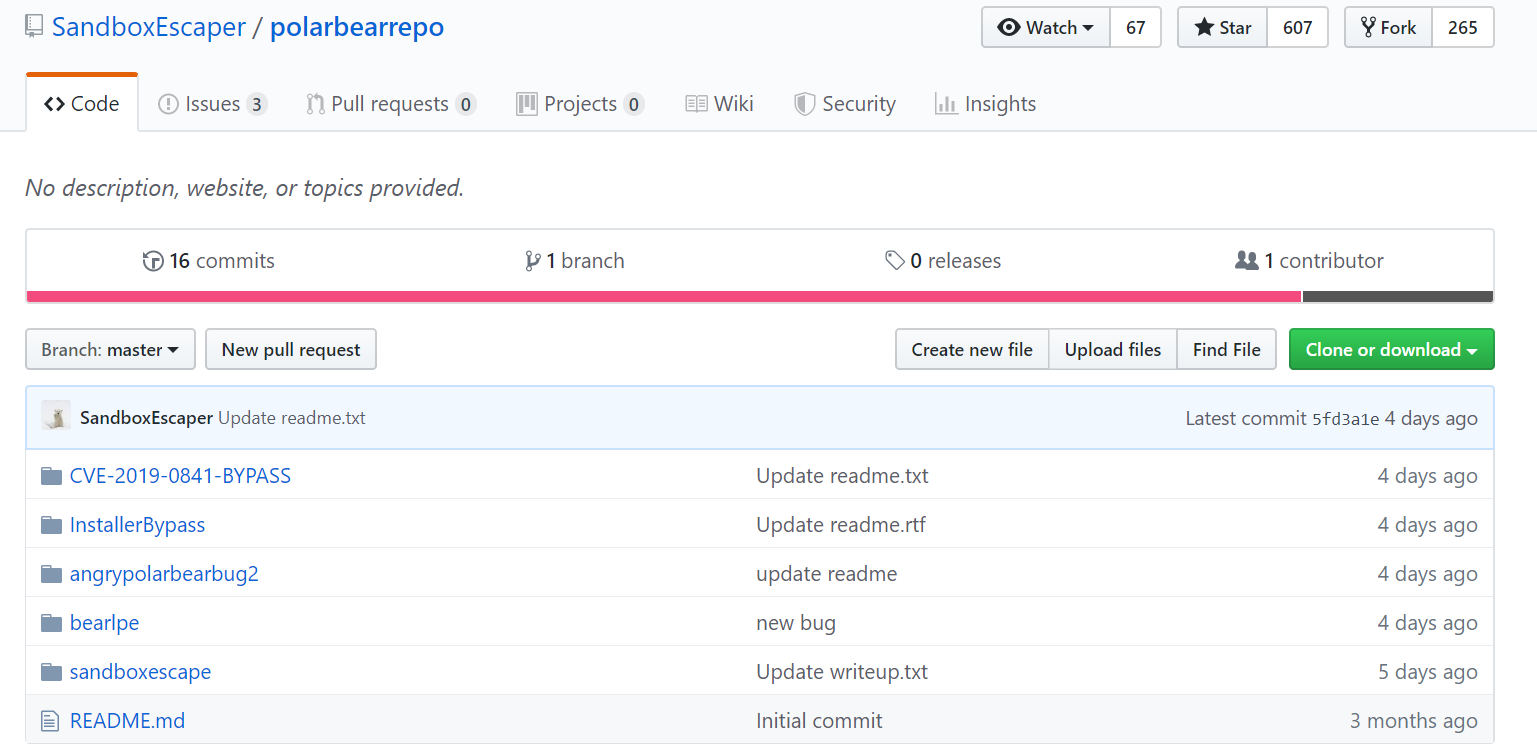

上周,一个名字 SandBoxEscaper 浮躁女黑客SandboxEscaper在2019年5月21日-5月24日公然了4份Windows平台下的POC代码:https://github.com/SandboxEscaper/polarbearrepo,原POC演示随意写文件DACL并删除系统目录下的文件。

腾讯御见威胁情报中心捕获贪图使用0day利用上述内陆特权提升缺陷的恶意样本4个0day其中一个。浮躁女黑客SandBoxEscaper曾多次在Github公然披露Windows的0day缺陷。目前,微软还没有宣布相关补丁。腾讯平安专家提醒网民不要轻易打开来历不明的程序或文档。打开杀毒软件的保护效果,降低风险。

破绽影响局限性:

Windows10 x86/x64

目前微软还没有宣布相应的补丁

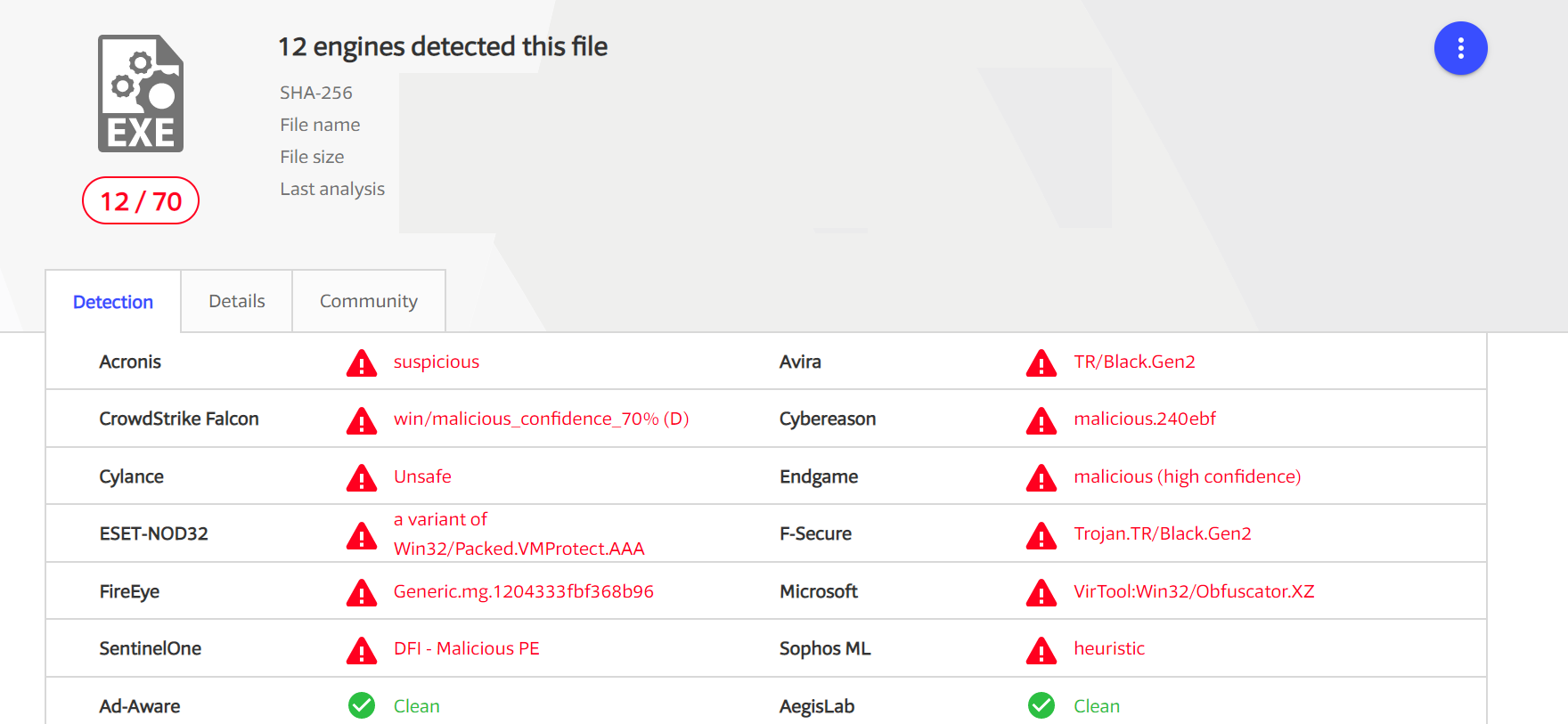

样本剖析:

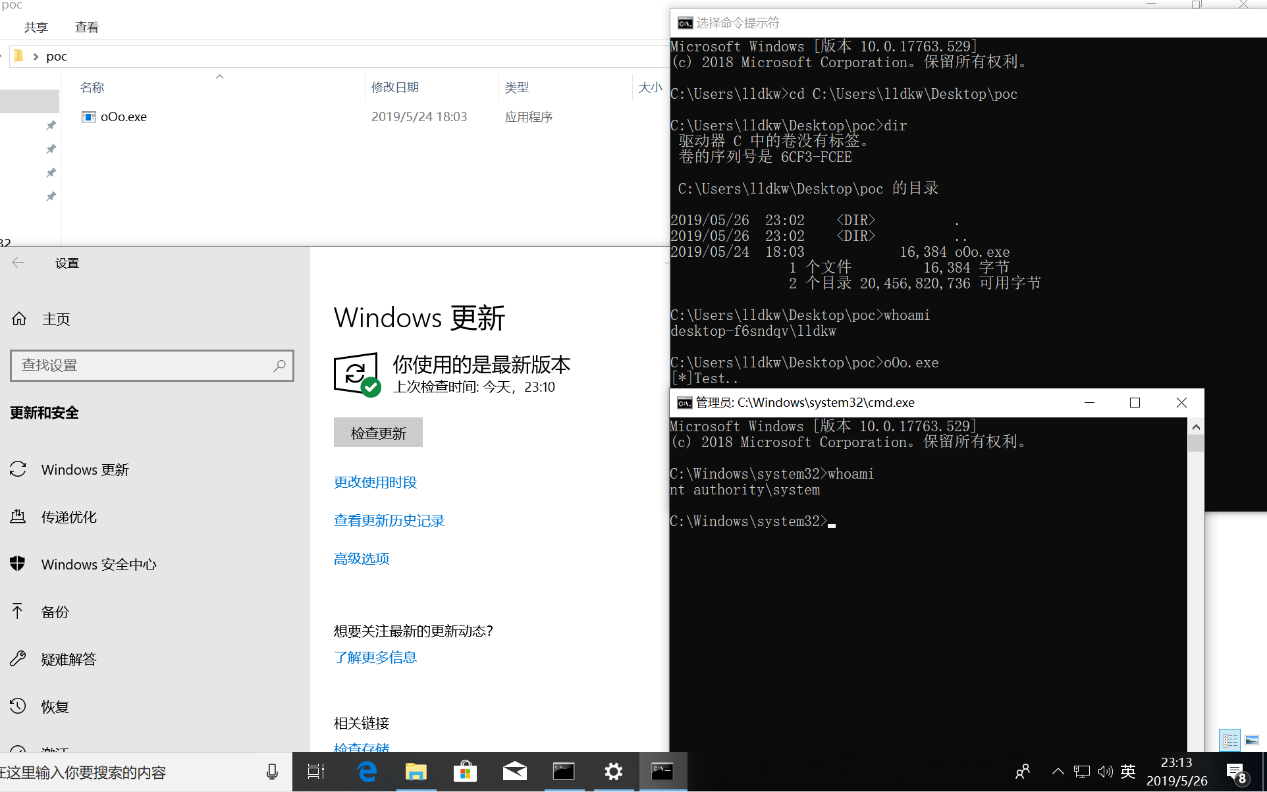

我们在野外捕获了一个贪图使用的人0day内陆特权提升破绽的恶意样本:

警惕sodinokibi勒索病毒通过钓鱼邮件传播 加密文件暂时无法解密

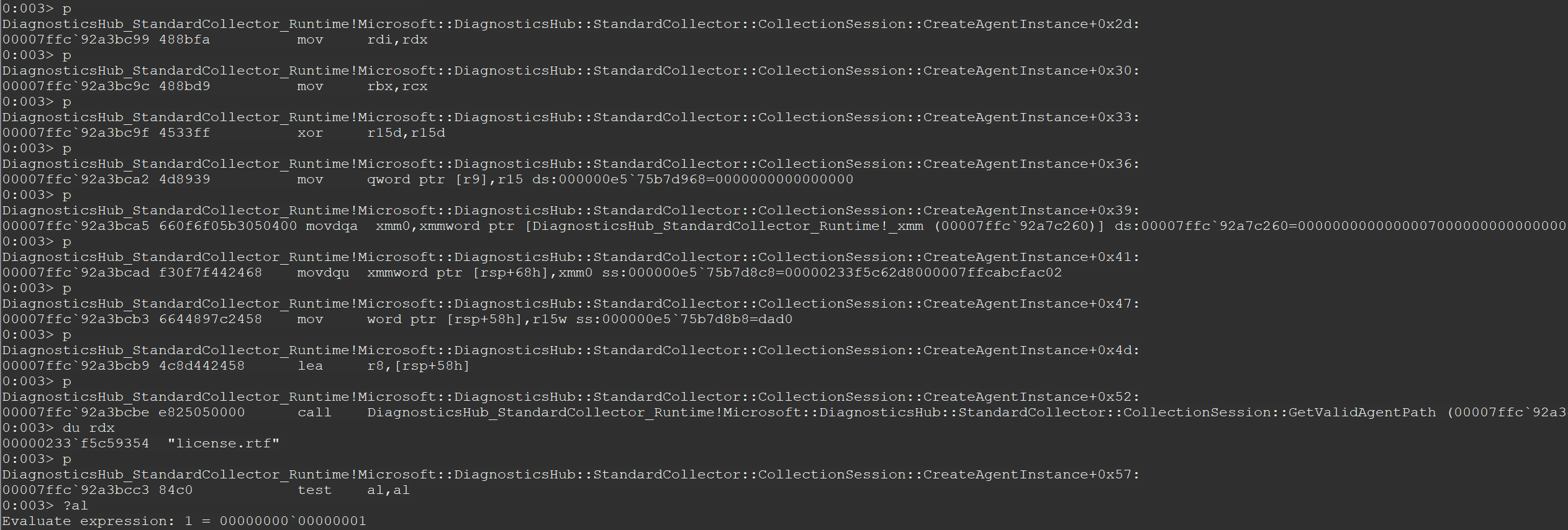

通过比较缺陷代码,我们确认样本使用了SandboxEscaper在Github代码:

样本触发设置指定工具的破绽设置SECURITY DESCRIPTOR,并改写system32\license.rtf文件为恶意DLL,DCOM远程挪用DiagnosticsHub.StandardCollector.Service 服务的DiagnosticsHub_StandardCollector_Runtime!Microsoft::DiagnosticsHub::StandardCollector::CollectionSession::AddAgent方式,因为文件在system32目录下,当GetValidAgentPath可加载指定模块:

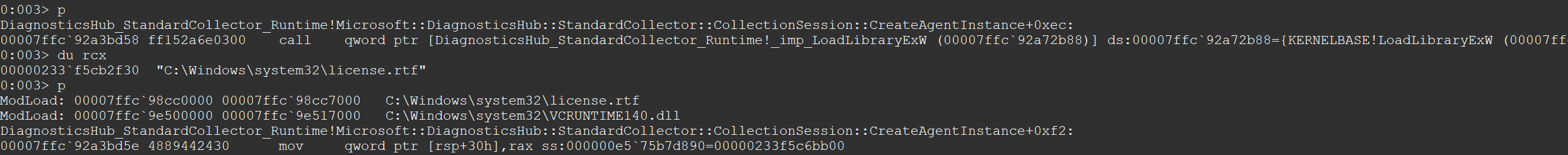

样品加载修改后的恶意模块:

样本没有远程下载或执行其他功能模块

防御建议:

1.安装腾讯电脑管家、腾讯御点等终端平安产品,阻止病毒攻击;

2.在微软宣布平安补丁后,不要打开来源不明的程序或文档进行实时安装。

腾讯安全不断优化企鹅守护功能 帮助家长应对儿童触网问题