腾讯安全不断优化企鹅守护功能 帮助家长应对儿童触网问题

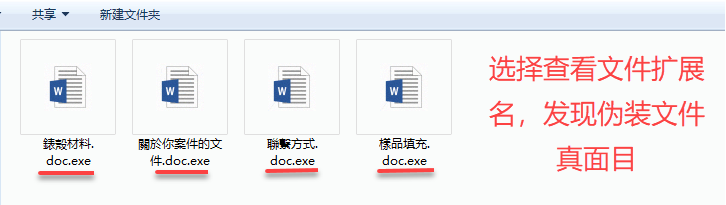

【文章摘要】 克日,腾讯御见威胁情报中心监控大量钓鱼邮件在国内流传。sodinokibi勒索攻击。sodinokibi2019年4月底首次出现勒索病毒,早期使用web服务相关缺陷流传。最近发现,sodinokibi勒索病毒伪装成税务单位和司法机构,使用钓鱼勒索邮件传播。克日,腾讯御见威胁情报中心监控大量钓鱼邮件在国内流传。sodinokibi勒索攻击。sodinokibi勒索病毒首先泛起2019年4月末,早期使用web服务相关缺陷流传。最近发现,sodinokibi勒索病毒将伪装成税务单位和司法机构,并使用钓鱼勒索邮件(病毒附件名称:关于您案件的文件.doc.exe,联系方式.doc.exe,来自最高法院的文件\表壳质料.doc.exe,税务局的文件\样品填充.doc.exe等等)。由于系统默认设置不显示文件扩展名,伪装成doc文档的EXE病毒常被误判为文档,双击打开。

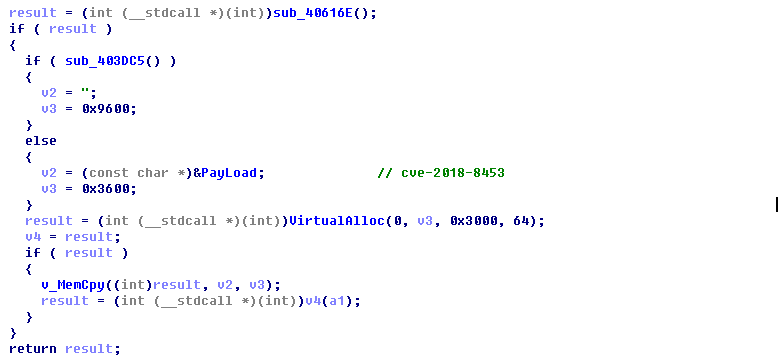

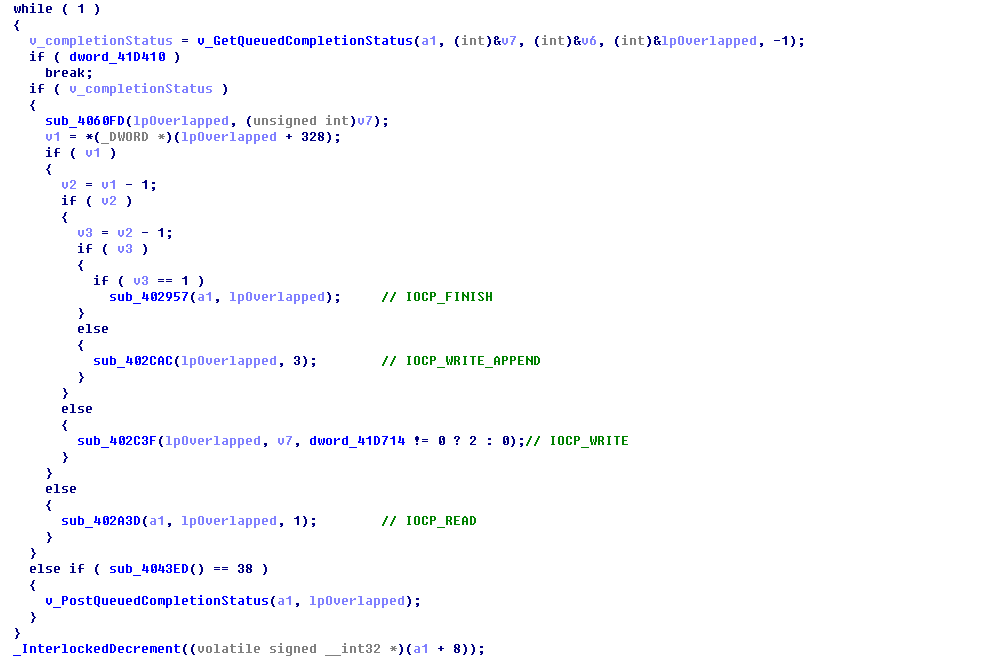

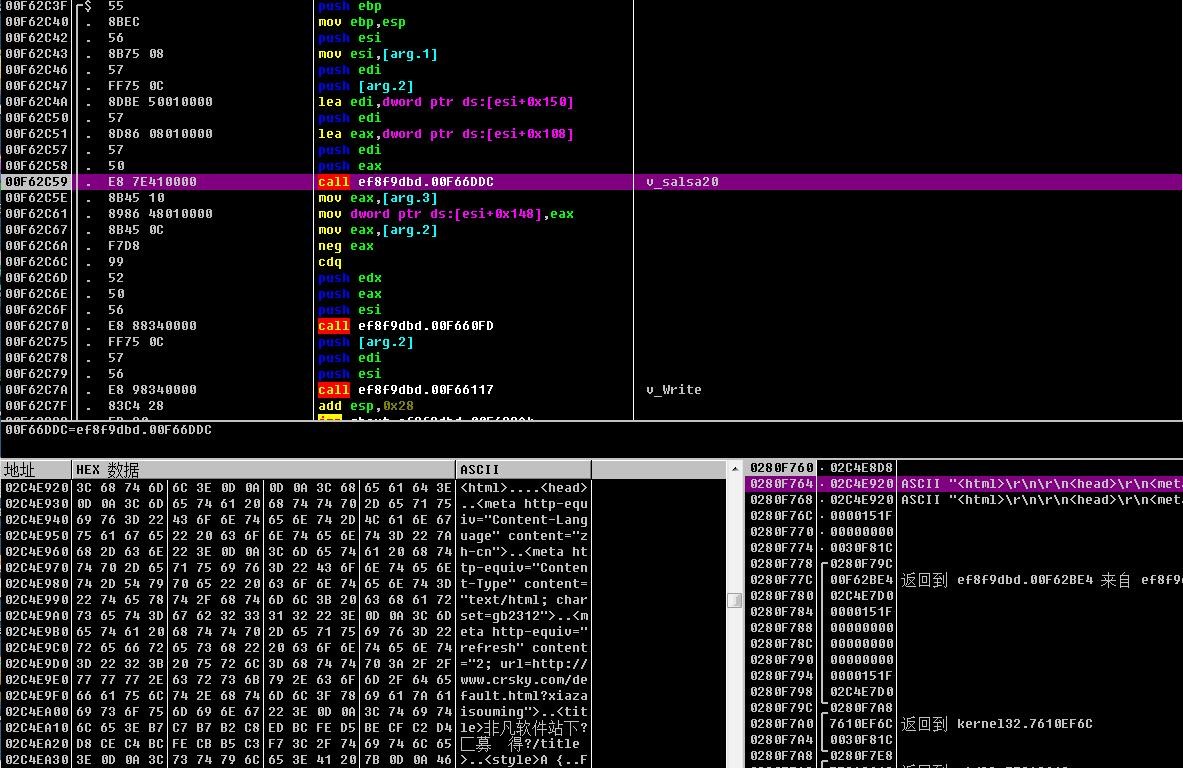

通过对最近流传的分析sodinokibi勒索病毒可以看出,该病毒在代码二进制方面发生了进一步的变化,主要是部门样本暂时被废弃CVE-2018-8453破绽(一个Windows内核提权缺陷),同时进一步使用大量字串RC4加密算法。最后使用RSA salsa20的方式配合IOCP完成端口模具文件的加密过程意味着病毒加密文件的效率将进一步提高,病毒加密损坏的文件暂时无法解密。

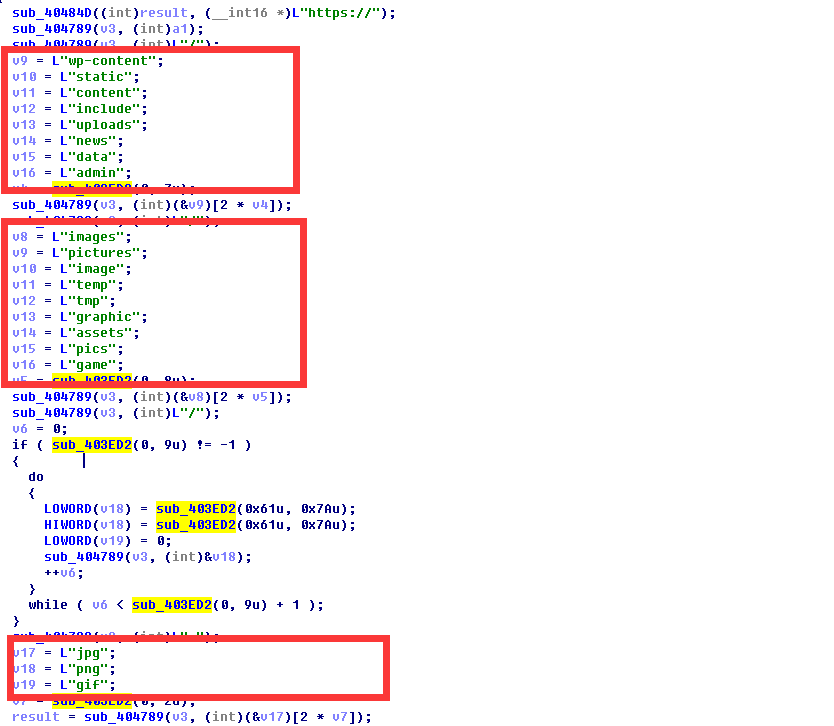

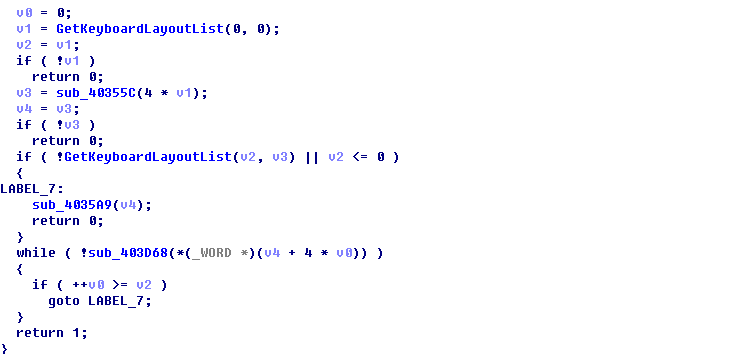

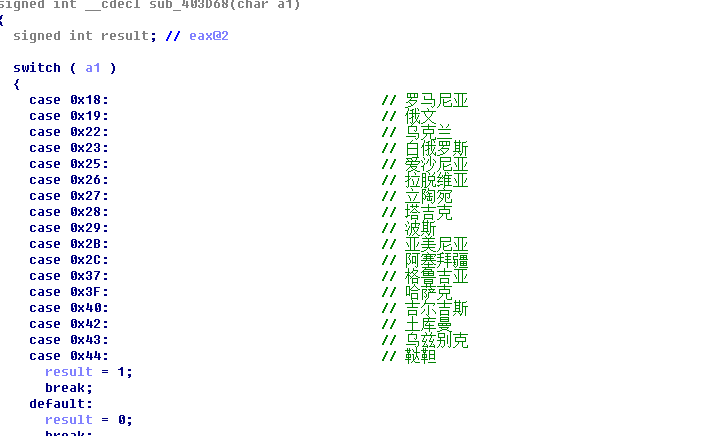

sodinokibi勒索病毒在加密时,会清理白名单中指定的一些文件夹和文件类型,几个俄罗斯国家和东欧国家不会进行加密损坏。

腾讯平安专家提醒用户注意处理来历不明的电子邮件,建议修改系统默认文件查看方法,选择查看已知文件类型的扩展名称,简单识别伪装doc文件的危险程序。现在,腾讯电脑管家和腾讯御点都可以查杀勒索病毒。

剖析

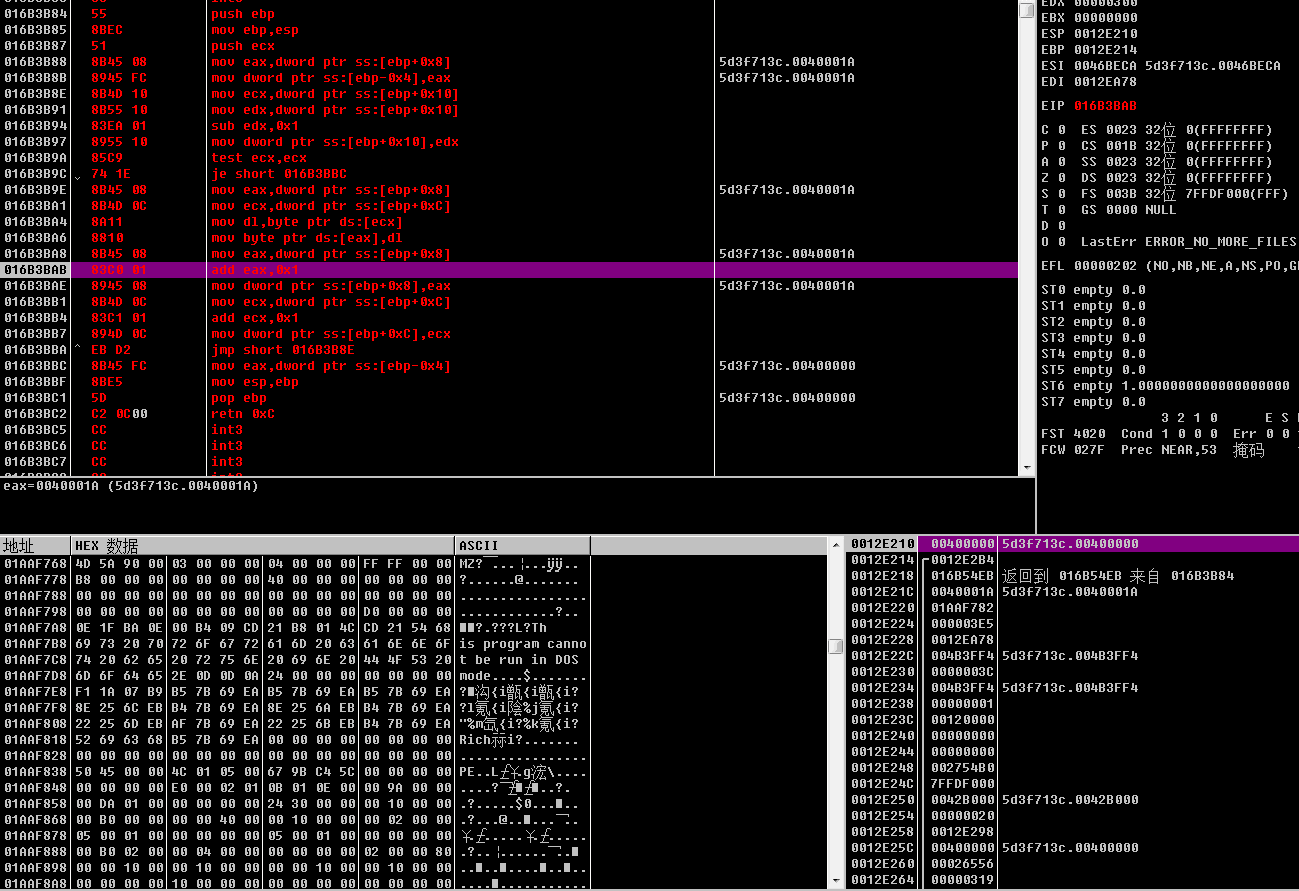

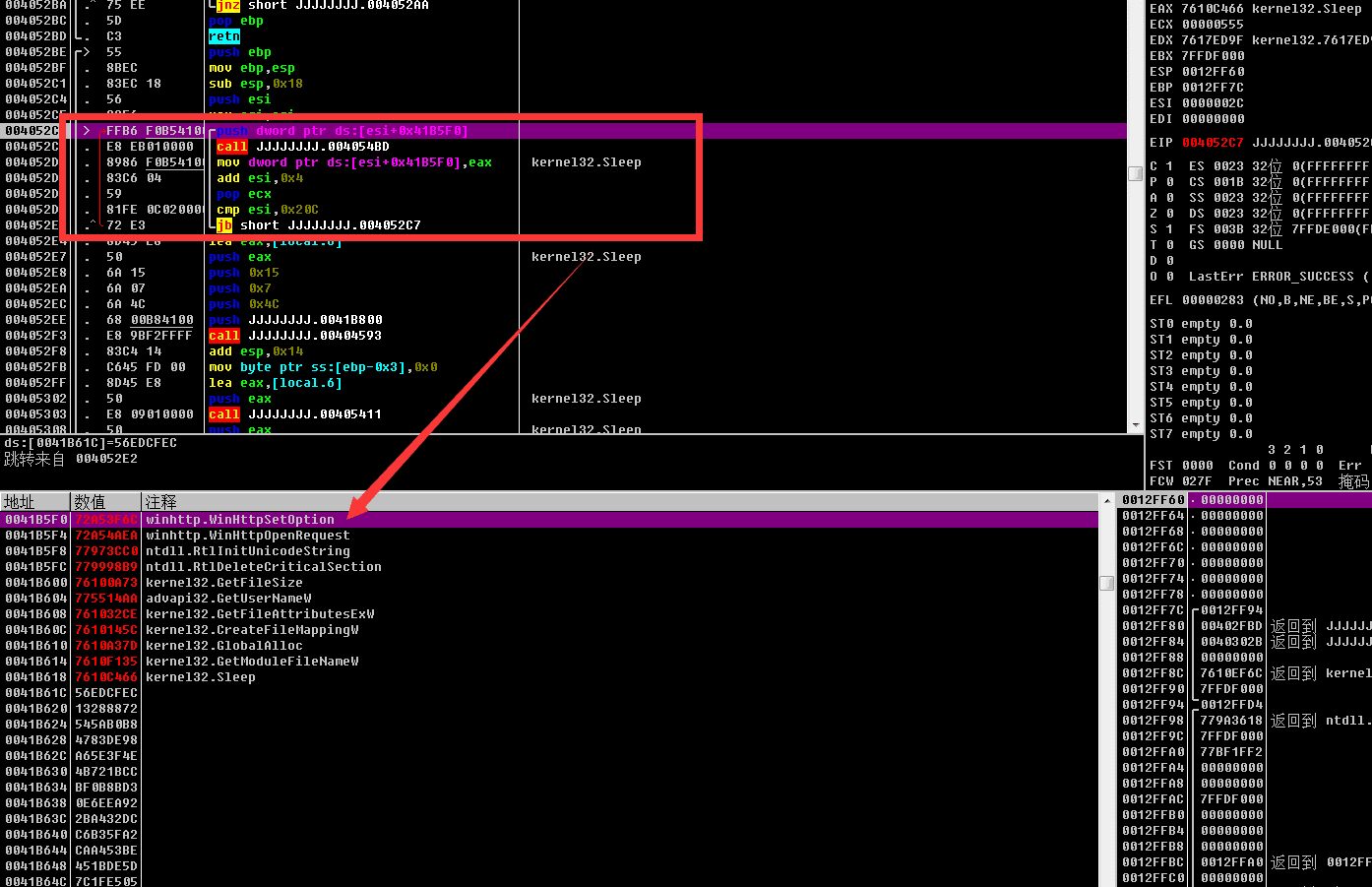

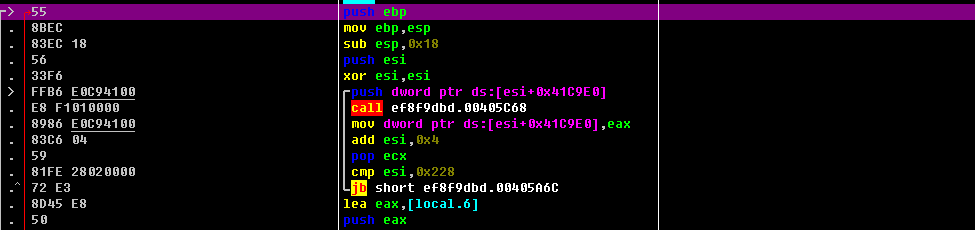

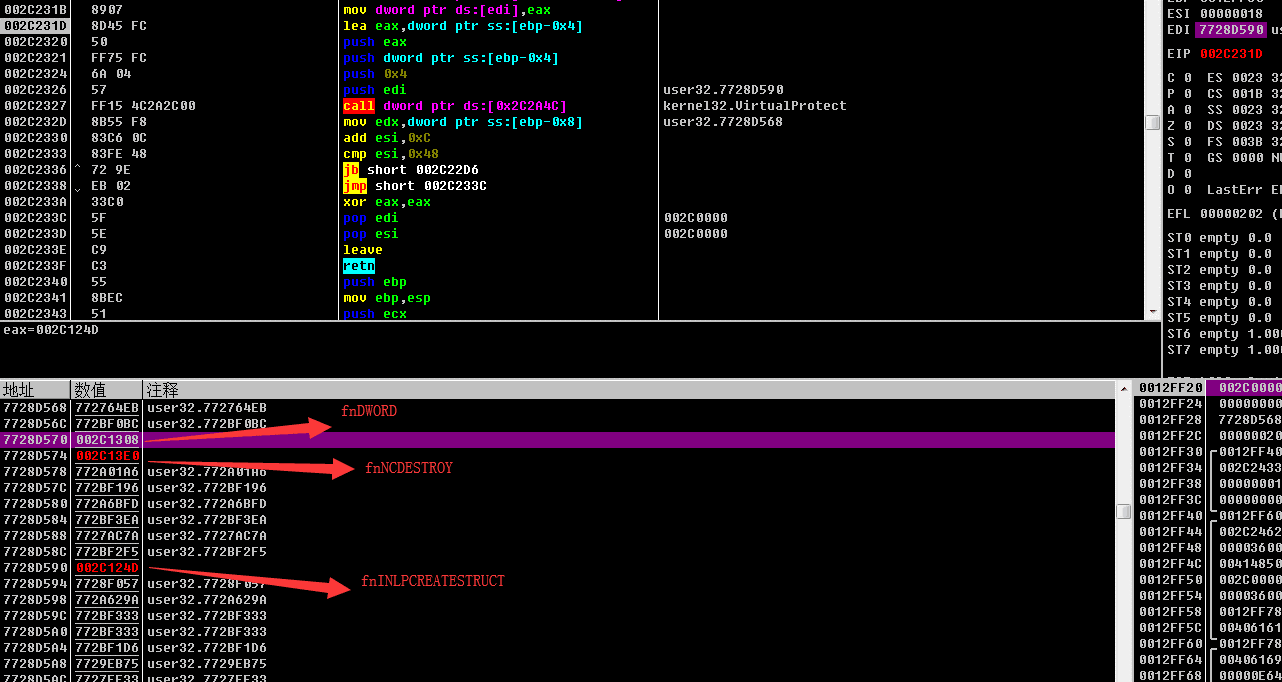

sodinokibi勒索通常情况下会使用外壳程序来珍爱自身焦点代码,通过调试可在内存中找到焦点勒索payload。

壳程序通过复制勒索payload修改重定位信息后,跳转入口代码执行

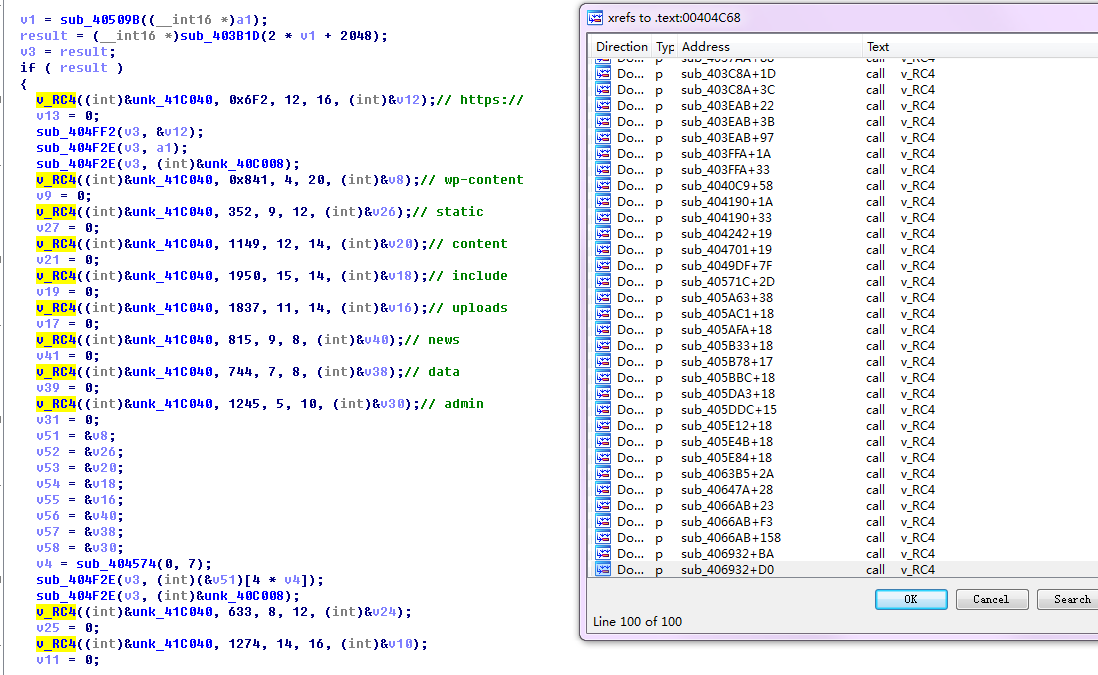

勒索payload实施后,首先动态解密修正IAT,共131处

最近发现了这么多病毒版的修改7处,共138这意味着病毒效果加倍厚

判断当前系统为x86或x64

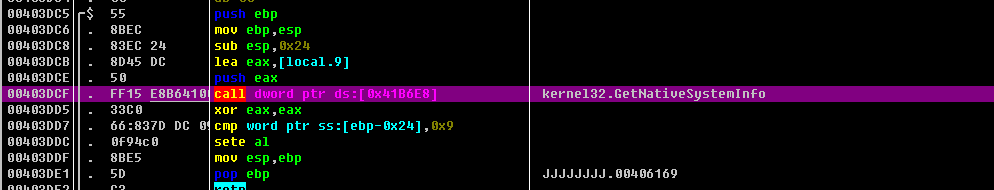

读取响应设置exp:true”后实验准备响应的提权payload

payload为CVE-2018-8453行使相关代码

从对近期样本的分析可以看出,由于设置原因,近期部门病毒版本没有实施提权payload,预测由于缺陷行使代码的兼容性问题,可能会出现蓝屏,因此病毒作者暂时不再提权

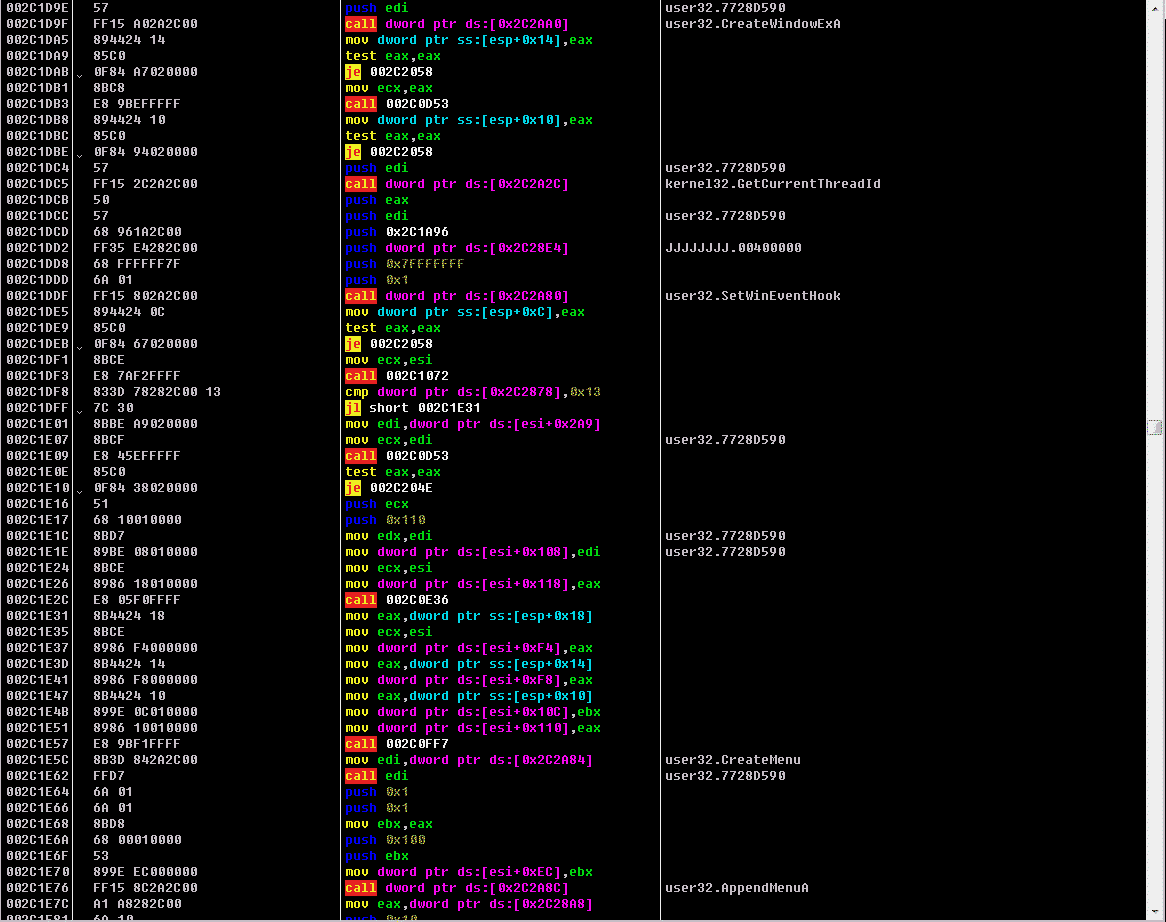

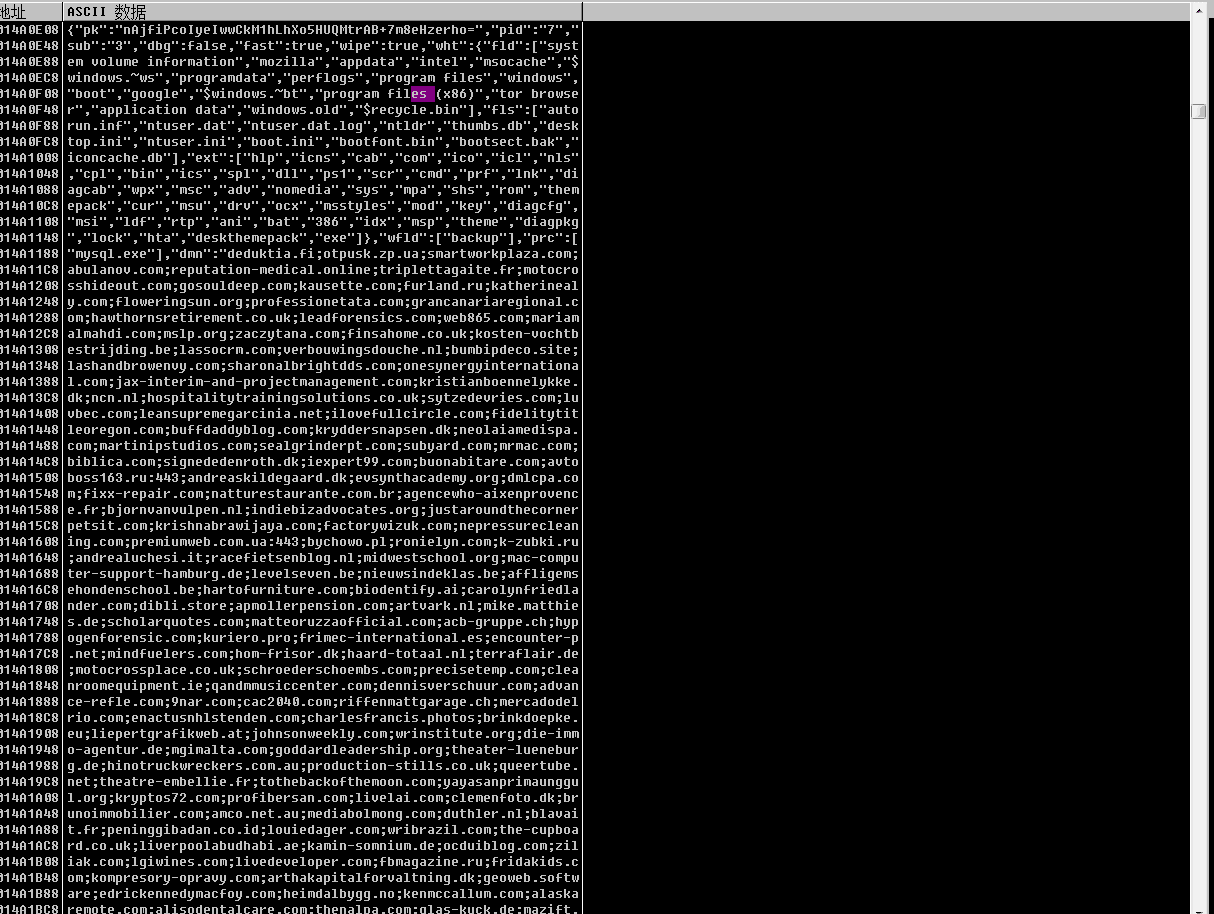

病毒通过在内存中解密大量使用明文信息,包括实验上传domain列表和

以下部门信息:

RSA公钥信息:

"nAjfiPcoIyeIwwCkM1hLhXo5HUQMtrAB 7m8eHzerho="

白名单过滤目录:

["system volume information"

"mozilla","appdata","intel","msocache","$windows.~ws","programdata","perflogs","program files","windows","boot","google","$windows.~bt","program files (x86)","tor browser","application data","windows.old","$recycle.bin"]

白名单过滤文件:

["autorun.inf","ntuser.dat","ntuser.dat.log","ntldr","thumbs.db","desktop.ini","ntuser.ini","boot.ini","bootfont.bin","bootsect.bak","iconcache.db"]

白名单过滤后缀:

["hlp","icns","cab","com","ico","icl","nls","cpl","bin","ics","spl","dll","ps1","scr","cmd","prf","lnk","diagcab","wpx","msc","adv","nomedia","sys","mpa","shs","rom","themepack","cur","msu","drv","ocx","msstyles","mod","key","diagcfg","msi","ldf","rtp","ani","bat","386","idx","msp","theme","diagpkg","lock","hta","deskthemepack","exe"]

竣工过程信息:

["mysql.exe"]

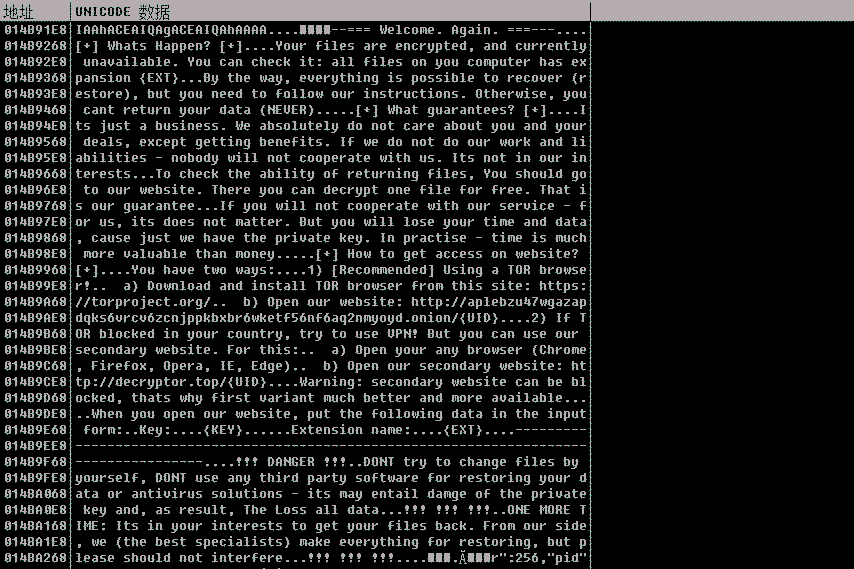

解密的勒索说明信息

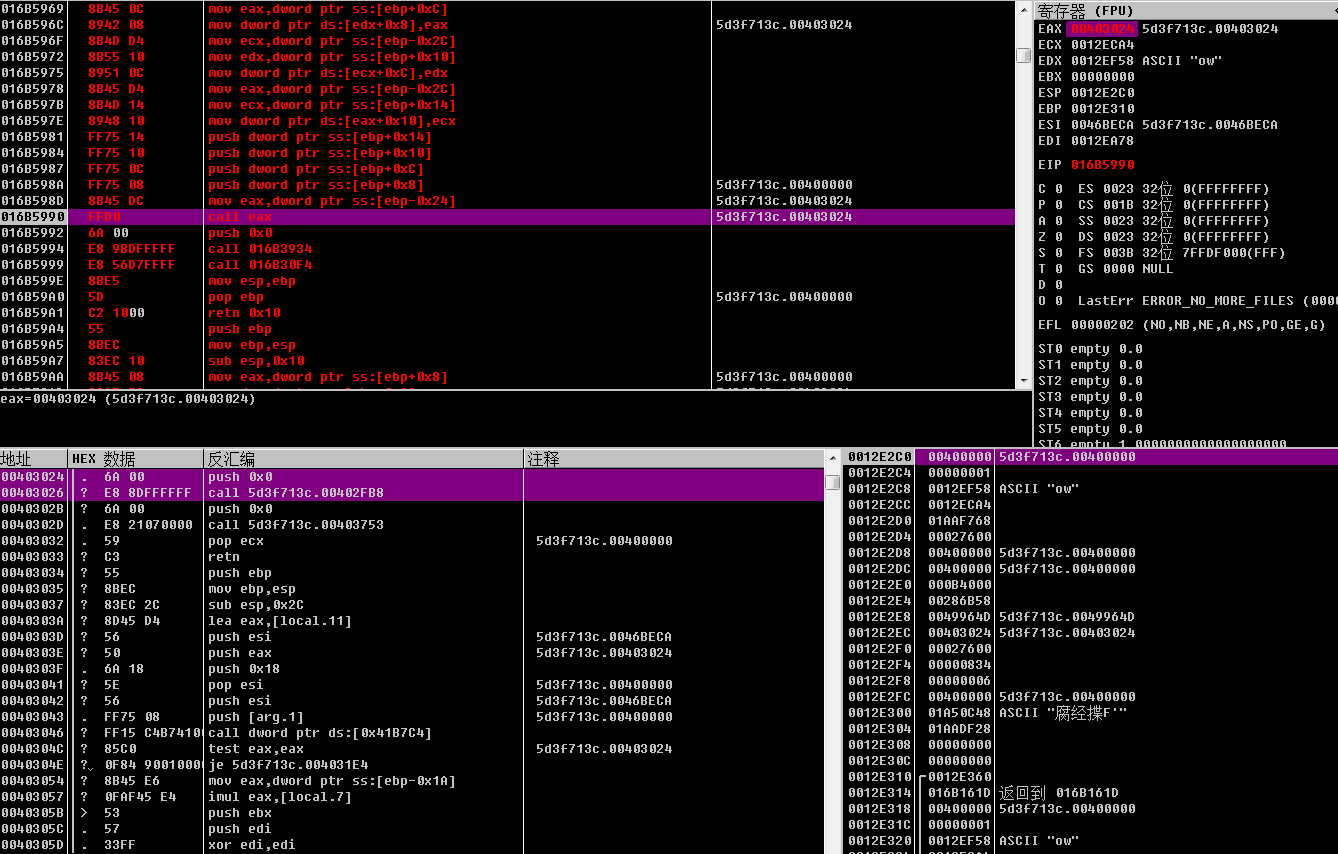

Domain以下将随机拼接3部门内容完整url,内陆用户名、操作系统等熏染信息进一步上传

Maze(迷宫)勒索病毒见人开价,勒索金额根据数据价值确定

最近流传毒版本在样本中使用了大量的明文字串RC4该算法通过动态解密进行加密处理

通过获取键盘结构信息,加密时避开部门语言国家

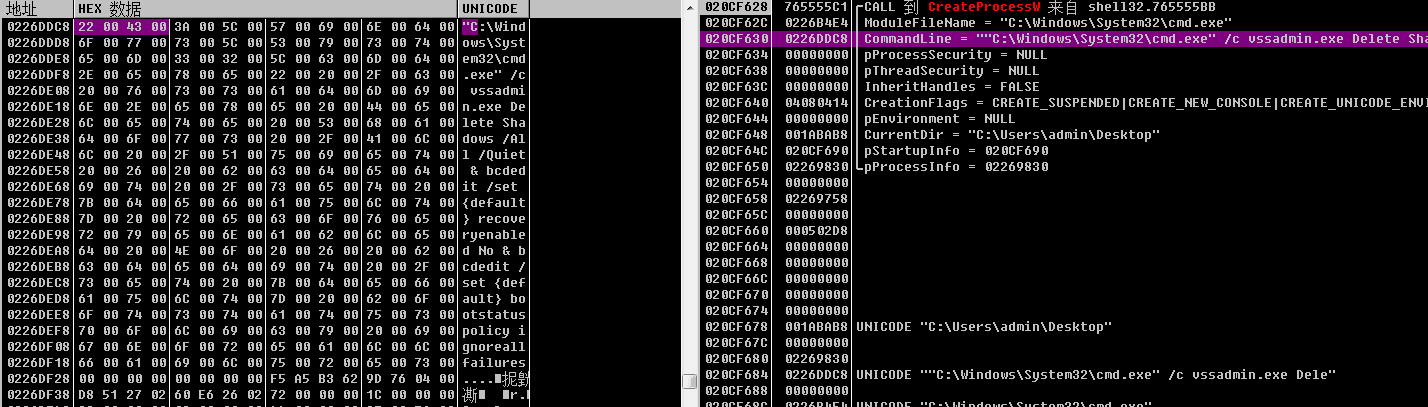

病毒还删除了系统的卷影信息,以防止文件恢复

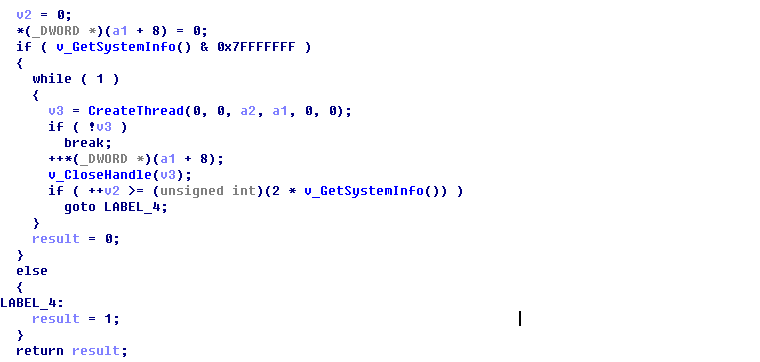

在分析最近流传的病毒加密文件之前,先建立病毒加密文件2*CPU为了充分行使数字的事物线程CPU资源

使用IOCP端口模子完成文件数据的加密过程

使用加密方法salsa20

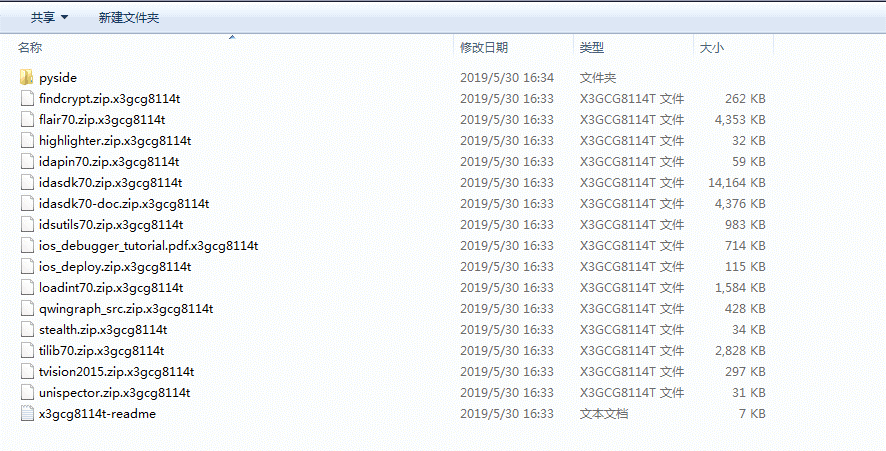

随机扩展后缀将添加到加密文件中

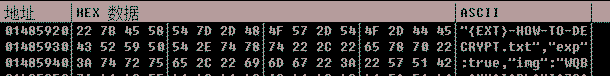

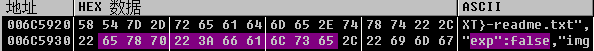

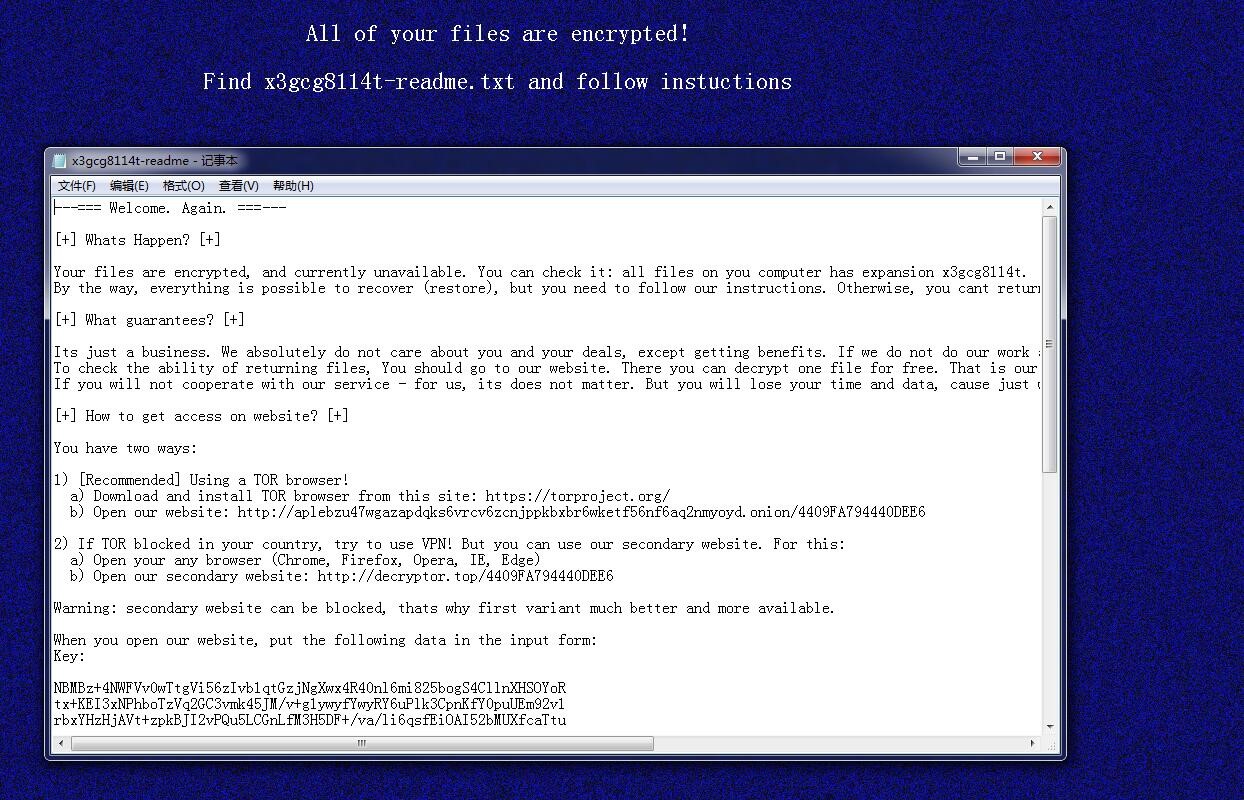

并留名为随机扩展-readme.txt勒索说明文件,部门病毒版使用随机后缀-HOW-TO-DECRYPT.txt同时,将桌面壁纸修改为深蓝色

IOCs

MD5

f92ed77eb41b9e7a0ca17e09f107a9e6

0af70f511fef0a5c3d5d84b5c02b3961

e46d2a8345033bb845270db946ca0d96

c5d873737465e219f2aeab6de1b53a82

ebef42cbd2c43ef6adb1599259e197d7

ef8f9dbdd85992d71c338e05ea92cd01

平安建议

企业用户:

1.关闭不必要的端口,如:445、135,139等,对3389,5900等待端口可以设置白名单,只允许白名单IP毗邻上岸。

2.关闭不必要的文件共享。如有必要,请使用ACL与强密码珍爱限制接见权,禁止匿名接见共享文件夹。

3、接受高强度密码,停止使用弱密码,并定期更换密码。建议服务器密码使用高强度和不规则的密码,并强制每个服务器使用不同的密码处理。

4.服务器没有互联网需求/设置响应控制,防止可连外网服务器作为跳板进一步攻击其他服务器。

5定期非内陆备份重要文件和数据(数据库等数据)。

6.教育终端用户应郑重下载不熟悉的电子邮件附件。如有必要,应限制使用Office宏代码。

7、在终端/服务器部署专业的安全防护软件,Web服务器可以考虑部署在腾讯云等具有专业安全防护能力的云服务中。

8.建议在全网安装皇家终端安全管理系统(https://s.tencent.com/product/yd/index.html)。皇家终端安全管理系统具有终端杀毒统一控制、修复缺陷统一控制、战略控制等综合安全管理效果,可以帮助企业管理者全面了解、管理企业内部网络安全状态,珍惜企业安全。

个人用户:

1.启用腾讯电脑管家,不要随意打开陌生邮件,关闭Office执行宏代码

2.打开计算机管家的文档守护功能,行使磁盘冗余空间自动备份数据文档。即使发生事故,数据也可以准备好。

新型勒索病毒Maze藏身黄赌毒网页 评估数据价值,确定勒索金额