腾讯安全:年度最大的病毒团伙终于出现!峰值感染或近4000万

通过对幽虫、独狼、双枪、紫狐、贪狼等病毒木马的工艺特点和病毒代码的同源性分析,腾讯平安御见威胁情报中心进行了多维分析C2综合分析服务器注册、托管等线索,最终判断这五个影响不良的病毒团伙由统一犯罪组织控制。一、概述

2018自2000年以来,国内许多平安制造商发现了幽虫、独狼、双枪、紫狐、贪狼等病毒木马家族。这些木马行使盗版Ghost在用户电脑上安装系统、激活破解工具、流行游戏插件等渠道Rootkit后门通过各种流行的黑暗行业盈利:包括云控制下载更多木马、强制安装互联网软件、篡改锁定用户浏览器、刷、挖掘等。

自诞生以来,这个超大的病毒团伙与国内众多杀毒厂商斗智斗勇。一个团伙在平安软件的团结攻击下消退,很快就被一个新的团伙取代了。

腾讯平安御见威胁情报中心通过多个维度分析病毒木马的工艺特点,如幽虫、独狼、双枪、紫狐、贪狼等。C2综合分析服务器注册、托管等线索,最终判断5统一的犯罪组织控制着一个影响恶劣的病毒团伙。

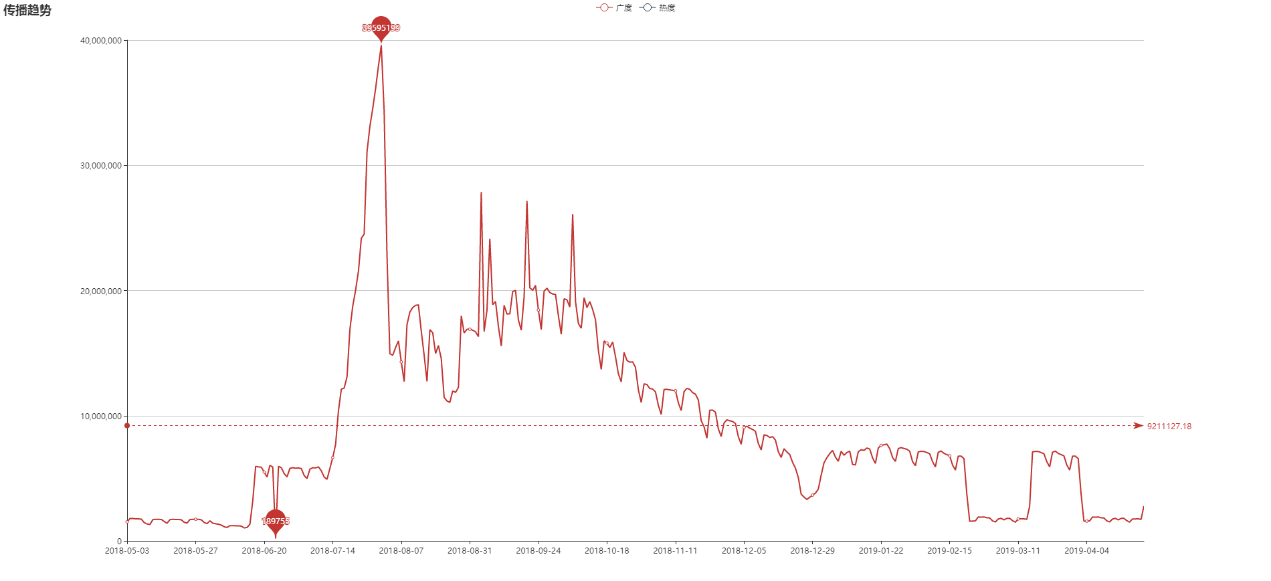

该病毒团伙在2018年7-8月是活跃岑岭,当时被熏染的电脑在3000万-4000万台之间。之后,病毒的传播趋同,在2018年8-11月熏染量下降到1000万-2000一万之间。到目前为止,病毒团伙控制的计算机仍然存在200-300万台。

流传趋势

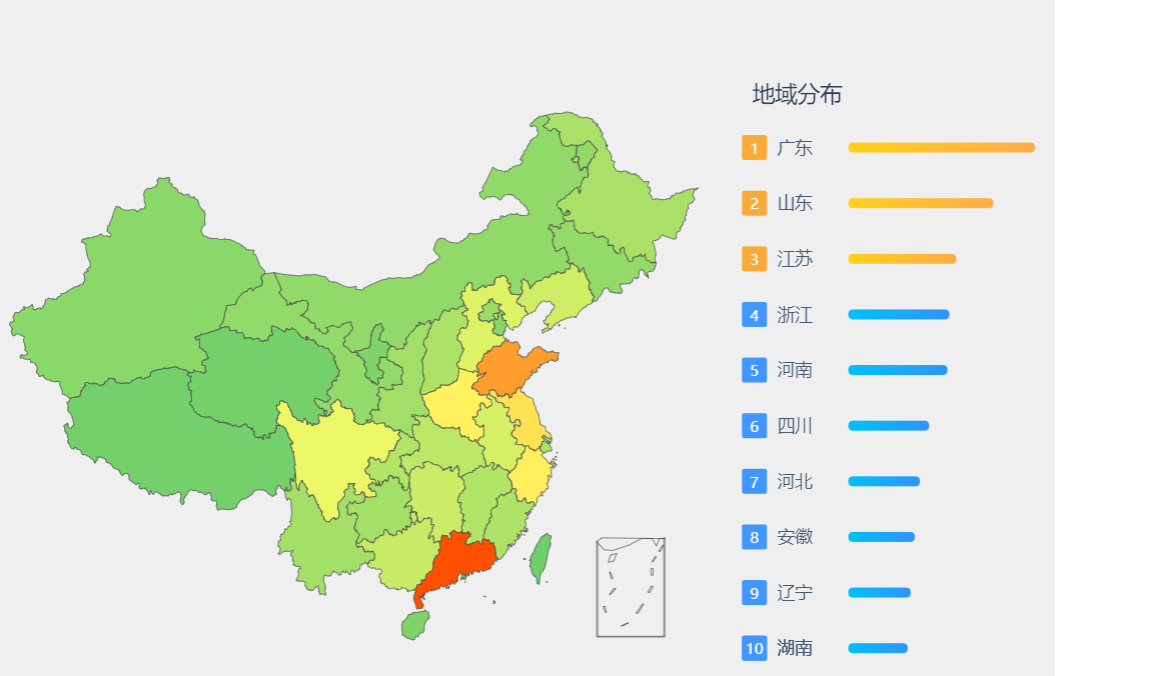

病毒团伙的受害者遍布全国各地,其中广东、山东和江苏的受害者最为严重。病毒团伙的受害者如下图所示:

地域漫衍

腾讯平安专家最终依靠腾讯安图先进的威胁追溯系统,将多个危害严重的病毒家族联系成一个大团伙,让人们更清楚地感知到网络病毒的大规模和成熟。

2.发现超大病毒团伙

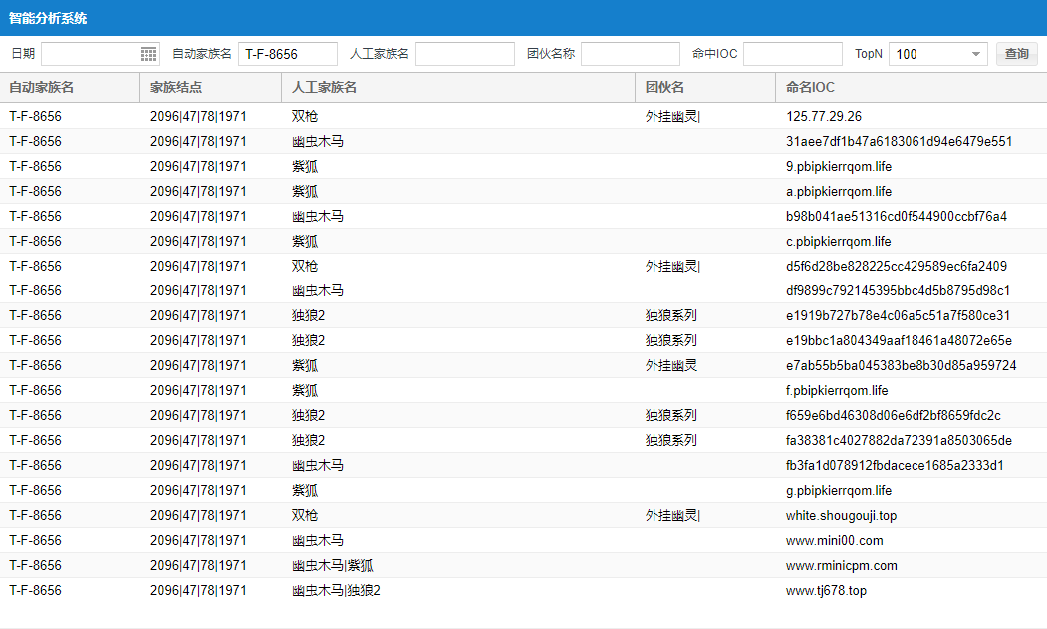

腾讯平安专家发现,双枪、紫狐、幽虫现,双枪、紫狐、幽虫和独狼系列木马被聚集在统一的自动家庭中T-F-8656。

(注:病毒家族智能分析系统是腾讯平安大数据平台的子系统,由腾讯平安御用威胁情报中心自主研发,集威胁发现、威胁分析、输出讲述、可视化显示等能力于一体。自动家族是一个可疑的木马家族,通过机械学习算法聚类获得,无需人工干预,系统可以自动将相关的病毒家族聚集在一起。

智能分析系统

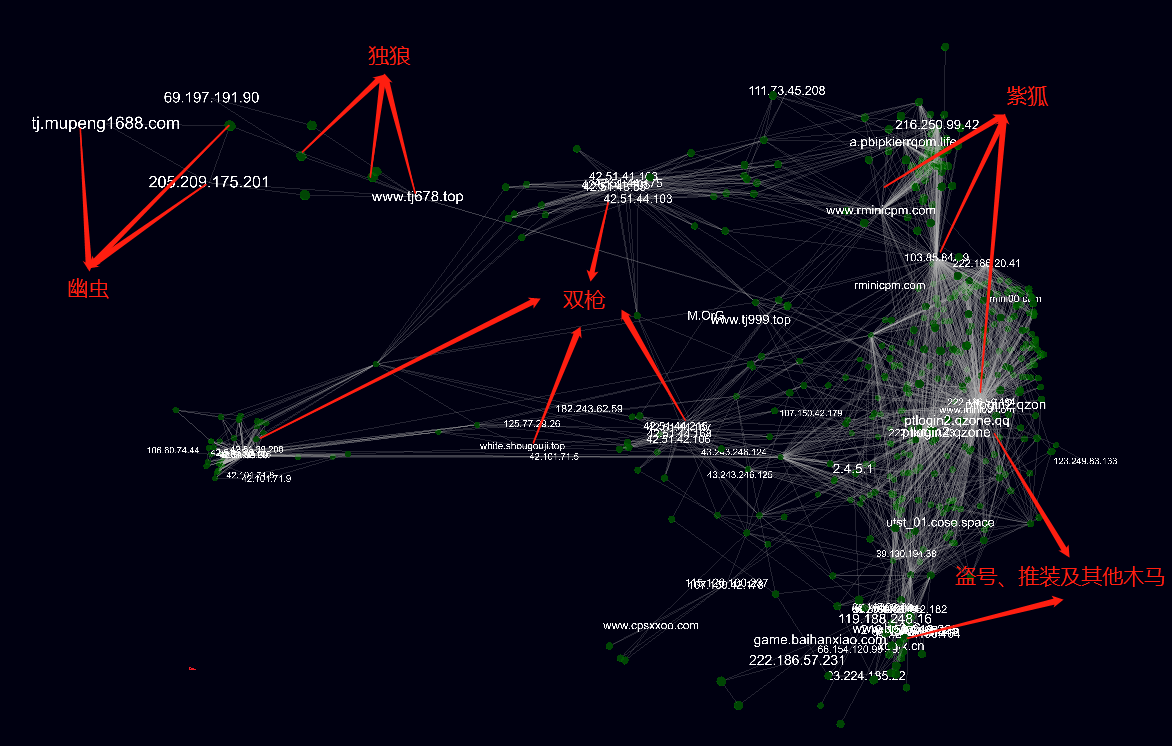

行使智能剖析系统从自动家族T-F-8656筛选部门关键节点并使用3D该模式进行了可视化显示,发现幽虫、独狼、双枪、紫狐与盗号、恶意推装木马关系密切,但井井有条。这个结构就像是专门设计的结构。

T-F-8656家族3D可视化展示

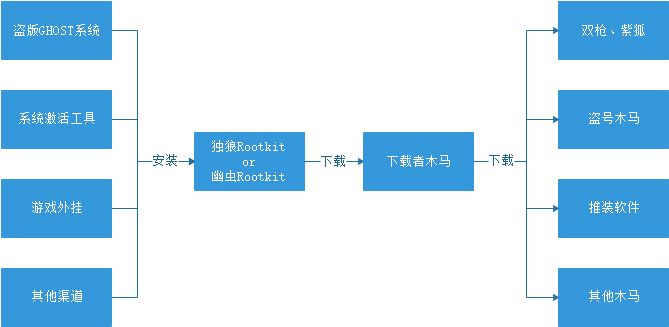

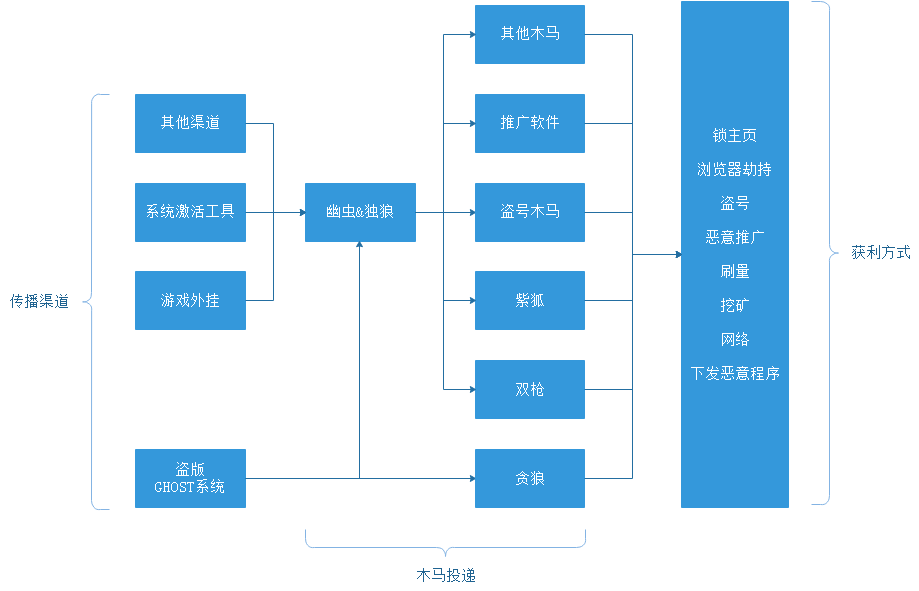

进一步分析整理上图涉及的所有信息,可以发现幽虫和独狼木马通过盗版GHOST传播系统、系统激活工具、游戏插件等渠道,努力在受害者系统中安装Rootkit,并将自身举行持久化(通过安装木马长时间控制目的系统,业内俗称“持久化”),然后再通过下载者木马投递双枪、紫狐、盗号木马等多种恶意程序,同时还在中毒电脑上推广安装多个软件、弹出广告或刷量。各个木马家族之间分工明确,环环相扣,组成了一个完整的产业链。

由幽虫、独狼、双枪、紫狐等木马组成的产业链

3.溯源分析

不仅如此,这些木马还有更深层次的联系,证实了这些普通木马背后的网络犯罪团伙控制。

1、幽虫 == 独狼系列

其他安全制造商披露的幽虫木马实际上是一系列独狼系列木马,多次报道威胁情报中心。为了确保效果的可靠性,我们将从不同的维度进行交织验证。

(1)攻击手法

在幽虫和独狼2分析中提到了独狼2和幽虫木马通过伪装的系统激活工具传播,行使的工艺手段和最终的盈利方式是一样的。同时,受害者被用户招募后,受害者主机系统信息被上传到统一C2域名www.tj678.top。

表1 对比 幽虫和独狼2的基本信息

幽虫

独狼2

流传渠道

系统激活工具

系统激活工具

手艺手段

Rootkit、恶意驱动

Rootkit、恶意驱动

赢利方式

恶意推装,锁定主页

恶意推装,锁定主页

C2

www.tj678.top

www.tj678.top

(2)同源驱动代码相似

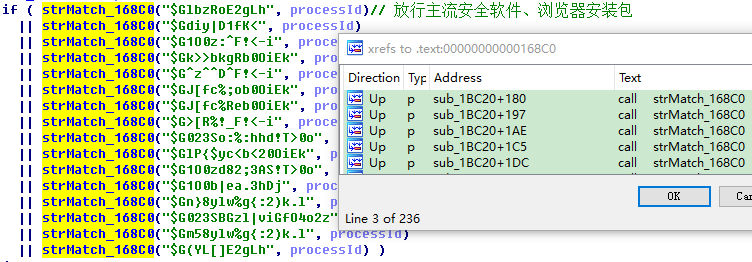

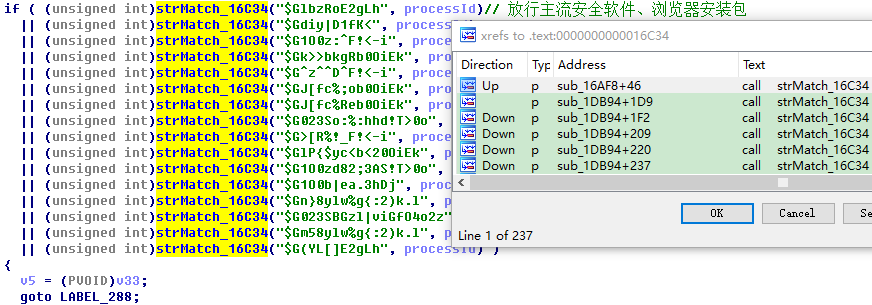

独狼木马和幽虫木马的驱动代码非常相似,如下图所示

独狼驱动部门代码

幽虫驱动部门代码

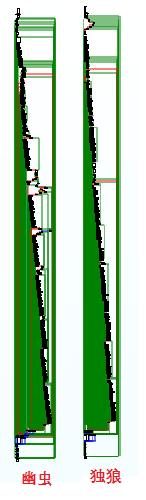

如下图所示,对比独狼木马和幽虫木马驱动的关键函数代码流程图,发现其整体流程基本相同,可确定为统一木马家族。

关键函数代码流程

(3)pdb名称

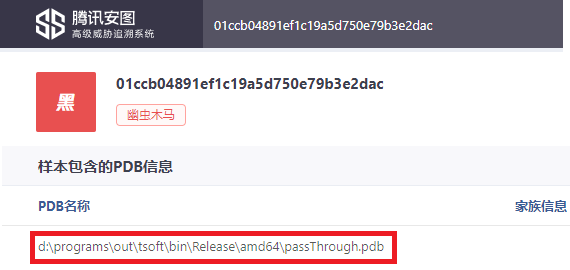

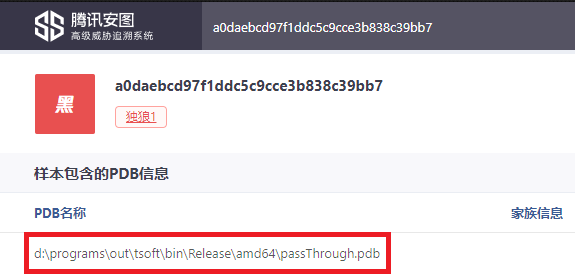

通过腾讯安图高级威胁追溯系统查询,可以看到幽虫木马和独狼1木马的pdb名称完全一致。

幽虫木马pdb名称

独狼木马pdb名称

(4)样本署名

幽虫木马和独狼木马的部门样本数字签名如下表所示,可见它们重复盗用相同的数字签名。

表 2 独狼木马签名比较

家族名

MD5

署名

幽虫

01ccb04891ef1c19a5d750e79b3e2dac

浙江恒歌网络科技有限公司

31aee7df1b47a6183061d94e6479e551

Beijing Founder Apabi Technology Limited

b98b041ae51316cd0f544900ccbf76a4

GLOBAL BENEFIT NETWORK COMPANY LLC

独狼

0cea624e48f20f718198ab7349bb1eea

浙江恒歌网络科技有限公司

419f1f778e1405354fd34e5293edd52d

Beijing Founder Apabi Technology Limited

a0daebcd97f1ddc5c9cce3b838c39bb7

双双 何

综上所述,幽虫木马和独狼木马确实属于统一的木马家族,很有可能出自统一的作者。

2、绳子上的蚱蜢

之前已经给出了一个完整的证明,幽虫木马和独狼木马属于统一的木马家族,来自统一的作者。那么,双枪、紫狐和贪婪的狼也与作者有更深层次的联系吗?

为了帮助大家理清思路,首先整理出各木马家族的基本信息。

表 3 木马家族的基本信息

家族名

流传渠道

手艺手段

恶意行为

幽虫&独狼

盗版GHOST系统、系统激活工具、游戏插件

Bootkit/Rootkit、恶意驱动程序,盗用数字签名

锁定主页,刷,传播盗号木马,恶意推送

双枪

(外挂幽灵)

游戏插件、下载站、第三方流氓软件

Bootkit/Rootkit、恶意驱动程序,盗用数字签名,行使公共网络服务(如百度贴吧服务器)

锁主页、浏览器胁迫、盗号、恶意推广、恶意程序发布

紫狐

(外挂幽灵)

游戏外挂,下载站

恶意驱动程序

恶意推装

贪狼

盗版GHOST系统

Rootkit、恶意驱动程序,盗用数字签名

锁定主页,威胁浏览器,刷,挖,网络攻击,发布恶意程序

从上表可以看出,这些木马在传播渠道、工艺手段和恶意行为上相似而不同,无法简单判断它们是否是统一作者所做的。

然后,选择各木马家族的代表性样本,并提取其签名信息,如下表所示:

表 4 木马家族签名信息

家族名

MD5

署名

幽虫&独狼

01ccb04891ef1c19a5d750e79b3e2dac

浙江恒歌网络科技有限公司

警惕伪装者木马攻击,将远程控制木马和挖掘木马安装在计算机上

31aee7df1b47a6183061d94e6479e551

Beijing Founder Apabi Technology Limited

b98b041ae51316cd0f544900ccbf76a4

GLOBAL BENEFIT NETWORK COMPANY LLC

a0daebcd97f1ddc5c9cce3b838c39bb7

双双 何

双枪

fc0d16ffc6d384493cc4b31bba443c4a

浙江恒歌网络科技有限公司

cfe79da256441e45195d6f47049cb2a8

Beijing Founder Apabi Technology Limited

97f904690c228077c77d17fe675546c9

上海域联软件手艺有限公司

贪狼

2ecee431a394538dd8b451b147d684ad

Hubei Xianning Wantong Security Engineering Co.,LTD

幽虫&独狼和双枪木马使用的大多数部门都有相同的签名,而贪婪的狼使用不同的签名信息。从盗窃的签名来看,幽虫&独狼和双枪木马存在着很大的猫腻,而贪狼则貌似很“清白“。

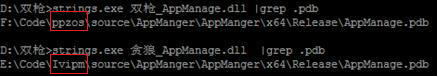

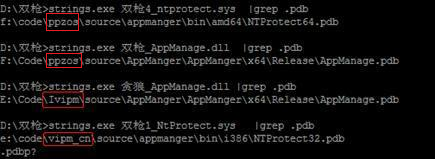

友商曾于2018年10本月披露,通过比较贪狼和多个版本的双枪pdb,可以发现双枪中的流量绑定模块AppManage.dll在与贪狼中实现相同效果的模块AppManage.dll它们来自统一木马作者,如下图所示pdb这个名字非常相似,而且出现ppzos“和”ivipm“字眼。

双枪,贪狼pdb对比

双枪,贪狼pdb对比

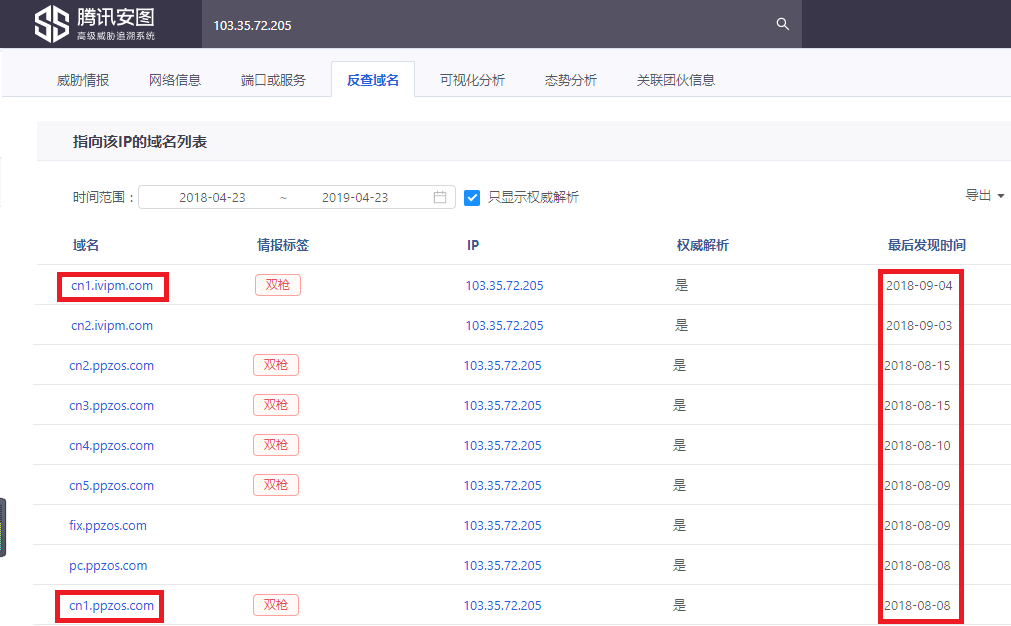

通过腾讯安图高级威胁追溯系统进一步发现,ppzos.com和ivipm.com多个子域名均为双枪C2,而且都在2018年8月~9月间分析统一ip地址103.35.72.205。

双枪C2

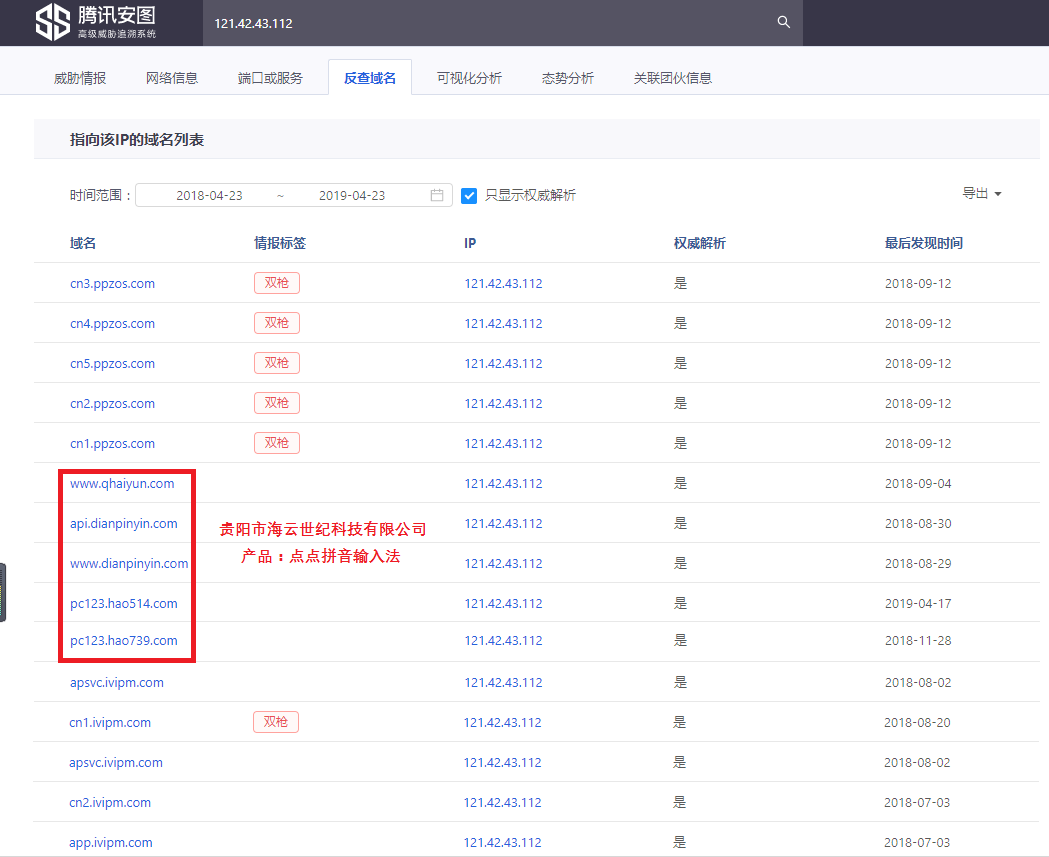

此外,在同一时间节点,ppzos.com,ivipm.com等子域名与贵阳海云世纪科技有限公司多个网站分析统一ip地址121.42.43.112。

双枪C2

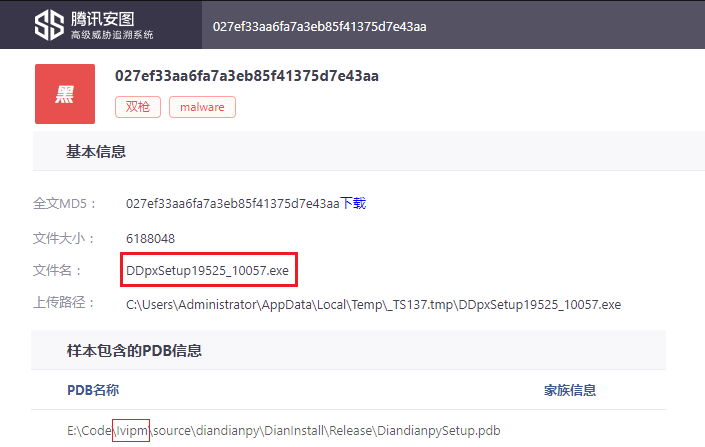

贵阳海云世纪科技有限公司通过其官方网站www.qhaiyun.com行使快乐输入法等产品流传双枪木马,公司产品点输入法安装包pdb名字与双枪,贪狼pdb名称高度相似,工程项目的父目录在”E:\Code\Ivipm\source”和”E:\Code\ppzos\source”之下。

快乐输入法pdb

表 5双枪,贪狼,快乐输入法pdb对比

名称

PDB路径

贪狼_AppManage.dll

E:\Code\Ivipm\source\AppManger\AppManger\x64\Release\AppManage.pdb

双枪_AppManage.dll

E:\Code\ppzos\source\AppManger\AppManger\x64\Release\AppManage.pdb

DDpxSetup19525_10057.exe(双枪)

E:\Code\Ivipm\source\diandianpy \Dianinstall \Release\DiandianpySetup.pdb

可以进一步证实,双枪和贪狼确实来自统一作者,病毒作者与贵阳海云世纪科技有限公司的相关性。

通过天眼查检索发现,该公司已被取消。

贵阳海云世纪科技有限公司注册信息

公司的多个网站已经成为博彩网站,这可能意味着病毒作者在获得丰厚收入后被怀疑逃跑。

官网变博彩网站

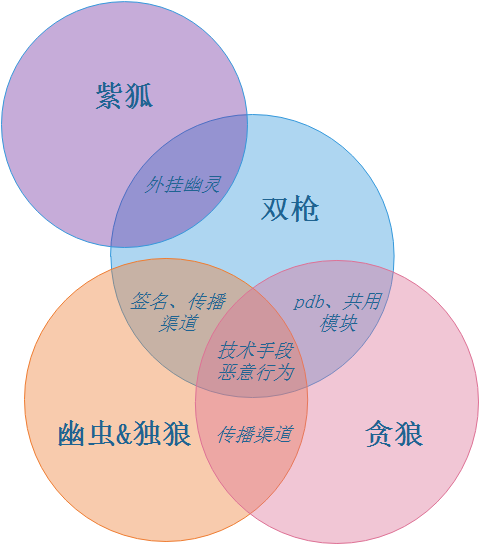

综上所述,幽虫可以确定&独狼、双枪、紫狐、贪狼木马真的来自统一团伙(作者)。为了方便回顾,韦恩图用来整理团伙使用的木马家族之间的关系如下:

该团伙的产业链整理如下图所示:

4.解决方案

1. 建议网民使用常规软件,只要不下载和操作各种插件辅助工具,插件和游戏辅助工具是传播病毒木马和非法软件的主要渠道之一。

2. 在操作插件之前,几乎所有的插件网站都会诱导和引诱游戏玩家退出或关闭杀毒软件。一旦这样做,杀毒软件很有可能被隐藏在插件中的病毒木马损坏,从而使计算机失去安全保护能力。

3. 激活工具、Ghost镜像总是Rootkit病毒传播的主要渠道,“独狼”Rootkit该系列病毒具有隐蔽性强、吸烟频繁、杀戮困难等特点。建议用户使用合法的操作系统。如果杀毒软件发现激活和破解补丁有毒,建议停止使用。

四、IOCs(注:由于IOC太多了,这里只给部门未披露的IOC)

紫狐

f.pbipkierrqom.life

m.pbipkierrqom.life

l.pbipkierrqom.life

2.pbipkierrqom.life

6.pbipkierrqom.life

4.pbipkierrqom.life

8.pbipkierrqom.life

h.pbipkierrqom.life

5.pbipkierrqom.life

a.pbipkierrqom.life

9.pbipkierrqom.life

c.pbipkierrqom.life

i.pbipkierrqom.life

k.pbipkierrqom.life

g.pbipkierrqom.life

j.pbipkierrqom.life

e.pbipkierrqom.life

d.pbipkierrqom.life

0.pbipkierrqom.life

arildsdsxqls.info

216.250.99.26

216.250.99.42

双枪

white.icbc1234.com

white1.icbc1234.com

white2.icbc1234.com

125.7.29.26

幽虫&独狼

www.dqzsy.com

123dh.579609.com

www.taolea.top

dl.taolea.top

update.taolea.top

贪狼

e1.nchiu.com

e2.nchiu.com

m1.nchiu.com

m2.nchiu.com

5.参考链接

盗版Ghost系统携“独狼”Rootkit来袭,锁定浏览器主页超级20款:https://mp.weixin.qq.com/s/6I-1YGs1o9hMMw6bW_JoPQ

Rootkit病毒“独狼2”冒充激活工具流传,锁定23浏览器主页:https://mp.weixin.qq.com/s/-Pg-4MoD9LyQN5hmS-HOow

幽虫木马分析

https://www.anquanke.com/post/id/164372#h2-0

酷玩游戏盒伪造名公司数字签名,流传Steam盗号木马:https://mp.weixin.qq.com/s/mISZzxLJ5l9R__NmIatObQ

外挂幽灵团伙曝光了 系双枪、紫狐两大病毒家族的幕后推手:https://mp.weixin.qq.com/s/EyzMIjEDO2OJWyaI-3gqOw

紫狐木马暴力袭击:http://www.360.cn/n/10386.html

双枪木马专攻游戏外挂玩家,锁定主页,推开心输入法:https://mp.weixin.qq.com/s/bnbT7nY6QeGJJS_6tVonVw

双枪木马借逆战左券外挂,转战流量胁制

http://www.360.cn/n/10439.html

对双枪木马基础设施更新及响应传播模式的分析

https://www.anquanke.com/post/id/168866#h2-12

贪狼Rootkit僵尸家族再次活跃:采矿 DDOS 挟制 暗刷

https://www.freebuf.com/articles/paper/178927.html

一款恶性Rootkit木马剖析 ——“狼人杀”木马隐藏了数十万台电脑

https://slab.qq.com/news/tech/1534.html

Windows远程桌面服务漏洞预警(CVE-2019-0708)