警惕!新型DATAWAIT勒索病毒攻击 用户电脑或远程控制

当政府和企业机构遭受勒索病毒攻击时,如果他们实时接受所需的自助措施,他们可以有效地防止损失的扩大,并争取时间等待专业救援。为了帮助受到勒索病毒攻击的政府、企业机构和个人用户进行准确的应急响应,腾讯安全团队整理了《勒索病毒应急响应指导手册》,希望帮助广大用户。1.判断是否感染勒索病毒

1.1什么是勒索病毒?

勒索病毒是黑客通过技术手段加密受害者机械中的主要数据文件,最终迫使受害者向黑客支付文件解密赎金,黑客收到赎金,进一步协助受害者恢复加密数据,从而达到非法勒索钱的目的,勒索病毒是近年来最受欢迎的病毒类型之一。

勒索病毒主要有以下类型:

A.加密算法用于加密攻击机械中的文件(流行)

B.直接加密磁盘分区(较少)

C.约束用户在约束操作系统指导区后正常登录操作系统(较少)

1.2如何判断勒索病毒感染

由于勒索病毒最终以勒索钱为目的,与传统类型的病毒利润模式有很大的不同,当受害者被勒索病毒攻击时,会有非常明显的勒索特征。通过调查勒索病毒攻击的机械环境,发现病毒引起的明显异常点,我们可以进一步诊断我们是否受到勒索病毒攻击。

可以通过以下方式判断中毒类型是否为勒索病毒。

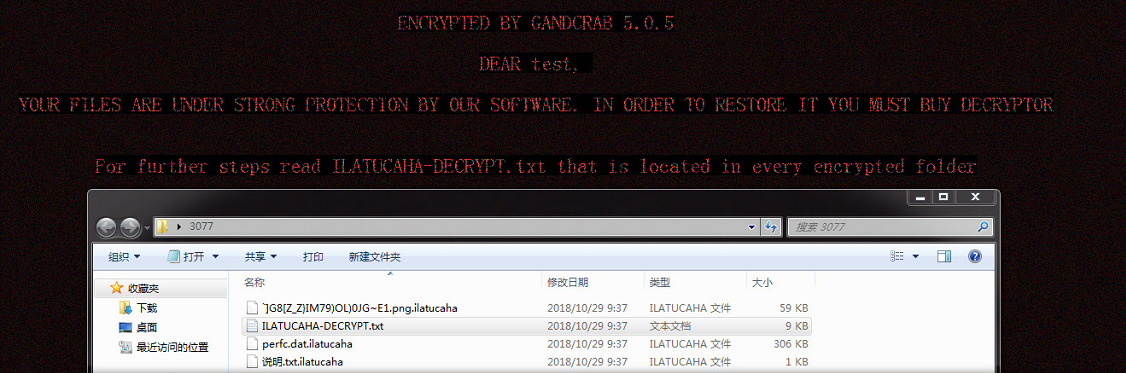

1)电脑桌面壁纸被篡改

勒索病毒攻击乐成后,为了让受害者第一次感觉到被病毒入侵,部门会修改用户目前的电脑桌面壁纸,告知受害者已经被病毒感染,需要支付赎金。GandCrab勒索病毒熏染后,将壁纸修改为暗北京,并有勒索提醒信息。

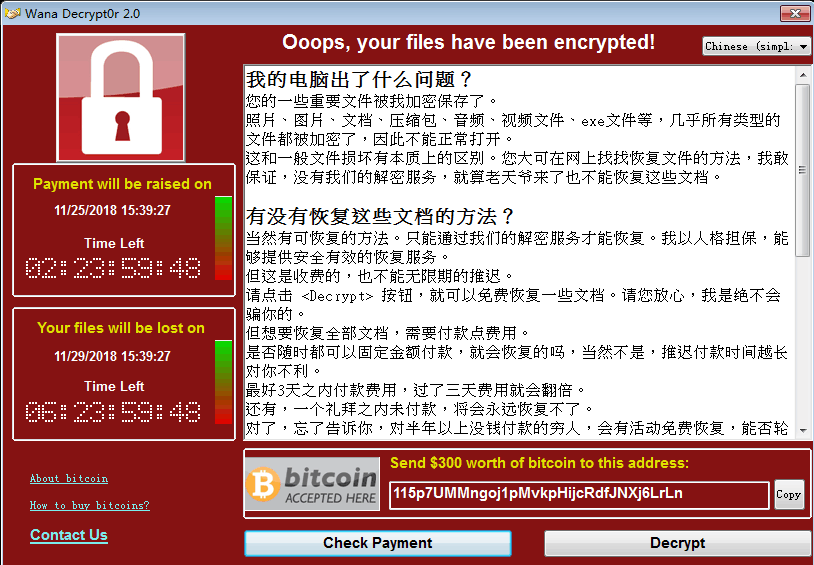

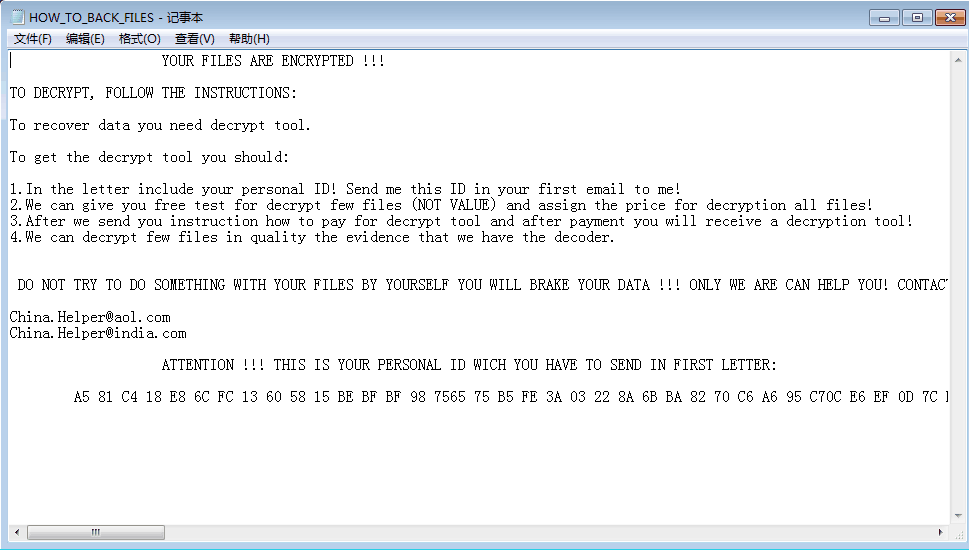

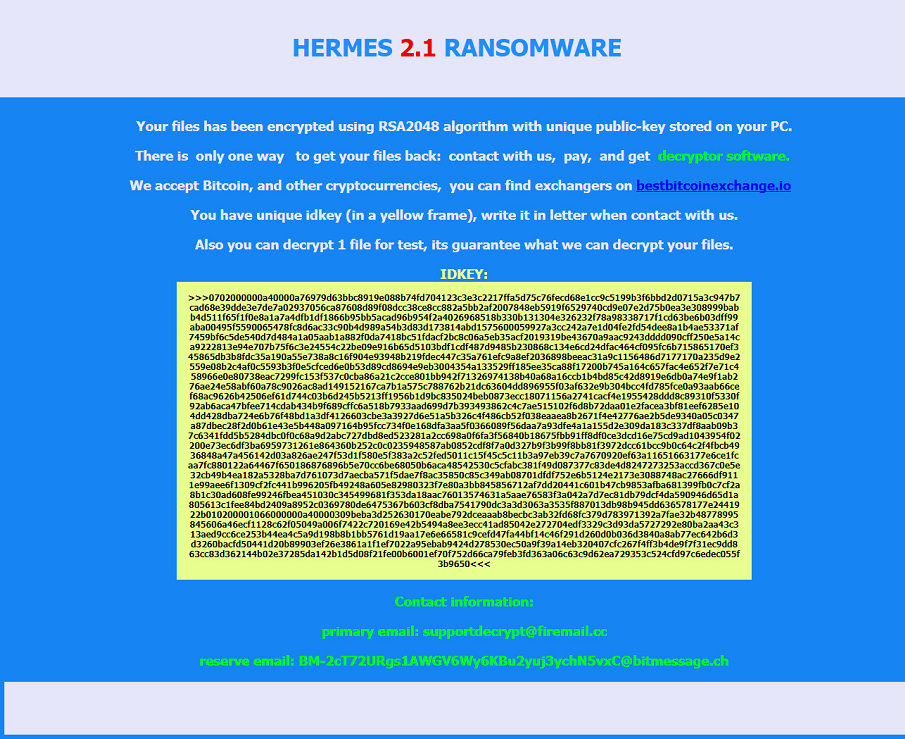

2)勒索信息窗口显示明显

勒索病毒加密文件完成后,通常在被加密文件所在的目录下建立勒索提醒文件。为了加倍直观,勒索病毒加密文件通常在完成后自动打开。该说明文件通常是txt或html部门病毒还将直接使用病毒程序弹出窗口来显示勒索信息。

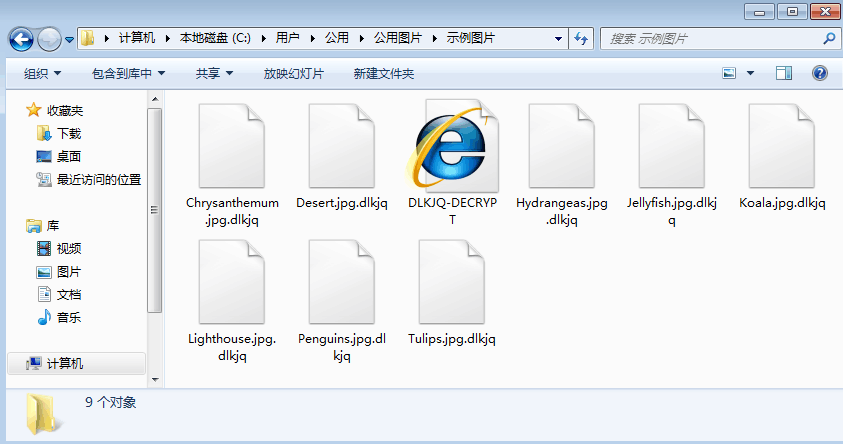

3)文件后缀被修改且文件使用打开异常

勒索病毒通常会修改被加密文件的原始后缀,以确定文件是否被自己加密。修改后的文件后缀不同于普通文件类型。通过后缀,还可以判断是否被勒索病毒攻击。下图显示,图片文件加密后添加dlkjq此时图片文件无法正常打开后缀。

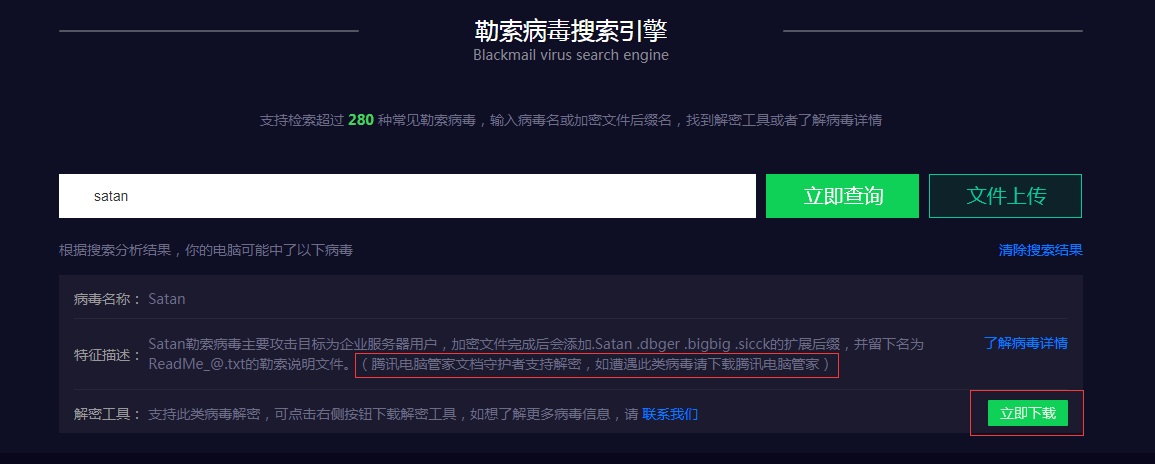

1.3.如何判断目前感染了哪种勒索病毒?

腾讯平安团队通过国内外主流非主流勒索病毒家族网络,总结了各家族勒索病毒的特点,整理开发了跨越式检索支持280其余勒索病毒家族的搜索引擎。当勒索病毒被自检确认时,用户可以通过搜索引擎进一步获取更多关于病毒的信息,并进一步确认当前勒索病毒的类型(搜索引擎地址https://guanjia.qq.com/pr/ls/#navi_0)

勒索病毒搜索引擎支持以下形式的内容输入检测

1)搜索文件加密后缀信息

2)搜索勒索提醒文档名信息

3)搜索勒索病毒留下的其他关键词

2:数据解密恢复

2.1.确认您当前的加密文件是否可以用工具解密:

通过使用腾讯平安团队提供的勒索病毒搜索引擎,可以进一步查询更多关于病毒的信息,然后确认病毒是否支持使用工具进行解密。如果支持解密,可以直接点击下载工具解密文件。(搜索引擎地址https://guanjia.qq.com/pr/ls/#navi_0)

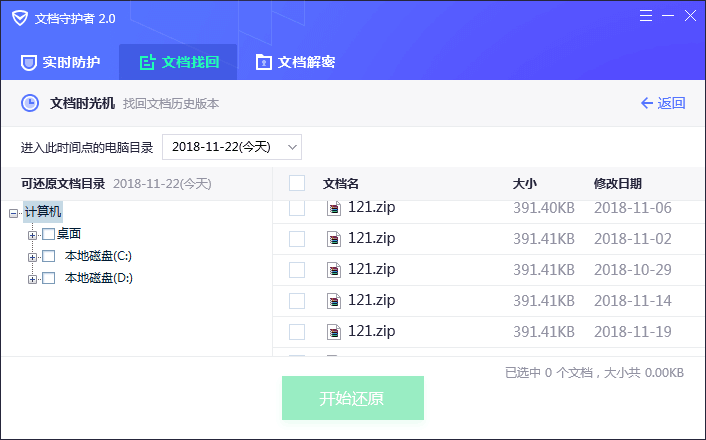

文件是否支持解密,也可以通过使用文件守护者扫描加密文件目录来确认。

2.2在没有解密工具的情况下还能做些什么:

如果腾讯平安终端产品在中毒前安装,文档守护者的功效将被打开,文档守护者将备份和珍惜系统中的主要数据。当系统不幸感染勒索病毒时,文档守护者可以恢复备份文件。

专业文件恢复工具也可用于实验恢复数据。

如果上述方法无法恢复数据,建议保留加密数据,等待未来可能出现的数据恢复方案。

2.3.为什么只能解密部门病毒?

在绝大多数情况下,被勒索病毒加密的文件不能通过通用技术手段解密。少数可解密情况主要包括以下场景。

1.由于勒索病毒本身的设计缺陷,可以解密密钥泄漏场景中的文件。

2.得益于警方和平安公司的互助,他们在袭击勒索团伙后拿到了病毒作者手中的钥匙,然后用钥匙开发了解密工具。

3.勒索病毒作者自己释放了密钥,开发了解密工具。

由于上述类型的场景是概率事项,并非所有类型的勒索病毒都能解密。

3:熏染勒索病毒后准确的应急处置流程

3.1.接受适当的自救措施

当确诊自身遭受到了勒索病毒攻击,我们建议在专业的平安职员到来之前,接纳准确的紧要自救措施,以防止病毒导致灾情扩大,自救措施可参照以下流程。

“Unname1989勒索病毒终结者 计算机管家首创无密钥解密

1)网络隔离染毒机械

对于中毒机械,建议在内网离线处理,确认清算后无风险,防止病毒水平传播,导致局域网其他机械被动染毒。

2)清理工作环境风险

对于内网其他未中毒的计算机,建议尽快修改弱密码登录,使用由字母、数字和特殊字符组成的庞大密码,防止多台机械使用统一密码,防止攻击者暴力破解乐成(企业网络管理可设置强制强制密码,防止弱密码登录)。详细流程可参考以下部门:

A、检查登录密码是否为弱密码,如:空密码,123456,111111,admin,5201314等。

B、如:

21\22\23\25\80\135\139\443\445\3306\3389,以及不常见的端口号。linux下root权限使用下令:netstat -tnlp;windows下使用下令netstat -ano | findstr LISTENLING,同时使用下令tasklist导出过程列表,找出监控端口对应的可疑过程。

C、检查机械防火墙是否打开,建议在不影响正常办公的情况下打开防火墙。

D、检查机械ipc是否打开空邻和默认共享,windows下使用net share下令查看。如果返回列表为空,则未打开,否则为默认共享。列表中出现了C$\D$\E$分割代表默认共享C、D、E并且正在获得盘文件windows ipc$相邻权限后,可随意读写。如果不能使用这种共享,建议关闭。关闭方式:net share C$ /del,net share ipc$ /del……

E、检查机械是否关闭自动播放功效:打开运行gpedit.msc计算机设置打开组计谋选---治理模板---系统---关闭自动播放,双击进入编辑界面,选择关闭所有驱动器。此外,建议安装安全软件以防止此类威胁U病毒木马等外部设备流传。打开操作,输入:control.exe /name Microsoft.AutoPlay,在弹出设置对话框中,选择不执行操作。

F、如:FTP Internet Access Manager 1.2、Rejetto HTTP File Server (HFS) 2.3.x、FHFS - FTP/HTTP File Server 2.1.2等等。使用下令:wmic /output:D:\check\InstalledSoftwareList.txt product get name,version本机安装软件列表可以导出D:\check\InstalledSoftwareList.txt中。

G、检查本机office、adobe、web浏览器等软件是否更新到最新版本并安装最新补丁,以防止钓鱼和挂马攻击。

H、检查本机系统补丁是否安装到最新,可使用平安终端提供的缺陷修复效果。

如果终端用户不使用远程桌面登录服务,建议关闭;如果勒索病毒侵入局域网,可以暂时关闭135,139,445,3389,5900减少远程入侵的可能性。

3)追求专业的安全解决方案

完成上述步骤后,建议向专业安全人员进行进一步的安全补救措施。

3.2自救应停止以下行为

1)立即插入移动存储设备操作染毒机械数据

部门勒索病毒具有吸烟移动设备的能力。此时,如果在病毒机械上使用移动设备,移动设备将进一步吸烟,形成移动病毒源,给其他使用该设备的机械带来潜在风险。此外,将移动设备插入染毒机械环境中,可能会加密移动设备中的主要数据,从而扩大灾难。

2)非安全制造商在网络中提供的各种解密工具自行实验

通常分为以下几类3个步骤

A、读取存中读取磁盘文件数据。

B、对读取到内存中的数据举行加密。

C、将加密数据写入磁盘并删除原始文件。

在部门情况下,在受到勒索病毒攻击后,使用专业的文件恢复工具有可能进一步找到加密文件前的原始数据,然后恢复。然而,当实验使用网络中的未知工具频繁读写磁盘时,它会损坏存储在磁盘中的原始文件数据,然后失去恢复原始文件的机会。

4:平时平安防护

A、平安培训定期举行,平安治理可参考三不三要的思路

1.不计:不要点击标题吸引人的未知邮件

2.不要打开:不要随意打开电子邮件附件

3.不点击:不要随意点击电子邮件中附带的网站

4.备份:备份主要资料

5.确认:在打开电子邮件前确认发件人的可信度

6.更新:系统补丁/平安软件病毒库实时更新

B、全网安装专业终端平安治理软件,由治理员批量杀毒安装补丁,后续定期更新各系统高危补丁。

C、部署流量监控/阻断类装备/提前发现软件很方便,事中阻断和事后回溯。

D、建议由于其他原因不能实时安装补丁系统,并考虑在网络边界、路由器和防火墙上设置严格的接触控制计划,以确保网络的动态和安全。

E、建议在增强用户安全意识的前提下,督促弱密码系统修改密码,或使用计划强制限制密码的长度和巨大性。

F、建议对于有弱密码或空密码的服务,在一些关键服务中,应提高密码强度,并使用加密传输。对于一些可关闭的服务,建议关闭不必要的服务端口,以达到安全的目的。不要使用相同的密码来处理多个关键服务器。

G、建议网络管理员、系统管理员、安全管理员关注安全信息、安全动态和最新的严重缺陷、攻防周期,以及各主流操作系统和应用服务的生命周期。

H、建议对数据库账户密码计谋建议举行设置,对最大错误登录次数、跨越有用次数举行锁定、密码有用期、到期后的脱期时间、密码重用等计谋举行加固设置。

I、建议严格限制数据库的治理接收节点地址,只允许特定的治理主机IP远程登录数据库。

J、关键应用系统定期进行安全测试和加固。

5:备份 主要数据

5.1根据数据备份三二一的原则,可以指导平安灾备案的实施

A、至少准备三份:主要数据备份两份

B、两种差异形式:在服务器等两种不同的存储类型中备份数据/移动硬盘/云端/光盘等

C、异地备份:至少一份备份存储在异地,确保事故发生时备份数据安全。

管家首创无密钥解密 Unname1989勒索病毒终结者!