全能挖矿木马挖矿泄密DDoS攻击样样干

20182004年4月,对服务器的勒索病毒攻击呈整体上升趋势。在这种类型的攻击中,大多数邪恶的黑客通过使用弱密码和系统缺陷来获取目的机器的远程登录用户名和密码,然后通过RDP(远程桌面协议)远程登录目的服务器运行勒索病毒。一、靠山

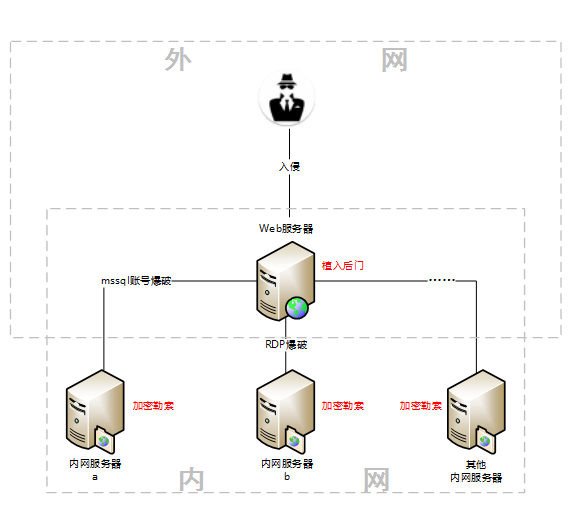

2018年4月,服务器勒索病毒攻击总体呈上升趋势。在这种类型的攻击中,大多数邪恶的黑客通过使用弱密码和系统缺陷获取目的机器远程登录用户名和密码,然后通过RDP(远程桌面协议)远程登录目的服务器运行勒索病毒。一旦企业服务器上的数据文件加密,将严重威胁公司的正常运行,迫使企业向黑客支付赎金。

(通过Web内网渗透对服务器进行攻击。

回顾典型的攻击

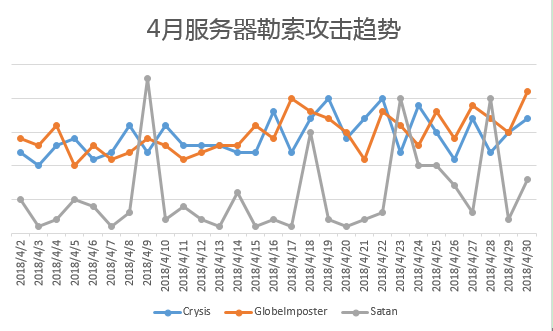

4月,主要针对服务器攻击GlobeImposter、Crysis、Satan勒索病毒家族。

1. GlobeImposter勒索病毒家族

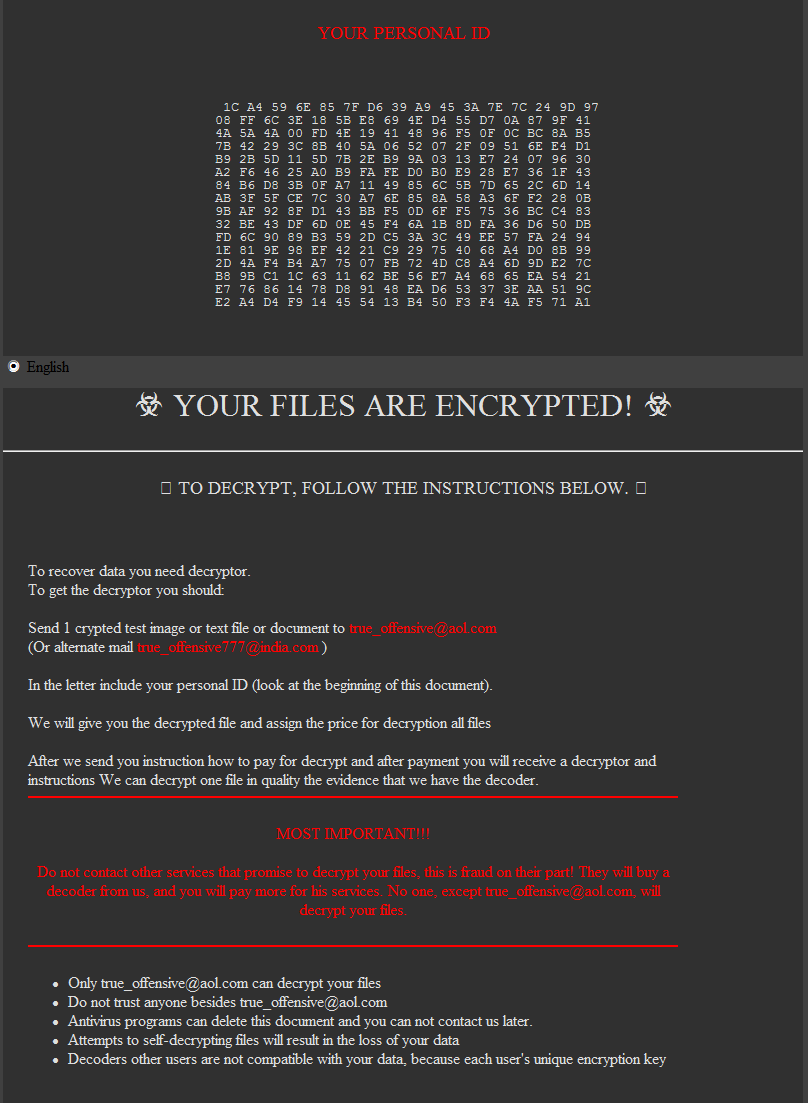

GlobeImposter它是勒索病毒家族中的老年人。在早期阶段,它主要通过钓鱼邮件攻击个人用户。现在也许是为了获得更高的收入,并将重点攻击目的转向服务器。GlobeImposter主要通过RDP远程桌面协议传播,即使相关的安全软件安装在服务器上,黑客也会手动退出。

GlobeImposter加密文件后,有多种文件后缀名,最近比较常见:TRUE、ALCO1 、RESERVE、CHAK、FREEMAN、SEXY等。不少GlobeImposter后缀名称后会增加一个 号。受害者需要联系黑客详细勒索的赎金金额。

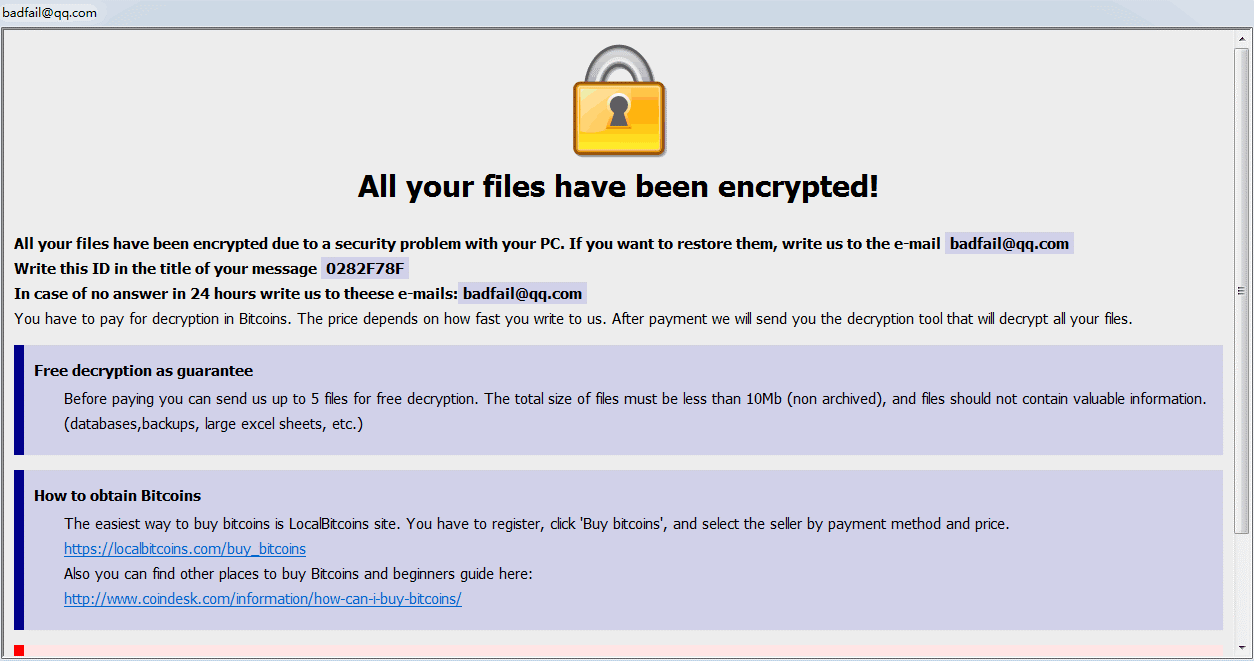

2. Crysis勒索病毒家族

Crysis这个家庭可以追溯到2016年3月,进入2017年后是第一个windows服务器建议连续攻击。Crysis勒索病毒家族的攻击模式主要是黑客在远程登录后手动传播勒索病毒并执行。

Crysis家族变种也很多,最近比较流行的加密后缀大多是.arena、.arrow等等,附加的后缀会带受害者id联系勒索者邮箱,如:1.txt.id-EE5106A8.[decrypthelp@qq.com].arrow。受害者需要联系黑客赎金金额。

3. Satan勒索病毒家族

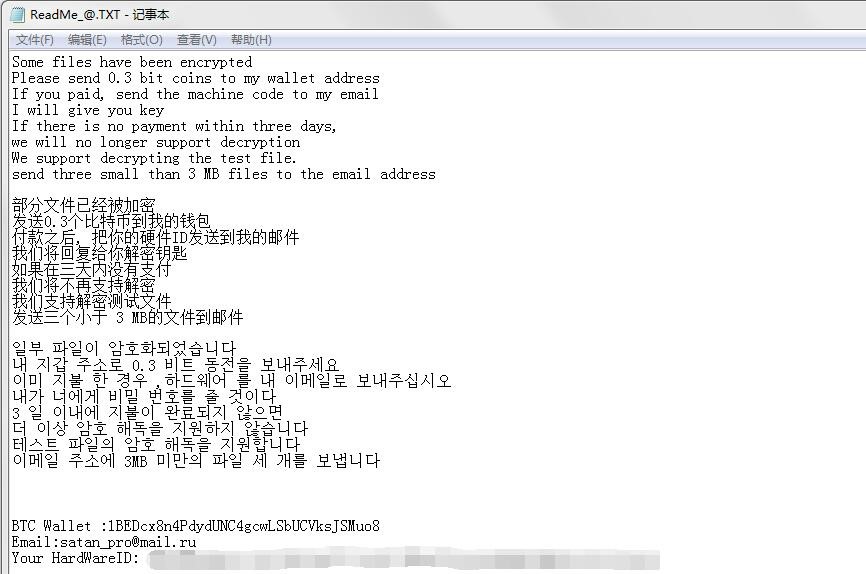

Satan2017年1月,勒索病毒首次出现,Satan开发者允许用户通过网站自然生活Satan变种,而且提供CHM和带宏剧本Word文档下载器自然剧本。Satan很长一段时间以来,只有小范围的传播。今年4月,腾讯御见情报中心监控Satan行使勒索病毒NSA工具大规模熏染有永恒蓝缺陷的机械,并对服务器数据库进行加密。

Satan加密文件后,.satan作为后缀,会勒索0.3比特币作为解密赎金。

三、行业影响

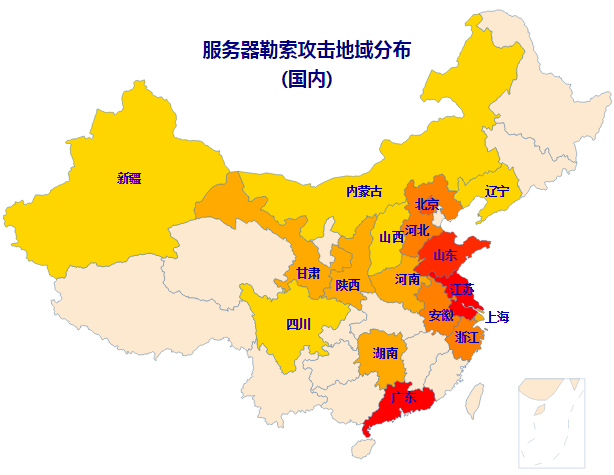

1. 地域漫衍

分析受攻击企业所在地区,发现江苏和广东受攻击企业最多,其次是山东和北京。

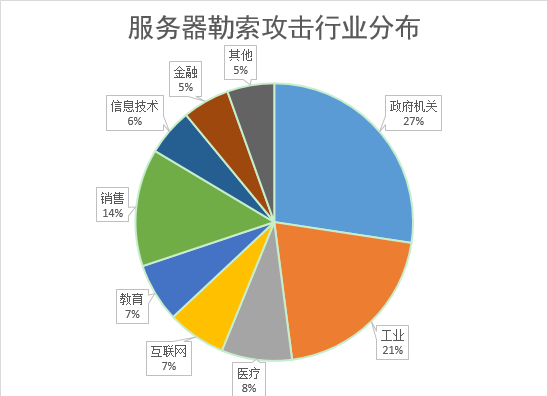

2. 行业漫衍

通过对被攻击的企业用户的分析,发现被服务器勒索攻击的行业主要是政府机构、工业和医疗行业。根据分析,传统行业往往在信息安全方面投入较少,如服务器没有实时修复高风险缺陷,企业缺乏优越的安全规范。

此外,4月份还发现了多例Matrix家族变种,以及6例新勒索病毒。

1) Matrix勒索病毒变种

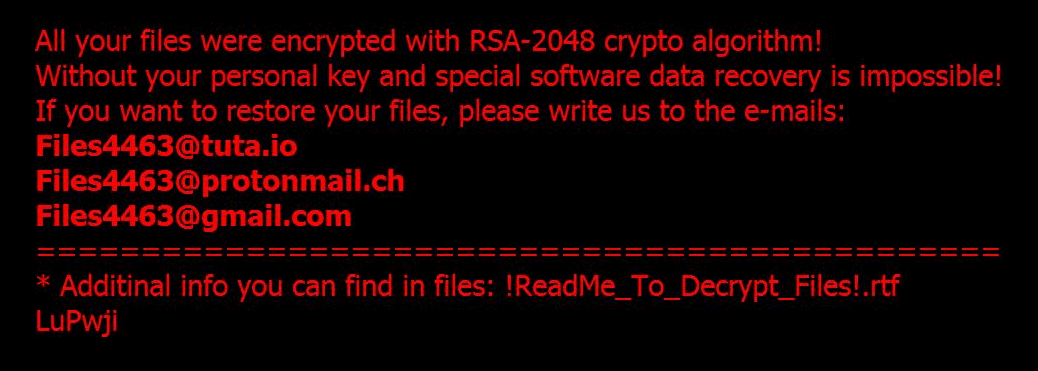

4月初发现多例Matrix勒索病毒变种,变种加密文件后,将文件修改为随机名称,并以电子邮件为后缀:RfAYPUEo-7AJapOft.[Files4463@tuta.io] 。Matrix勒索病毒也以服务器为攻击目的RDP流传。

另外,其他变种涉及的邮箱包括:

RestoreFile@tunanota.com

RestoreFile@protonmail.com

RestoreFile@qq.com

Bondat蠕虫联手GandCrab3勒索病毒来袭

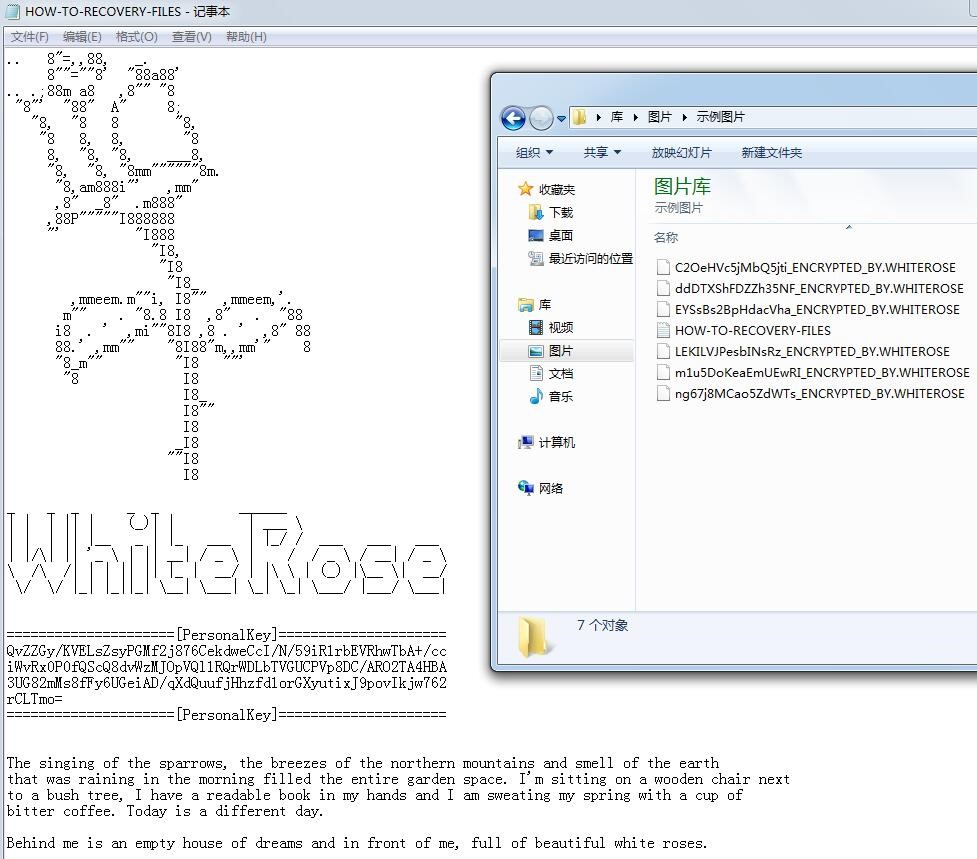

2) WHITEROSE(白玫瑰)勒索病毒

4月1日发现WHITEROSE(白玫瑰)勒索病毒,勒索病毒加密文件后,将文件名修改为随机名,WHITEROSE以后缀为例:EYSsBa2BpHdacVha_ENCRYPTED_BY.WHITEROSE。在勒索提醒信息中,作者专门用字符画了一朵玫瑰,上面有一首关于白玫瑰的诗。

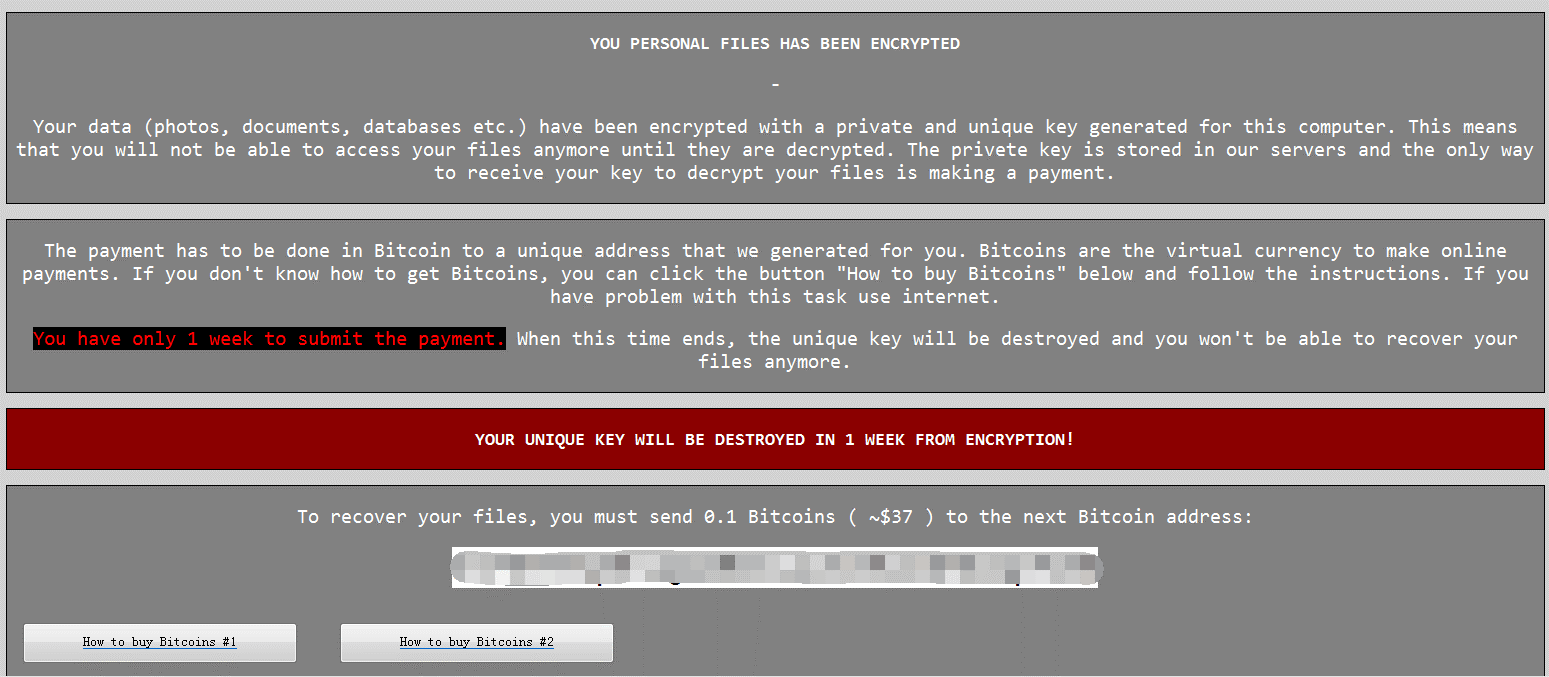

3) Cypren勒索病毒

4月3日发现Cypren勒索病毒,加密文件,.ENCRYPTED作为后缀。据提醒,受害者需要在一周内支付费用0.1比特币,否则黑客会删除密钥文件,使文件永远无法解密。

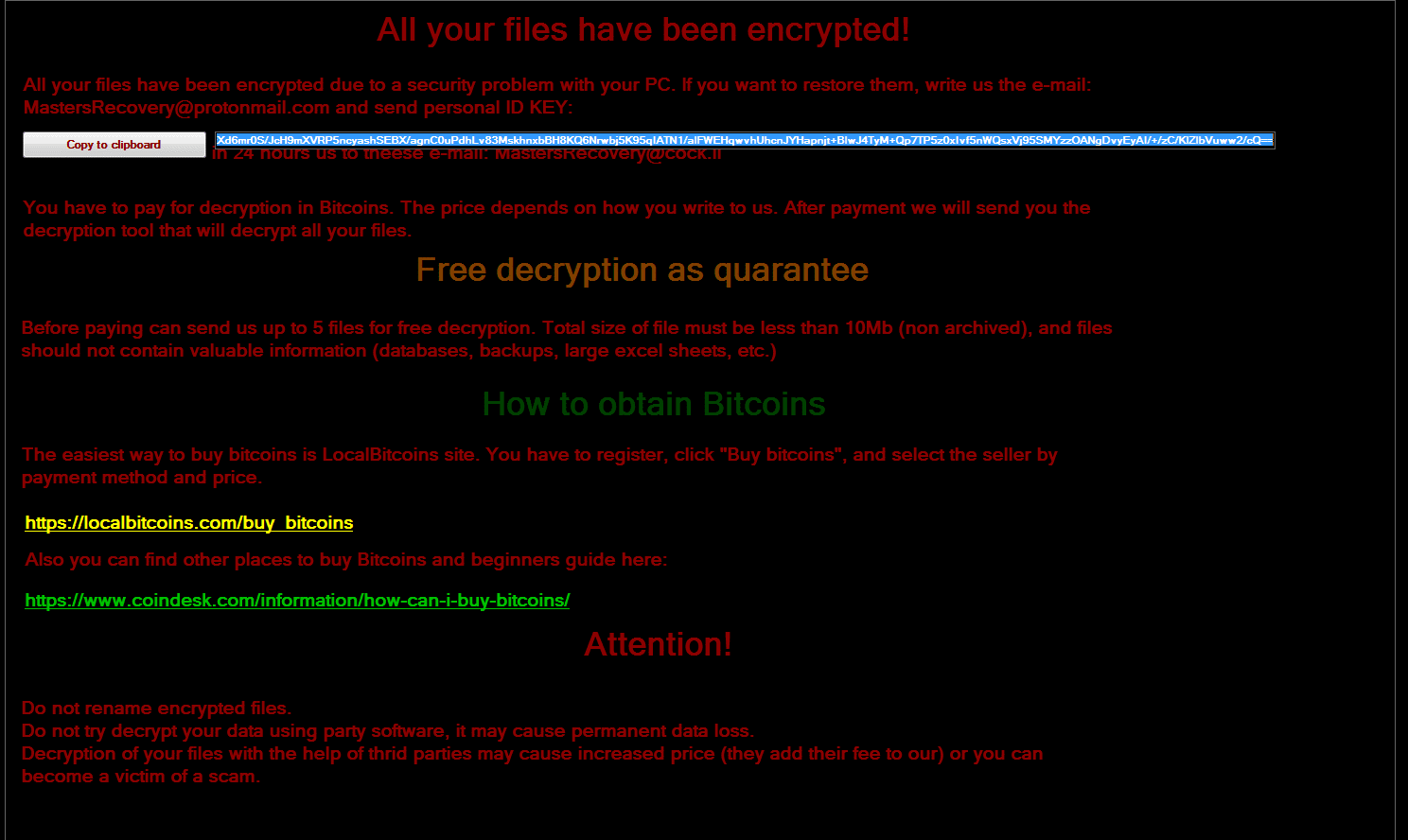

4) Spartacus勒索病毒

4月9日发现Spartacus勒索病毒,勒索病毒加密文件[MastersRecovery@protonmail.com].Spartacus 作为后缀,赎金金额需要受害者自行联系黑客。此外,联系黑客可以免费解密一个10M以下文件。

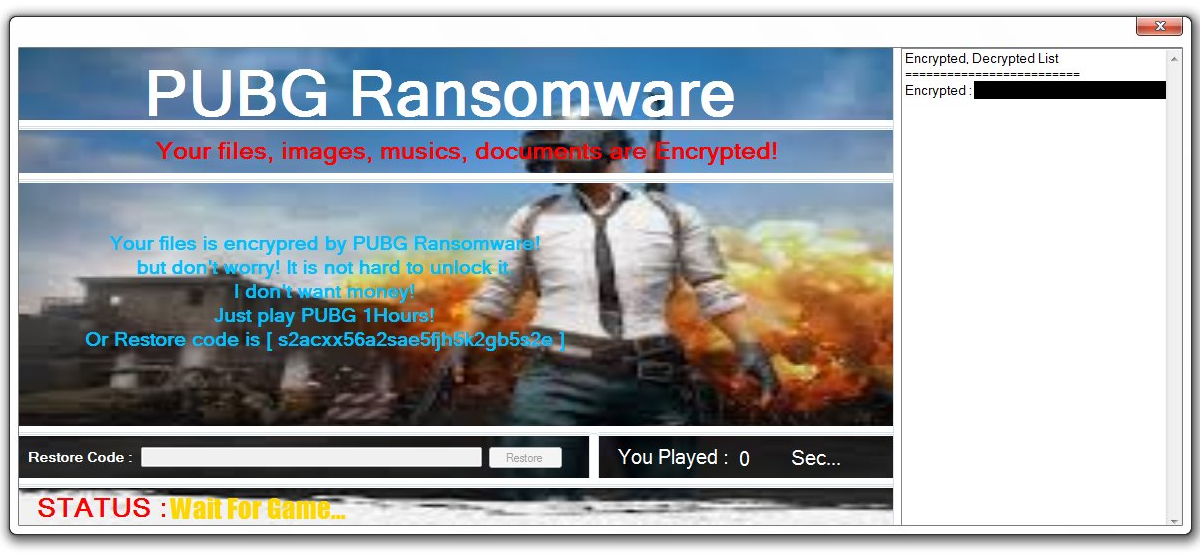

5) 恶搞吃鸡勒索病毒

4月11日,在发现恶搞勒索病毒并加密文件后,受害者被要求玩一个小时的吃鸡游戏来解密。然而,勒索病毒也给出了理解密钥,用户可以直接在界面中输入提醒字符串。

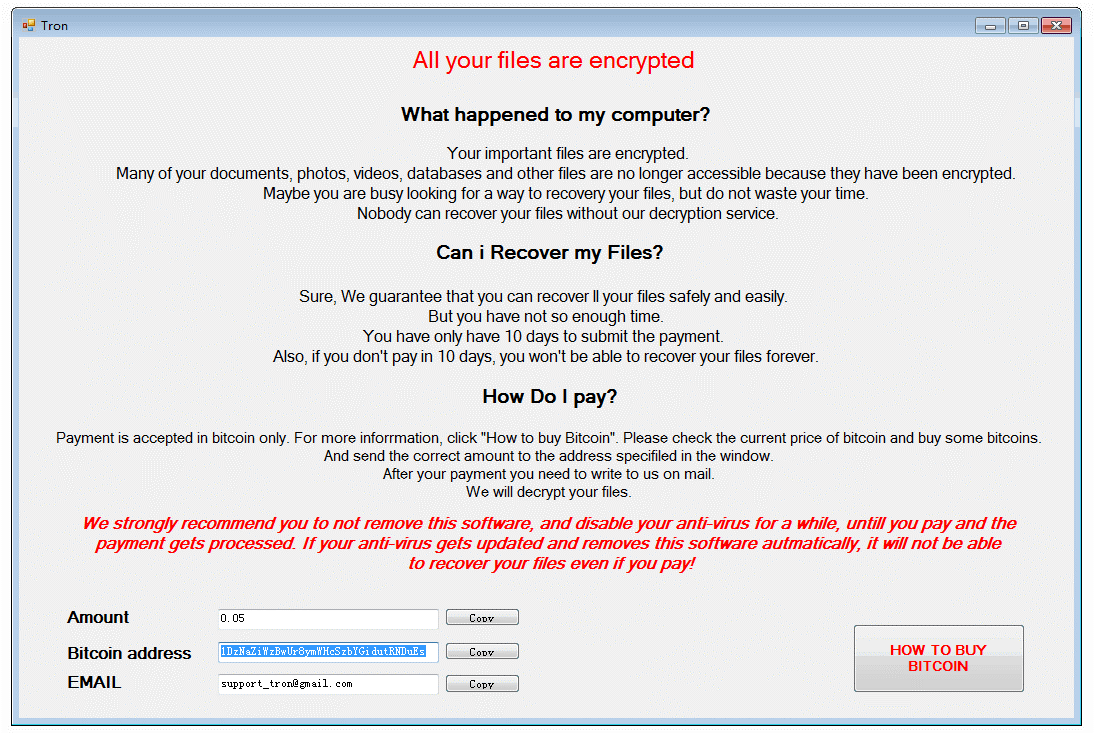

6) Tron勒索病毒

4月18日发现Tron勒索病毒,加密文件,.tron作为后缀,用户需要在10天内支付0.5只有比特币赎金才能解密。

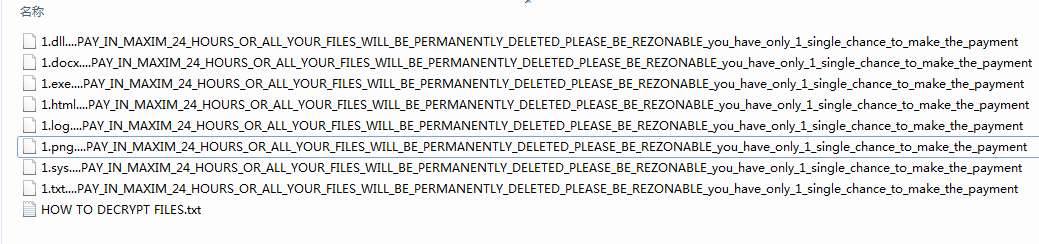

7) Xorist勒索病毒变种

4月24日发现Xorist勒索病毒变种。为了通知受害者,病毒作者必须在24小时内支付解密赎金,否则会撕裂门票。文件加密完成后,将137个字符的后缀添加到所有加密文件中,可以说是勒索病毒历史上的最长加密后缀。后缀叫

(.PAY_IN_MAXIM_24_HOURS_OR_ALL_YOUR_FILES_WILL_BE_PERMANENTLY_DELETED_PLEASE_BE_REZONABLE_you_have_only_1_single_chance_to_make_the_payment)。此外,病毒还将测试加密用户的机械.exe,.dll.,sys后缀文件导致部门系统文件加密,导致操作系统异常。

四、解决方案

腾讯御见威胁情报中心建议

1. 不要点击来源不明的邮件附件。

2. 实时补丁,修复系统或第三方软件中的安全缺陷。

3、 接受高强度密码,停止使用弱密码,并定期更换密码。建议服务器密码使用高强度和不规则的密码,并强制每个服务器使用不同的密码处理。

4. 建议个人用户定期备份重要文件和数据(数据库等数据)。

个人用户打开电脑管家工具箱-【文档】-【文档守护者】,周全珍爱文档平安。

5.建议企业用户使用腾讯皇点终端安全管理系统(下载地址:https://s.tencent.com/product/yd/index.html),有效防御企业内网终端病毒木马攻击。皇家终端安全管理系统具有终端杀毒、修复缺陷、战略控制等综合安全管理效果,可以帮助企业管理者充分了解和管理企业内网的安全状态,珍惜企业的安全。

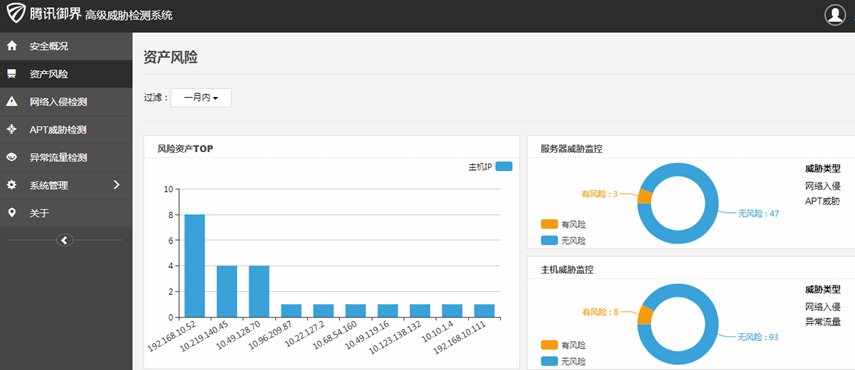

6. 建议企业用户使用皇家高级威胁检测系统(https://s.tencent.com/product/gjwxjc/index.html)。皇家高级威胁检测系统依托基于行为保护和智能模型的两大焦点能力,可以有效检测未知威胁,通过分析企业内外网络边界的网络流量,感知缺陷的行使和攻击。

在云时代,腾讯的安全体系如何帮助企业发展?