2018年Q1季度互联网安全报告

20183月份勒索病毒攻击频发,主要包括GandCrab、Crysis、GlobeImposter和Satan四个勒索病毒家族中有三个是针对服务器的。此外,还发现FRS勒索病毒、Sigma勒索病毒、HERMES勒索病毒等索病毒,如勒索病毒。2018年3月,勒索病毒攻击频发,主要包括GandCrab、Crysis、GlobeImposter和Satan四个勒索病毒家族中有三个是针对服务器的。此外,还发现FRS勒索病毒、Sigma勒索病毒、HERMES勒索病毒等八例新的勒索病毒。

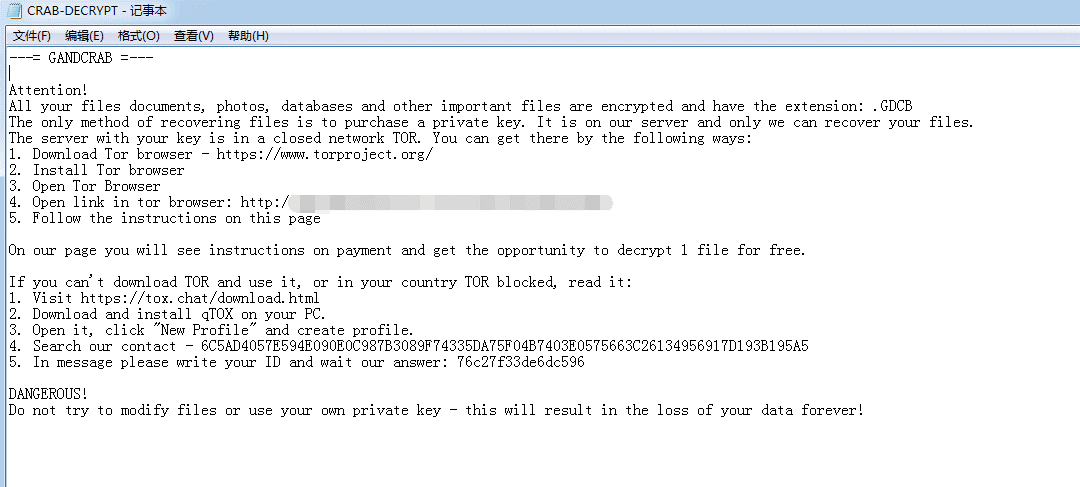

1、GandCrab家庭:勒索达世币,多渠道传播

3月初,GandCrab官网后台被入侵,部门密钥被泄露。GandCrab第二代勒索病毒公布GandCrab2。与第一代不同样本来看,与第一代不同GandCrab勒索病毒将加密文件的后缀改为勒索病毒.GDCB”,GandCrab2加密文件后,文件后缀将被更改为.CRAB”。

此外,GandCrab要求招聘人员使用达世币支付赎金。WannaCry、Peyta臭名昭著的勒索病毒大多以比特币为勒索工具,但在使用比特币时,任何交易都会写在数据区块链中,这使得每个人都可以查询交易,而达世币帮助邪恶黑客隐藏这些信息,使其更难跟踪。达世币逐渐成为邪恶黑客勒索钱财的新宠。

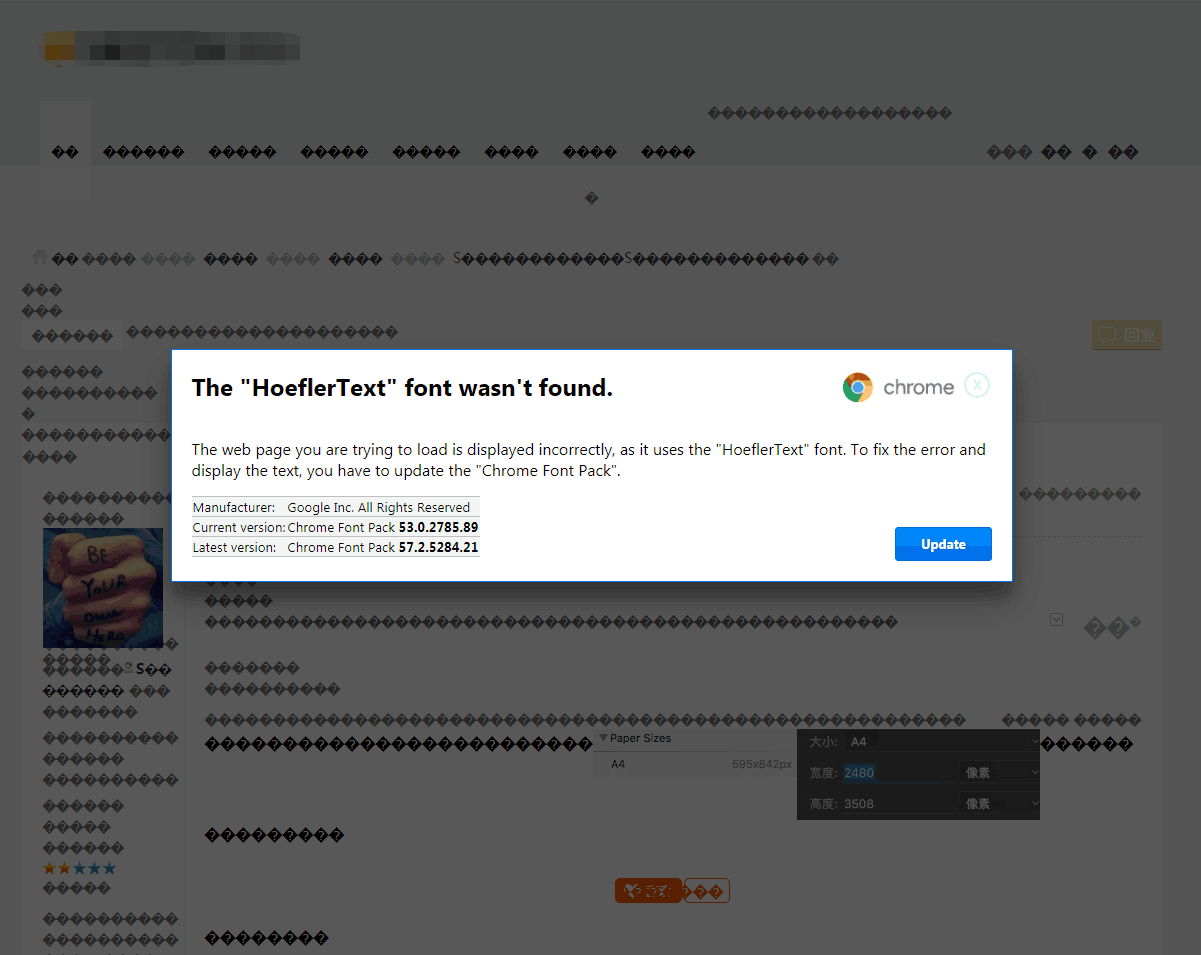

GandCrab与其他家庭相比,家庭勒索病毒的传播渠道要厚得多,包括挂马攻击、水坑攻击、缺陷攻击和钓鱼邮件攻击,其中水坑攻击是不可预防的。通过入侵网站背景,将网页内容篡改为无序代码,并提醒用户更新字体,诱导用户下载和运行字体更新程序。事实上,用户下载了它GandCrab2勒索病毒。

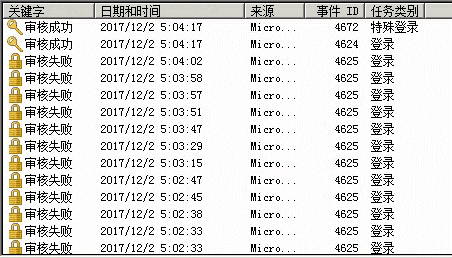

2、Crysis家庭:攻击服务器,行使服务器RDP流传

Crysis这个家庭最早可以追溯到2016年3月,但进入2017年后,它首先继续传播,并且一直针对Windows服务器攻击。

主要传播方式是行使服务器弱密码缺陷,远程登录用户名和密码,然后通过RDP(远程桌面协议)远程登录目的服务器运行勒索病毒。由于黑客在远程登录服务器后手动操作,即使安全软件安装在服务器上,黑客也可能手动退出。

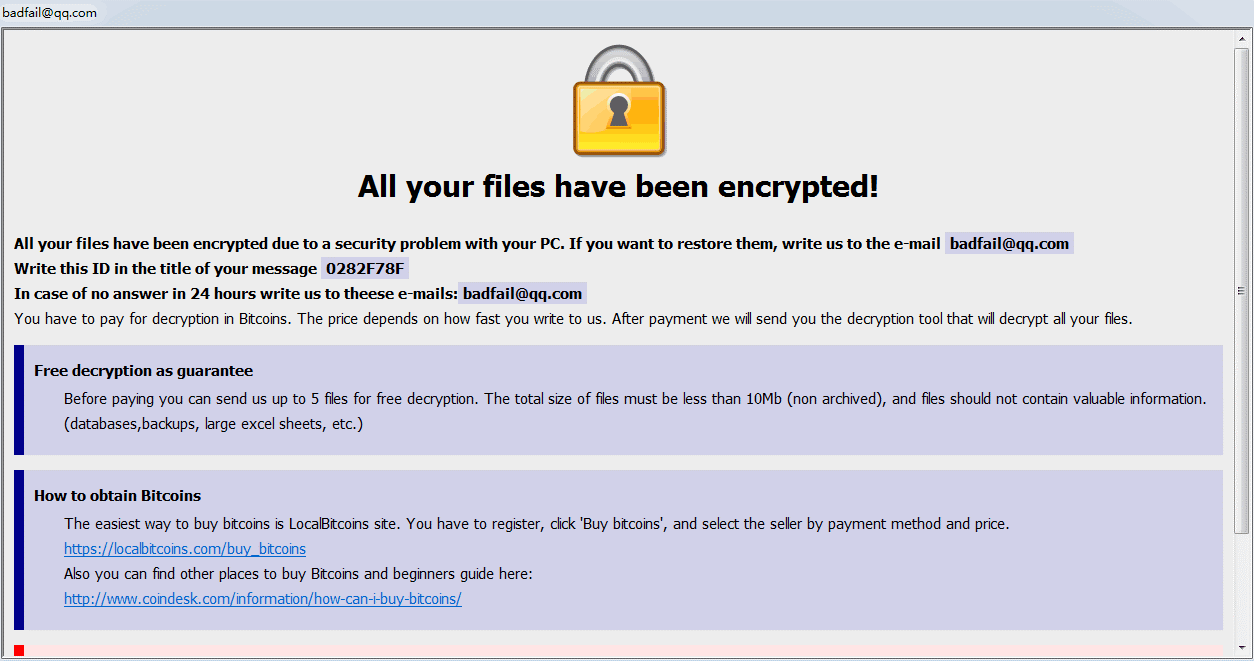

3、GlobeImposter家庭:攻击服务器,行使服务器RDP流传

GlobeImposter它也是一个老勒索病毒家族。在早期阶段,它主要通过钓鱼邮件攻击个人用户。现在,它可能是为了获得更高的收入,并逐渐将关键攻击的目的转向服务器。传播方式和Crysis类似的家庭主要在爆破后行使RDP协议远程登录操作。

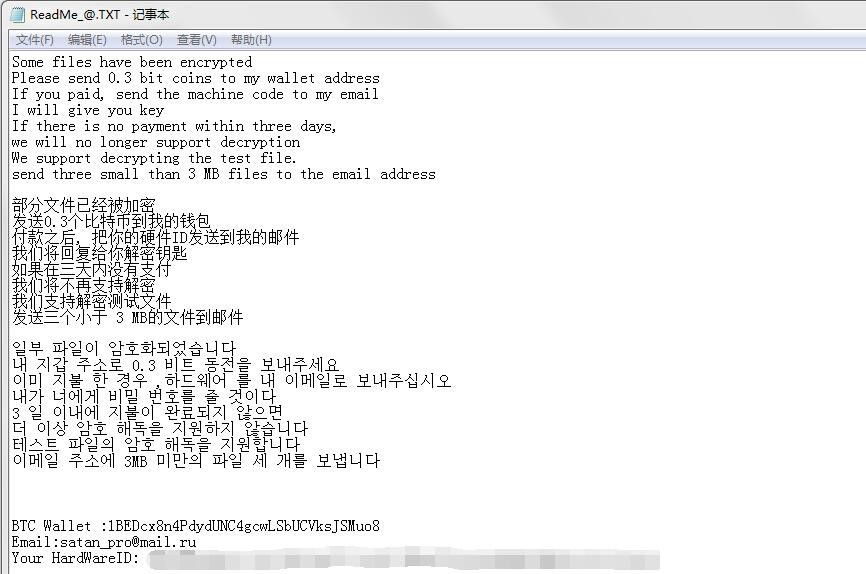

4、Satan家庭:加密服务器数据库文件,行使永恒的蓝色缺陷

Satan2017年1月,勒索病毒也是一个老家庭,首次出现。Satan病毒开发者允许用户通过网站自然生活Satan并提供变种CHM和带宏剧本Word文档下载器自然剧本。3月下旬,发现Satan发作、行使勒索病毒NSA泄露的永恒蓝色缺陷工具主动攻击局域网中其他缺陷系统,并加密数据库文件。勒索赎金只需要0.3比特币在勒索病毒家族中是良心。

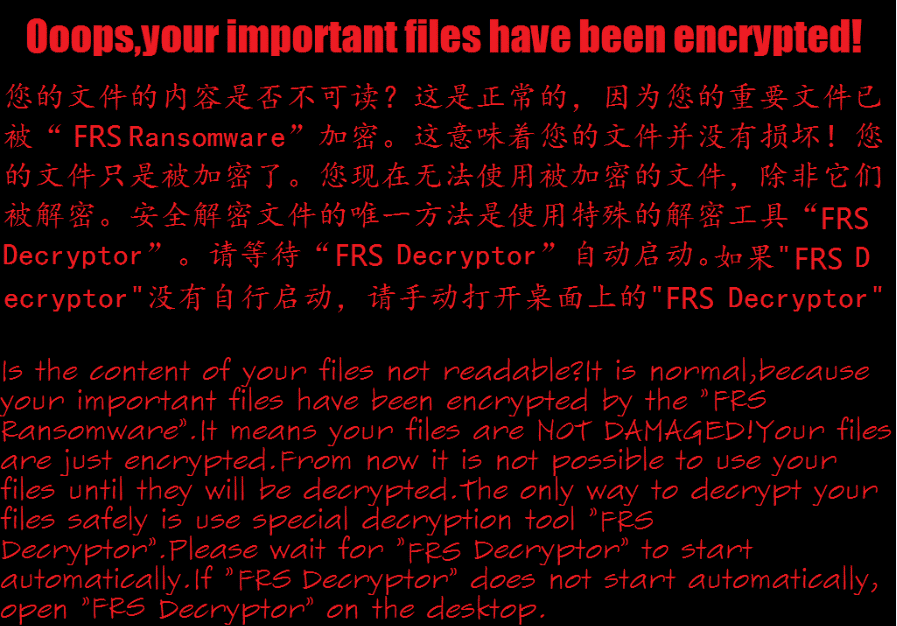

5、FRS勒索病毒

3月9日发现FRS勒索病毒。FRS勒索病毒加密文件后,将使用.FRS作为后缀,留下的勒索信息包括中文和英文,提醒需要使用桌面FRS Decryptor解密工具FRS Decryptor之后,将免费解密文件,然后继续解密,需要支付0.5只有比特币(约985人民币)作为赎金,才能解密。

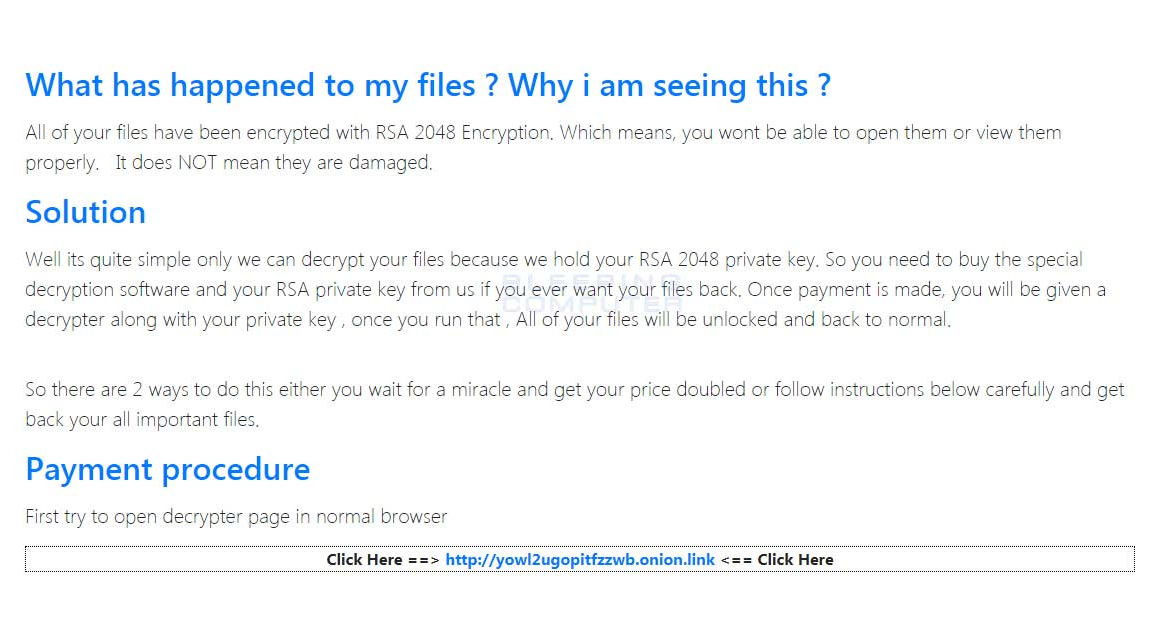

6、Sigma勒索病毒

3月12日发现Sigma勒索病毒通过钓鱼邮件传播。钓鱼邮件附件是一个doc在文档中,黑客将恶意代码存储在文档的宏中。一旦用户运行,它将下载Sigma勒索病毒。文件加密后,Sigma会勒索价值400美元的比特币,但7天后赎金会涨到800美元。

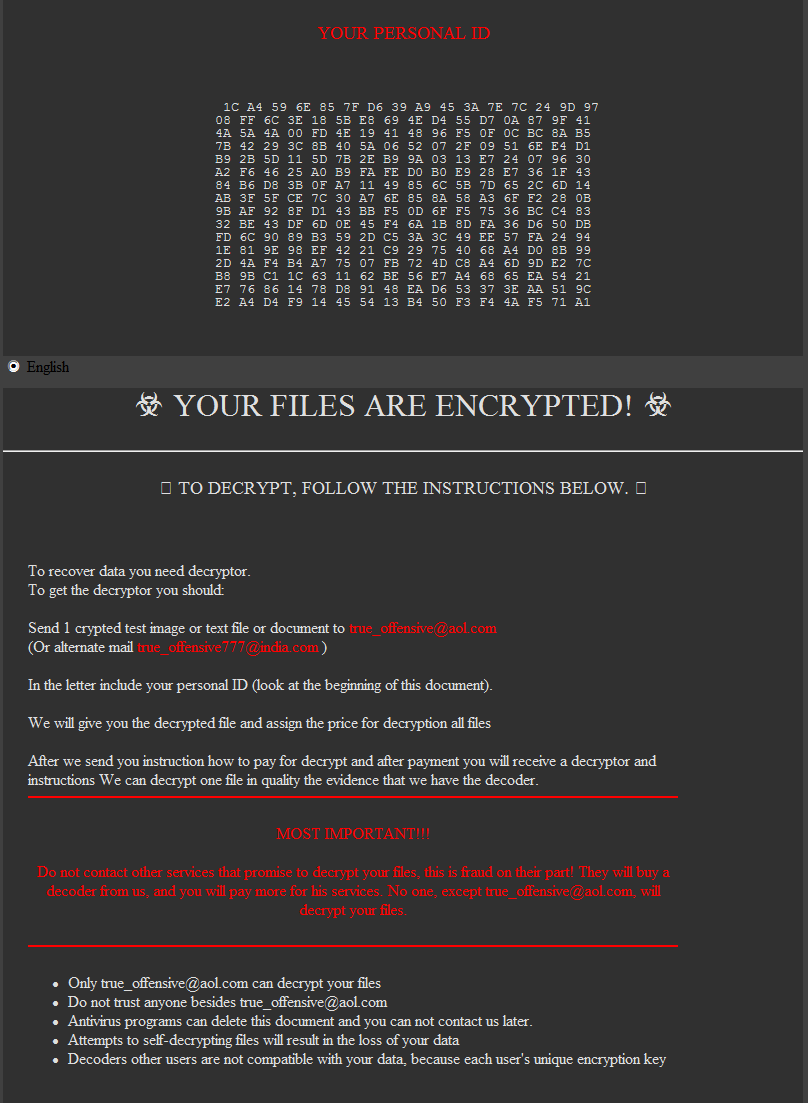

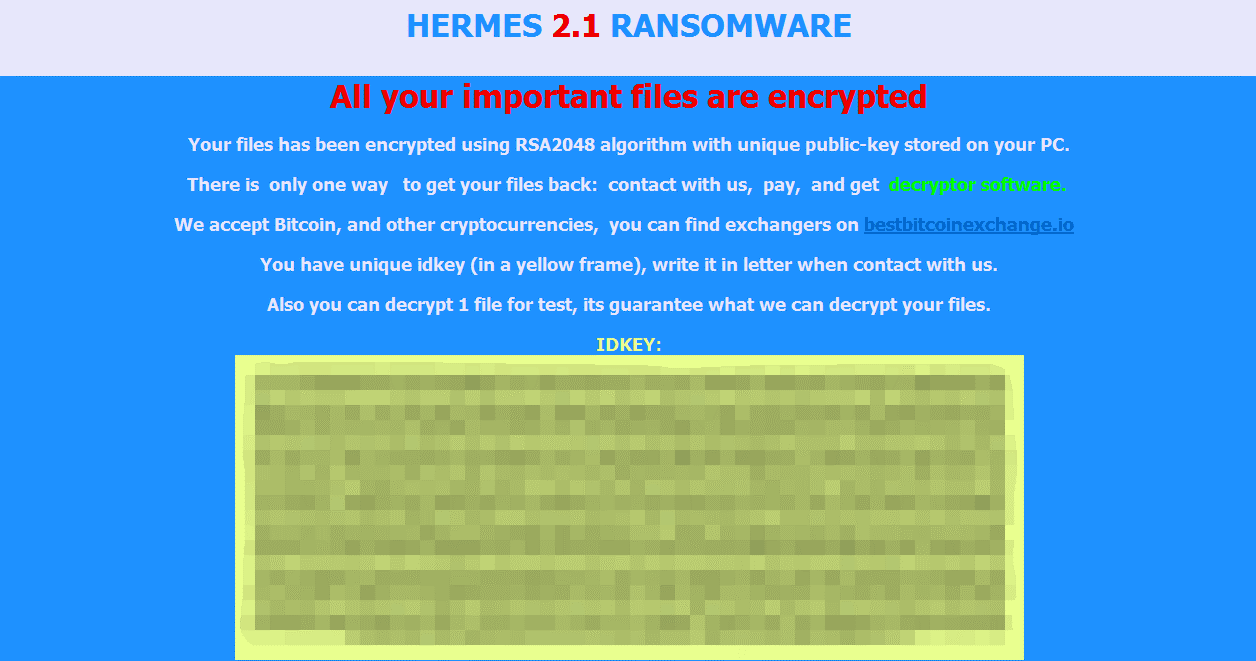

7、HERMES勒索病毒

3月12日发现HERMES(爱马仕)勒索病毒。HERMES勒索病毒在加密文件后不会修改文件的后缀,这使得用户无法估量勒索病毒给自己带来的数据损失,因此他们更倾向于支付赎金来解密。详细的赎金金额需要受害者联系黑客。

戏精勒索病毒 后缀137个字符

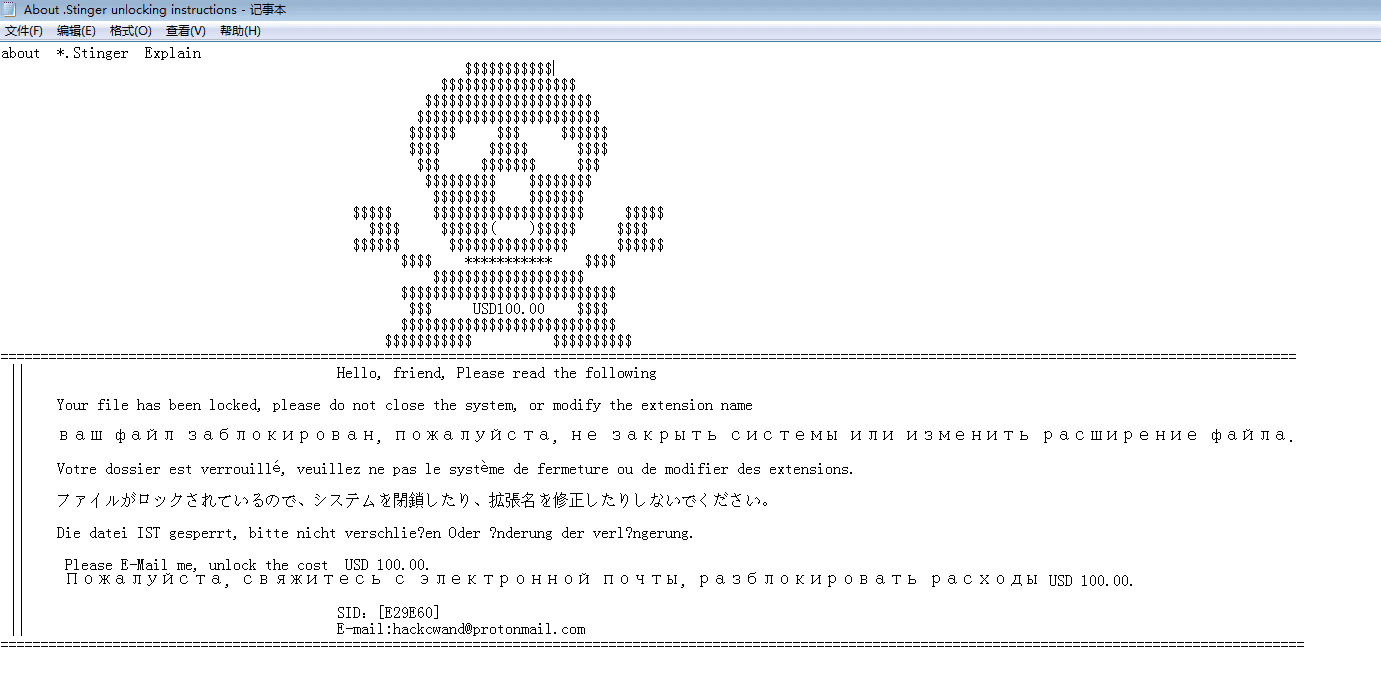

8、Stinger勒索病毒

3月13日发现Stinger勒索病毒加密文件后,勒索病毒.Stinger作为后缀,留下的勒索信息有多种语言,勒索100美元作为赎金解密。

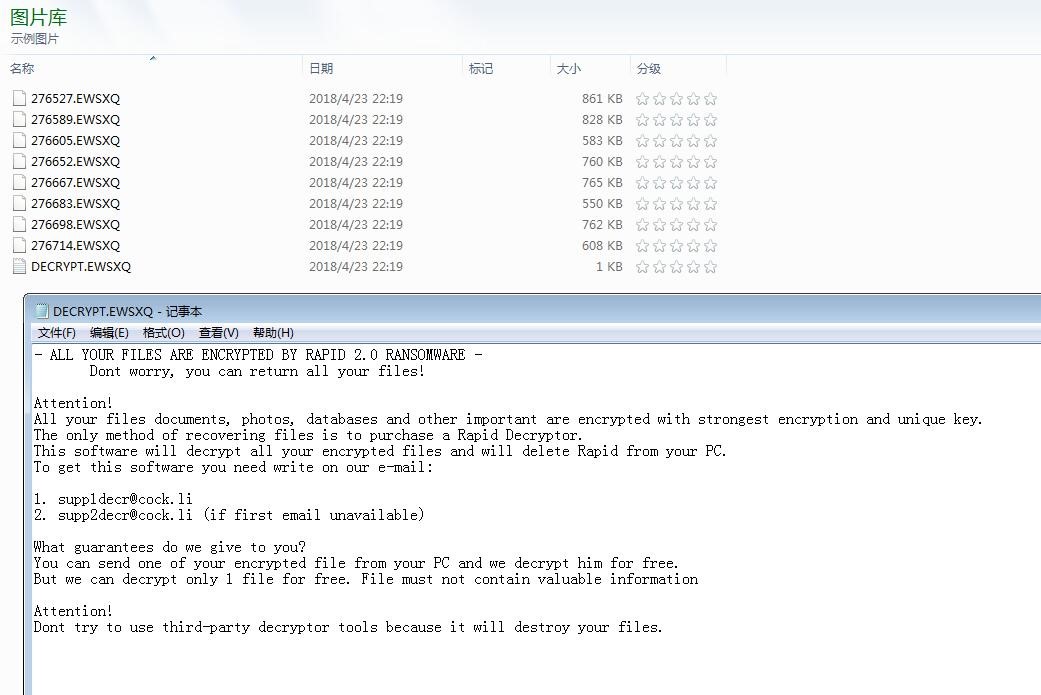

9、Rapid勒索病毒

3月23日发现Rapid2.0勒索病毒,勒索病毒加密文件后,将文件名称改为一串数字,后缀为五个随机自然字母。勒索的赎金金额需要受害者自己联系黑客。

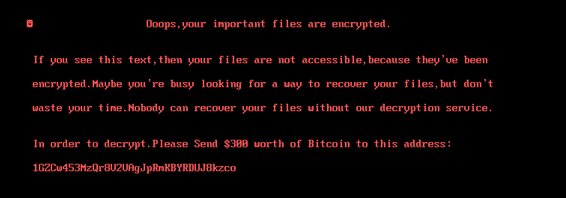

10、DiskWriter勒索病毒

3月18日,新勒索病毒将被修改MBR,因此,一旦你被招募,你将无法进入系统。凭证提醒你,你需要支付价值300美元的赎金。然而,在剩余的勒索信息中,只有一个支付赎金的比特币钱包地址,没有联系方式,因此即使支付赎金,也很可能无法解密。

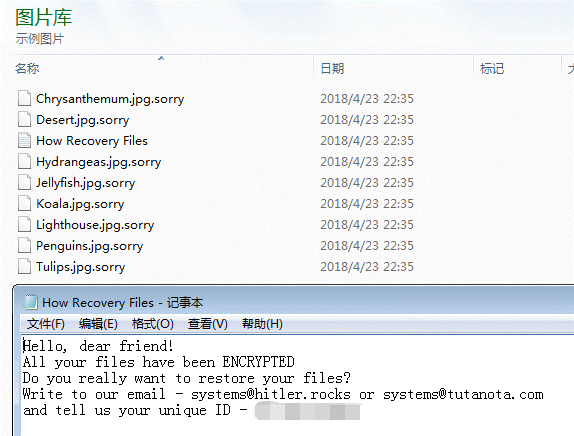

11、Sorry勒索病毒

3月26日发现Sorry勒索病毒。勒索病毒加密文件后,修改后缀Sorry,受害者需要联系黑客详细勒索的赎金金额。

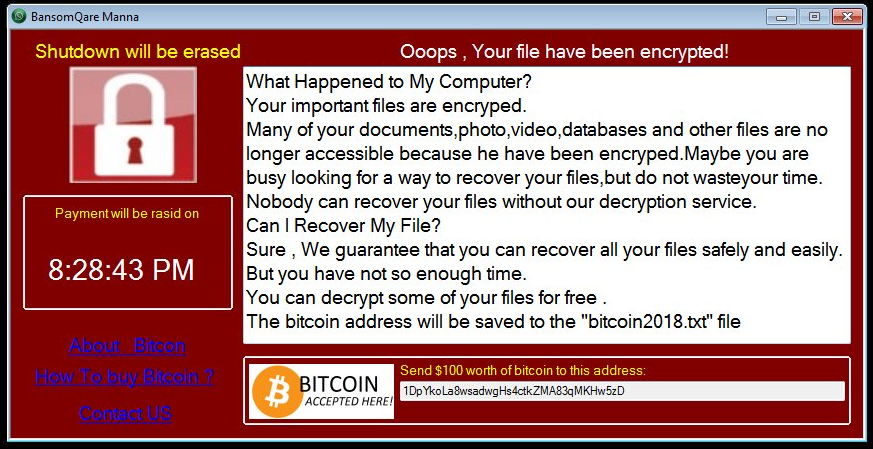

12、bitcoin勒索病毒

3月26日,发现了一种新的勒索病毒,勒索界面和WannaCry类似地,加密文件后以.bitcoin作为后缀,会勒索价值100美元的比特币作为赎金。

除上述勒索病毒外,腾讯电脑管家还发现,大多数正处于开发阶段的勒索病毒没有加密效果,腾讯电脑管家将j第一时间保持亲切监控,防止勒索病毒攻击。建议用户:

1. 不要点击来源不明的电子邮件附件

2. 实时补丁,修复系统或第三方软件中的安全缺陷

3.使用文档守护者定期备份重要文件和数据(数据库等数据)。

个人用户打开电脑管家【工具箱】-【文档】-【文档守护者】,全心全意珍惜文档安全。

4.企业用户可使用腾讯皇点终端安全管理系统(下载地址:https://s.tencent.com/product/yd/index.html),有效防御企业内网终端病毒木马攻击。皇家终端安全管理系统具有终端杀毒、修复缺陷、战略控制等综合安全管理效果,可以帮助企业管理者充分了解和管理企业内网的安全状态,珍惜企业的安全。

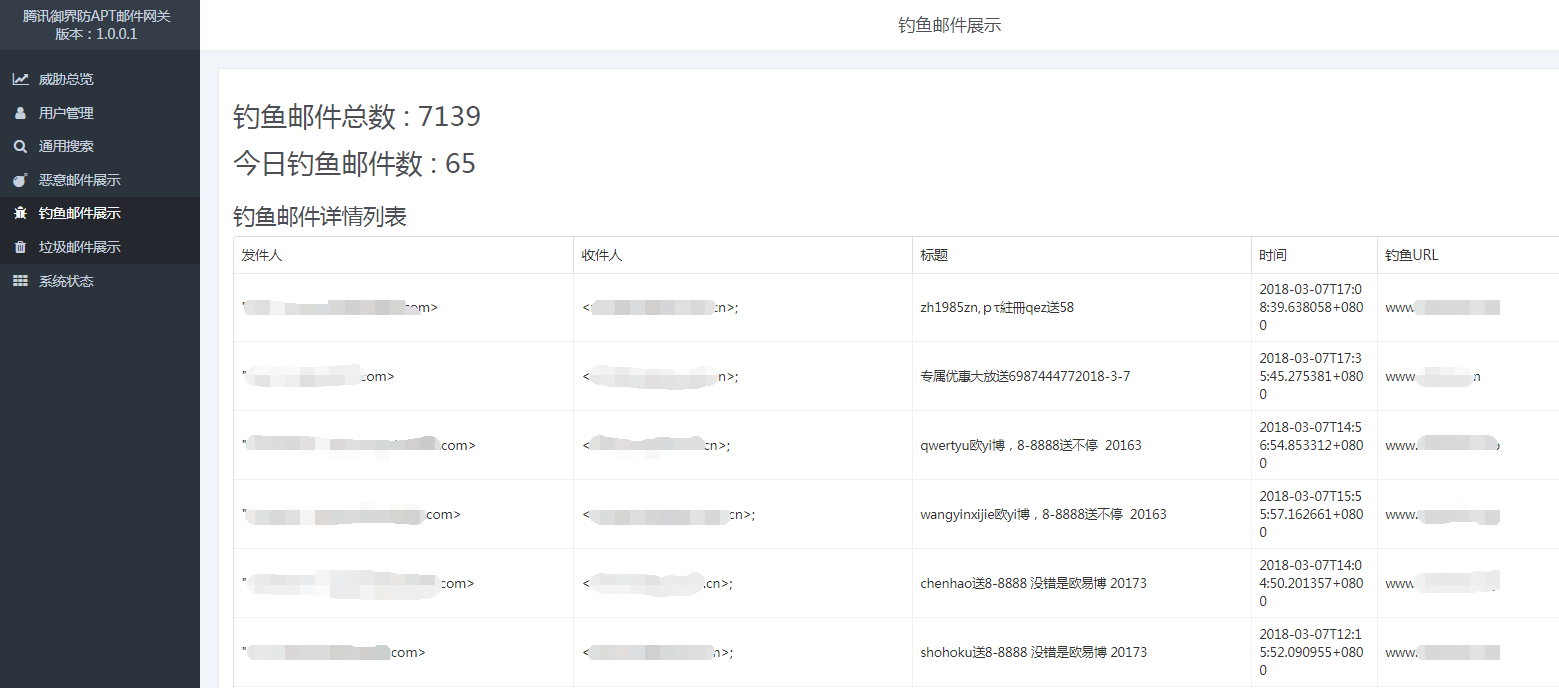

5.企业用户也可以使用腾讯御界防御APT邮件网关(下载地址:https://s.tencent.com/product/yjwg/index.html),通过对邮件多维信息的综合分析,可以快速识别钓鱼邮件、病毒木马附件、缺陷行使附件等威胁,有效防范邮件安全风险,珍惜企业免受数据和财产损失。

APT组织寄生兽再出没